先週、デンバーは、最も評判の高い長命のポータルVirus Bulletinが主催する第26回VB会議を開催しました。 このテーマに関する会議はBlackHatに似ていますが、ショーははるかに少なく、技術的な詳細ははるかに多くあります。 研究室の専門家が会議で2つのプレゼンテーションを行いました。 1つは、悪意のあるコードと標的型攻撃の虚偽の証拠について説明することであり、もう1つは詳しく説明します。

先週、デンバーは、最も評判の高い長命のポータルVirus Bulletinが主催する第26回VB会議を開催しました。 このテーマに関する会議はBlackHatに似ていますが、ショーははるかに少なく、技術的な詳細ははるかに多くあります。 研究室の専門家が会議で2つのプレゼンテーションを行いました。 1つは、悪意のあるコードと標的型攻撃の虚偽の証拠について説明することであり、もう1つは詳しく説明します。

StrongPity攻撃( news 、 research )は、そのデータ盗難機能(ここでだれかを驚かせるのは一般に困難です)ではなく、被害者の正しい標的化にとって興味深いです。 攻撃の主催者は、人気のあるソフトウェア、特にWinRARとTrueCryptの公式サイトを模倣したいくつかのWebページを作成しました。 これらのWebサイトへのリンクは、いくつかのソフトウェアアグリゲーターにドラッグすることもできました。

上記のソフトウェアの準備された配布は、偽のサイトで配布されました。機能しましたが、データの収集と盗み出しを目的とした追加機能がありました。 さらに、悪意のあるコンポーネントにより、被害者のより詳細なプロファイリングが可能になりました。 専用の管理ソフトウェア、暗号化またはリモートアクセス用のソフトウェア(putty、winscp、リモートデスクトップクライアントのペアなど)を検索することが計画されていました。 この動作はさまざまな方法で解釈できます。 まず、明らかに、システム管理者を攻撃するために標的を絞った試みが行われました。システム管理者は、被害者のネットワークに対する高度な権限を持つアプリオリです。 第二に、ソフトウェアを使用してデータを暗号化する被害者をターゲットにすると、非表示にするものをターゲットにした検索が提案されます。

影響を受けるネットワークデバイスは12年前のSSHD

ニュース 。 アカマイ研究 。

9月のセキュリティ専門家Brian KrebsのWebサイトに対する強力なDDoS攻撃( ニュース )は、「モノのインターネット」に起因するオフラインの自律型デバイスへの注目を集めました。 ネットワークに投稿された脆弱なデバイスの自動化およびハッキングのためのソフトウェアのソースコードのおかげで、IoTボットネットが初めてではなくとも最大規模で使用されたことが最終的に確認されました。 問題は、特定のOEMメーカーのデバイス(デジタルビデオレコーダー、ビデオ監視システム、IPカメラ)に追跡されました( ニュース )。 残念ながら、このベンダーのデバイスを「ハッキング」する必要はありません。有線のスーパーユーザーのパスワードは、常にネットワークに接続されているデバイスの完全な保護がないと解釈される可能性が高いです。

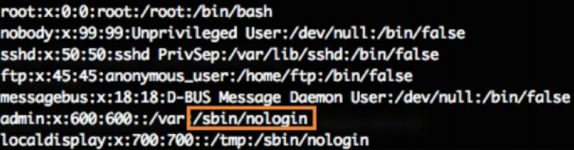

ただし、些細なオプションは少し少なくなります。 アカマイの研究者は今週、ネットワークビデオレコーダーの脆弱性を分析した論文を発表しました。 この調査は、同様のデバイスに関連する悪意のあるアクティビティに関する顧客からの苦情から始まりました。 レコーダーのセキュリティ分析により、レコーダーのWebインターフェースがデフォルトのパスワード(admin:admin)で閉じられていることが示されました。 ただし、ローカルネットワークの外部から接続する場合、Webインターフェースに必ずしもアクセスできるとは限りませんが、sshを介して接続することは可能です。 ただし、sshを介したデフォルトのパスワードでのログインも機能しません。このオプションは設定でブロックされています。

残念ながら、デフォルトではプロキシモードでsshを介して接続することが可能で(AllowTcpForwardingオプションが有効になっています)、制限を回避できます。 その結果、少なくとも他のデバイスも悪意のあるトラフィックを転送するために使用できる可能性があります。 最大で、デバイスを使用して、デバイスがインストールされているローカルネットワークをクラックします。 この脆弱性(誤った構成ではなく)がOpenSSHに関連して12年前に説明された( CVE-2004-1653 )ことは注目に値しますが、まだ存在しています。

デフォルトのパスワードに対抗するための月を発表する時が来たようです。

パッチウィーク:Microsoft、Adobe、Cisco、Chrome

今週はまた、人気のあるまたは戦略的に重要なソフトウェアに対する多数のパッチによって特徴付けられました。 マイクロソフト( ニュース )は10個の脆弱性をクローズし、そのうち5個はゼロデイとして認定されました-パッチのリリース時に使用された攻撃の事例はすでに記録されていました。 リモートコードの実行につながる可能性のある脆弱性は、Microsoft Edge、MS Office(RTFドキュメント処理)、およびMicrosoft Internet Messaging APIコンポーネント(MS Outlookを介して悪用可能)で解決されています。

アドビシステムズ社は、製品( ニュース )の80以上の穴(ほとんどはAcrobatとReader)に加えて、Adobe Flashのいくつかの脆弱性の四半期パッチを閉じました。 Ciscoは最近、ShadowBrokersリークで発見された脆弱性を迅速に修正しなければならなかったが、Nexusルーターで使用されるNX-OSのいくつかの重要な穴を塞いだ。 最後に、GoogleはBug Bountyプログラムに関する独立した研究者との協力の一環として発見されたChromeブラウザーの21の脆弱性をクローズしました。 その中には、統合PDFビューアーに2つの重大な脆弱性があります。

他に何が起こった

今週、ロイターは 、原子力発電所へのサイバー攻撃の成功の事実を公式に確認したIAEA事務局長の天野ユキイを引用した。 詳細はありませんが、攻撃が「機能不全」を引き起こしたことがわかっているだけです。 伝えられるところでは、攻撃は2〜3年前に発生しました。

Webサーバー側でクレジットカード情報を盗むキーロガーに関する興味深い研究 。 このシナリオでの攻撃の「効果」を明らかに高める。

古物

ファミリー「リトル」

非居住の非常に危険なウイルス。 長さは45または46バイトのみです。 非常に原始的です。 これらのファイルの古いコンテンツを保存せずに、現在のディレクトリのすべての.COMファイルの先頭に自分自身を書き込みます。 もちろん、影響を受けるファイルは復元されません。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 37ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。