Google は 、Android Androidセキュリティ速報の2016年10月 の月次アップデートをリリースしました 。 前回同様、Androidの更新は2段階で行われ、最初の2016-10-01にはAndroid自体の脆弱性の修正が含まれ、2番目の2016-10-05はNexusデバイスにのみ適用されます。 第2段階の一部として、7つの重大な脆弱性がクローズされました。そのうち2つは識別子CVE-2016-0758およびCVE-2016-7117でリモートデバイスのルート化を許可し、デバイスをフラッシュして元の状態に戻す可能性があります。 Zerodium は、このような脆弱性に対するエクスプロイトのコストを20万ドルと見積もっています。

Google は 、Android Androidセキュリティ速報の2016年10月 の月次アップデートをリリースしました 。 前回同様、Androidの更新は2段階で行われ、最初の2016-10-01にはAndroid自体の脆弱性の修正が含まれ、2番目の2016-10-05はNexusデバイスにのみ適用されます。 第2段階の一部として、7つの重大な脆弱性がクローズされました。そのうち2つは識別子CVE-2016-0758およびCVE-2016-7117でリモートデバイスのルート化を許可し、デバイスをフラッシュして元の状態に戻す可能性があります。 Zerodium は、このような脆弱性に対するエクスプロイトのコストを20万ドルと見積もっています。

以下の表は、2016-10-05の一部としてリリースされた重大な脆弱性を示しています。 最初の2つの脆弱性は普遍的であり、システム(RCE + LPE)でカーネル特権を使用してリモートでコードを実行できます。 1つ目はNexus 5XおよびNexus 6Pデバイスのみに関連し、2つ目はより汎用的ですべてのNexusモデルに対応しています。 操作が成功した場合、攻撃者はリモートでデバイスの最大ルート権限を取得できます。 この状況は、デバイスから悪意のあるコードを削除するために、再フラッシュ(再フラッシュ)が必要になる可能性があるという事実につながる可能性があります。

デバイスの制御を復元する同様の点滅操作は、上記の表の他のすべての重大な脆弱性に適用されます。 ただし、リモート操作は不可能であり、攻撃者はまず、ユーザーに攻撃を利用してアプリケーションをダウンロードするよう誘導する必要があります。 Nexusデバイスの次のコンポーネントは、2016-10-05の一部として更新される可能性があります。

- ASN.1デコーダーのコアコンポーネント。

- ネットワークカーネルサブシステム。

- MediaTekビデオドライバー。

- カーネル共有メモリドライバーのコンポーネント。

- Qualcommが製造したコンポーネントとドライバー。

- NVIDIA MMCドライバー。

- メディアサーバーサービス。

- Synaptics製のタッチスクリーンを操作するためのドライバー。

- サブシステムsystem_server 。

- NVIDIA GPUドライバー。

- Motorola USBNetドライバー。

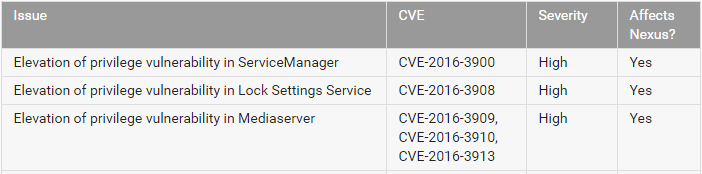

合計で、更新の最初の段階で20の脆弱性が、2番目の段階で58の脆弱性が閉じられました。 最初の段階は、Androidの重大な脆弱性には対処しませんでした。 ServicesManagerのLPE、ロック設定、Mediaserverサービスなどの脆弱性により、攻撃者はシステム内の悪意のあるアプリケーションの権限を昇格できますが、システムカーネル(ルート)のレベルまでは昇格できません。 さらに、攻撃者はユーザーにこの悪意のあるアプリケーションをスマートフォンにダウンロードして実行させることも強制する必要があります。 以下の表に、上記のコンポーネントのこれらの脆弱性を示します。

Androidリモートルートエクスプロイトは、このモバイルプラットフォームで考えられるすべてのエクスプロイトの中で最も高価です。Zerodiumは、そのようなインスタンスのコストを20万ドルと見積もっています。 iOSのTridentエクスプロイトの場合のように、攻撃者はこれに3つのタイプの脆弱性を使用する必要があります。1つはリモートコード実行、もう1つはカーネル保護対策の回避(Android 7に登場 )、1つは最終的な権限昇格です。 さらに、Android 7のMediaServerサービスのリモート利用に対して最も脆弱な分散アーキテクチャでは、これは容易ではありません。

ユーザーは、Androidデバイスに適切なアップデートをインストールすることをお勧めします。

安全である。