このような重要な操作には、コンピューターUEFIファームウェアデータの正当性のチェック、カーネルモードドライバー(デバイスガード)、ユーザー認証に関連する手順の実行(資格情報ガード)が含まれます。 Edge Webブラウザー用のWindows Defender Application Guardと呼ばれる新しいセキュリティ機能は、Hyper-Vに基づいて同様の分離を実行しますが、この場合、Webブラウザーの信頼できないコンテンツソースのみです。

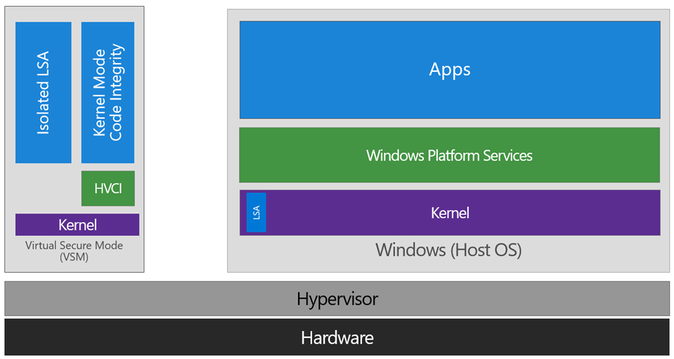

次の図は、Hyper-Vに基づいたVSMアーキテクチャを示しています。 App Guardは同様のアーキテクチャを使用します。

上記からわかるように、Windows 10(ホスト)のメインコピーは、ハイパーバイザーレベルでの分離によってVSMから分離されています。 App Guardは、同様のアプローチをEdgeに適用します。 ユーザーがブラウザーで信頼できないWebサイトにアクセスすると、ホスト仮想マシンのコンテキストでは開きませんが、安全でないWebサイトのコンテンツを表示するなどの潜在的に危険な操作のために特別に設計されています。

...従業員がネットワーク管理者によって認識または信頼されていないサイトを閲覧すると、潜在的な脅威を隔離するためにApplication Guardが介入します。 Application Guardは、ハードウェアレイヤーにWindowsの新しいインスタンスを作成します。カーネルの完全に別個のコピーと、Microsoft Edgeの実行に必要な最小限のWindowsプラットフォームサービスが含まれます。 基盤となるハードウェアは、Windowsのこの別個のコピーがユーザーの通常のオペレーティング環境にアクセスできないように強制します。

したがって、攻撃者が組織の従業員に対するサイバー攻撃を計画し、これにフィッシングリンクを使用すると(ドライブバイダウンロード攻撃の整理に使用できます)、ハイパーバイザーレベルで隔離された環境で開かれます。 この実行コンテキストでは、ホスト上にあるユーザー情報へのアクセスがこの仮想マシンで制限されているため、攻撃者は自分用の新しい情報を取得できません。 同時に、Edgeユーザー自身が、タブプロセスがホストシステムで機能していると感じます。

Edge Webブラウザー用のWindows Defender Application Guardは、InsidersのWindowsコピーのユーザー、および来年のWindows 10 Enterpriseリリースコピーのユーザーが利用できるようになります。

Microsoft Edge用のWindows Defender Application Guardは、今後数か月以内にWindows Insiderで利用できるようになり、来年より広く導入される予定です。