今年度、Rocketbankシステムに、すべてのクライアントの個人データの取得やXSS攻撃の実装を可能にする脆弱性を含む、かなりの数の脆弱性を発見しました。 この記事では、Rocketbankの前回の監査の結果について説明します。

2016年7月31日から2016年3月3日までの期間に、Rocketbankの次のセキュリティ監査を実施しました。その結果、次の脆弱性が発見されました。

Crossiteスクリプト

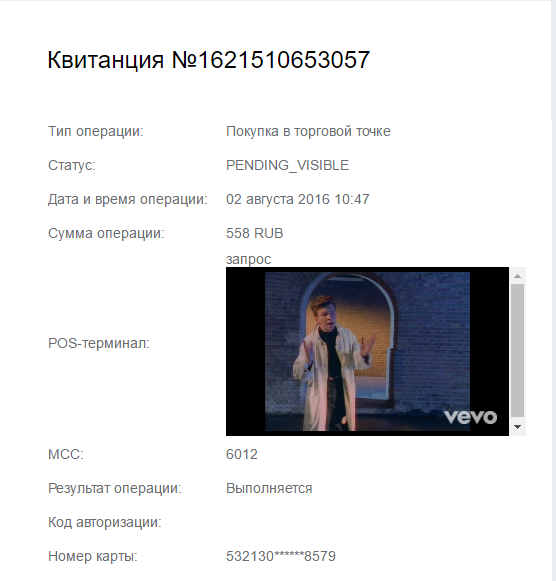

操作については、Rocketbankがレシートページを生成します。このページはメールで送信したり、ブラウザーでリンクを確認したりできます。 振替または補充操作の領収書が友人間(メソッド/ api / v5 / friend_transfers / Income)である場合、領収書ページのPOS端末の名前は次のように生成されます:「request%FRIEND FROM CONTACT IN SMARTPHONE%」、HTML文字友人の名前で逃げられません。

したがって、連絡先名をレシートページで実行したい攻撃者がHTMLコードに変更するだけで、レシートページにコードを埋め込むことができます。

実行の明確な例:

実装例:

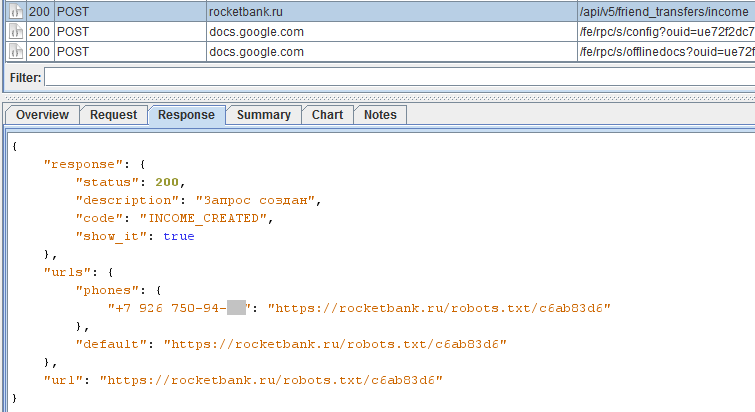

リクエスト:

答えは:

領収書へのリンクを取得します。

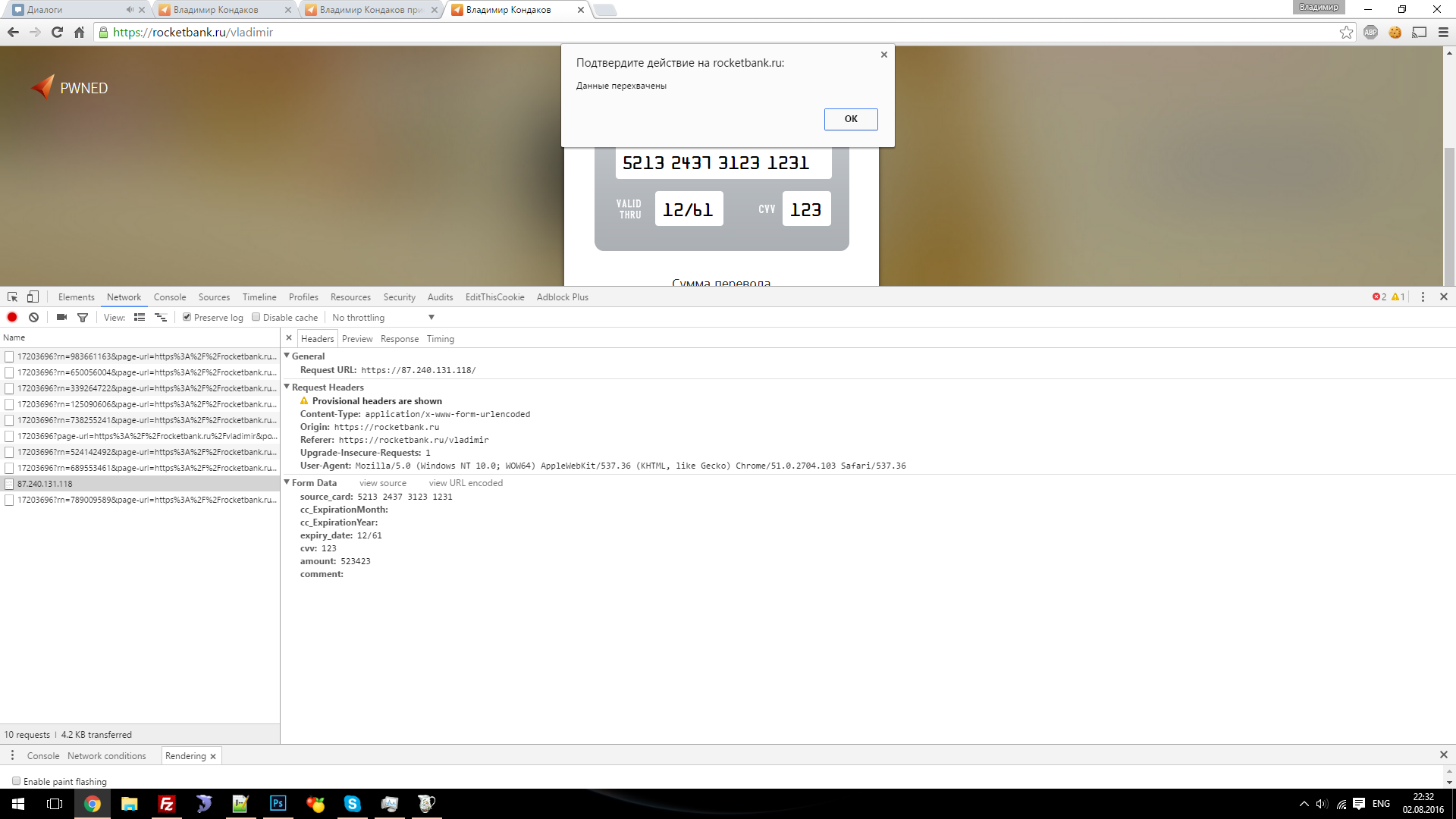

リンクには、JavaScriptコードを含む領収書ページが含まれています。これにより、領収書ページは銀行カードデータの傍受を含む送金ページに変更されます。

攻撃者はこの脆弱性を使用して、たとえば、銀行カードのデータを傍受して領収ページを送金ページに変更する可能性があります。

招待された顧客の個人データを受信する脆弱性

アプリケーションが招待された顧客を要求すると、/ api / v5 / invitations / allメソッドは、パスポートの姓と名に加えて、電話番号とメールアドレスを明らかにします。

実装例:

攻撃者はこの脆弱性を使用して、招待したRocketbankクライアントの個人データを取得する可能性があります。

監査報告書を作成した直後に、私はそれをRocketbankに送りました。セキュリティサービスおよびテクニカルディレクターのOleg Kozyrevです。 脆弱性は1時間以内に解消されましたが、1週間以内に応答はありませんでした。

結果を公開する予定であるとRocketbankに通知した後のみ、Rocketbankから適切なフィードバックを受け取りましたが、OlegはBug Bountyをサポートしなくなったと述べました。

さらに、実際には「バグを見つける-支払います」というポリシーはないことを説明します。 これについてサイトに書かれているのは、3年前に書いた言葉です。 ディスカバリーとの契約後、このプラクティスを継続する必要はないと考えています。ただし、脆弱性を検出した場合の報酬に関する情報は、Rocketbankのサイトにまだあります。

長い議論の後、ロケットバンクはそれでも報酬を提供しましたが、それを拒否せざるを得ませんでした。