まず、少しの理論。 セキュリティの方向性について話すと、IXIAはそのメーカーのセキュリティソリューションのテストに成功したBreaking Point製品で、この分野のリーダーの1つです。 Breaking Pointでは、10年以上にわたって攻撃と一般的なアプリケーションを分析してきたATI(Application and Threat Intelligence)チームの知識が「組み込まれ」ました。 Breaking Pointの詳細については、 こちらをご覧ください 。

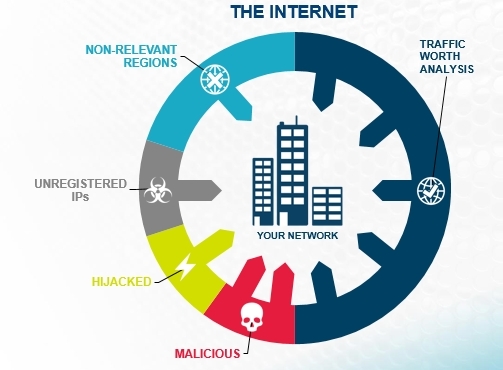

このATIチームは、新しい脅威についてワールドワイドウェブを監視し、セキュリティソリューションのメーカーとそれぞれ共同で作業します。これにより、現在のISの脅威とそのソースに関する情報を蓄積できます。 Threat Armorに投資されたのはこの知識です。 Threat Armorの主な目的は、不要なトラフィックをブロックすることで攻撃対象を減らし、それに応じてセキュリティデバイス(FW、WAF、NGFW、IPSなど)の負荷を減らし、SIEMアラートの数を減らすことです。 Threat Armorは、アウトバウンドトラフィックも分析します-たとえば、ネットワークにすでに感染したクライアントまたはボットネットの一部がある場合。

それだけではありません。 Threat Armorは、情報を提供し、情報セキュリティに対する脅威をブロックするだけでなく、ブロックされたIPごとに詳細なラップシートも提供します。 このデータの関連性は、管理ポートを通じて5分ごとに更新を転送するATI Research Centerのクラウドサービスから更新することにより提供されます。

Threat Armorは、回線速度でトラフィックを透過的に送信するハードウェアアクセスリストです。 2つのバージョンで利用可能-1ギガビット/秒と10ギガビット/秒。 最初のオプションは私たちの手に落ちました。

電源(2台のAC電源)の冗長性と内部バイパスにより、フォールトトレランスが確保されます。これらは、デバイスの電源が失われた場合でもトラフィックを通過させ続けます。

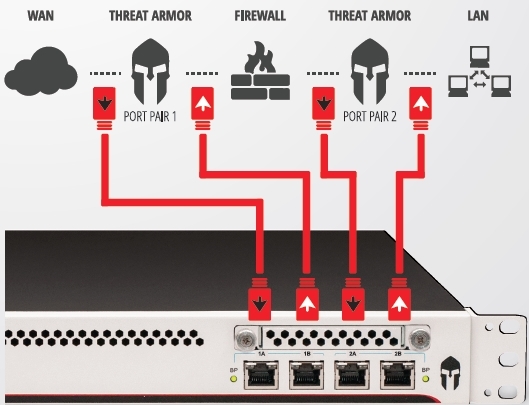

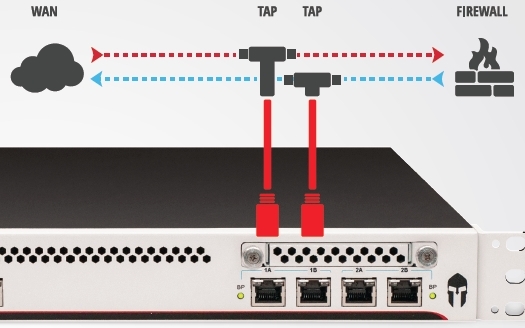

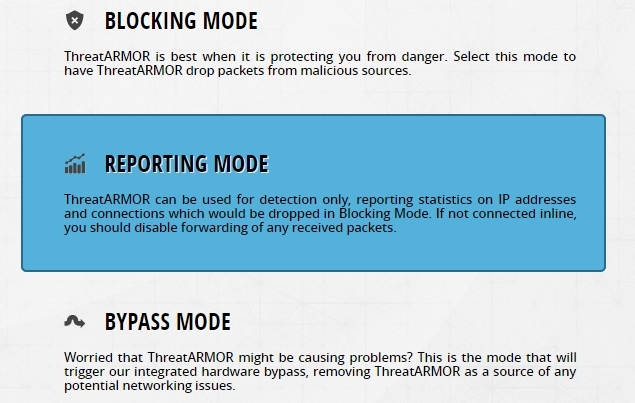

Threat Armorは、次の2つの方法で有効にできます。

-より効果的-インライン;

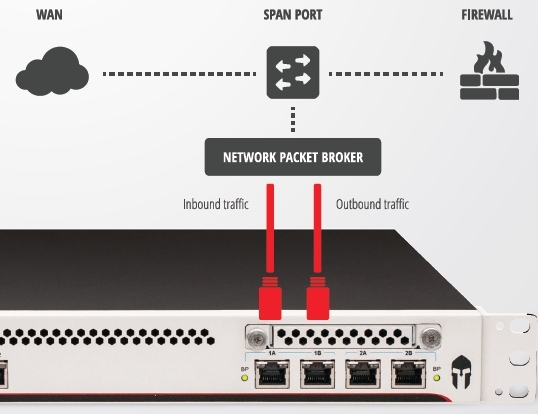

-パッシブモード-監視。

このケースでは、Threat Armorはパッシブモードでオンになっています。パッシブモードでは、ローカルネットワークとファイアウォールの間のSPANポートが着信トラフィックを分析します。

電源がオンになり、IPが管理および更新用に構成され、レポートモードモードが選択され、デバイスが機能しました。

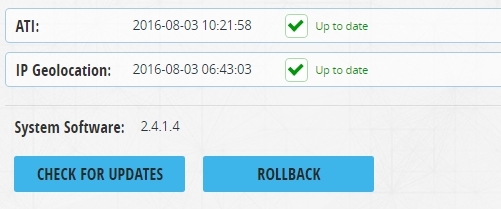

もう1つの重要なポイントは、更新がプルされているかどうかを確認することです。

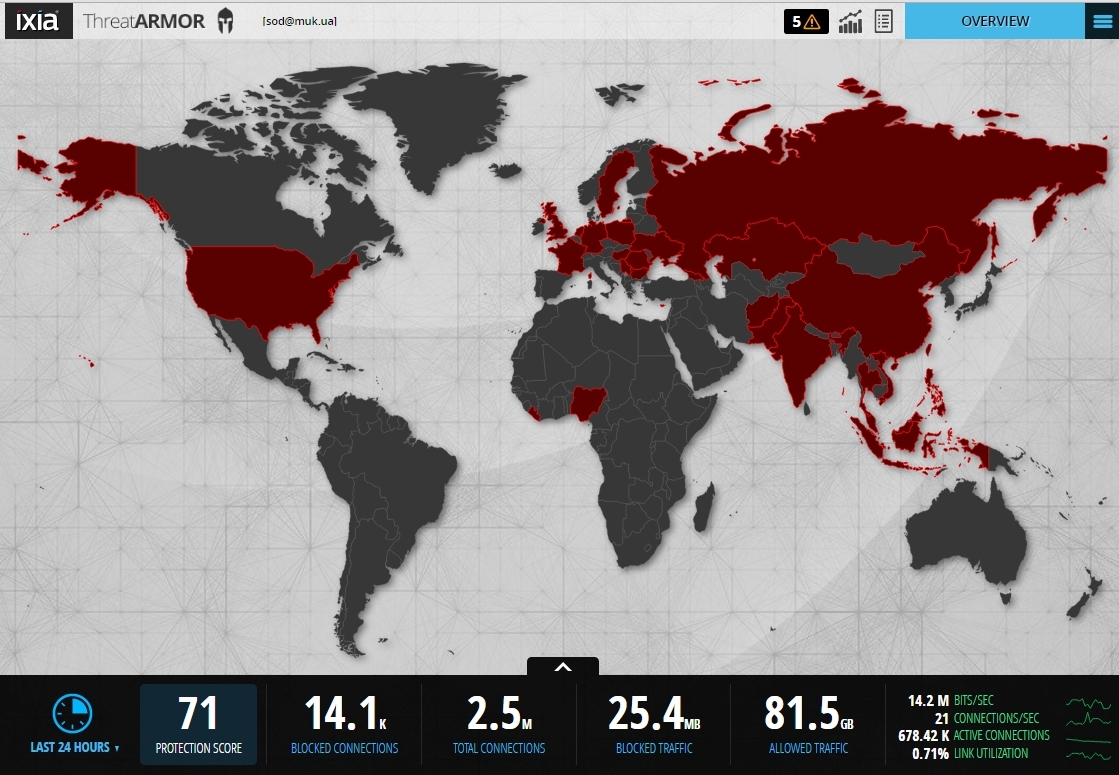

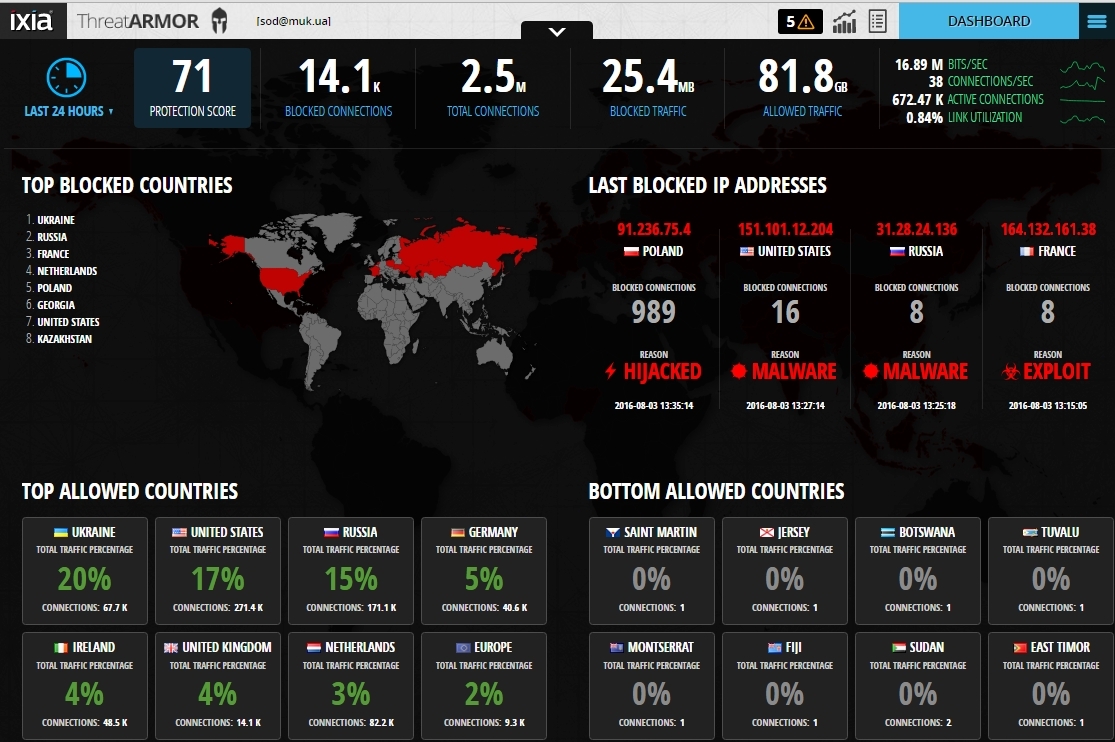

統計とレポートを表示します。 検出された脅威と一般的な統計の対話型マップインターフェイス。

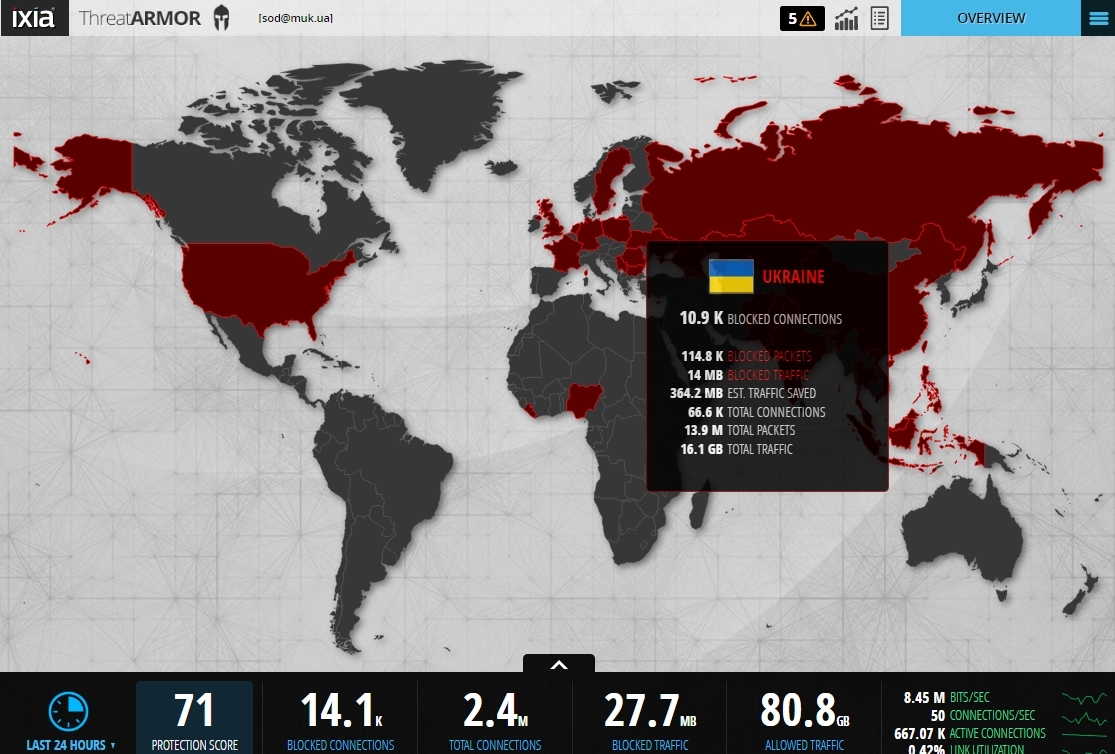

ここでは、たとえばウクライナなど、各国の統計を見ることができます。

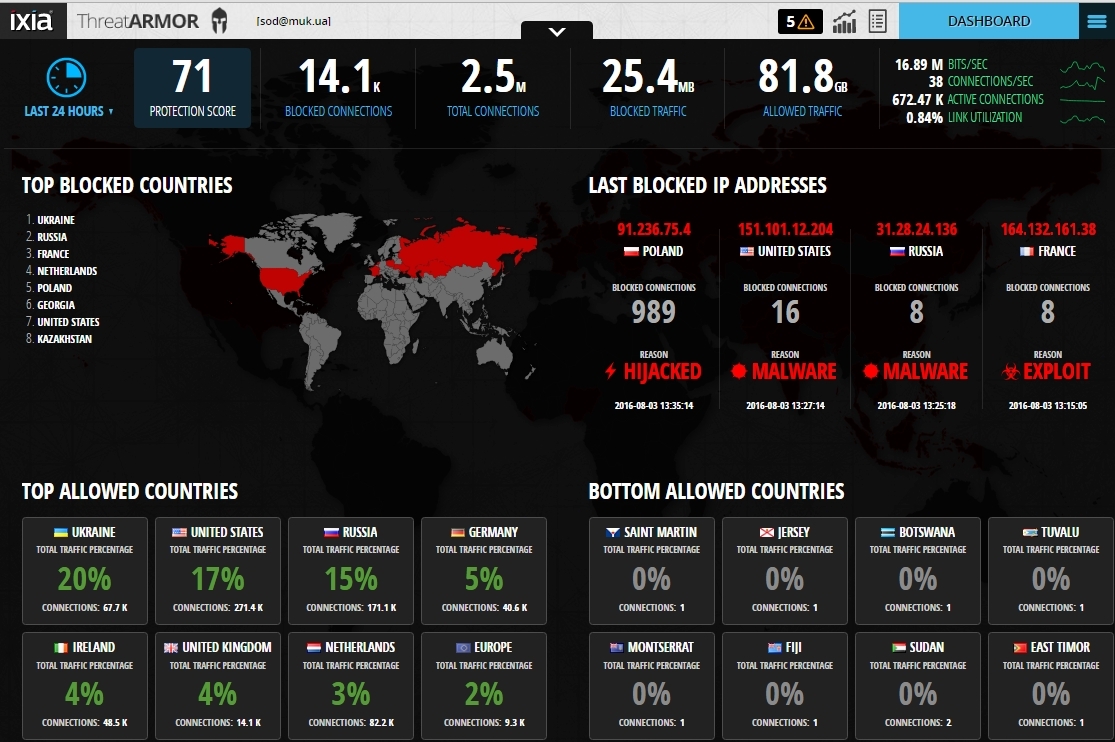

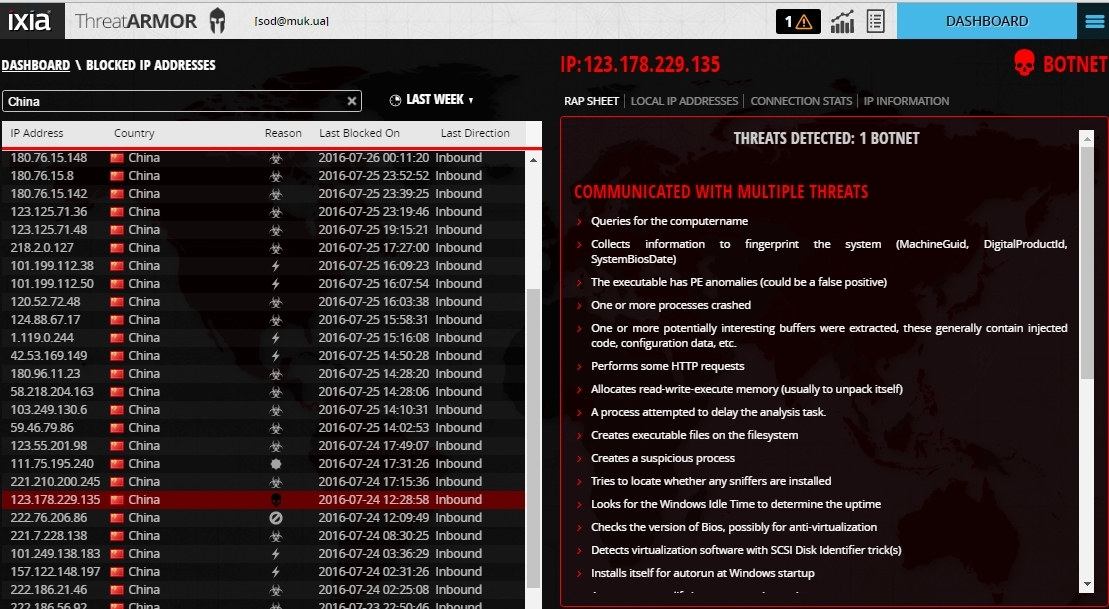

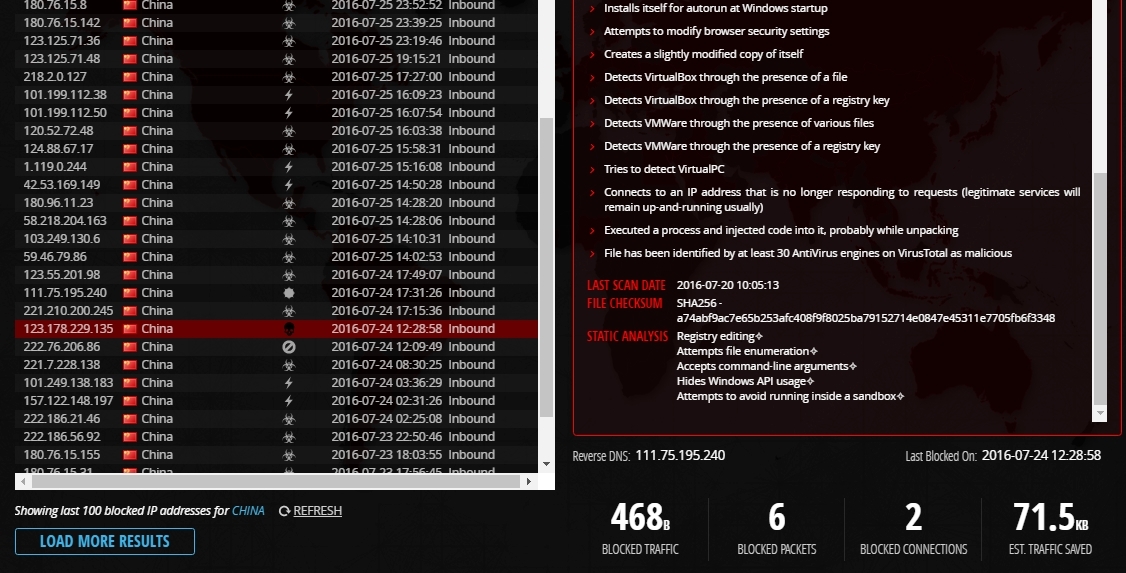

また、ダッシュボードは、国別の特定された脅威の詳細なマップ、詳細な統計、およびトラフィックがほとんどない国のインターフェイスです。 このような国は、DDoSなどの攻撃から身を守るためにブロックすることができます。 IS脅威のトラフィックは総質量のそれほど大きな量ではないこともわかりますが、デバイスの独立した人工トレーニングを考慮すると、保護スコアは非常に高く、71です。これは脅威アーマーの有効性を示しています。

ダッシュボードから国を直接ブロックできます。

また、設定メニューから、ブラックリストおよびホワイトリストのIPアドレスを手動で追加することもできます。

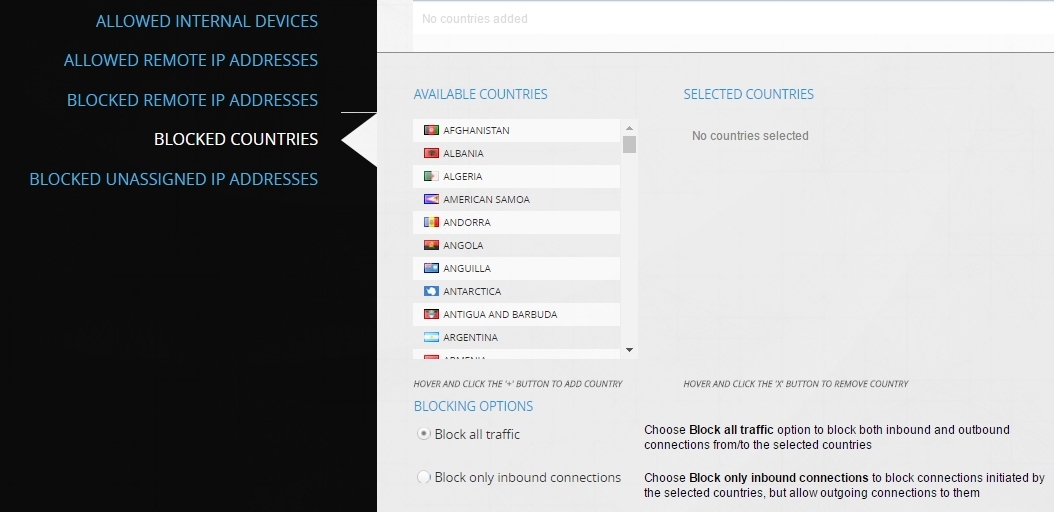

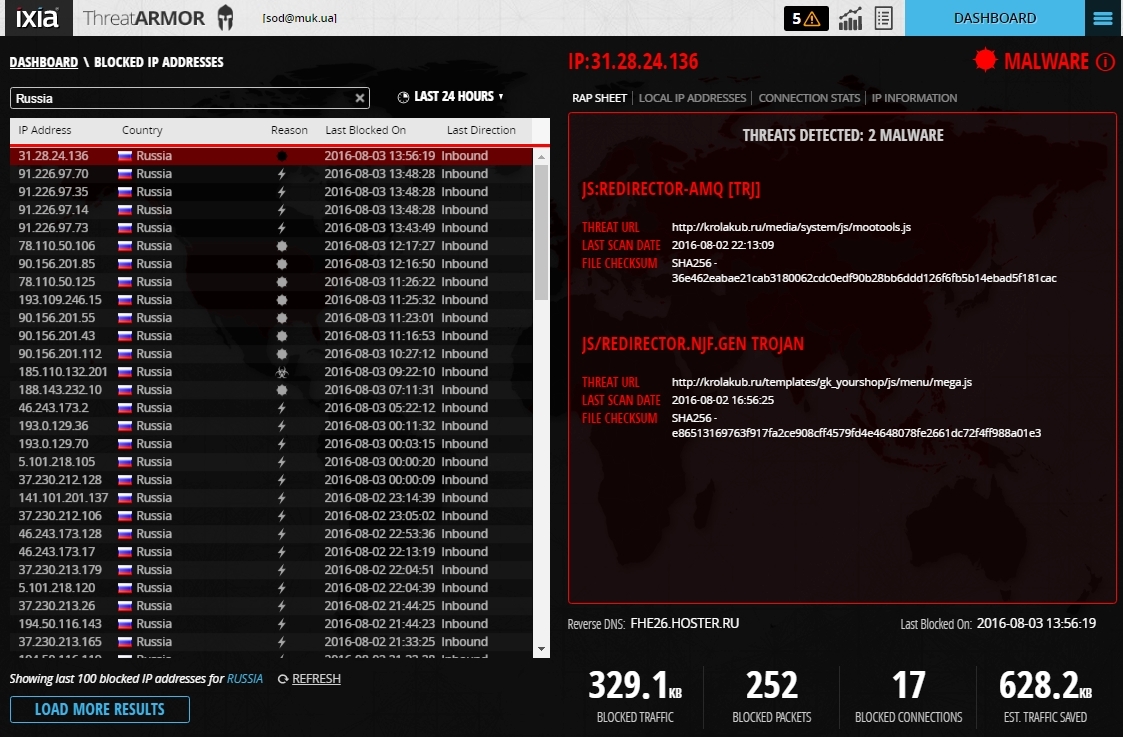

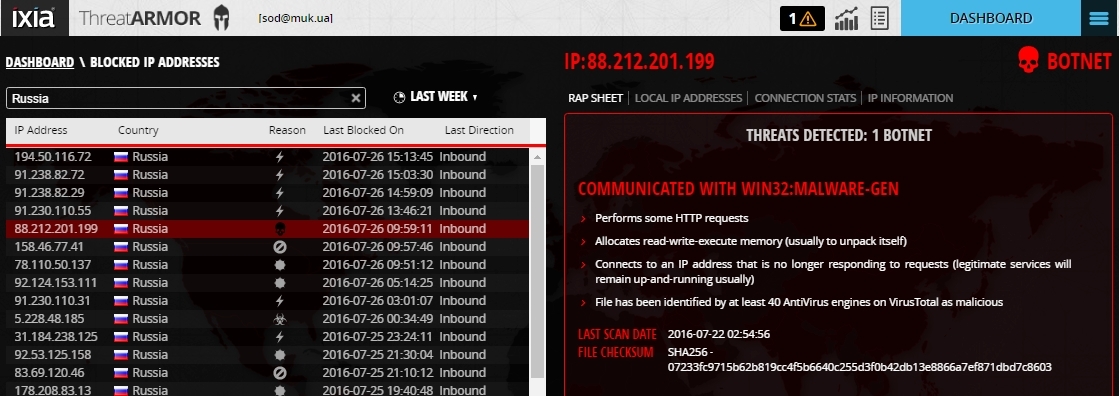

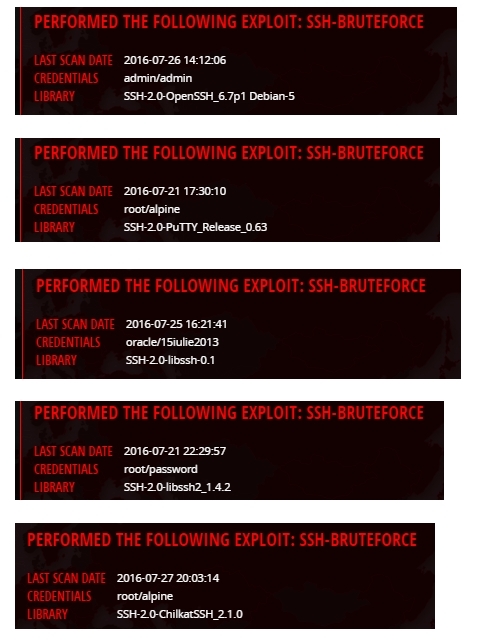

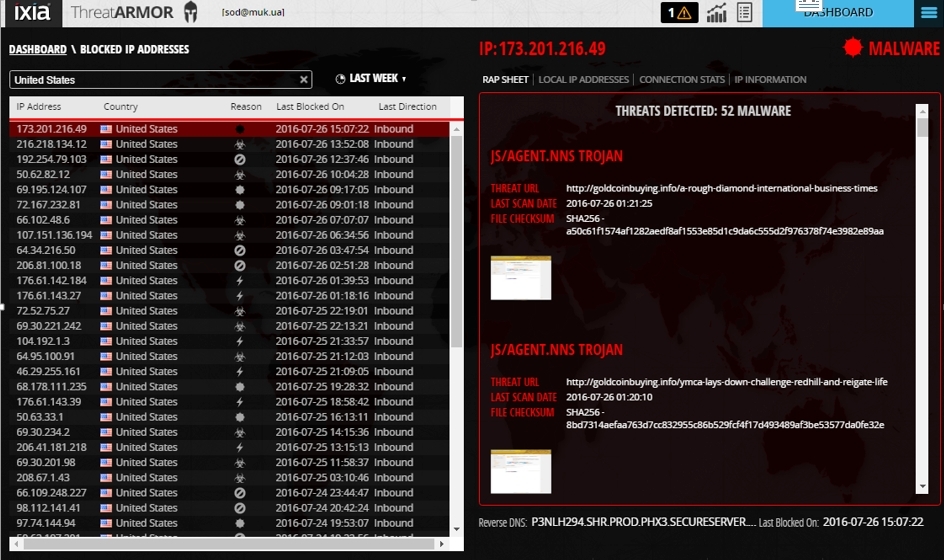

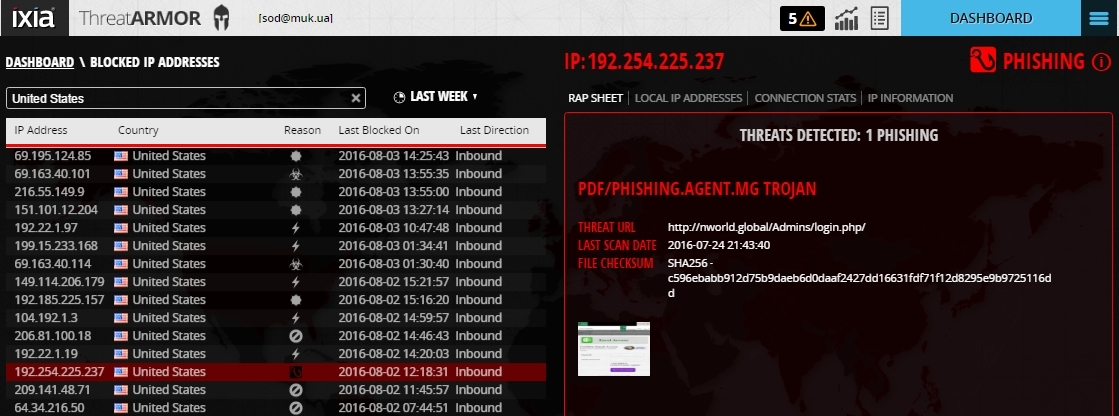

いずれかの国を選択すると、ダッシュボードから、攻撃者、悪意のあるコードを含むサイト、フィッシングサイトなどのIPに関する詳細情報にアクセスできます。

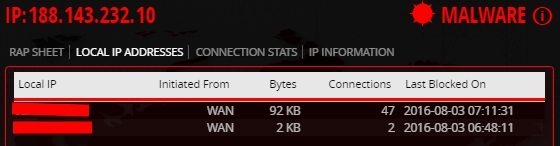

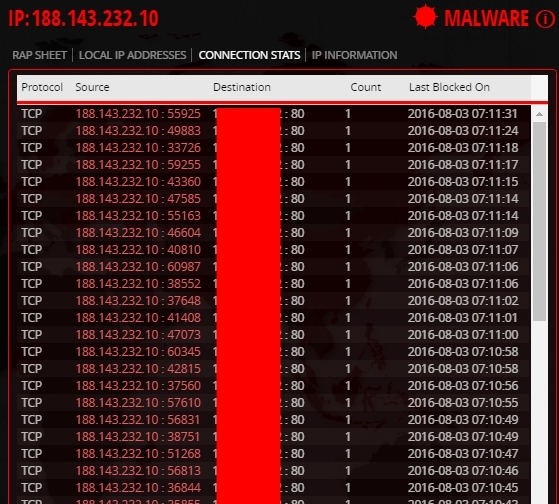

左側にはすべてのアドレス、IS脅威のソース、右側には詳細なラップシートがあります。

その中には、脅威に関する詳細情報が表示されます。

また、これらの攻撃はどのローカルアドレスに向けられました。

接続統計。

そして、この悪意のあるIPに関する情報。

攻撃オプションを見ると、次のことがわかります。

Webアプリケーションの悪用。

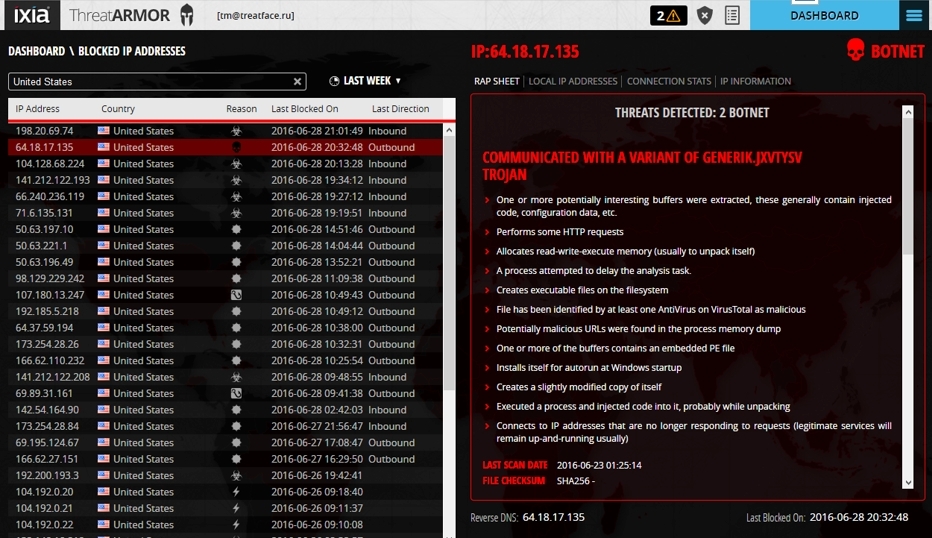

多くの脅威/アクションを備えたボットネット。

ウイルスに感染しようとするボットネット。

説明付きのワーム。

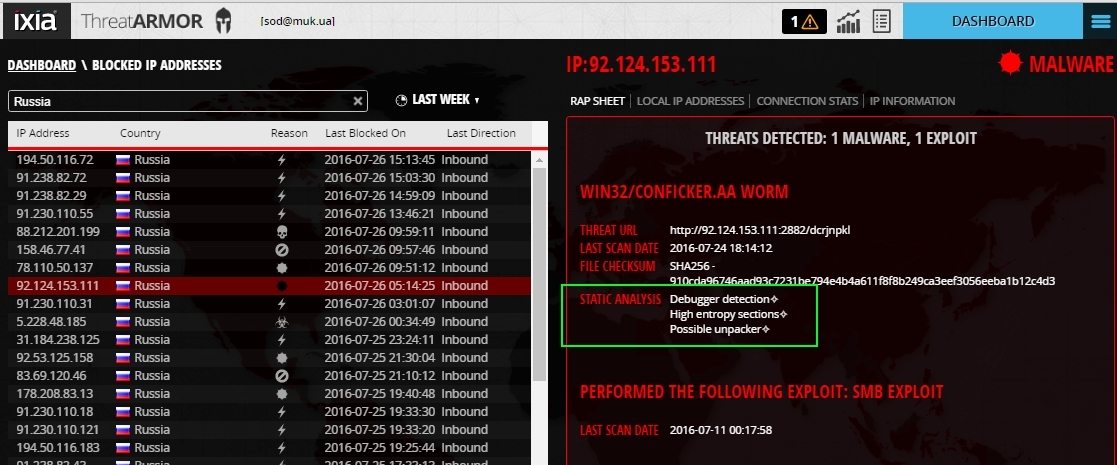

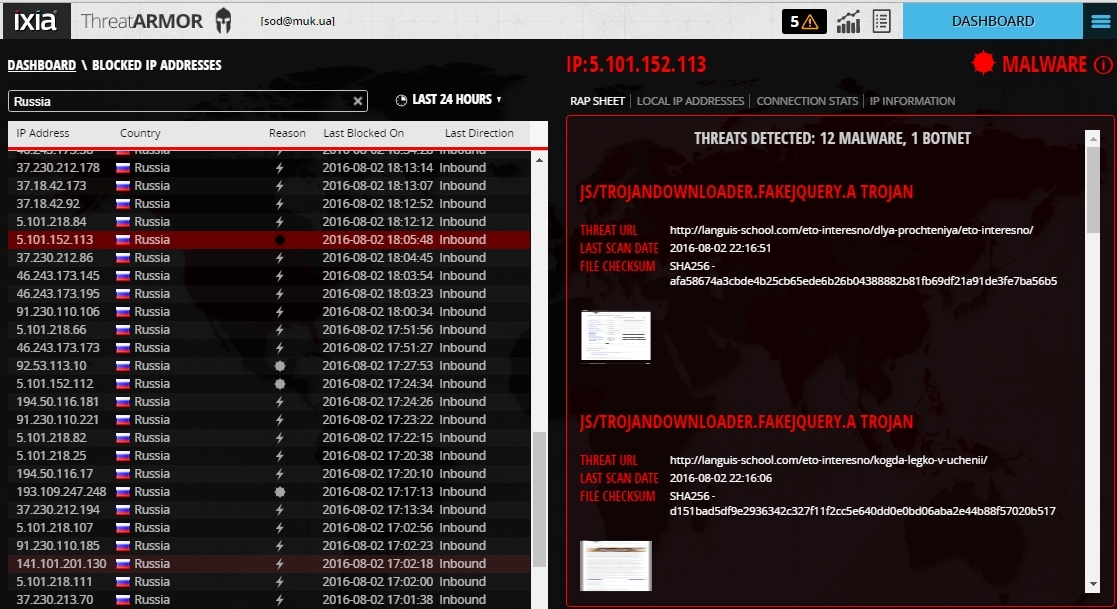

パスワードをブルートフォースしようとするアクティブな攻撃で、資格情報と使用するソフトウェアの説明が含まれます。

実装のための多数の攻撃要素と組み合わせた攻撃。

アクティブ攻撃-トロイの木馬を介したボットネット。

ハイジャックされたIPの説明-「この特定のネットワーク範囲がハッキングされました。 盗まれたネットワーク範囲は、未使用のネットワークブロックから返されるネットワークブロックです。多くの場合、スパマーはこれを行います。 ブロックの元の所有者が何らかの理由でブロックされたままにした可能性があります。 これらのタイプのIPネットワーク範囲の詳細については、...をご覧ください。

フィッシング

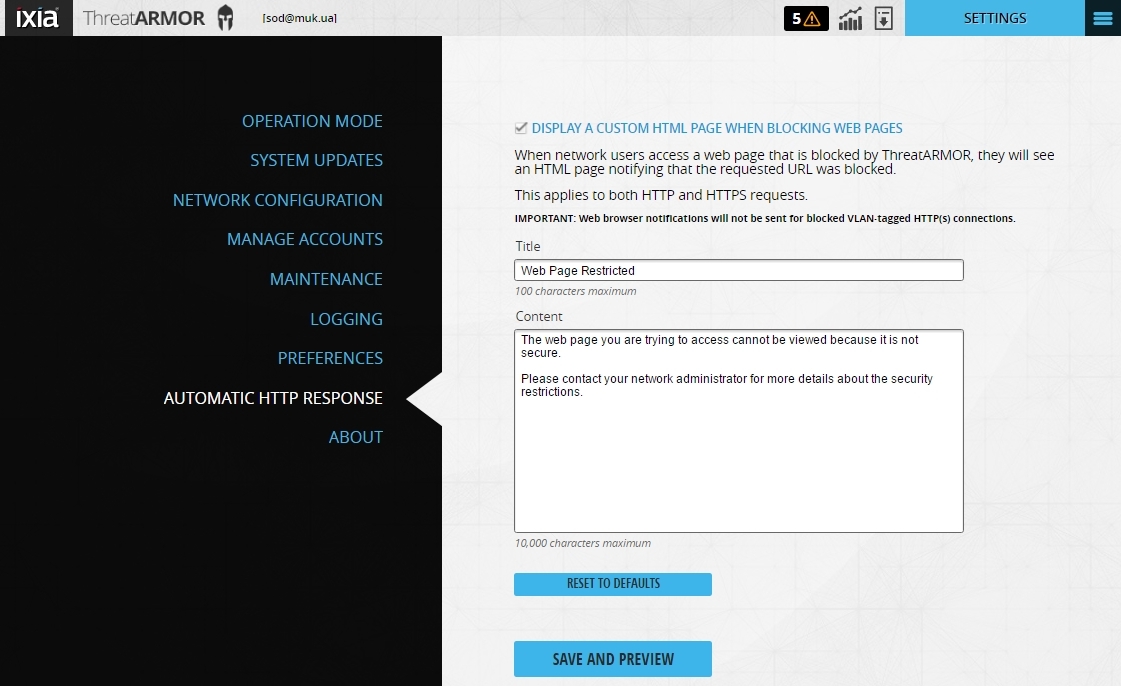

IXIA ThreatARMORデバイスのIPアドレスの「禁止リスト」にあるリソースにアクセスするユーザーのアクセスロック画面を構成できます。これは、IPアドレスリストの多数のデータベースから5分ごとに生成されます(つまり、侵害、盗難、ハッキングされたリソース、スパムなどに属します)。

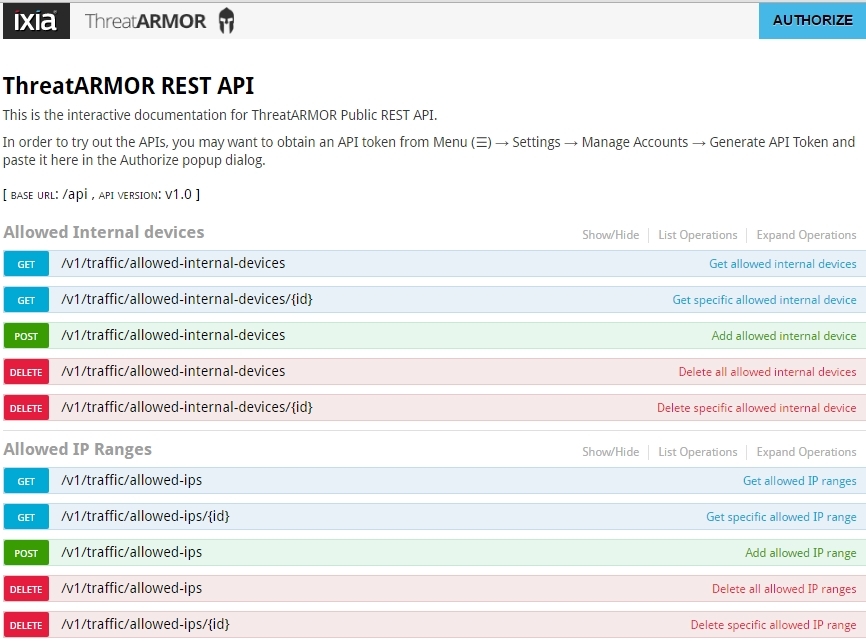

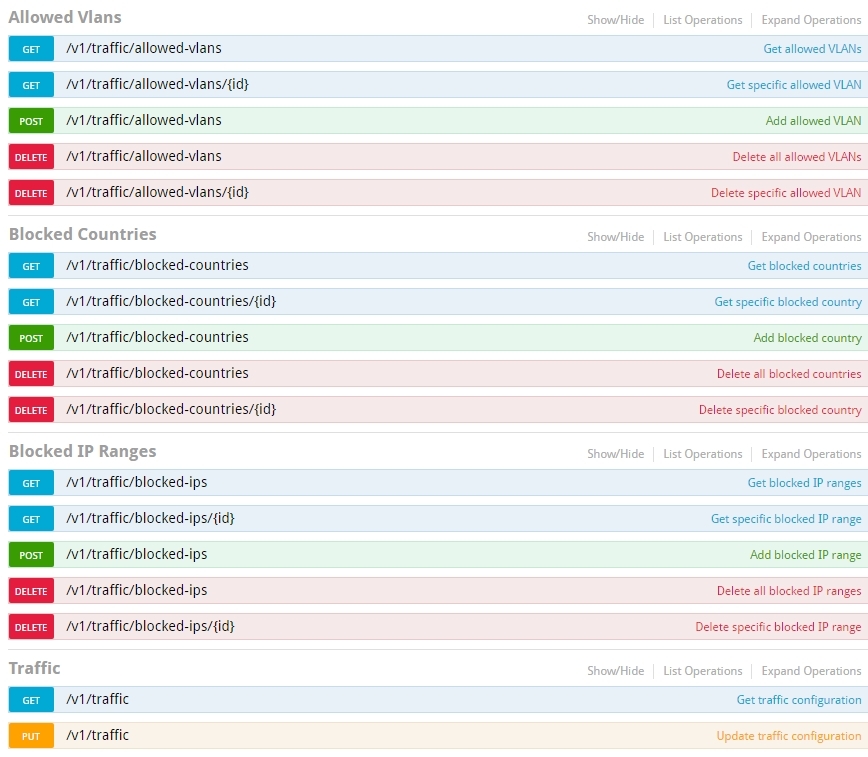

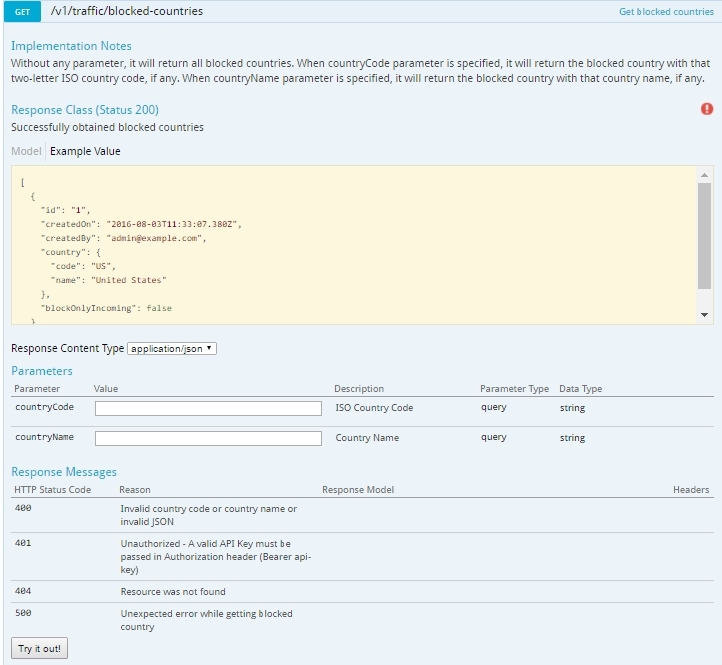

RESTful API機能

各リクエストとレスポンスの詳細な説明。

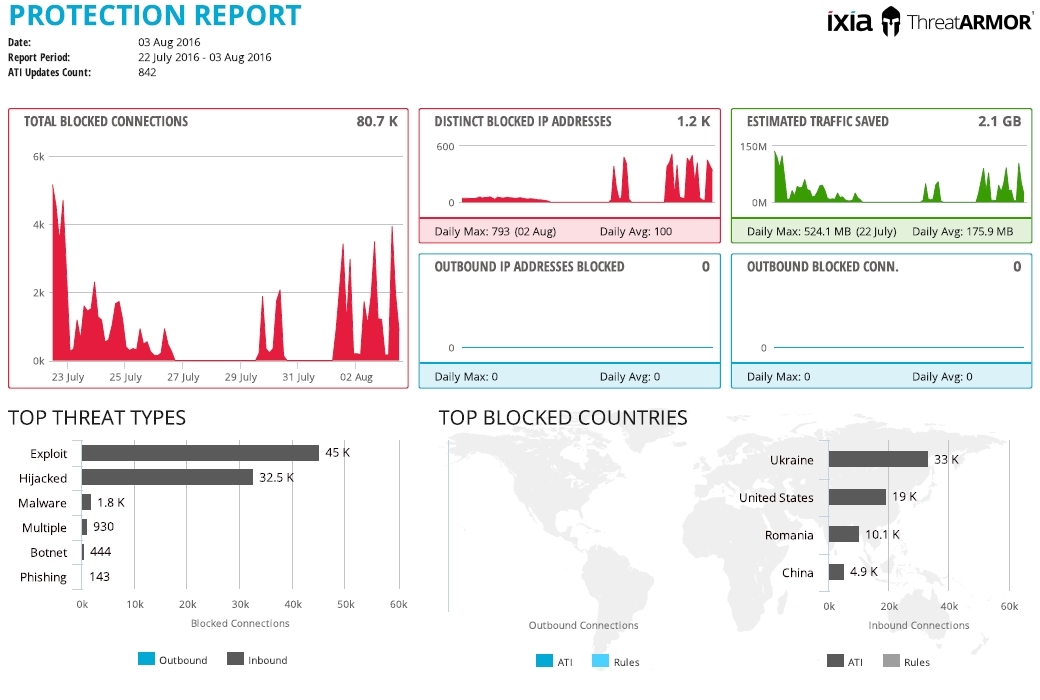

週次レポートを生成することは可能です。

その結果、追加レベルの情報セキュリティと多くの利点があります。

コスト削減 -ファイアウォールとIPSの負荷を軽減し、境界セキュリティレベルを更新する必要がなくなります。

時間の節約 -新しい「不良」IPが表示されたときにアクセスリストを更新する必要はありません。

SIEMアラートの削減 -時間とお金の節約。

ネットワークに対する攻撃の削減 -既知の攻撃をブロックし、通信のない国をブロックします。