フォルティアシック

ほとんどのFortiGateモデルには、トラフィックの処理とレイテンシーの削減のためのFortiASIC(特定用途向け集積回路)専用ハードウェアアクセラレーションがあり、メインプロセッサ(CPU)をアンロードできます。

-ネットワークプロセッサ(NP)-ネットワークトラフィックの処理用

-コンテンツプロセッサ(CP)-セキュリティ機能用

-System-on-a-Chip Processor(SOC2)-セキュリティ機能とトラフィック処理のコラボレーション用

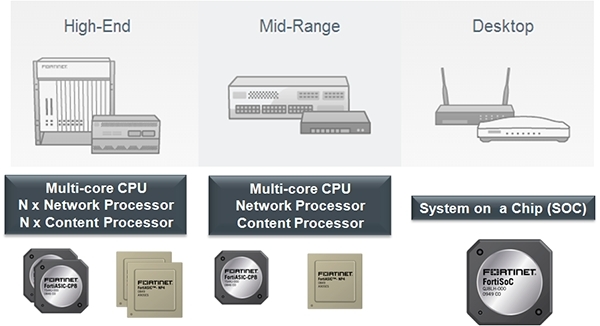

フォーティネットは、FortiGate製品ラインを3つのカテゴリに分類しています。

-エントリーレベル(デスクトップ)

-ミッドレンジ

-ハイエンド

各カテゴリでは、異なるCPUとFortiASIC、およびそれらの異なる数が使用されます。

ネットワークプロセッサー

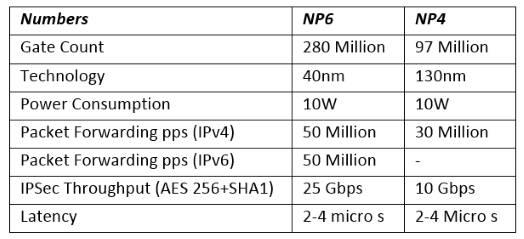

NPネットワークプロセッサはインターフェイスレベルで動作し、メインプロセッサからトラフィックをオフロードすることでトラフィックを加速します。 最新のモデルにはNP4とNP6が含まれています。 古いFortiGateモデルには、NP1(FortiAccelまたはFA2とも呼ばれます)およびNP2が含まれます。

現在、NP6プロセッサは最新の開発であり、次のトラフィックとサービスをオフロードできます。

-IPv4およびIPv6トラフィック、NAT64およびNAT46トラフィック

-リンクアグリゲーション(LAG)(IEEE 802.3ad)トラフィック

-TCP、UDP、ICMP、およびSCTP

-IPsec VPNトラフィック、およびIPsec暗号化/復号化(SHA2-256およびSHA 2-512を含む)

-暗号化されていないIPsecトラフィック

-異常、チェックサムオフロード、およびパケットフラグメンテーションに基づくIPS

-SITおよびIPv6トンネリングセッション

-マルチキャストトラフィック(IPsec内のマルチキャストを含む)

-CAPWAPトラフィック

-トラフィックおよびプライオリティキューイングの形成

-Synプロキシ

-Inter-VDOMリンクを通過するトラフィック

-IPS

-アプリケーション制御

-CASI

-フローベースのウイルス対策

-フローベースのWebフィルタリング

NPは、アプリケーションレベルでの変更されたコンテンツのアンロードをサポートしていません。つまり、ポリシーで次のセキュリティ機能が有効になっている場合、セッションはアンロードされません。

-プロキシベースのウイルススキャン

-プロキシベースのWebフィルタリング

-DNSフィルタリング

-DLP

-スパム対策

-VoIP

-ICAP

-Webアプリケーションファイアウォール

-プロキシオプション

コンテンツプロセッサ

CPコンテンツプロセッサは、CPUによって定義されたタスクを使用してシステムレベルで動作します。 新しいFortiGateモデル(2000E、2500E、6040E)にはCP9が含まれています。 古いバージョンはCP4、CP5、CP6ですが、現在のFortiGateモデルはCP8を使用しています。

CP8は、次のタスクをオフロードできます。

-フローベースの検査IPS、アプリケーション制御、クラウドアクセスセキュリティ検査(CASI)、Webフィルタリング、DLP、およびウイルス対策

-高性能VPNバルクデータエンジン

-IPsecおよびSSL / TLSプロトコルプロセッサ

-FIPS46-3 / FIPS81 / FIPS197に準拠したDES / 3DES / AES

-RC4に準拠したARC4

-RFC1321およびFIPS180を使用したMD5 / SHA-1 / SHA256

-RFC2104 / 2403/2404およびFIPS198に準拠したHMAC

-Key Exchange Processorは、高性能のIKEおよびRSA計算をサポートします

-ハードウェアCRTをサポートする公開鍵べき乗エンジン

-主にRSAキー生成の確認

-自動キーマテリアル生成機能付きハンドシェイクアクセラレータ

-ANSI X9.31に準拠した乱数ジェネレーター

-最大4096ビットの操作を直接サポートするサブ公開キーエンジン(PKCE)

-メッセージ認証モジュールは、4GバイトまでのデータのSHA256 / SHA1 / MD5を計算するための高性能暗号エンジンを提供します(多くのアプリケーションで使用されます)

-PCI Express Gen 2 4レーンインターフェイス

-チップ拡張用のカスケードインターフェイス

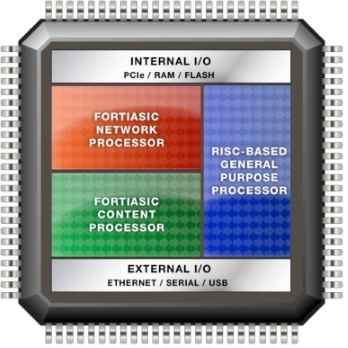

システムオンチッププロセッサ

SOCプロセッサは、エントリレベル(デスクトップ)カテゴリの若いモデルで使用されます。 SoCアーキテクチャの目的は、複数のプロセッサを1つのチップに結合して、ハードウェア全体の設計を簡素化することです。 SOCは、CP、NP、RISCベースのCPUプロセッサを組み合わせたものです。

現在、NPおよびCPセクションで説明されているトラフィックをオフロードするSOCバージョン2が関連しています。

SOCアーキテクチャ

オフロード

セッションのアンロードプロセスは、いくつかの段階で行われます。 新しいセッションの最初のパケットは常にCPUに到着します。 実行する必要がある要求されたセキュリティ機能をNPがサポートしている場合、CPUはこのセッションを処理できるという指示をNPに送信します。 「高速パス」セッションの後続のパケットはすべてNPにリダイレクトされます。 最後に、最後のTCPパケットの後、「FIN」(終了)または「RST」(リセット)NPがセッションをCPUに返し、セッションを閉じます。 それ以外の場合、NPが処理が必要な要求されたセキュリティ機能をサポートしていない場合、このセッションのすべてのパケットはCPUによって処理される必要があります。

アンロードされたセッションのパッケージパス

オフロードされたセッションの最初のパケットのパス

アンロードされたセッションの後続のパッケージパス

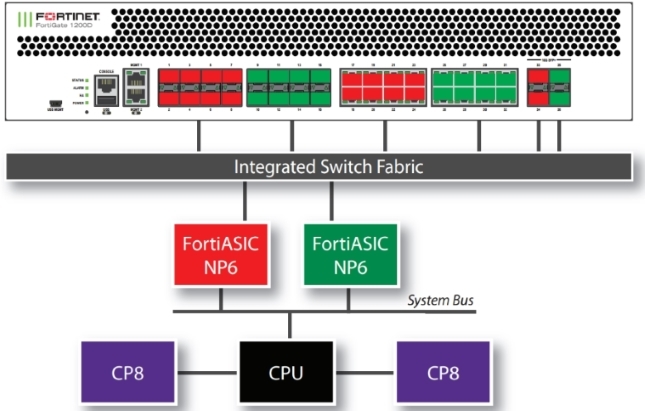

2つ以上のNP6を備えたFortiGateハイエンドモデルは、Integrated Switch Fabric(ISF)を介して物理的に接続されます。これにより、すべてのインターフェイスとNP6プロセッサ間の通信が中央プロセッサをバイパスできます。 このようにして、入力ポートと出力ポートが複数のNPプロセッサに属している場合でも、トラフィックはアンロードされます。

統合スイッチファブリック

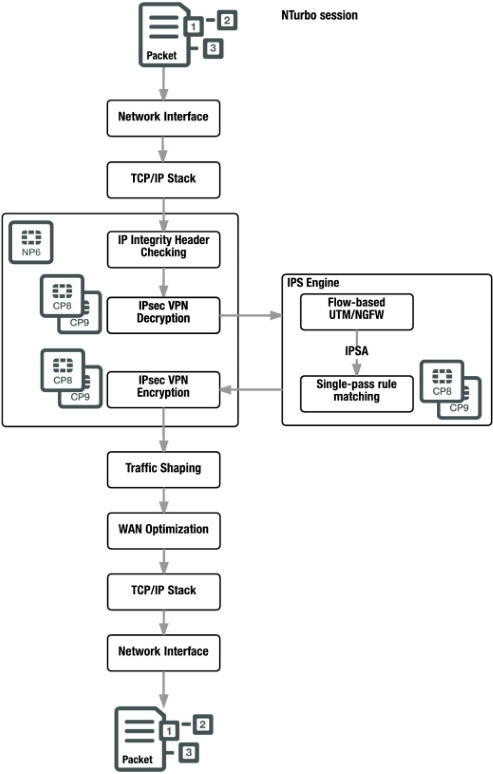

NTurboアクセラレーション

NTurboのアクセラレーション機能により、NPプロセッサを通過するUTM / NGFWセッションをアンロードできます。

NTurboのおかげで、NPからIPSエンジンへ、またはその逆にトラフィックをリダイレクトするための特別な「データチャネル」が作成されます。 アンロード手順:

1.NPはパケットを受信し、必要なアクションを実行します。

1.1パケットが暗号化されている場合、パケットはCPプロセッサに送信されます。

1.2 CPを使用した復号化。

1.3CPは、NPデータをプロセッサに転送します。

2.フローベースのUTM / NGFW検査の場合、NPはIPSエンジンでデータチャネルを作成し(CPUで処理)、データを送信します。

3. IPSエンジンは、データ検査のタスクをCPに転送して、CPを高速化します。

4.CPは、IPSエンジンにデータを返します。

5. IPSエンジンは、NPデータをプロセッサに返します。

6.データが復号化されている場合、暗号化のためにCPに送信されます。

7. CPを使用した暗号化。

8.CPはNPデータをプロセッサに転送します。

9.NPプロセッサはCPUパケットを送信します。

NTurboはNP4とNP6をサポートしています。

IPSAオフロードを使用したNTurboセッション

IPSAアクセラレーション

IPSAテクノロジーは、NTurboおよび標準のファイアウォールセッションで利用可能なFlowベースのUTM / NGFW検証の「パターンマッチング」拡張機能をオフロードします。 IPSAはCP7、CP8およびCP9をサポートしています。

IPsec暗号化/復号化

IPsecトンネルがNPネットワークプロセッサでサポートされる暗号化およびハッシュアルゴリズムを使用する場合、IPsecユーザーデータ処理をオフロードしてパフォーマンスを向上させることができます。 この場合、NPはトラフィックの復号化のみを行い、CPは暗号化を行います。

IPsec暗号化/復号化

CPを使用したフローベースおよびプロキシベースの検査の高速化

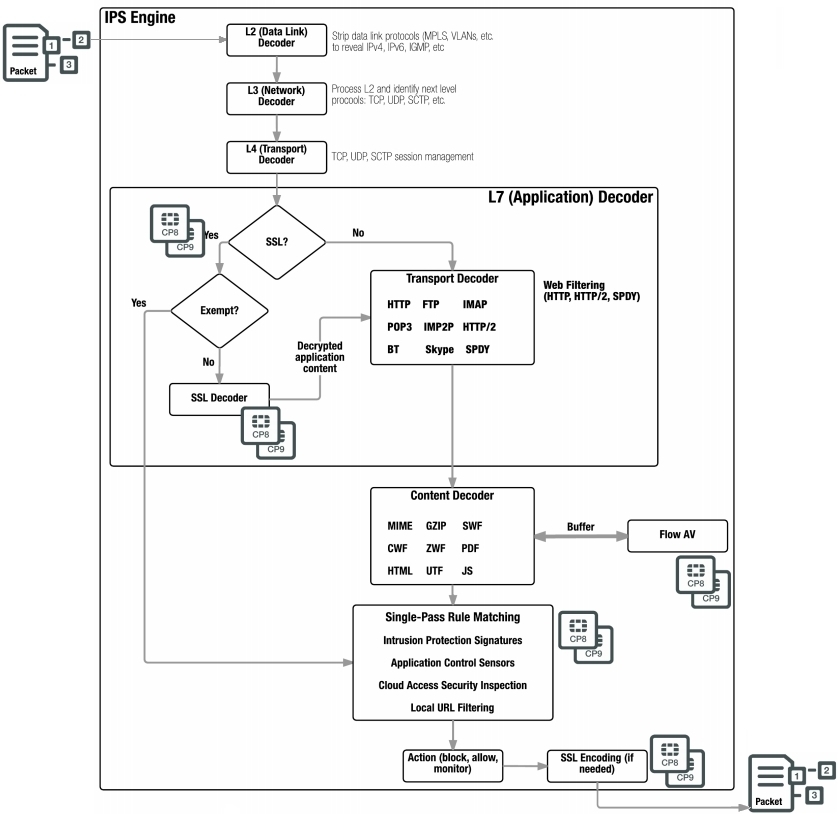

フローベースのUTM / NGFW検査は、シングルパスアーキテクチャを使用してセッションでパケットを取得することにより、リアルタイムのセキュリティ脅威を検出およびブロックします。これには、可能性のある攻撃または脅威を識別するダイレクトフィルターアプローチ(DFA)パターンマッチングが含まれます。

チェックする前に、IPSエンジンをいくつかのデコーダーを使用して適用し、パケットプロトコルとポリシー設定に応じて適用される適切なセキュリティモジュールを決定できます。 さらに、SSLパケットも復号化されます。 SSL復号化は、CP8またはCP9プロセッサーによってオフロードされ、加速されます。

セキュリティモジュール(IPS、アプリケーションコントロール、CASI、フローベースのWebフィルタリング、フローベースのDLPフィルタリング)のアプリケーションは、1つのアプローチで同時に発生し、CP8およびCP9プロセッサによって加速されます。 CASI署名は、検証のアプリケーション制御部分で使用されます。 フローベースのアンチウイルスは、プロトコルのデコード中にファイルをキャッシュし、スキャンします。 SSLパケットの場合、チェックの最後に暗号化されるため、CP8およびCP9プロセッサーはこのプロセスを加速します。

フローベースの検査の段階

プロキシベースのUTM / NGFW検査は、さらに検証するためにファイルを抽出してキャッシュします。

最初に、パケットはIPSエンジンに入り、このモードでのみ動作するセキュリティ機能(シングルパスIPS、アプリケーション制御、CASI)でフローベースの検査を受けるため、CP8およびCP9を使用してトラフィックが加速されます。 その後、パケットはFortiOS Proxy-serverに送られ、プロキシベースモードでセキュリティ機能がチェックされます。 まず、プロキシはSSLトラフィックを検出します。 SSLパケットはCP8またはCP9を使用して復号化され、IPSエンジンに再度送信されて、すでに復号化されたトラフィックのフローベースのセキュリティ機能(シングルパスIPS、アプリケーション制御、およびCASI)が再チェックされます。 次に、トラフィックはプロキシサーバーに到達し、そこでプロキシベースのセキュリティ機能が適用されます。 検査は次の順序で行われます。

•VoIPインスペクション

•DLP

•アンチスパム

•Webフィルタリング

•アンチウイルス

•ICAP

復号化が検証されると、SSLトラフィックが暗号化されます。 脅威が見つからない場合、プロキシサーバーはファイルを宛先に転送します。 脅威が見つかった場合、プロキシサーバーはファイルをブロックし、それに応じてブロックの理由に関するメッセージを送信できます。

プロキシベースの検査手順