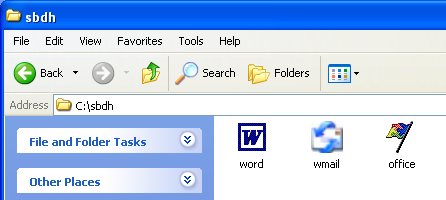

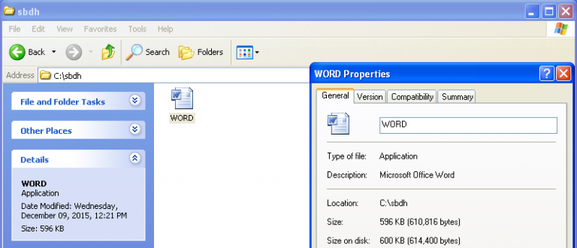

SBDHは、ローダーと、オペレーターが使用する他のモジュールで構成されています。 コンパクトブートローダーは、フィッシングメールを使用してサイバー犯罪者によって配布されました。 そのようなメッセージには添付ファイルが含まれていました。添付ファイルには、タイトルに二重の拡張子が付いたファイルが含まれていました。 Windowsは既知のファイルの拡張子を隠しているため、ユーザーに誤った拡張子が表示されましたが、これは攻撃者が予想したものでした。 正当性の犠牲者になる可能性をさらに説得するために、標準のMicrosoftアプリケーションまたはWordドキュメントのアイコンが実行可能ファイル用に選択されました。

図 攻撃者は、正規のMicrosoftアプリケーションでブートローダー実行可能ファイルを偽装します。

図 攻撃者は、ブートローダー実行可能ファイルをWord文書として偽装します。

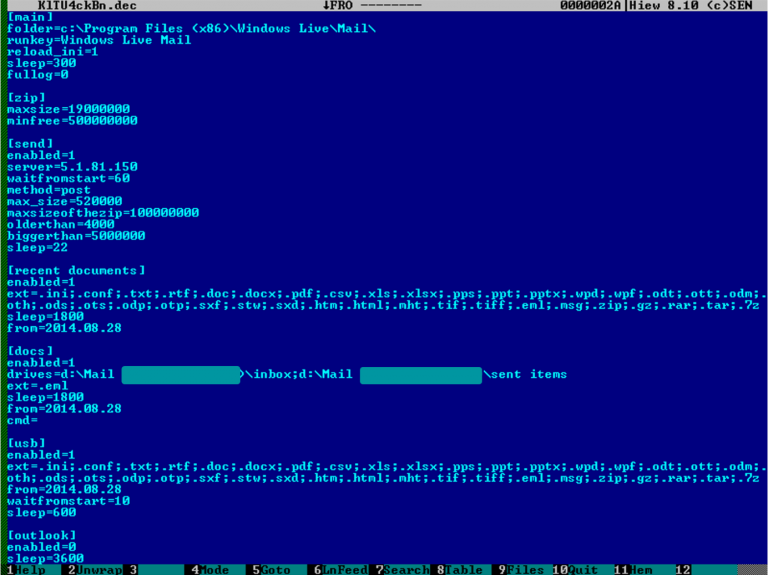

システムでの実行が成功すると、悪意のあるプログラムはリモートサーバーに接続して、その主要コンポーネントのうち2つ(バックドアとデータ泥棒)をシステムにロードします。 これらのモジュールの組み合わせにより、攻撃者は侵入先のコンピューターを完全に制御できるだけでなく、高度な方法でデータを盗むことができます。 強力なフィルターシステムのおかげで、オペレーターはどのデータを盗むべきかを詳細に指定できます。 フィルタには、ファイル拡張子、作成日、サイズ、およびその他の特性に関する情報が含まれます。 フィルター構成データは、マルウェア構成ファイルを使用して変更できます。

図 マルウェア構成ファイル。

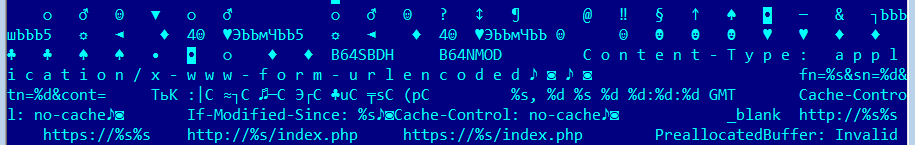

このサイバー犯罪ツールのすべてのコンポーネントは、制御するC&Cサーバーへの接続を必要とするため、SBDHのパフォーマンスは、ネットワーク接続で動作する能力に大きく依存します。 これを行うために、著者はSBDHのC&Cサーバーにいくつかの対話方法を実装しました。 1つは、単純なHTTPプロトコルを使用することです。 利用できない場合、悪意のあるプログラムはSMTPプロトコルと無料の外部ゲートウェイを使用して手紙を送信しようとします。 後者の方法は、Microsoft Outlook Expressアプリケーションを使用し、特別な形式の電子メッセージを送信する可能性にあります。 このような電子メールは現在のユーザーアカウントで送信されるため、悪意のあるプログラムはセキュリティ制限を回避できます(現在のユーザーには電子メールを送受信する権利があると想定されます)。 マルウェアによって送信されたメッセージは、送信されるメールディレクトリに配置されて、注目を集めないようにします。

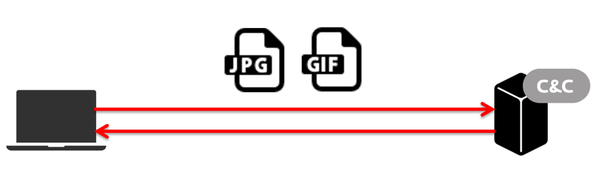

悪意のあるプログラムは、着信接続、つまりオペレーターによるボットへの接続の試みを検出するために、ユーザーのメールボックスでメールを検索します。 このような悪意のある電子メールには、特定の件名があります。 SBDHがそのような文字を検出した場合、そこから送信されたオペレーターコマンドを抽出するために解析されます。 この操作の後、ボットは電子メッセージ内の件名フィールドを変更して、将来彼の注意を引き付けないようにします。 ただし、この最後の機能は、Outlook ExpressがWindows Mailと呼ばれる別の新しいアプリケーションに置き換えられる2006年までSBDH作成者によって使用されていました。 その後、著者はHTTP経由でC&Cサーバーとやり取りする方法の改善に重点を置き、必要なデータを送信するために偽の.JPGおよび.GIF画像ファイルを使用してこのプロセスをマスクし始めました。

図 管理サーバーとの対話プロセスをマスクします。

コントロールC&Cサーバーが利用できない場合、バックドアコンポーネントは、代替のC&Cサーバーのアドレスを含む偽の画像ファイル(無料のリソースにある)を含むハードワイヤードURLを使用することに頼ります。

図 代替C&CサーバーのURLを含む画像。

分析したSBDHサンプルの一部には、システムでの生存を保証する方法の興味深い実装が含まれていました。 この悪意のあるプログラムは、WindowsエクスプローラーでWordファイルを開いたり編集しようとしたときに、悪意のあるプログラムコードが実行されるように、システムで使用されるWord文書プロセッサーを変更しました。

図 悪意のあるプログラムの本文にあるB64SBDHの識別子。

SBDHという名前自体は、ブートローダーファイルのコンパイルパスの一部である一連の文字であることに注意してください。 もう1つの興味深い機能は、トリガーとして機能する「B64SBDH」行を使用して、C&Cサーバーから悪意のあるプログラムの他の2つのコンポーネントをダウンロードすることです。

おわりに

SBDHの背後にいるサイバー犯罪者は、 Buhtrapオペレーションの背後にあるものと同じ方法を使用します 。 このスパイツールは、電子メールの添付ファイルなどの簡単な方法を使用して、現代の脅威でさえ拡散しているという事実を証明しています。 それにもかかわらず、従業員に指示し、マルチレベルのセキュリティシステムの信頼できるソリューションを使用することにより、組織内でこのようなマルウェアが危険にさらされるリスクを大幅に減らすことができます。

SBDH悪意のある識別子(ハッシュ):

1345b6189441cd1ed9036ef098adf12746ecf7cb

15b956feee0fa42f89c67ca568a182c348e20ead

f2a1e4b58c9449776bd69f62a8f2ba7a72580da2

7f32cae8d6821fd50de571c40a8342acaf858541

5DDBDD3CF632F7325D6C261BCC516627D772381A

4B94E8A10C5BCA43797283ECD24DF24421E411D2

D2E9EB26F3212D96E341E4CBA7483EF46DF8A1BE

09C56B14DB3785033C8FDEC41F7EA9497350EDAE