こんにちは、Habr! 昨秋、Cisco ASAファイアウォールにFirePOWERサービスを実装した経験を共有しました。 新年のフラッシュバックでは、 FirePOWERバージョン6.0について言及しました。このバージョンでは、主な革新の1つがASDMを使用したすべてのサービスの管理でした。 シスコの進歩はまだ止まっておらず、この春、 Cisco Firepower 4100および9300の新しいラインアップが発表されました。 実際、これらは5585-Xに似た同じモジュラーASAですが、新しい名前(マーケティング部門)、より洗練された、より効率的な新しい集中管理ソフトウェアFirepower Threat Defense(FTD)を備えています。 FTDは、新しいモデル範囲のデバイスだけでなく、5585-Xを除くすべてのASA 5500-Xモデルでも(少なくとも現時点では)起動できます。 この記事では、シスコのこの新しいソフトウェアについて説明します。

背景のビット。 FirePOWERバージョン5.4では、すべてが「シンプル」でした。ASASSD(または別のハードウェア、または仮想マシン)にセンサーがあり、FireSIGHT Management Center(別名Defense Center)を管理するソフトウェアがありました。 ASAには、CLI / ASDMによる制御を備えた独自の標準IOSイメージがありました。 センサーには、同じCLI ASA(またはmgmtポートへのSSH)を介してアクセスされる独自のイメージが必要でした。 さて、FireSIGHTへのアクセスはブラウザを介して行われました。 これには、ASAの個別のライセンス+スマートネット、FireSIGHTのセンサーとスマートネットの個別のサブスクリプションを追加する必要があります。 言うまでもなく、すべてのサービスを管理するためのこのような分散アプローチは、多くの人に適していない。 FirePOWERバージョン6.0のリリースにより、ASDMを使用してすべてのサービスを管理できるようになりました。 ASDM自体によって課せられた多くの制限、異なるセンサーにわたるポリシーの一元化された配布の欠如、および他のいくつかの機能は誰もが好むものではなかったため、多くはまだすべてを一元管理する完全なソリューションを待たなければなりません。

うわさ。 ゴシップ

Tsiskaによると、Cisco ASA向けの新しいASDMの開発は本格的であり、HTML 5で記述される予定です。 ありがとう

FTDのリリースにより、センサーソフトウェアとCisco ASAソフトウェアが回転する1つのイメージが集中管理されました。 どちらもFirepower Management Centerで管理されます(FMCはFireSIGHT、同じ名前の3番目の名前です、今すぐ停止してください)。 そして、すべては問題ありませんが、ASDMの場合にFPサービスの制限を受けた場合、ASAの機能と設定に制限がかかります。 主な制限は、「機能しない」VPNです。 そして、それが機能しないわけではなく、通常の手段を使用して設定することはできません。 現在、サイト間VPNもリモートアクセスVPNも構成できません。

サイト間VPNについて

サイト間VPNの場合、すべてがかなり曖昧です: バージョン6.0.1のリリースノートでは、白黒で記述されています:「Firepower Threat Defenseを実行しているデバイスは、バージョン6.0.1ではVPN機能をサポートしませんが、スイッチングおよびルーティング機能をサポートします。 「しかし、同時に、FMC 6.0.1の構成ガイド (pdf形式)は同じように読みます」 Firepower Threat Defenseアプライアンスは、統合された次世代ファイアウォールと次世代IPSデバイスを提供します。 「Firepowerソフトウェアモデルで利用可能なIPS機能に加えて、ファイアウォールおよびプラットフォーム機能には、サイト間VPN 、堅牢なルーティング、NAT、クラスタリング(Firepower 9300用)、およびアプリケーション検査とアクセス制御におけるその他の最適化が含まれます。」 FMCからサイト間VPNを構成する試みが失敗したため、リリースノートのバージョンに傾倒しています。

FTDのインストール

FTDイメージは、すべてのASA 5500-XおよびFP 4100/9300プラットフォームにインストールできます。 仮想実行なしではなく-vFTD。これに基づいて、主に、さらなるナレーションが構築されます。

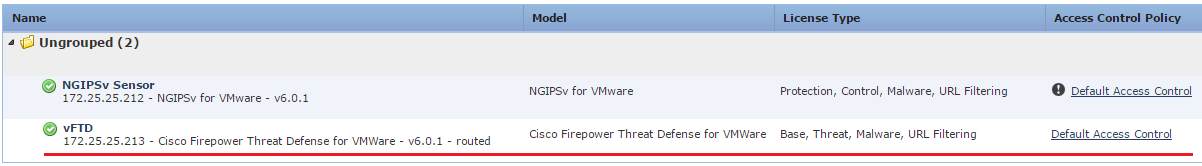

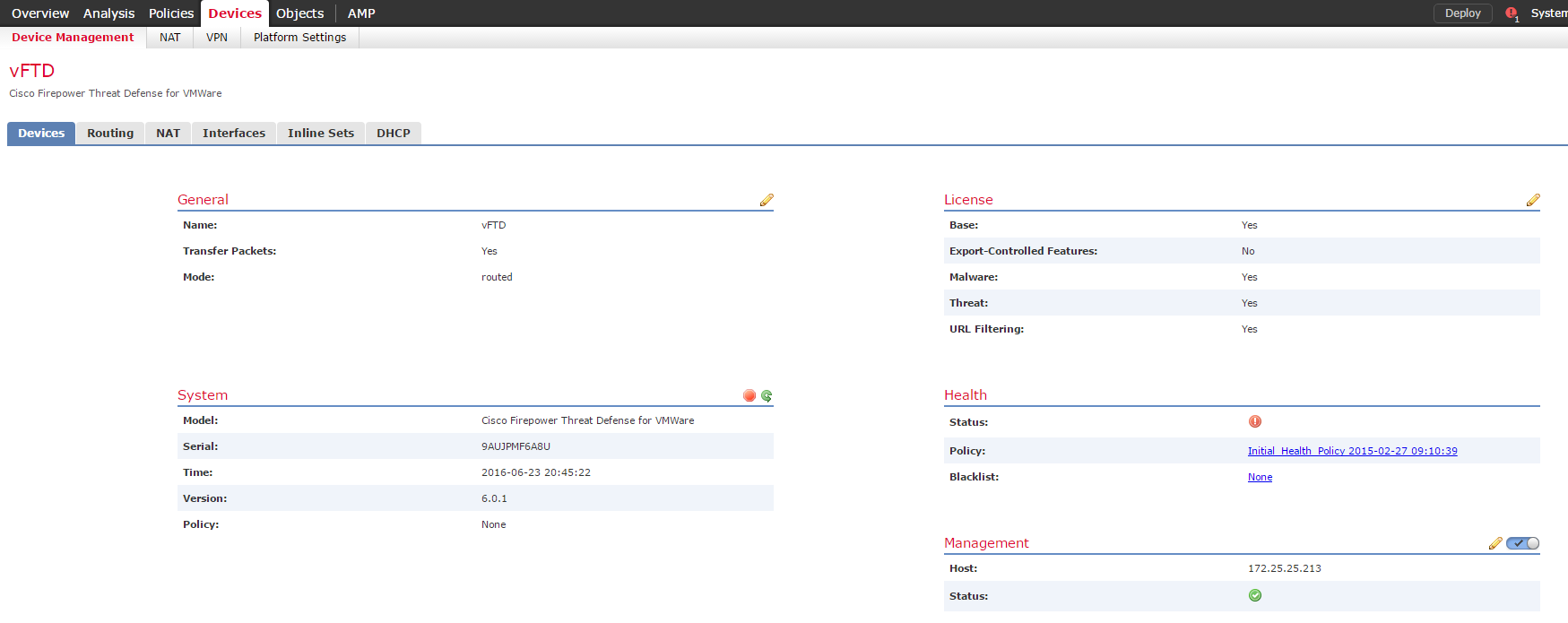

最初のFTDイメージはバージョン6.0.1を受け取りました。 FTDをFMCに接続できるようにするには、FireSIGHTをバージョン6.0.1に更新する必要があります(FMCの要件は、製品の以前のバージョンの要件と同じです)。 FTDイメージのインストールとFMCへの接続を使用して仮想環境またはCisco ASAを準備するプロセスは、クイックスタートガイド( VMware 、 Cisco ASAおよびFirepower 4100 、 Firepower 9300の場合)で詳細に説明されているため、ここでは詳しく説明しません。 さらに、ASAとVMwareのこのプロセスは、これらのプラットフォームに別個のFPセンサーをインストールすることと大差ありません。 最終的に、接続されたFTD(この場合はvFTD)の画像は次のようになります。

図1-FMCコンソールでのvFTDの表示

ここで注意すべきこと:

1.ライセンス

ライセンスは、スマートライセンスプログラムを経由するようになりました。これは、シスコからの新しいライセンススキームです。

うわさ。 ゴシップ

Tsiskaは、 遠い将来、このスキームは、最近導入されたCisco ONEスキームを含む、すべての従来のライセンススキームを置き換えると言います。

このスキームの主なメッセージは、デバイスによるサブスクリプション/ライセンスの関連性の自動監視(デバイスは、インストールされたライセンスが関連するかどうか、およびカスタム機能がサブスクリプション条件に一致するかどうかをシスコに定期的に確認します)、およびこのために作成されたSmart Software Managerポータルを通じてすべてのサブスクリプション/ライセンスを集中管理する機能です

図2-vFTDのスマートライセンス

2.仮想FTDのルーテッドモード

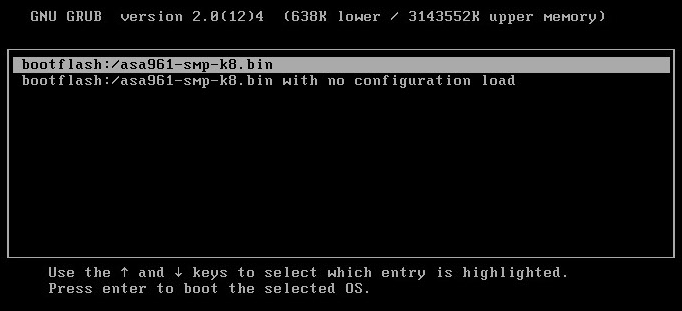

仮想FPセンサーとは異なり、vFTDはルーティングモードで動作できます。 これは、FTD内にASAソフトウェアイメージがあるためです。 また、仮想化の場合は、何かで実行する必要があります。これはもちろん、ASAv、より具体的にはASAv30です。 vFTDをロードするプロセスでは、コンソールにASAvの起動に関するメッセージが常に表示されます。または、どのイメージをロードするかを尋ねます。

図3-vFTDのダウンロード。 ASAvのイメージの選択

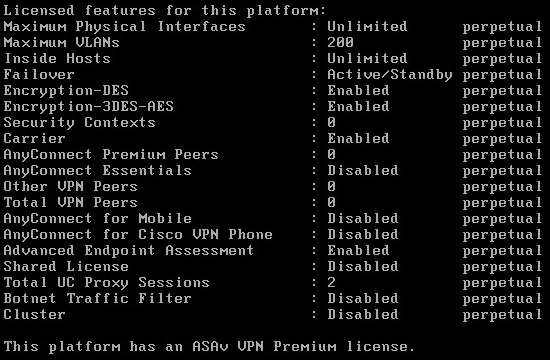

ところで、vFTDのロード時のコンソールは、ASAv自体の現在のライセンスを覗くことができる唯一の場所です。

図4-アクティブ化された3des-aesとAnyconnectなしのライセンス「VPN Premium」

これはvFTDを備えたASAv30であるため、ベンダーのデータシートの数値( ASA 5500-X 、 ASAv pdf)から判断すると、鉄ASA 5525-Xに匹敵するパフォーマンスが得られます。 もちろん、FPの機能を考慮してどのようなパフォーマンスがあるのかはまだ明確ではありませんが、それでもなお素晴らしいです。

ルーテッドモードとトランスペアレントモードについて

ドキュメントによると、透過モードはFTDでも使用できますが、vFTDの場合、ルーティングモードのみが使用可能です。

FTDセットアップ

FTDセットアップは、3つのポイントに分けることができます。

- システム設定

- ルーティング設定。

- サブスクリプション(NGFW、NGIPS、AMP)による機能のカスタマイズ。

システム設定

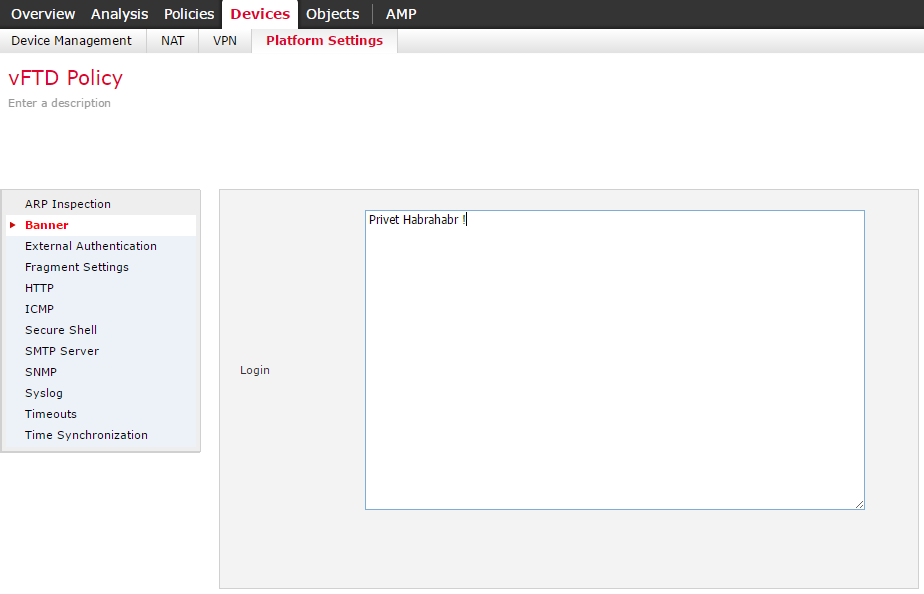

これらの設定は、[デバイス]-> [プラットフォーム設定]タブで構成/編集されます。 次のようになります。

図5-vFTDのプラットフォーム設定

原則として、名前から何が原因であるかが明確であるため、ここでは、外部認証+セキュアシェル/ HTTPの1つだけを取り上げます。

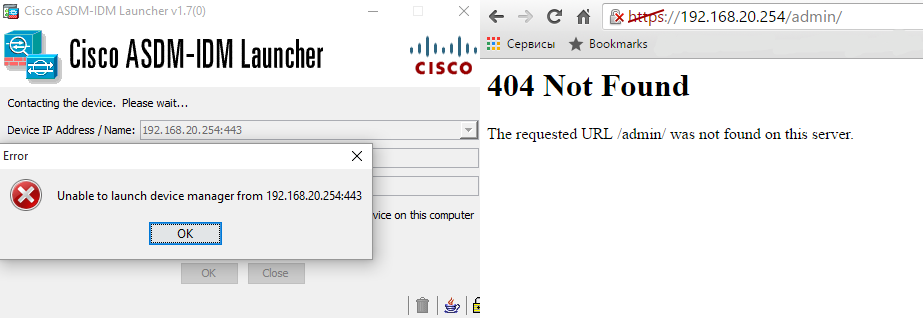

このようなバンドルは、ASAvコンソールに直接アクセスできるようにするために必要です。 ローカルアカウントは作成できないため、認証にはLDAPまたはRADIUS(外部認証)を使用する必要があります。 すべてがいつものように見えます。最初に認証方法を設定し、次にどのアドレスから、どのインターフェースとプロトコルにアクセスできるかを設定します。 そして、すべてがSSHでうまくいけば、HTTPは明らかに「未来のために」作られます。 Cisco ASA上のHTTPは通常、ASDM経由でアクセスするように設定されていますが、この場合、ASDMイメージはASAvで利用できず、FMCでダウンロードおよび設定するオプションがないため、ブラウザからアクセスするとき、およびASDM経由で接続するときに404エラーが発生します「デバイスマネージャーを起動できません」:

図6-HTTPを介したFTDへの接続

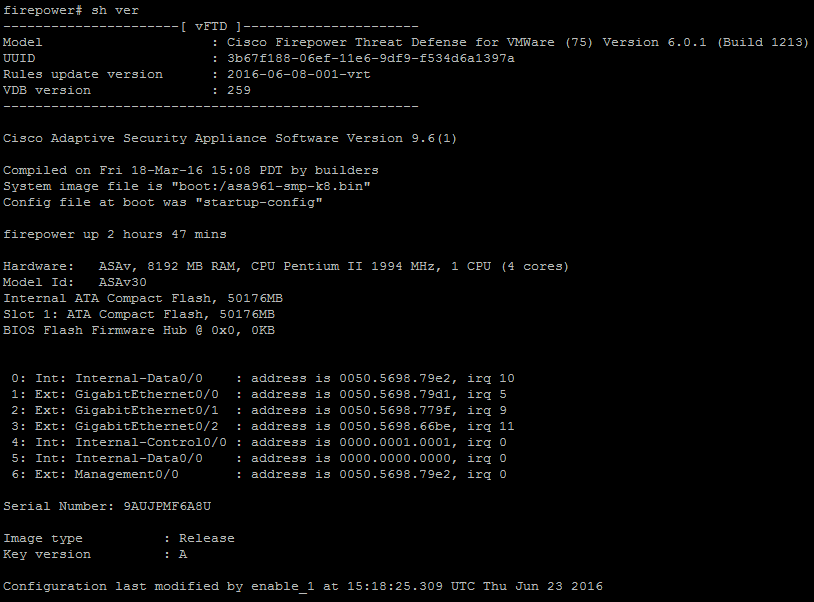

SSH経由でコンソールにアクセスすると、最初に見るのはshow versionです。

図7-SSH経由でバージョンを表示

これは、vFTDバージョンとASAvのソフトウェア/ハードウェアに関する情報です。 CLIについて少し調べたところ、監視とトラブルシューティングの目的だけのために作成されたという結論に達しました。 showカテゴリのほとんどの標準コマンドは、「フル」ASAv / ASAの同じコマンドと違いはありません。 キャプチャ、パケットトレーサー、デバッグ、テストなどのコマンドがあります。 構成モード( conf t )はありません。 イネーブルモードから設定できる唯一のものは、同じCLIに対してユーザを認証するaaa-serverです。 また、2つのオプションがあります。これらはアカウントアクセス制限、またはそのようなASAvイメージのいずれかですが、名前は非常に標準的です( asa961-smp-k8.bin )。 それでも、表示された構成を慎重に検討すると、2番目のオプションの傾向が現れますが、最初のオプションが関与しないわけではありません。

ルーティング設定

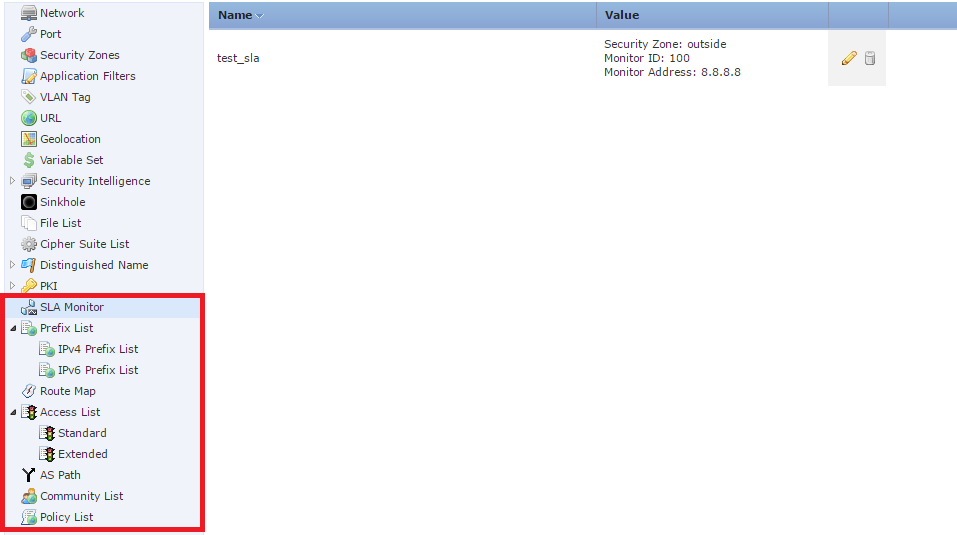

実際、これはFMCを介したASA機能のまさに設定です。 すべての設定は、[デバイス]-> [デバイス管理]と[オブジェクト]タブの2つのタブで実行されます。 [オブジェクト]タブで、BGPのSLA、ルートマップ、ACLおよび[ASパス、コミュニティリスト、ポリシーリスト]の標準のASA設定を確認できます。

図8-ASAクラシック設定のコンポーネント

[オブジェクト]タブのすべてのカスタム「オブジェクト」は、さまざまなポリシー、特に[デバイス管理]タブでデバイスに適用されるポリシーでさらに使用するために作成されます。

CLIのオブジェクト

FMCに1つまたは別の「オブジェクト」の設定が存在し、どのポリシーでも使用されていない場合でも、そのような「オブジェクト」はCLIに表示されないという事実を考慮する価値があります。

[デバイス管理]タブのポリシー設定には次のものが含まれます。

1.セクションデバイス。

別のFPセンサーをセットアップする場合も同様です。

図9-デバイスセクション

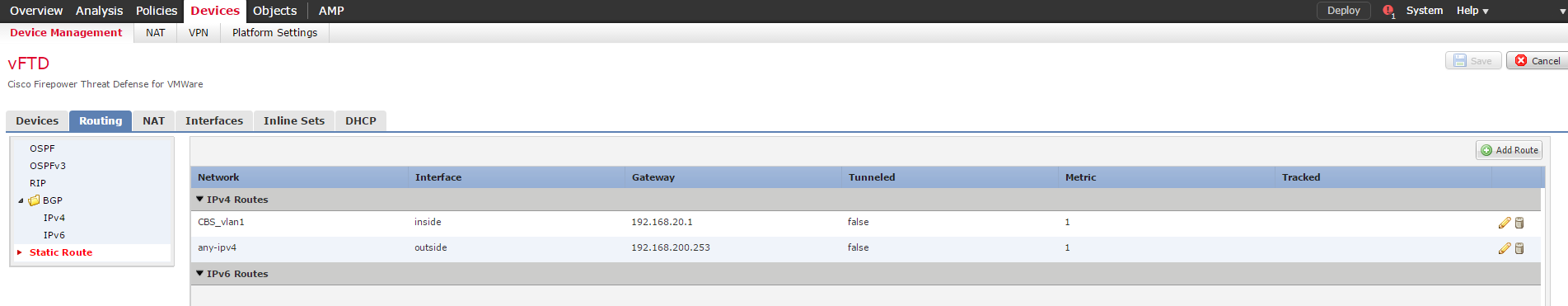

2.ルーティング。

静的および動的(

図10-ルーティングのセットアップ

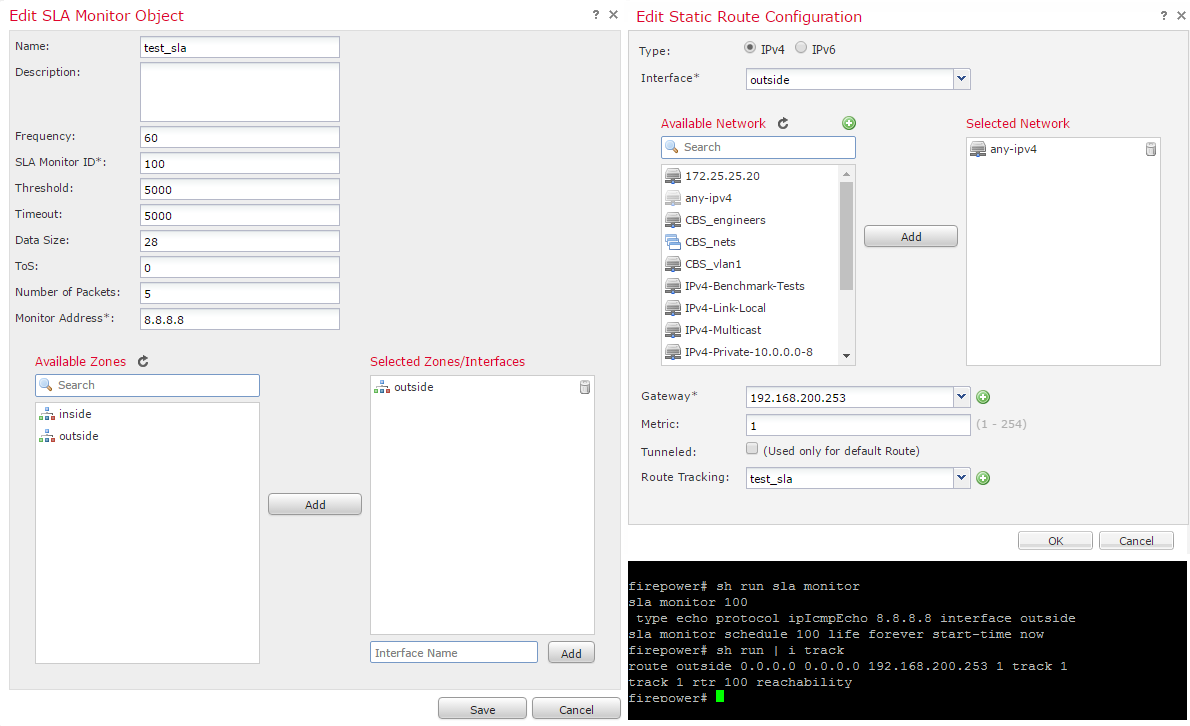

また、SLA「オブジェクト」を静的ルートに適用し、CLIで表示する例を次に示します。

図11-SLAセットアップの例

3. NAT。

ここでは、ニュアンスと制限なしで、NATルールのすべてのバリアントを使用できます。

図12-変換ルールの設定

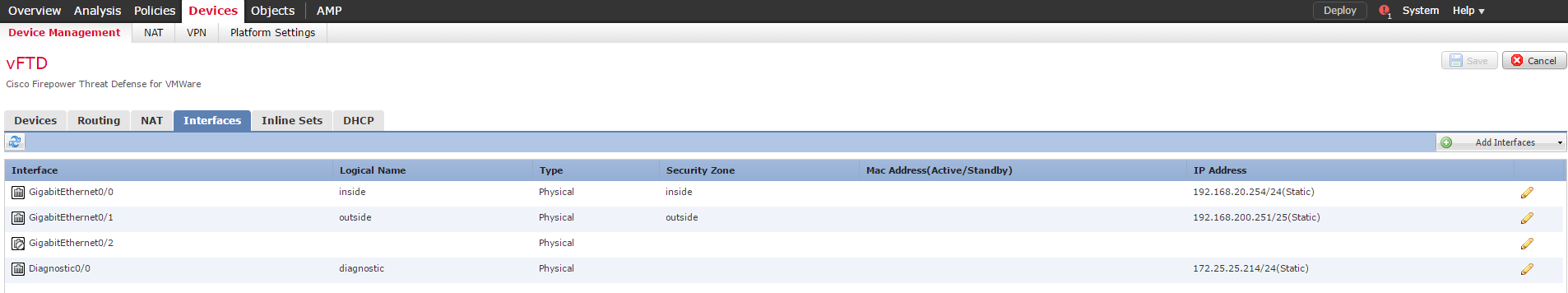

4.インターフェイスの構成。

図13-インターフェイスの構成

インターフェースでは、1点を除いてすべてが非常に標準的です。通常のセキュリティレベルは設定できず、すべてのインターフェースにはゼロセキュリティレベルが設定されています。 ただし、構成に同じレベルのセキュリティ( 同じセキュリティトラフィック許可インターインターフェイス )のインターフェイス間でトラフィックを渡す許可がないという事実にもかかわらず、すべてが正常に機能します。

同じセキュリティトラフィックのインターフェイス間アクセス許可

firepower# sh run inter g0/0 ! interface GigabitEthernet0/0 description inside interface nameif inside security-level 0 ip address 192.168.20.254 255.255.255.0 firepower# sh run inter g0/1 ! interface GigabitEthernet0/1 description outside interface nameif outside security-level 0 ip address 192.168.200.251 255.255.255.128 firepower# sh run same-security-traffic ^ ERROR: % Invalid input detected at '^' marker. firepower# sh run | i same firepower#

5.インラインセットのセットアップ。

タップモード -すべてのトラフィックをセンサーに渡すのではなく、トラフィックのコピーのみがセンサーに到達するため、アクティブなアクションはトラフィックに適用されません。 ただし、同時にイベント(IPSイベントなど)が生成されます。 選択されたインターフェイスペアのトラフィックの一種の監視モード(個別のFPセンサーと比較した場合の「スパンモード」)。 リンク状態の伝播 -バイパスモード、チェックせずにすべてのトラフィックをスキップし、ペアのインターフェイスの1つがダウン状態で送信された場合、2番目のインターフェイスでも同じことが起こります(問題のあるインターフェイスがアップ状態に戻るとすぐに、2番目のインターフェイスが自動的に立ち上がります)。 厳密なTCP強制 -TCPセッションのトリプルハンドシェイク制御を有効にします。 TapモードとStrict TCP Enforcementを同時に有効にすることはできません。

図14-インラインセットの構成

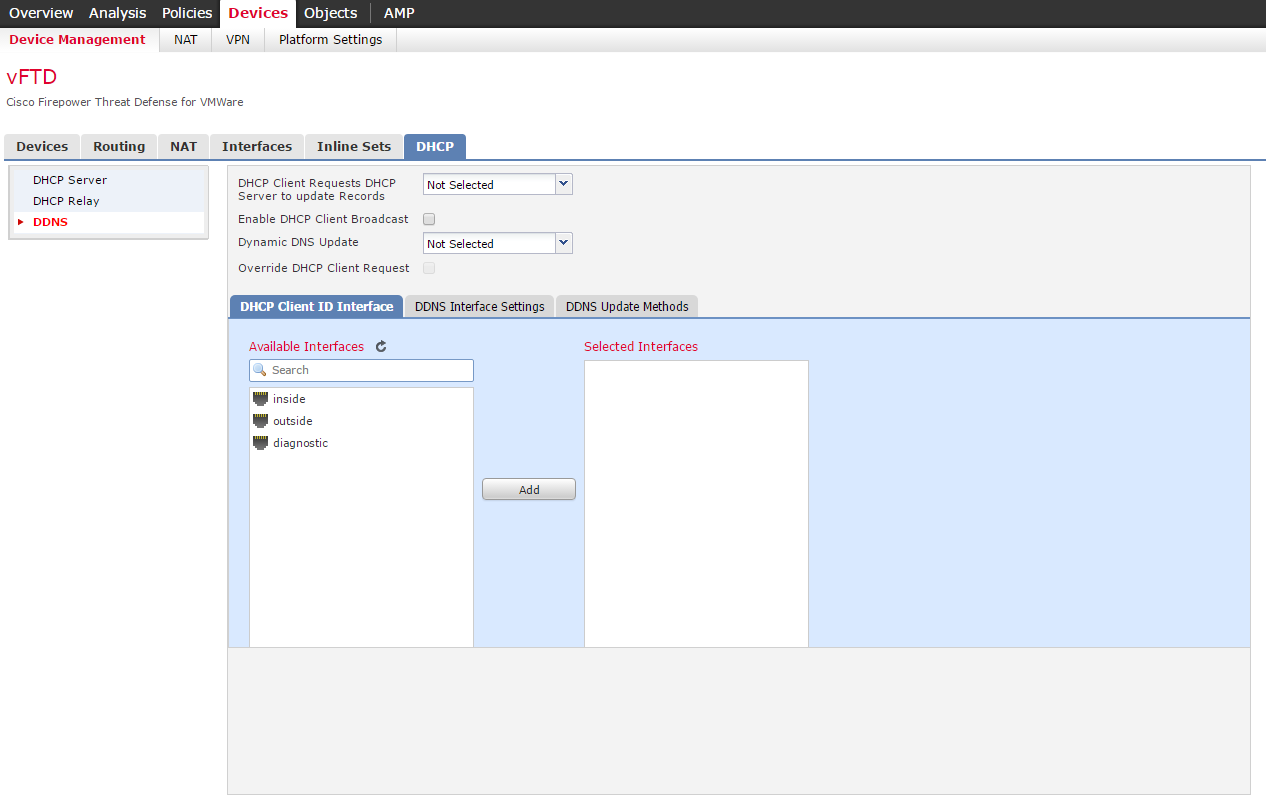

6. DHCPサービスを構成します。

3つのオプション:DHCPサーバー、DHCPリレー、およびDDNS。

図15-DHCP設定

おそらくそれだけです。 従来のトラフィック検査のパラメータに関しては、変更することはできませんが、CLIではipオプションおよびtcpの追加オプションという形で若干の追加が加えられているため、非常に標準的に見えます。

従来の検査設定

firepower# sh run class-map ! class-map inspection_default match default-inspection-traffic ! firepower# sh run policy-map ! policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP parameters eool action allow nop action allow router-alert action allow policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect icmp inspect icmp error inspect dcerpc inspect ip-options UM_STATIC_IP_OPTIONS_MAP class class-default set connection advanced-options UM_STATIC_TCP_MAP ! firepower# sh run tcp-map ! tcp-map UM_STATIC_TCP_MAP tcp-options range 6 7 allow tcp-options range 9 255 allow urgent-flag allow !

サブスクリプションポリシーの構成(NGFW、NGIPS、AMP)

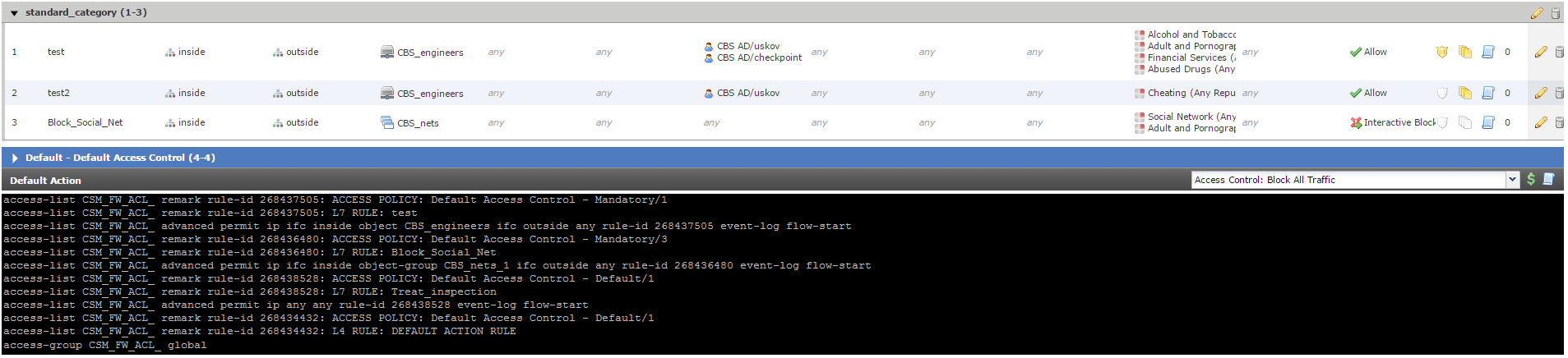

すべてのポリシーは、以前と同じ方法で構成されます。 主なことは、それらを展開するときに必要なデバイスを選択することを忘れないことです。 興味深い点は、アクセス制御ポリシー(NGFW)です。設定および適用されたすべてのルールは、CLIで表示できます。 CLIでは、特定の名前を持ち、より具体的な構文を持つACLとして表示されます。

図16-アクセス制御ポリシールール。

そしてここでの主なことは、そのようなACLがグローバルに適用され( アクセスグループCSM_FW_ACL_ global )、さらに、ACLの最後にルールを拒否するクラシックが存在しないということは、実際に存在しないことを意味します。 作成されたルール(外側から内側への方向を含む)に該当しないすべてのトラフィックは、「デフォルトアクション」(デフォルトアクション、図16)によって処理されます。 したがって、すべての着信トラフィックが許可される状況を回避するために、ルールの準備に特別な注意を払う価値があります。 ファイルポリシーまたはIPSポリシーの構成に微妙な違いはありませんでした。

おわりに

一見、バージョン6.0.1 FTDは

サイト間VPNの攻略

サイト間VPN 松葉杖を設定できます。 SSH経由でアクセスできます。はい、構成を編集することはできません。 しかし、それをロードすることができます- コピーコマンドは完全に利用可能です。 必要なことは、実行コンフィギュレーションをたとえばtftpサーバーにアップロードして編集し、ロードし直すことだけです。 VPNに必要なすべての行は、構成ファイルの最後から2番目の行と最後の行(Cryptochecksumおよびend)の間のギャップに追加できます。

FTD上の設定ファイルの場所を明確に示したコマンドを使用して、準備された設定を読み込む必要があります。

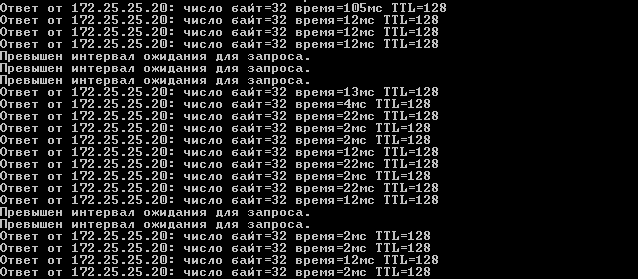

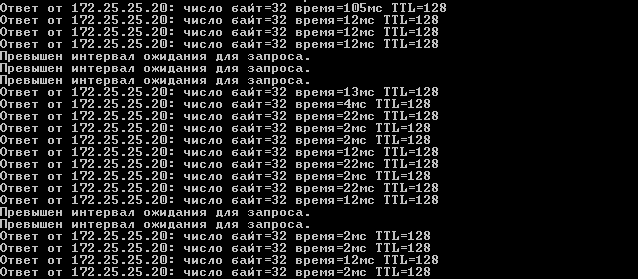

ファイルがコピーされた後、SSH接続が切断されるため、再接続して構成を保存する必要があります( メモリの書き込み )。 反対側で適切な構成を完了すると、本格的な動作するサイト間VPNが得られます。

そして、すべては何もありませんが、1つのニュアンスでなければ、「松葉杖」ではありません。この方法で作成されたこの暗号カード用に作成されたアクセスリストは、FMCコンソールで変更を適用するたびにFTD設定から削除されます(Deployを実行します) 。 この状況では、バージョン9.2(1)からASAに追加されたEmbedded Event Manager(EEM)が役立ちます。 VPN設定と同じ方法で、EEM設定に追加します。

このようなEEMは、必要なACLを5秒ごとに構成に追加します。 また、構成からACLを削除するとバインディングも削除されるため、ACLバインディングコマンドを暗号カードに追加する必要もあります。 したがって、完全に機能するVPNを取得します。

このような実装では、FMCからFTDへのポリシーの展開の瞬間にパケット損失が予想されます。

EEMのイベントタイマーの可能な代替方法は、特定のID( イベントsyslog id )を持つログにメッセージが表示されたときにアクションを実行することです。 このオプションはテストされていないため、その成功については何も言えません(IDが正しく選択されている場合でも)。

Cryptochecksum:073c34a024b2cff7f7303a5c888c2c61 crypto ikev1 policy 10 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 crypto ikev1 enable outside crypto ipsec ikev1 transform-set ESP-AES-SHA esp-aes-256 esp-sha-hmac access-list crypto-acl extended permit ip host 192.168.20.5 host 172.25.25.20 crypto map CMAP 10 match address crypto-acl crypto map CMAP 10 set peer 192.168.200.252 crypto map CMAP 10 set ikev1 transform-set ESP-AES-SHA crypto map CMAP interface outside tunnel-group 192.168.200.252 type ipsec-l2l tunnel-group 192.168.200.252 ipsec-attributes ikev1 pre-shared-key 123456 : end

FTD上の設定ファイルの場所を明確に示したコマンドを使用して、準備された設定を読み込む必要があります。

copy tftp system:running-config

ファイルがコピーされた後、SSH接続が切断されるため、再接続して構成を保存する必要があります( メモリの書き込み )。 反対側で適切な構成を完了すると、本格的な動作するサイト間VPNが得られます。

そして、すべては何もありませんが、1つのニュアンスでなければ、「松葉杖」ではありません。この方法で作成されたこの暗号カード用に作成されたアクセスリストは、FMCコンソールで変更を適用するたびにFTD設定から削除されます(Deployを実行します) 。 この状況では、バージョン9.2(1)からASAに追加されたEmbedded Event Manager(EEM)が役立ちます。 VPN設定と同じ方法で、EEM設定に追加します。

event manager applet cryptoACL event timer watchdog time 5 action 0 cli command "access-list crypto-acl extended permit ip host 192.168.20.5 host 172.25.25.20" action 1 cli command "crypto map CMAP 10 match address crypto-acl" output none

このようなEEMは、必要なACLを5秒ごとに構成に追加します。 また、構成からACLを削除するとバインディングも削除されるため、ACLバインディングコマンドを暗号カードに追加する必要もあります。 したがって、完全に機能するVPNを取得します。

このような実装では、FMCからFTDへのポリシーの展開の瞬間にパケット損失が予想されます。

EEMのイベントタイマーの可能な代替方法は、特定のID( イベントsyslog id )を持つログにメッセージが表示されたときにアクションを実行することです。 このオプションはテストされていないため、その成功については何も言えません(IDが正しく選択されている場合でも)。

UPD(2016年9月2日):

8月29日、Tsiskaはバージョン6.1のアップデートをリリースしました。 公式Webサイトのリリースノートに記載されているアップデートの完全なリスト。

たくさんのアップデートがあり、それらはすべて

- ターミナルサーバー用のTSエージェント(VDI IDサポート)。

これで、端末の背後にいるユーザーを認識できるようになりました。 動作の原理は、Check Pointでの動作に似ています-各ユーザーへのポート範囲の割り当て。 私は何もほのめかしませんが、なぜ前にやらないのですか?とにかくよくやった。 - Kerberos認証。

シングルサインオンを支援できます。 彼らも待っていました、ありがとう。 - レート制限。

これで、ネットワーク、ゾーン、ユーザー/グループ、アプリケーション、ポート、およびISEから受信したパラメーターで帯域幅を削減できます。 - サイト間VPN。

これでチートなしで動作するはずです。 - 仮想化サポートの強化。

KVMを待ちます。Hyper-Vを待ちます。

すべてがクールに見えますが、実際にはテストされていないため、実際の状況については何も言えません。 少なくとも今のところ。