Identity Management(IdM)には珍しいことはないように見えますが、これは標準的な企業テクノロジーであり、会社の二次的なビジネスプロセスを自動化し、情報セキュリティに関連するリスクを最小限に抑え、管理者とヘルプデスクの人件費を削減し、満足度を高める手段ですもちろんエンドユーザー。 しかし、世界は変化しており、ビジネスアプリケーション向けのクラウドソリューションにはIdMサービスの開発が必要です。

セキュリティは、オラクルのクラウドの最優先事項です。 オラクルの目標は、商業および政府機関向けのパブリッククラウドインフラストラクチャおよびプラットフォーム向けに、最も安全で信頼性の高いサービスを作成することです。 オラクルの使命は、セキュアなインフラストラクチャとプラットフォームサービスをパブリッククラウドに構築することです。オラクルのお客様には、ワークロードを自信を持って完了し、信頼できるスケーラブルなクラウドソリューションを作成するための信頼できる管理可能なセキュリティが提供されます。

ラリー・エリソンを引用します。 彼は最近、「5年後には、主要な障害からのセキュリティがクラウドへの移行の主な理由になるだろう」と述べました。 つまり、ビジネスが情報セキュリティでない場合、クラウドソリューションプロバイダーができる方法でアプリケーションを保護することはできません。 オラクルは長い間情報セキュリティの分野で活動しており、独自のソリューションに加えて、多くのサードパーティのソリューションを適用して、データを安全にし、同時に情報セキュリティの分野の国際標準への準拠を確保することができます。

今日書いておきたいことを考えると、これは決してエレガントなパラドックスではありません。これは、現在の傾向を考慮したクラウドコンピューティングの近未来です。 実際、Oracle Identity Cloud Servicesは、クラウドベースのビジネスアプリケーションでも、企業のITインフラストラクチャにデプロイされたシステムの一部でも、そのように機能します(図1)。 IdM for Oracle Cloudはクラウドテクノロジー自体を保護しますが、図では「Oracle IDCS」と呼ばれる2番目のブロックは特に興味深いものです。他のアプリケーションのクラウドサービスとしての保護です。

Oracle CloudのIdM

まず、Oracleクラウド自体の保護方法から始めましょう。これは、世界中の約8万の仮想マシンと19のデータセンターです。 300億のトランザクションが毎日Oracle Cloudを通過します。 オラクルは世界で2番目のSaaSプロバイダーであり、オラクルはクラウドサービスプロバイダーを定期的に買収し、この分野のスペシャリスト(毎年何百人ものスペシャリスト)を常時雇用しています。

図2は、Oracleデータセンターの場所を示しています。 オラクルのデータセンターは、99.999%という高度な可用性を提供しており、すべてがISO認証に合格しています。

図3は、Oracleデータセンターの能力を示しています。 同社はクラウドプロバイダーとして多大な投資を行っており、真剣なアプローチを取っています。 Oracle ExadataはOracleデータセンターにデータを保存するために使用され、Big Data ApplianceはBig Dataを操作するために使用され、ZFS Storage Applianceはデータを保存するために使用されます。 さらに、M7プロセッサを搭載したSPARCサーバーが使用されているため、メモリ領域を区別できます。

Oracleは、誰がどの条件でデータにアクセスできるかを制御できるセキュリティメカニズムを提供します。制御は非常に厳密です。 物理的セキュリティ、論理的保護、ディスク暗号化、ウイルス対策、スパム対策に加えて、あらゆる種類のネットワーク保護レベルも使用されます。 アクセスおよびアクセス制御を提供するために、アカウントの作成、権限の割り当て、認可、監査、アクセス許可時の権限の冗長性の定期的なチェック(いわゆる認証など)を実装できるOracle IDM製品(より正確にはIdentity&Access Management)が使用されますアクセス)。 2要素認証は、アプリケーションへのアクセスに使用されます。 Oracle Cloudサービス・ネットワークはOracle企業ネットワークとは別個であり、アクセスには別の資格証明が必要です-企業ネットワークにアクセスできるOracle従業員はOracle Cloudネットワークにアクセスできず、クラウドにアクセスするには明示的である必要がありますOracle Cloudコンポーネントにアクセスするための資格証明をリクエストすると、これらのリクエストはすべて責任者によって検証されます。

オラクルは、脆弱性分析と侵入テストを時々実行し、毎日オラクルはスキャンを実行します-ほぼ200万のIPアドレスが毎週スキャンされ、518のスキャンが毎週実行されます。 セキュリティイベントを自動的に相関させ、相関に基づいて脅威を識別するには、セキュリティ情報とイベント管理システム、またはSIEM(McAfee製品)が使用されます。 個々のソース(サーバー、ルーターなど)はログをコレクターに送信し、ログは正規化と集約のためにEnterprise Security Manager(ESM)に送信され、長期保存のためにEnterprise Log Manager(ELM)に送信されます。 McAfee Global Threat IntelligenceデータはESMと共有されます。 Advanced Correlation Engine(ACE)は、正規化されたESMデータに従って脅威とセキュリティイベントを検出します。

クラウドコンピューティングを保護するために、オラクルは最高のセキュリティサービスを使用します。VPNを使用したネットワークへの安全なアクセス、バスティオンホストなどを使用したデータ漏洩の防止。ポートスキャン。 ネットワーク保護デバイスは、外部および内部ネットワーク境界でネットワーク通信を監視および管理するためのデバイスを含め、広く使用されています。

暗号化は、Oracle Cloudネットワークサービスへのアクセスに広く使用されています。 顧客は暗号化されたプロトコルを介してサービスにアクセスし、強力な暗号化を使用して接続が形成されます。 さらに、Oracle Cloudは、アプリケーションがPCI DSS要件を含む国際的な法的要件に準拠することを保証します。これは、ロシアの顧客から特に需要があります。 一般に、これは、プロセッサレベルから物理層およびアプリケーション層までのすべてのレベルでの強力な階層型防御です。

サービスとしてのIdM

このソリューションは、すでに名前が付けられているIdentity Cloud Services(IDCS)の下に表示され、クラウドベースのセキュリティ製品でホストアプリケーションとクラウドベースアプリケーションの両方を保護できるようになります。 Identity Cloud Servicesは、識別子とすべてのタイプのOracle Cloudサービスへのアクセスの両方を管理するように設計されています。 IDCSの主要な機能は、ユーザー、サービス、およびアプリケーションの共通識別子です。

ユーザー管理の場合-つまり、ユーザーの作成、データの受信、ユーザー間の検索クエリの整理、ユーザーのリストのために-SCIM標準が使用されます。 クラウドとオンプレミスのアプリケーションを統合するために、次の標準も使用されます:SAMLフェデレーション標準-プロファイル属性を転送する機能を提供するフェデレーションSSO、OIDC-OAuthの認証、およびサービスからサービスへの委任された承認と識別子の転送を提供するOAuth標準自体。

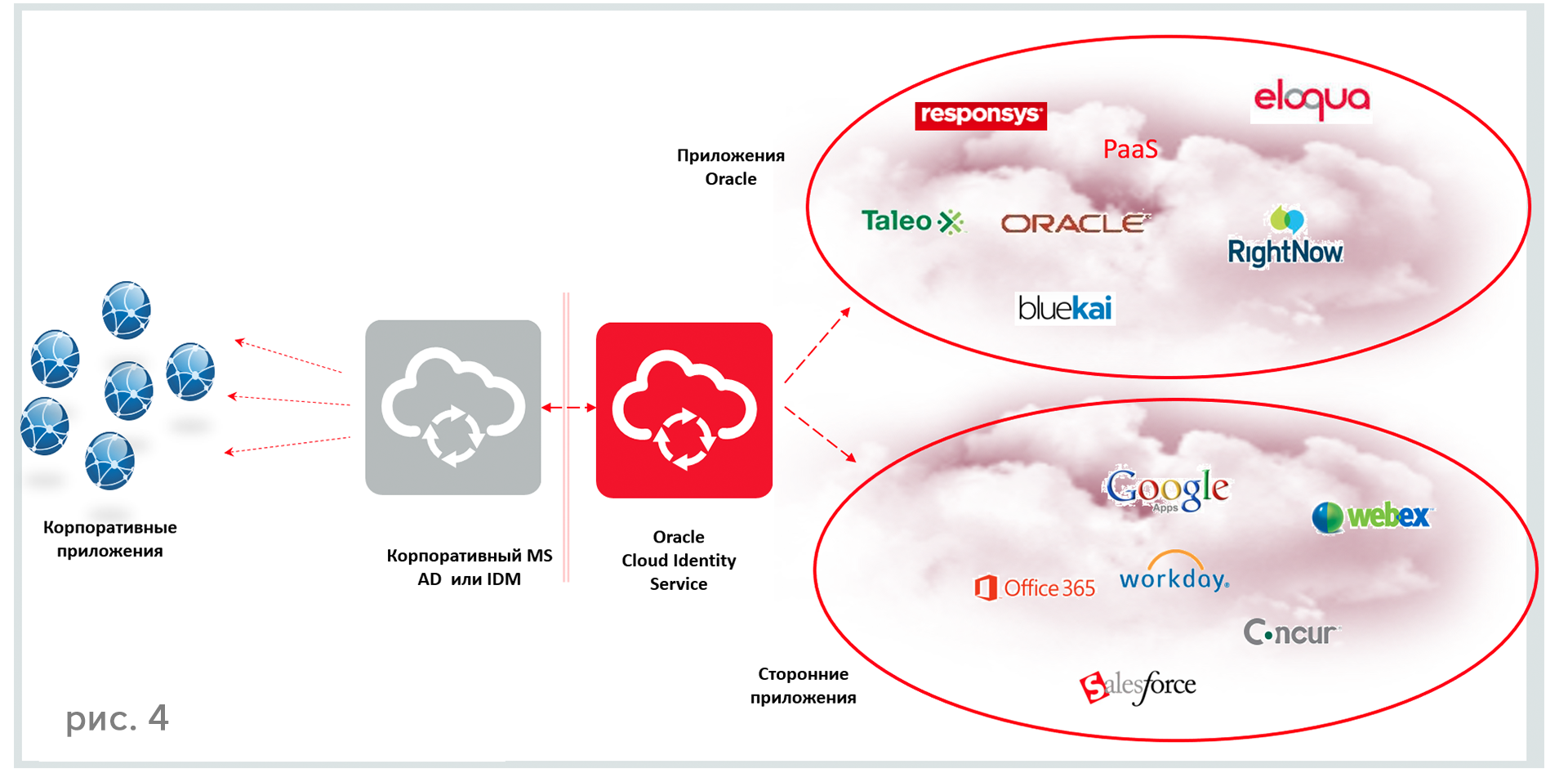

図4は、Oracle Identity Cloud Servicesの計画された機能を反映しています。2種類のソリューションがあります。1回限りのセキュリティが提供されるアプリケーションのセットを備えた企業ソリューション、IdMなど、およびクラウドインフラストラクチャです。これら2つの環境は、すぐにクラウドに移行する必要があり、企業ソリューションとクラウドの両方のテクノロジーを使用して、両方の世界の利点を活用できました。

ユーザーがIdentity Cloud Services管理者アカウントを受け取ったら、一連のアプリケーションを選択し、これらのアプリケーションをユーザーにバインドし、ユーザーのリストをローカルリポジトリと同期し、アプリケーションで使用されるロールのリストを整理し、アプリケーションにアクセスするユーザーグループを作成する必要があります-つまり、IdMが現在行っていることすべてを実際に実行します。

IDCSに実装されるのは、このようなワークフローです。 アプリケーション管理に関して、IDCSは次の機能を提供します:事前に登録されたアプリケーションのリストからの選択または新しいアプリケーション(OAuthまたはSAML)の登録、アプリケーションでの管理アカウントの入力、ドメインユーザーグループのアプリケーションへのリンク、登録、識別子とキーの生成、リソースの説明と追加、 OAuth仕様の承認方法を管理し、SPプロファイルを接続し、ユーザーおよびユーザーグループへのアクセスをアプリケーションに提供します。

次はユーザーとの仕事です。 ユーザーのアクティブ化、非アクティブ化、入り口でのパスワードのリセット、ユーザーにパスワードを変更するための特定のポリシーのバインドなどを行うことができます。ユーザーが自分のシステムにログインすると、利用可能なアプリケーションのリスト、アプリケーションのアカウントの登録、自分のアカウントの変更などのセルフサービス機能が提供されます属性-管理者に迷惑をかけないようにします。

最後に、サービスインスタンスの内部機能について。 ユーザーは、エンドユーザーと管理者への通知の構成、認証プロバイダーの登録、フェデレーションSSOの有効化、IdPの選択、信頼できるパートナー(OAuthおよびSAML)の登録、パスワードポリシーの変更、アカウントを同期するための企業LDAPディレクトリへの接続の設定、ユーザーに管理者権限を与えることができます、グラフィカルインターフェイスの外観を変更し、診断モードを有効にして、ネットワークセキュリティを操作します(つまり、次のことができるアドレスのリストを使用します) システムへのアクセスなどを学習し、SSOを構成します。

タスク管理ツールを使用すると、事前定義されたリストからタスクを選択できます。

IdMとIDCSを学習するためのリソースとして、次のことをお勧めします(IDCSの記事は公式発表が表示されると表示されます)

- www.facebook.com/russianidmclub (ロシアの建築家IdMのクラブのページ)

- www.easyoraidm.ru (Oracle Identity Governance Blog)

- security-orcl.blogspot.ru (オラクルのモスクワ事務所の情報セキュリティに関するプレセールチームのブログ)