この記事には、著者の「帰属」という性質はありません。 このテーマに関する翻訳といくつかの独自の考えのみ。

著者:ラルフ・シュペンベルク、マイク・ブリュッゲマン、ヘンドリック・シュワルツケ

ソース: オープンソースセキュリティRalf Spenneberg

現代の産業プロセスは、プログラマブルロジックコントローラー(PLC)によって制御されます。 現在販売されている多くのPLCには、ボード上にイーサネットポートがあり、IP経由で通信できます。 シーメンスSIMATIC S7-1200に基づいて、ウイルスのデモを行います。 この脆弱性は、配布用の追加のPCを必要としません。 ワームは、PLCでのみ動作します。 ネットワークをスキャンして新しいターゲット(PLC)を探し、それらを攻撃し、見つかったターゲットで自身を複製します。 影響を受けるPLCで実行されているメインのメインプログラムは変更されません。 影響を受けるデバイスは、新しいターゲットを探してネットワークのスキャンを開始します。 ターゲットに対するウイルスの影響と、負の結果を減らすための可能な方法を分析します。

1.はじめに

ITシステムは、現代の産業プロセスにおける重要なコンポーネントです。 これらのプロセスは、最新の通信ネットワークがなければ不可能でした。 残念ながら、産業システムでITシステムと通信ネットワークを使用すると、ユーザーはITで長い間知られている攻撃を受けます。 これらのハッカー攻撃は、多くの点で産業システムに損害を与える可能性があります。 彼らは大きな経済的損失につながる可能性がありますが、同時に他人の生命と健康にマイナスの影響を与える可能性があります。 これらの攻撃の有効性は、 Stuxnetによって実証されました。 シーメンスPLCは、イランが核燃料を濃縮するのを防ぐために修正されました。 このウイルスはPCステーションを介して拡散し、MS Windowsの脆弱性を悪用しました。 PLCソフトウェアは、プロセスで使用された遠心分離機が破壊されるように修正されました。 ワームには、PCを介してPLCを拡散および攻撃するためのコンピューターが必要でした。 この記事では、PLCのみを介して拡散するウイルス/ワームについて説明します。 PCやサーバーは必要ありません。 ワームは、既に侵害されたPLCを介してステーションに持ち込まれる可能性があります。 このウイルスは、自分自身をコピーすることで次のPLCに広がり、それにより残りのPLCに感染し、ユーザープログラムと同時に動作します。

実験は、シーメンスSIMATIC S7-1200v3で実行されました。 このウイルスはプログラミング言語STで書かれています。

2.関連研究分野

2015年、米国、ブラックハット、2015年-PLCで実行されているメールボックスのデモ。

彼らは、PLCの通信機能を使用して中間サーバーを実装しました。 同様の機能を使用して、ウイルスプログラムの拡散に使用されるプロトコルを実装します。 このプロトコルを使用して、ワームはPLCから別のPLCに直接拡散できます。 ワームは、システムからのさらなるサポートを必要としません。 すでによく知られているSimatic S7-300を使用する代わりに、新しいS7-1200v3を使用しました。

3. PLCアーキテクチャについて少し

コントローラのアーキテクチャはシンプルです。 中央処理装置(CPU)と、デジタルおよびアナログI / O用の追加の拡張モジュールに基づいています。 CPUは、PLCオペレーティングシステムの起動と管理を担当し、ユーザープログラムを実行します。 また、CPUは追加のデバイスとの通信(スイッチング)を担当し、プロセスを制御します。

プロセスイメージには、すべての入力/出力のステータスが保存されます。 ユーザープログラムは周期的に開始します。 プロセスステータスは、各サイクルの開始時と終了時にCPUによって更新されます。 サイクルはサイクル時間によって制限されます。 制限に達すると、PLCはユーザープログラムを停止し、エラーを返します。

ユーザープログラムは、プログラム組織単位(POU)で構成されます。 これらには、PLCを監視および制御するための指示が含まれています。 Siemens SIMATIC S7-1200のプログラムは以下で構成されています。

-組織ブロック-組織ブロック(OB)-ユーザープログラムが入力される場所。

-データブロック(DB)-データブロック-グローバルメモリ。

-関数(FC)-関数

-ファンクションブロック-ローカルメモリが保存されている機能。

この記事では、TCONおよびTDISCONシステム関数も使用します。 これらの関数を使用して、任意のシステムとのTCP接続を初期化または終了できます。 TRCVおよびTSENDコマンドを使用して、データを送受信できます。

4.コンピューターワーム

コンピュータワームは1988年以来知られており、よく知られているマルウェアです。 各ウイルス攻撃は、次のフェーズで説明できます。

-可能な目標の決定

-目標への配分

-目的の使用

-悪意のあるコードの実行

PLCでは、ワームは同じ機能を実行する必要があります。 この記事では、必要な各ステップの実装について説明します。

5.シーメンスSIMATIC S7-1200のウイルス実装

5.1アーキテクチャ

他のワームと同様に、このウイルスはいくつかの機能を備えて作成されました。 開発中に、PLCの特定の制限と条件が考慮されました。 最大サイクル時間に違反しないという条件を満たしている必要があります。 ウイルスは、数ミリ秒間実行を中断する必要があります。 次のサイクルの間、実行を継続できます。 各サイクルの開始時に、ウイルスコードが再度呼び出されました。 これにより、最大サイクル時間に違反することがなくなりました。

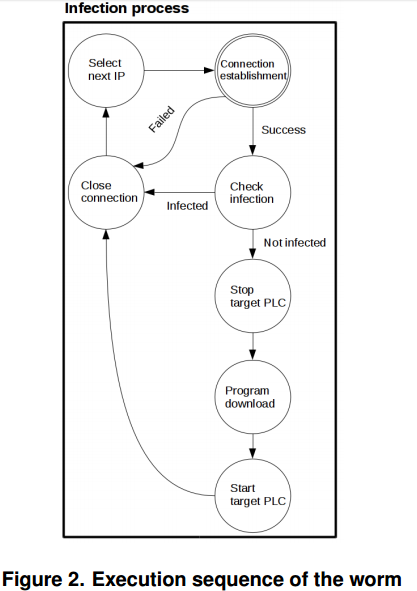

コードの段階的な実行を次の図に示します。 ウイルスの実行は、可能な目的で接続を初期化することから始まりました。 まず、接続後、ウイルスはターゲットがすでに感染しているかどうかをチェックしました。 感染が検出されなかった場合、ウイルスは自身のコードの転送を許可する目的でユーザープログラムを停止します。

ワームは、感染したPLCをコピーして直接起動した後、次のターゲットを探し続けます。

5.2検索とターゲット定義

ウイルスは、可能なターゲットを見つけるためにスキャンを開始します。 シーメンスSIMATIC PLCは、TCPプロトコルのポート102で認識できます。 このポートは、外部ファイアウォールを使用して閉じることができます。 他のサービスはこのポートを使用しません。 S7-1200は、TCONを使用してTCP接続を初期化します。 このコマンドの使用方法は、リスト3の4行目に示されています。IPアドレスとポートは9行目に記述されています。

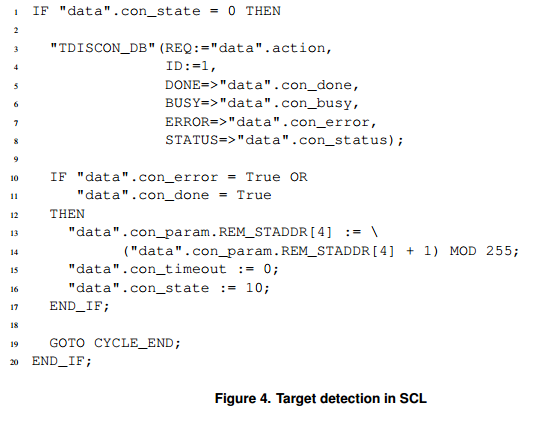

ユニットが呼び出されるとすぐに、PLCは接続の確立を試みます。 これは非同期に発生します。 次のサイクルで、接続ステータスが確認されます。 戻り値DONE(行5)-接続が確立されているかどうかを示します。 TRUEの場合、感染は継続します。 IPアドレスとポートが使用できない場合、エラーは表示されません。 各サイクルでカウンターが1ずつ増加します。

200サイクル後に接続が確立されていない場合、ワームは次のコードを実行します。 接続は確立されていませんが、TDISCONブロックが呼び出されて、次の接続の回線がクリアされます。 行13では、IPアドレスが増加しています。 したがって、24個のサブネットすべてで、開いているポート102 / TCPがスキャンされます。

5.3。 感染症

感染段階では、ワームは自分自身を攻撃されたPLCにコピーします。 通常、ソフトウェアは、Siemens TIA-Portalソフトウェアを使用してコントローラーにダウンロードされます。 このワームは、TIA-Portalの下で模倣し、独自のSiemensプロトコルを実装します。 プロトコルとその後の実装の分析には、Wiresharkを使用しました。

5.3.1。 伝送プロトコルの説明

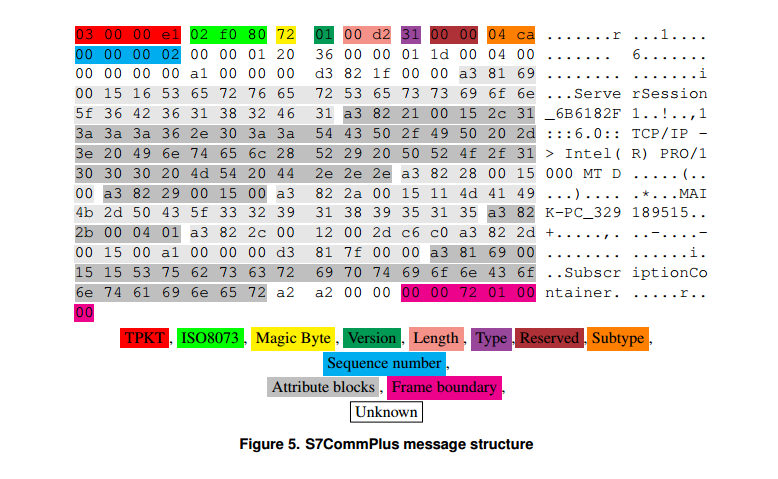

この記事では、プロトコルはS7CommPlusと呼ばれます。 これは、TPKTおよびISO8073プロトコルを使用するバイナリプロトコルです。 これらのプロトコルは両方ともポート102 / TCPを使用します。

S7CommPlusの主な機能:

- PLC制御

- PLCの開始/停止

- 変数の読み取りと書き込み

- プログラムの転送(ロード/アンロード)

- デバッグ

- デバッグ情報の提供

- 事故通知

5.3.2。 コード

S7CommPlusで使用される各メッセージは同じ構造をしています。 画像№5は、接続への最初のメッセージを示しています。 TIAポータルはこのメッセージを送信して接続を開始します。 一般的な構造を説明しましょう。 最初の2つの強調表示されたフィールドは、TPKTおよびISO8073プロトコルです。 それらの内容は、関連するドキュメントに記載されています。 次のバイト0x72は、S7CommPlusからのメッセージの始まりを表します。 バージョン番号は、プロトコルオプションによって異なります。 フィールドの長さは、フレームの境界を考慮しません。 フレーム境界がない場合、後続のデータは追加のメッセージで送信されます。 フィールドの長さの後、セルタイプが渡されます。 サブタイプはさらにメッセージを定義します。 シーケンス番号は、メッセージごとに1ずつ増加します。 追加のデータは、属性ブロック(属性ブロック)の形式で送信されます。

5.3.3。 属性ブロック(属性ブロック)

データは、次のブロック属性に従って生成されます。 写真6は、前の写真の最初の属性を示しています。 各属性はバイト0xA3で始まります。 このブロックには文字列が含まれています。 文字列はその長さで始まり、値を含みます。

5.3.4値のエンコード

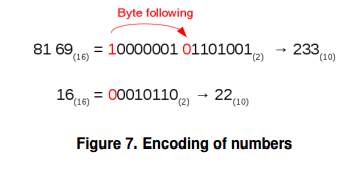

属性ブロックでは、値は特別な方法でエンコードされます。 値の長さは可変です。 各バイトの最初のビットは、次のバイトの先頭に移動します。 図7は、前の例からの属性識別子とフィールド長のデコードを説明しています。 値が属性ブロック内に格納されている場合、エンコードは適用されません。

5.3.5。 スヌーズ防止メカニズム

S7CommPlusプロトコルは、アンチリプレイを定義します。 これを行うために、PLCは応答メッセージで25バイトのランダムな値を送信します。 値は0x06と0x7fの間で定義されます。 再試行防止バイトは、次の式を使用して計算されます。

TIAPortalによって送信されるメッセージはすべて、24バイトで再試行防止バイトを使用する必要があります。 グレー表示された属性ブロックも表示されます。

5.3.6。 プログラム転送

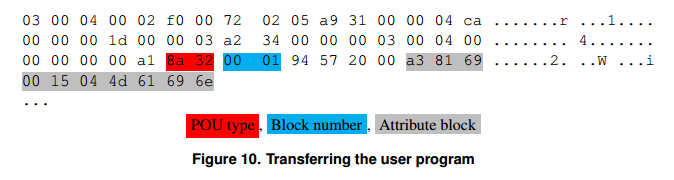

特別なメッセージを使用してプログラムを送信します。 (写真10)。 各メッセージには1つのPOUが含まれます。 ブロック番号は、PLCメモリ内の場所を示します。

いくつかの属性ブロックがメッセージヘッダーを構成します。 実際のバイトコードに加えて、S7にメタ情報が記録されます。 このメタ情報により、必要なメモリ(必要)、ブロック作成日、ブロック番号、使用言語、ソースコード、および機能が保護されます。 TIAポータルは、この情報を使用してコードを検証する場合があります。

5.3.7。 必要なメッセージを特定する

ユーザープログラムの転送中に、プロセスに不要なメッセージが交換されます。

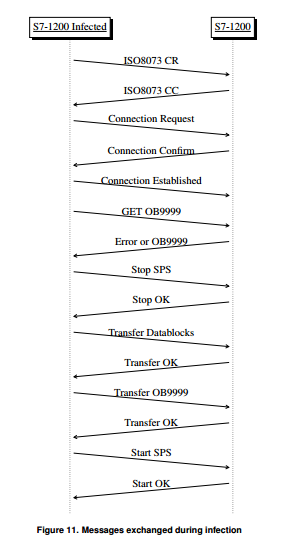

これらの不適切なメッセージは、ウイルスに必要なメモリを増やすため、スキップできます。 図11は、インジェクションが成功するために必要なメッセージを示しています。

転送が開始されました。 再感染を避けるために、ウイルスはターゲットをチェックし、自分自身のコピーをダウンロードしようとします。 追加コードのダウンロードは、PLCが停止した後にのみ可能です。 プログラムがロードされると、PLCが再び起動します。

5.3.8。 一般的な実装

プロトコルの分析に基づいて、プログラム伝送を記録、変更し、PLCに再度送信できます。 必要なメッセージはすべてわかっています。

コマンドをウイルスに保存するには、静的なグローバルデータユニット(DB)を使用します。 追加のDBは、一時変数を保存し、送信/受信データバッファーとして使用されます。 指定された定数ブロックには、感染に必要なすべてのメッセージが保存されます。 このブロックは、TIA Portlaを使用して生成することはできず、手動で作成する必要があります。

6.ウイルスの起動

送信されたコードは、PLCですでに実行されているユーザープログラムに追加されます。 追加のOBと必要なDBが追加されます。 ユーザープログラムコードはオリジナルであり、修正されていません。 OBブロックは、PLCによって自動的に検出され、実行されます。

habrastorage.org/files/7d7/479/d4c/7d7479d4c7ba4fbdbde958ed124016ca.png

7.悪意のある機能の実行

ウイルスが機能している間、さまざまな機能を実装して、ウイルスの影響の可能性を示します。

7.1。 コマンド&コントロールサーバー

(サーバーの管理と制御)

ワームはC&Cサーバーへの接続を試みます。 通信プロトコルはTCPです。 C&Cサーバーを介して、さまざまな機能の実行を整理できます。

7.2。 Socks4プロキシ

ワームがC&Cサーバーに接続した後、組み込みのSocks4プロキシを使用して、PLCネットワーク内の追加のクライアントへの接続を開始できます。

7.3。 サービス障害

サイクルタイムの違反により、操作(PLCコードの実行)が停止する場合があります。 ワームは、PLCでエラー状態を開始する無限ループを実行(実装)します(DoS攻撃)。

7.4出力信号の操作

ワームは、PLCの出力を制御できます。 POKEシステム関数を使用する場合、プロセス内のさまざまな変数を変更できます。

8.ウイルスの検出。 対抗。 ワームのリソース

8.1ウイルス検出

8.1.1。 TIAポータル

TIAポータルは、PLCのユーザープログラムを確認し、さまざまな機能(POU要素)を追加するだけでなく、変更を検出できます。 (写真14)。 ウイルスによって使用される機能の赤い強調表示された領域。 TIAポータルはXMLコードのみを解析するため、これらの関数の分析は不可能です。 さらに、TIA Portalaエラーの使用により、ワームはアプリケーションのクラッシュ、クラッシュを引き起こす可能性があります。

8.1.2。 PLC停止

感染の場合、PLCは約10秒間停止する必要があります。 この時点では、ユーザープログラムは実行されません。 中断が確認され、PLCにログインできます。

8.1.3。 ネットワークトラフィック

ワームは異常なネットワークトラフィックを生成します。 多くの疑わしいパケットは、ネットワークスキャンとターゲット感染の段階で送信されます。

8.2反作用

8.2.1。 PLC再起動

ウイルスはPLCのメモリにあり、ユーザープログラムの一部であるため、再起動または停電の結果として、ワームはデバイスに残ります。

8.2.2。 工場出荷時設定にリセット

TIAポータルを使用して、工場出荷時の設定に戻すことができます。これにより、ワームを含むPLCからデータが完全に削除されます。

8.2.3。 プログラムをダウンロードする

ワームはOB9999ブロックに書き込まれます。このブロックを上書きすると、ワームは削除されます。

8.3。 ワームのリソース

8.3.1ランタイム

最大サイクル時間は設定でハードコードされています。 デフォルトでは、制限は150ミリ秒です。 ワームはこの制限に違反してはなりません。 ユーザープログラムなしでPLCサイクル時間を測定しました-0 msです。 その後、S7にワームを感染させ、サイクル時間を再度測定しました。 測定された最大サイクル時間は7msです。 これは、許容限度の4.7%です。

8.3.2。 記憶

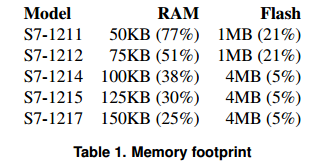

ワームは、ストレージに38.5 KBのRAMを必要とします。 悪意のあるコードを実行するには、9 KB(23.3%)が必要です。 さらに、216.6 KBのフラッシュメモリが必要です。 表には、さまざまなモデルで使用可能なメモリが表示されます。

9.保護機能

PLC S7-1200v3は3つの異なる保護機能を提供します。 それらのそれぞれを分析し、PLCをウイルスの注入から保護するかどうかを評価します。 分析は、TIA Portl V11、Update 5、およびファームウェア3.0.2を搭載したS7-1200v3に基づいています

9.1。 ノウハウ保護

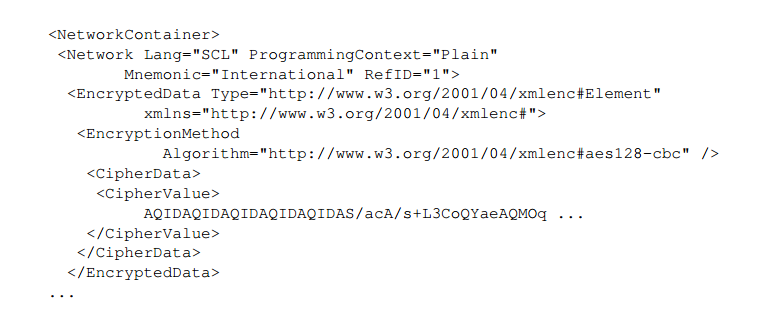

ノウハウ保護は、有効なパスワードなしでユーザープログラムを不正アクセスから保護します。不正アクセスやプログラムブロックの変更は不可能です。 ノウハウ保護は、属性ブロックを使用して実装されます。 これらのブロックは、プログラムのロード中にPLCに書き込まれます。 ブロックを図15に示します。パスワードPに基づいて生成された保存パスワードハッシュは、次の式を使用して計算されます。

TIAポータルはブロック属性を評価します。 フラグが設定されている場合、TIAポータルは、正しいパスワードなしで情報を対応するブロックに読み書きすることを禁止します。 PLCソースコードは、AES128-CBCを使用して暗号化されます。 これにより、コードへのアクセスが防止されます。 図16は、暗号化されたソースコードを示しています。

9.1.1。 メソッドの脆弱性

整合性チェックの欠如。 ノウハウの保護にもかかわらず、ブロックの読み取りと変更が可能です。 保護は、PLCではなくTIA Portalaによって実装されます。 PLC上のブロックの読み取りと書き込みに独立して作成されたツールを使用すると、すべてのアクセスが提供されます。 TIAPortalを使用したアクセスの結果として、ノウハウ保護フラグでさえリセットできます。 AESキーは取得または取得できます。 暗号化名のキーは、パスワードハッシュから取得できます。 パスワードハッシュは、自作のソフトウェアを使用して読み取ることができます。 キーは、次の式を使用して計算されます。

* メーカーSSA-833048により修正

結論:この保護はウイルスに対する助けにはなりません。

9.2コピー防止

コピー保護は、2番目のPLCでのユーザープログラムの重複を防ぎます。 ターゲットプログラムのシリアル番号はユーザープログラムに保存され、ユーザープログラムがTIAポータルを介して別のPLCにロードされるのを防ぎます。 シリアル番号は別の属性ブロックに保存されます。

9.2.1。 メソッドの脆弱性

属性ブロックの整合性は保護されていません。 保管されたシリアル番号は、変更、移動、または削除できます。 PLCはシリアル番号自体をチェックしません。 検証は、TIAポータルでのみ可能です。

* メーカーSSA-833048により修正

結論:この保護はウイルスに対する助けにはなりません。

9.3。 アクセス保護

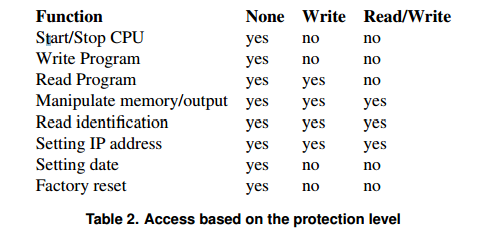

アクセス保護は、パスワードなしでS7CommPlusプロトコルを使用したPLCへのアクセスを防ぎます。 3つの異なるレベルの保護が利用可能です。 表には、さまざまな保護レベルが示されています。

認証はメカニズム-要求への応答を使用します。

結論:アクセス保護は、PLCをウイルス攻撃から保護できます。 書き込み保護は、PLCでのコード変更を防ぎます。 要求応答メカニズムを使用することは比較的安全です。 使用するパスワードが不明な場合、ワームはPLCに感染できません。 デフォルトでは、アクセス保護は無効になっています。

10.結論

このホワイトペーパーでは、PLCのワームの機能を示します。 このようなウイルスは、産業用ネットワークに新たな脅威をもたらします。 従来、このようなネットワークは外部の攻撃から十分に保護されています。 すでに感染したワームの導入により、PLCは他のデバイスを攻撃のターゲットにするだけでなく、攻撃のソースにもします。 感染したPLCは、流通業者によって配布されるか、輸送中に感染する可能性があります。 ワームはコントローラ内で拡散する可能性があり、標準のPCやサーバーを必要としません。 したがって、ウイルス対策ソフトウェアでは検出できません。 さらに、オペレーターはPLCで悪意のあるコードを検出する機会がほとんどありません。

翻訳の著者から

ご存知のように、すべてのトリッキーなナットには、ねじ山のあるボルトがあります。 個人的に、著者は、さまざまなメーカーのさまざまなPLCで悪意のあるコードを実行するための単一の統合環境がないため、産業オートメーションのセキュリティ問題はわずかに誇張されていると考えています。 シーメンス、アレンブラッドリー、ハネウェル、B&Rなどをターゲット メーカーは、厳密に定義されたデバイス用のウイルスを作成するタスクを提起します。

一般に、コントローラ、ベース/エンジニアリングステーション、およびコントロールパネルで構成されるネットワーク内でウイルスを拡散させるという原則には、特別な注意が必要です。 さらに、StuxNetの例は、世界に起こりうる状況を示しているように見えました。 攻撃がどのように、そしてなぜ実行されたかは知られていないでしょう。 しかし、誰もが彼に例を与えるのが大好きです...

現代の現実では、より大きな脅威は、作業のパフォーマンスとその後のメンテナンスにおける過失です。 「自動プロセス制御プログラマー」、「自動制御システムプログラマープログラマー」などの職業も非常に広まっています。 スキルの低い人材が増えています。

そのため、将来の産業用スカイネットに怖がっている一方で、実行可能なコードには注意を払う必要があります。