CleanTalkのスパム対策プラグインの新しいオプションについて説明します。これにより、サイト上のスパムボットの攻撃を効果的に反映できます。 このオプションはSpamFireWall(SFW)と呼ばれ、最もアクティブなスパムボットからのPOSTおよびGET要求をブロックし、サーバーへのロードを防ぎます。

仕組み

- ユーザーがサイトにアクセスします。

- そのIPアドレスは、スパムボットに属する200万を超えるIPアドレスのレコードを含むデータベースと照合されます。

- IPアドレスがデータベースに含まれている場合、サイトには特別なページが表示されます。 この場合、保護は非表示モードで機能するため、一般ユーザーは何にも気付きません。

- プロセスに関するすべての情報はデータベースに保存され、サービスコントロールパネルで利用できます。

スパム活動の疑いがある場合に表示される特別なページは、誤ってそれを見るユーザーからあまり時間をかけません。 3秒後、そのようなユーザーは、リンクをクリックした後、自動的にまたはそれ以前にサイトページに移動します。

同時に、スパム対応IPアドレスからのすべてのHTTP / HTTPSトラフィックがブロックされます。 したがって、スパム攻撃に加えて、Webサイトに対するこれらの種類の攻撃は、これらのIPアドレスから実行できなくなりました:ブルートフォース、DDoS、SQLインジェクション、サイトをスキャンするスパムボット、紹介スパムなど。

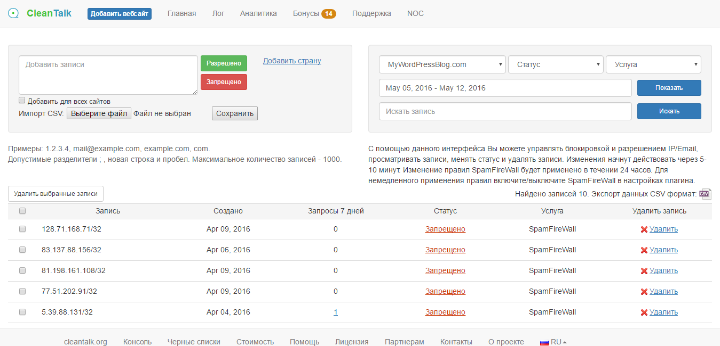

SpamFireWallを使用すると、ユーザーは独自の「ブラックリスト」を作成でき、個々のIPアドレスとネットワークの両方を追加できます。

SpamFireWallは現在 、WordPress、Joomla、Drupal、Bitrix、SMF、MediaWiki、IPS Community Suiteで利用できます。 さらに、APIメソッドを使用して、スパムがアクティブなネットワークのリストを取得できます( https://cleantalk.org/help/api-spam-check )。

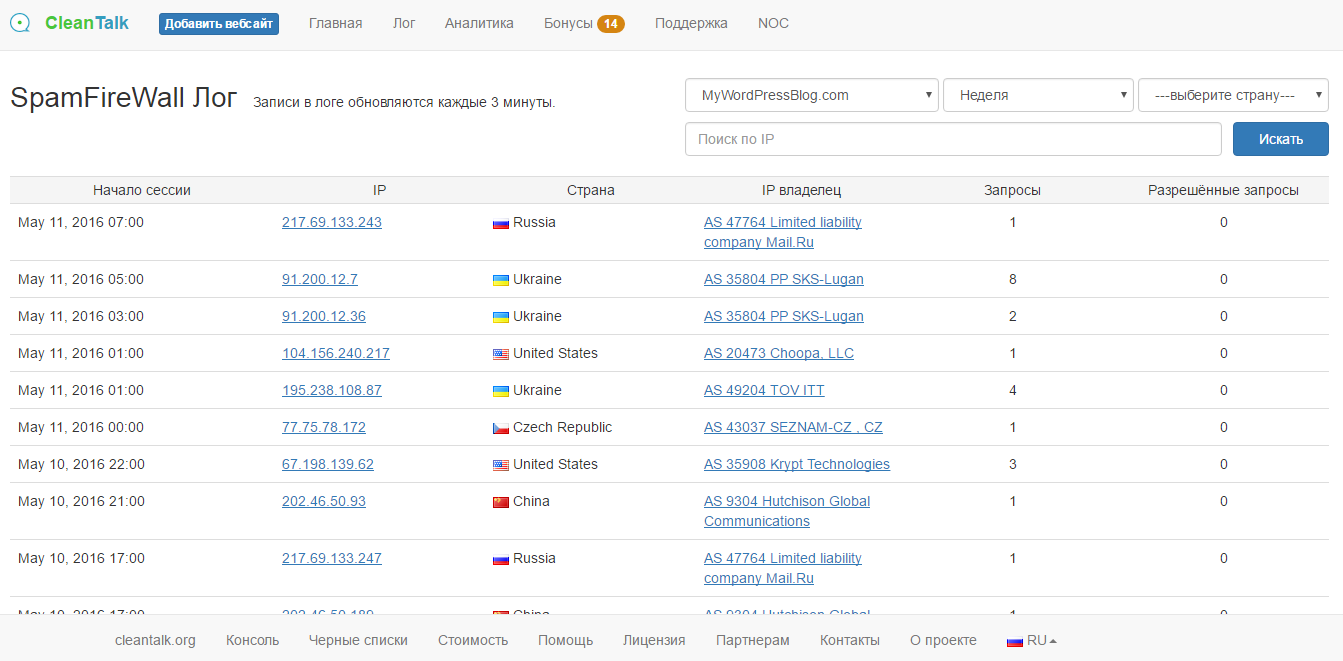

SFWリクエストロギング

SFWオプションがトリガーされたすべてのリクエストはログに保存され、その後はサービスコントロールパネルで利用できます。

統計では、ブロックされたリクエストの数と、ブロックされたが同時にサイトにアクセスしたリクエストを確認できます。 現時点では、SFWデータベースには300万220のIPアドレスが含まれています。 5月3日から10日までの7日間、SFWは3858562要求をブロックしました。

CleanTalkについて

CleanTalkは、 スパムボットからWebサイトを保護するためのクラウドベースのサービスです。 CleanTalkは、Webサイトの訪問者には見えないセキュリティメソッドを使用します。 これにより、ユーザーが自分であることを証明する必要がある保護方法(キャプチャ、質問応答など)を放棄できます。