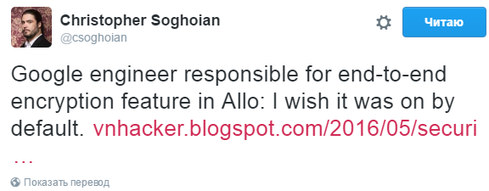

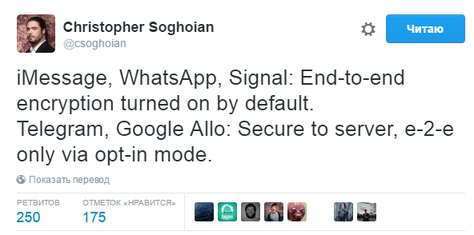

このアプリは、 Edward Snowden 、 Christopher Soghoian 、 Graham Cluleyなどの有名なセキュリティ専門家から多くの否定的なレビューをすでに受けています。 Alloではオプションであり、特別なシークレットモードでのみアクティブ化されるエンドツーエンド暗号化について説明しています。 したがって、デフォルトでは、Googleはユーザーの通信データをサーバーに保存し、それらにアクセスできる特別なサービスを提供できます。 以前のエンドツーエンド暗号化は、デフォルトで、WhatsAppやViberなど、Signalの作者であるOpen Whisper Systemsのテクノロジーを使用する人気のあるインスタントメッセンジャーを取得したことを思い出してください。

図 スマートフォン上のAlloアプリケーションのインターフェース。 (Vergeデータ)

GoogleはAlloを「スマートメッセンジャー」と呼んでいます。これにはインスタントメッセンジャー専用の機能が含まれているためです。 たとえば、「@ google」という単語を入力すると、アプリケーションユーザーは、検索など、アプリケーション自体の会社のサービスに即座にアクセスできます。 メッセンジャーは、反対側からの質問にユーザー「スマートアンサー」を添付することもできます。 スマートアシスタントからのこのような応答には、デバイスに保存されている写真へのリンクが含まれます。

一方、Alloの著者の1人は、Googleが後でデフォルトでエンドツーエンド暗号化を統合することを考えるかもしれないという見解を表明しました。

エンドツーエンドの暗号化はそれ自体が目的ではなく、メッセージが消える本当の目的への手段であると私が思うのはこのためです。 メッセージが消えないエンドツーエンドの暗号化は、通常のユーザーが直面する可能性のあるすべてのリスクをカバーするわけではありませんが、エンドツーエンドの暗号化なしでメッセージが消えることは幻想です。 ユーザーは、両者にとって重要な方法でプライバシーを保持する必要があります。

以前、以前の投稿で、さまざまなメッセンジャーのエンドツーエンド暗号化機能についてすでに書いており、このニーズの原因を説明しました。 ベンダーにデータ暗号化に関連する手段の強化を余儀なくさせた誇大広告は、ユーザーの個人データにアクセスするインテリジェンスサービスの可能性を指摘した逃亡中のNSAエージェント、エドワードスノーデンの暴露によって引き起こされました。

エンドツーエンドの暗号化スキームでは、データは2つのデバイス間で直接送信され、メッセージの復号化を目的とする秘密鍵はデバイス自体に保存され、ユーザー以外は誰もアクセスできません。 この方法は、通信のデータへの特別なサービスのアクセスを著しく複雑にします。それらはサービスの中間サーバーに保存されず、後者は内部キーでそれらを復号化できないためです。 サーバーサービス会社は、メッセージの送信に関係者が使用する公開キーに関するデータのみを保存します。

Viberはデフォルトのエンドツーエンド暗号化を取得しました

habrahabr.ru/company/eset/blog/283010

WhatsAppメッセンジャーはデフォルトで本格的なエンドツーエンド暗号化を取得しました

habrahabr.ru/company/eset/blog/281014

ベルギーの特別サービスは、テロ攻撃のためWhatsAppを使用しています

habrahabr.ru/company/eset/blog/280330

法執行官がWhatsAppを取り上げました

habrahabr.ru/company/eset/blog/279205

Appleが著者Signalを雇った

habrahabr.ru/company/eset/blog/278053

新しいメッセンジャーの詳細については、 The Vergeの記事と、公式のGoogle ウェブサイトgoogleblog.blogspot.ru/2016/05/allo-duo-apps-messaging-video.htmlをご覧ください 。