情報セキュリティの分野で働いているイタリアの会社VoidSecは、最近発見されたAethraルーターからのボットネットに関する資料を公開しました。 判明したように、これらのデバイスはハッキングされる傾向があり、攻撃者はそのようなデバイスのボットネットを使用して、Wordpressサイトでブルートフォース攻撃を行います。

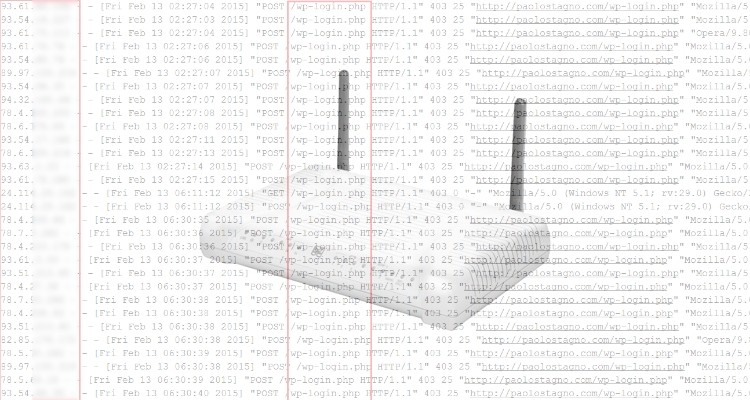

これらの攻撃の1つは、攻撃を受けたWordpressサイトのログを分析したときに、会社の専門家によって発見されました。 判明したように、攻撃はかなり近い範囲のIPアドレスから行われました。 詳細な分析の結果、この攻撃はFastweb、Albacom(BT-Italia)、Clouditalia、Qcom、WIND、BSI Assurance UKの6つのインターネットプロバイダーに属するIPで実行されたことが判明しました。 4つのプロバイダーがイタリアで働いています。 これらの企業のほとんどは、顧客向けにAethraルーターをインストールしています。

デフォルト設定-クラッカーへの贈り物

Webにはルーターをインストールした後にルーターの既定の設定を変更するための推奨事項がたくさんありますが、プロバイダーのほとんどのクライアントはそうではありません。 怠tooすぎる人、誰かがこれを行う方法を知らない、または恐れている。 その結果、クラッカーにはまだ大きな活動分野があります。

Aethraルーターに関しては、プロバイダーのクライアントはパスワードなしのデフォルトのログインを使用しました。 一部のデバイスは、さまざまなタイプのXSSおよびCSRF攻撃の影響も受けやすいため、異なるログインが使用されている場合でも、攻撃者はデバイスを制御できます。

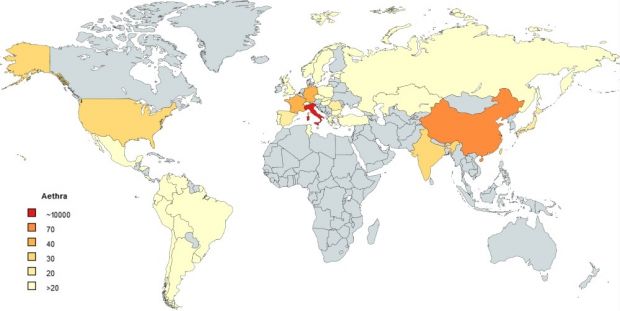

Webに接続されたデバイスを検索するShodanを使用して、研究者は世界中で12,000以上のAethraルーターを発見しました。 イタリアでは、ほとんどのデバイスが10,866個あります。 8000人がブルートフォース攻撃に関与しました。 現在までに、検出されたデバイスの70%はデフォルト設定で動作します。

専門家によると、感染した各ルーターは1〜10 GbpsのDDoS攻撃を実行できます。

そして今何?

結局のところ、この問題は約1年前に発見されました。 同社は、ルーターが攻撃に関与しているイタリアの2つの大手プロバイダーに連絡しました。 Fastwebは非常に迅速に対応し、わずか1週間でファームウェアを更新して脆弱性を解決しました。 別のBT-Italia会社は問題を認めましたが、11か月間何もしませんでした。 彼女のルーターはまだ脆弱です 。