無料のStartSSL Class 1証明書は、ドメイン名と電子メールアドレスの検証に使用されます。 原則として、顧客のチェックは自動的に実行され、StartComの従業員の最小限の参加が必要です。 検証プロセスでは、サブスクライバーがドメインの所有者であり、有効なメールアカウントであることを確認します。

無料の証明書は、個人データのプライバシーを保護し、インターネット接続を聞くことができないようにする必要があるWebサイト向けに設計されています。 このタイプの証明書で提供される情報は、ドメイン名と電子メールアドレスを除き、確認されていません。 より高いレベルの証明書が必要な場合は、メインページの[マイサービス]-> [新しいサービスの注文]ブロックの Infobox コントロールパネルでSSL証明書を注文できます。 VPSやクラウドVPSなどのサービスを注文すると、コントロールパネルへのアクセスが提供されます。

単純なサイトの送信データの機密性を確保するために、StartCom証明書は悪くありません。

StartComの無料の証明書は、実際には完全に無料ではありません。 証明書の失効が必要な場合、この手順にはStartComが24ドルかかります。

無料のSSL証明書を注文する

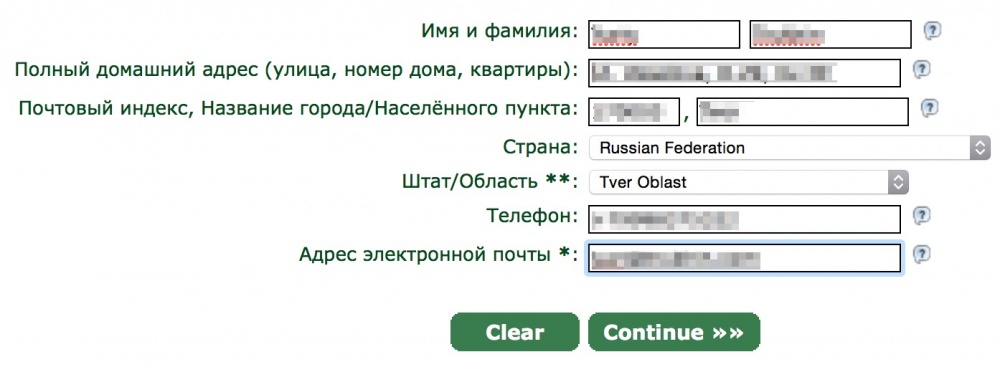

無料のSSL証明書の注文ページを開きます。 あなたについての情報を記入してください(データは本物でなければなりません、それは非常に重要です)。

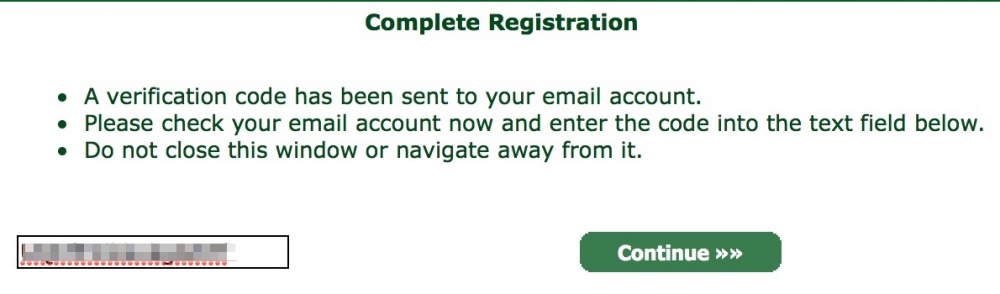

次のステップでは、指定されたメールに確認コードを送信する必要があります。

コードを入力し、「続行」をクリックします

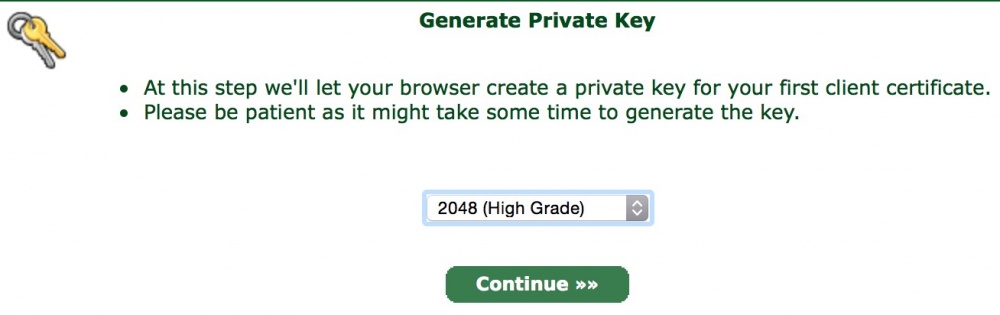

その後、StartComからの登録の確認を待つ必要があります(最大6時間かかることがありますが、通常、アクセスリンクと検証コードははるかに高速になります)。 手紙を受け取った後、手紙に記載されているリンクを使用して、そこからコードを入力します。 次に、証明書の長さを選択します(最大値を選択することをお勧めします)。

その後、StartCom証明機関にアクセスするための証明書が生成されます。 安全な場所に保存し、ダブルクリックして「インストール」をクリックしてシステムにインストールします。

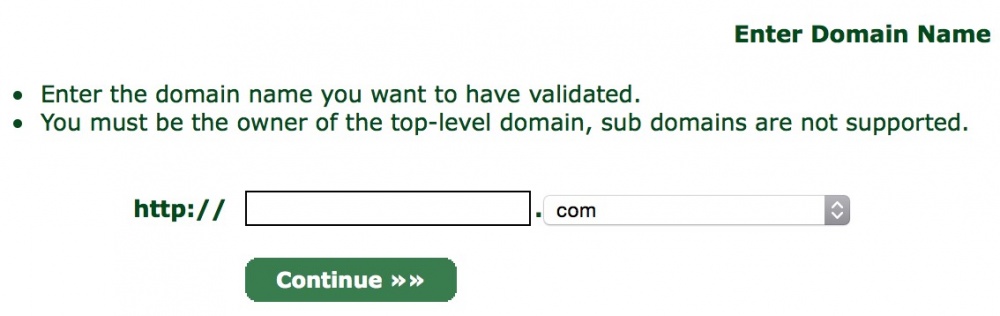

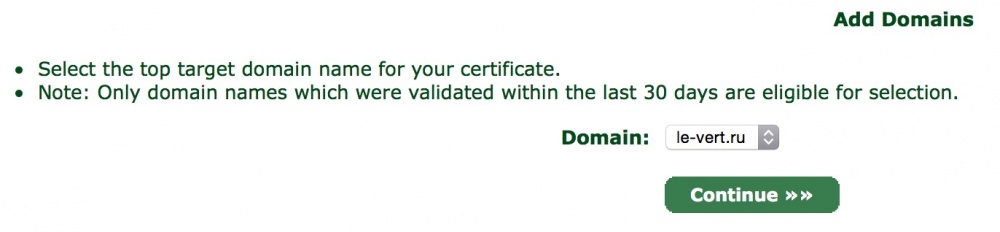

これで、証明機関にアクセスできます。 次の手順で、証明書を取得するドメインの名前を入力します。

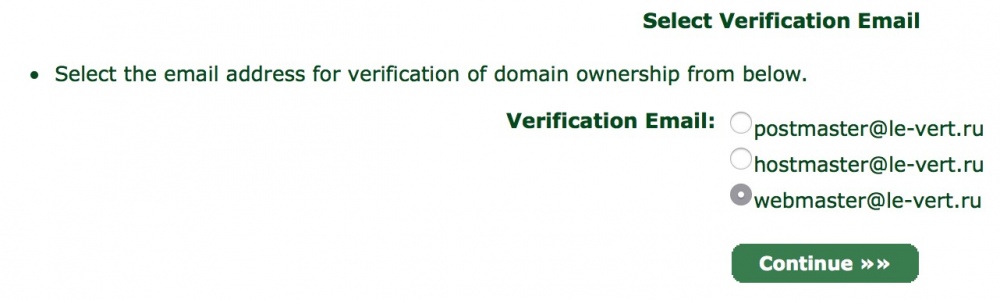

ドメインを確認するには、次の3つのアドレスのいずれかを作成する必要があります。

- ポストマスター@ドメイン

- ホストマスター@ドメイン

- ウェブマスター@ドメイン

ドメインのメールをまだ接続していない場合は、ドメインを無料のYandex.Mailにバインドするか、 Office 24のビジネスメールを使用できます

ドメインにメールボックスを作成した後、StartComからメールボックスを選択し、ドメインが自分のものであることを確認します。

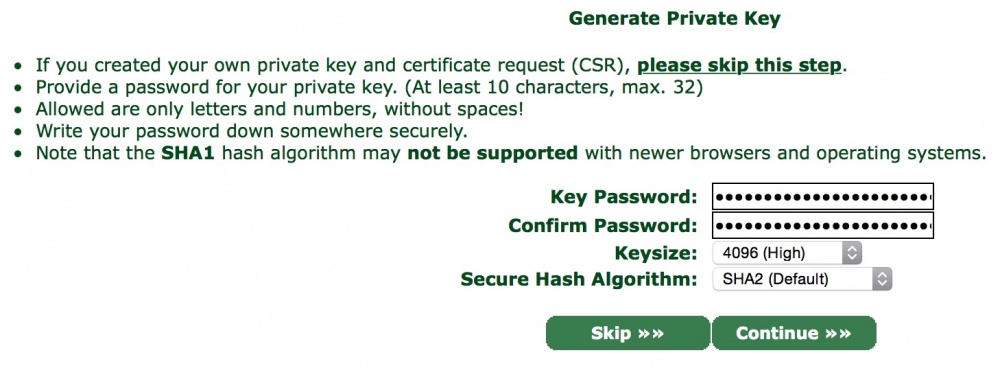

ドメインの所有権を確認したら、以下のスクリーンショットに示すように、秘密鍵を生成できます。

このステップをスキップして、クラウドVPSでCSRを生成することをお勧めします。 そのため、StartComには秘密鍵がありません。

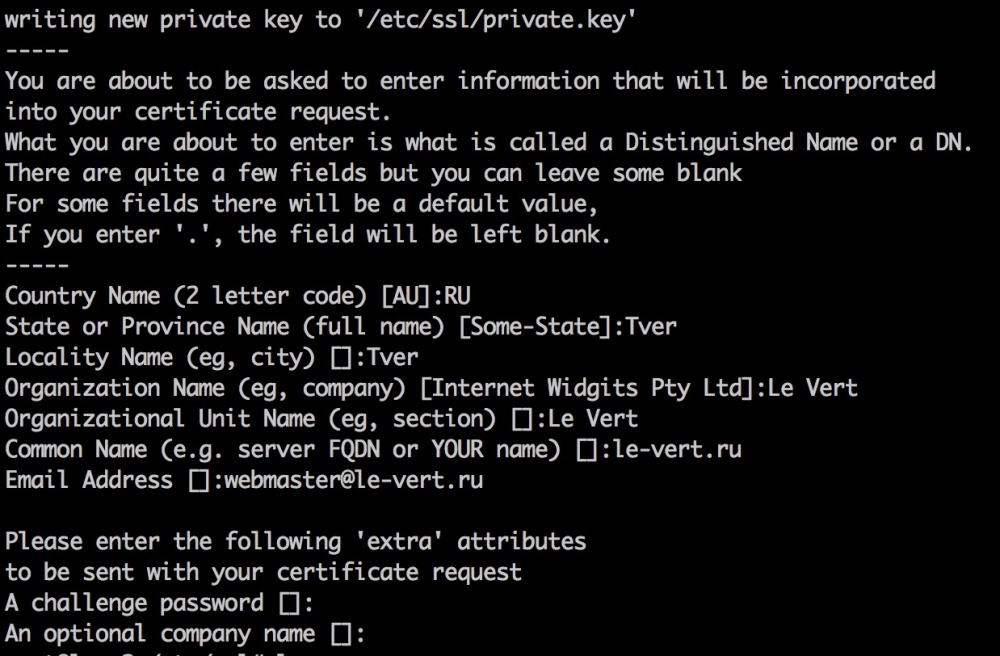

CSRを生成するには、 SSHを介して仮想サーバーに接続し(次のセクションで詳しく説明します)、コマンドを実行します。

openssl req -new -newkey rsa:4096 -nodes -keyout /etc/ssl/private.key -out /etc/ssl/domain.csr

FQDNにドメインを入力します。 電子メールアドレスは、webmaster @ domain.comなど、このドメインに存在する必要があります。

生成後、コンソール画面にdomain.csrファイルの内容を表示します。

cat /etc/ssl/domain.csr

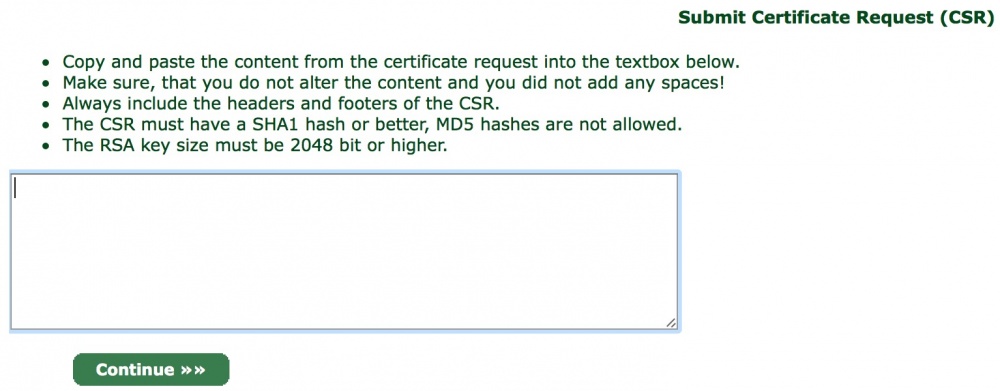

証明書を生成するための[スキップ]ウィンドウをクリックした後に表示される証明書発行ウィザードのフィールドに貼り付けます。

提案されたドメイン名を受け入れます。

次のステップで、wwwサブドメインを証明書に追加します。

ssl.crtの取得プロセスを完了して保存します。

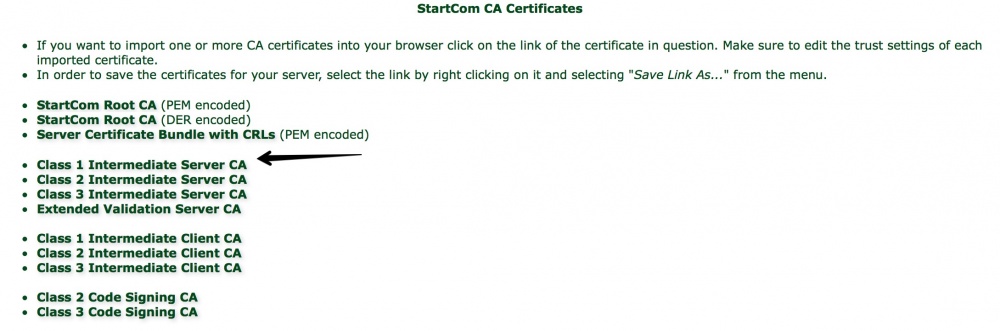

ルートおよび中間のStartCom証明書が必要になります。 それらを取得するには、[ツールボックス]-> [StartCom CA証明書]セクションに移動します。

リンクClass 1 Intermediate Server CA(sub.class1.server.ca.pem)およびStartCom Root CA(ca.pem)の下にファイルを保存します。

その結果、次の有用なファイルがローカルコンピューターに保存されます。

- ca.pem

- sub.class1.server.ca.pem

- ssl.crt

サーバーの/ etc / ssl /フォルダー:

- private.key

ファイルをサーバーにコピーする

クラウドでUbuntu 14.04ランプテンプレートからサーバーを作成します。 サーバーの作成プロセスについては、前の記事で説明しました。

ca.pem、sub.class1.server.ca.pem、およびssl.crtを/ etc / sslフォルダーにコピーする必要があります(そうでない場合は作成します)。

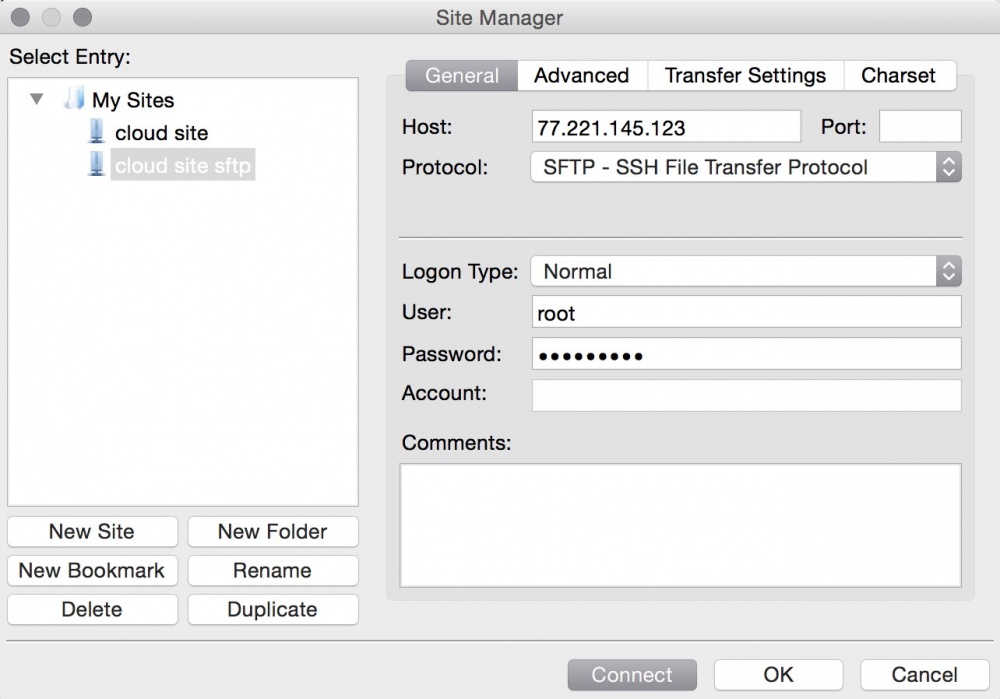

これは、たとえば、Filezillaを介して行うことができます(クライアントのインストールについても記事で説明されています )。 ただし、接続はサイトフォルダーだけでなくサーバー全体にも必要なので、接続方法は異なります。

以下のスクリーンショットに示すように、新しいSFTP接続を追加します。 サーバーの作成後に電子メールに送信されたサーバーのユーザー名とパスワード、およびサーバーの外部IPアドレスを使用します。

接続するときに、「OK」をクリックして、既知のサーバーに接続していることを確認します。

接続が正常に確立されます。

「/ etc / ssl」フォルダーに移動し、ファイルca.pem、sub.class1.server.ca.pem、およびssl.crtをコピーします。

次に、 SSHを介してサーバーに接続します。

NGINXでSSLを有効にする

LAMPテンプレートでは、NGINXリバースプロキシでSSLを構成する必要があります。

CSRの生成時に以前にパスワードを設定した場合は、次のコマンドを使用して秘密キーを復号化します。

openssl rsa -in /etc/ssl/ssl.key -out /etc/ssl/private.key

次のコマンドでルート証明書と中間証明書を組み合わせます。

cat /etc/ssl/sub.class1.server.ca.pem >> /etc/ssl/cau.pem

証明書をプールに追加します

cat /etc/ssl/ssl.crt /etc/ssl/cau.pem >> /etc/ssl/group.crt

nanoで結果を開きます。

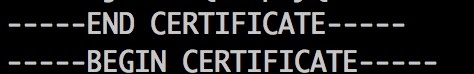

nano /etc/ssl/group.crt

変更を保存します(Ctrl + X、Y、Enter)。

前の証明書の終わりの後に、各新しい証明書の先頭を新しい行に移動して、変更を保存します。

private.keyにアクセスするためのアクセス許可を設定します。

chmod 600 /etc/ssl/private.key

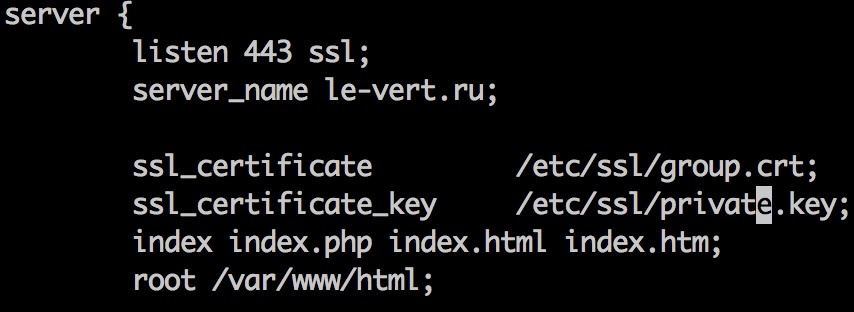

nginx構成ファイルを編集します。

nano /etc/nginx/sites-enabled/default

以下のスクリーンショットに示すように変更を加えます(le-vert.ruの代わりにドメインを使用します):

NGINXを再起動します。

service nginx restart

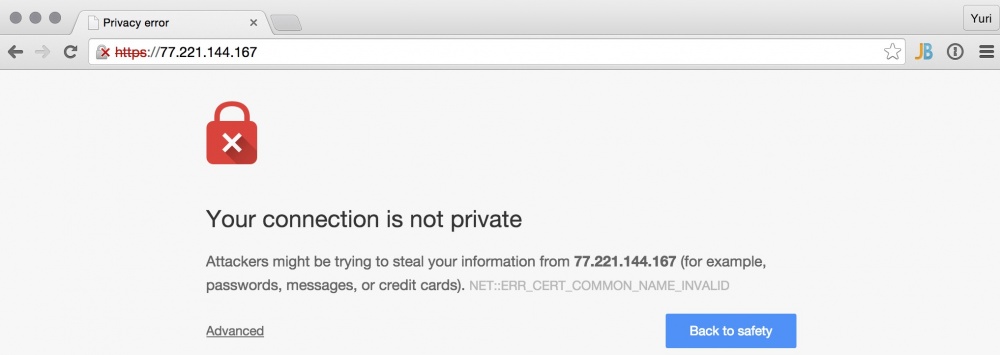

HTTPSプロトコルを使用してIPアドレスを使用してサイトにアクセスしようとすると、証明書が安全ではないという警告が表示されます。

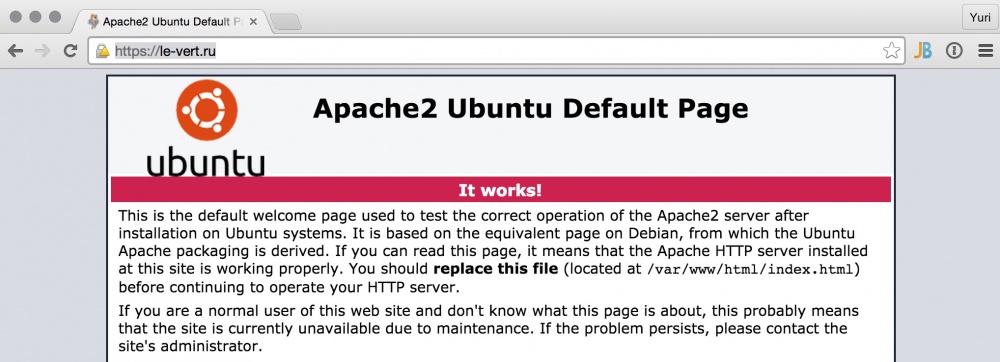

安全な接続のために、ドメイン名でサイトにアクセスします。

これを行うには、ドメインおよびサブドメインwwwのDNSレコードAで、サイトのIPアドレスを指定し、DNSの更新を待ちます。 または、テストのために、OSのホストファイルにサーバーのIPアドレスとドメインの対応を書き留めます。

残っている唯一の安全でないことは、ページ上の画像がhttp経由でアップロードされることです。 サイトが信頼されるようにするには、https経由で写真をアップロードします。

Infoboxの使用に成功しました!