エラー処理

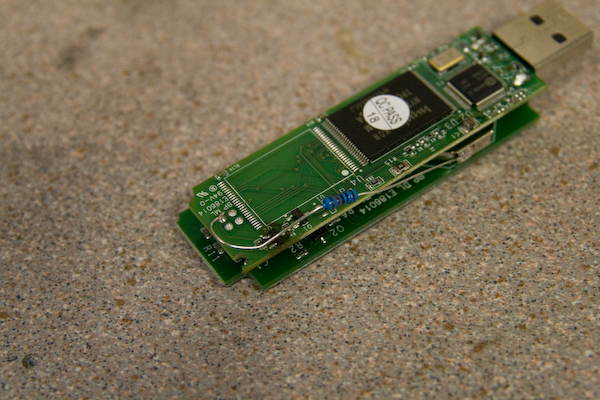

Corsair PadLock 2-コンビネーションロック付きの一連のフラッシュドライブの2番目のドライブ。 データにアクセスするには、ドライブのキーを使用して特定のデジタルの組み合わせを入力する必要があります。 このシリーズの最初のものはコルセア南京錠でした。 最初のいまいましいことは、PadLockの最初のバージョンについてです。 ドライブはすぐにハッキングされました。 クラス外の専門家がこのハックに関与していれば、開発者やデザイナーはそれほど気分を害することはなく、それを破るには多くの特定の知識が必要になります。 しかし、すべてがはるかに単純であることが判明しました。 まず、ドライブのプラスチックケースの下に、2つのボードがあり、そのうちの1つは通常のUSBフラッシュドライブと束でした: インターフェイス-コントローラー-メモリチップ 、もう1つはバッテリー、入力されたピンコードを処理する要素を持つボードです。 この「超保護された」フラッシュドライブをハッキングすると、次のようになります。

抵抗器は1つだけで、パスワードなしですべてのデータに完全にアクセスできます。 間違いは、例外なくすべての人によって行われます。 開発者は深刻な設計上の欠陥を認め、次回修正することを約束しました...そしてしばらくして、Corsair PadLock 2フラッシュドライブが発表されました。

一般的な情報

Corsair PadLock 2には、8、16、32 GBの3つの容量オプションがあります。 外見上、それらは同じです。

USB2.0接続インターフェース

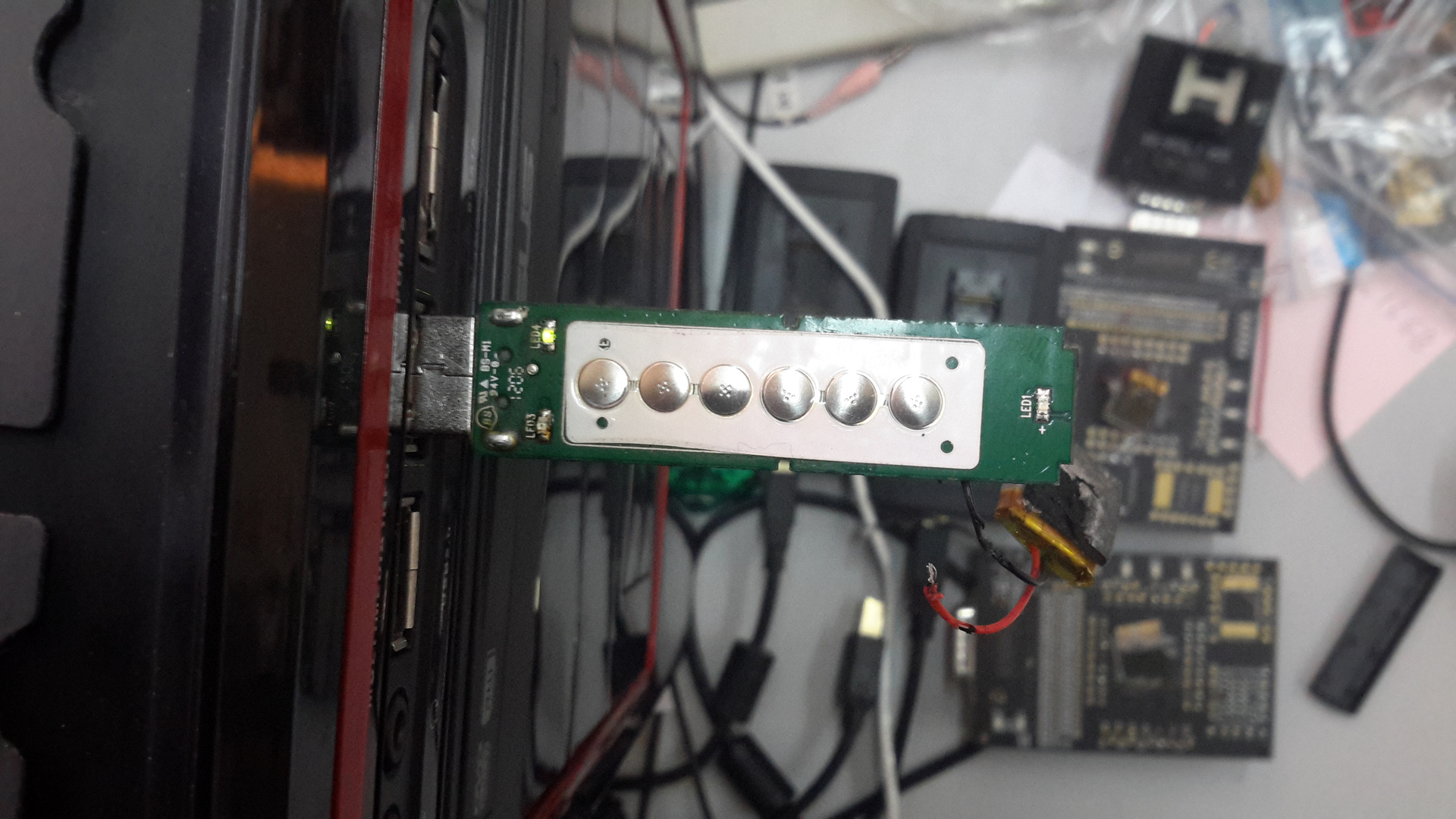

前面には、3つのインジケータと6つのボタンがあります。 本体はゴム引きされており、ゴムは手触りが快適です。 感覚は、ソフトタッチプラスチックのタッチに匹敵します。 ドライブはAES 256暗号化を使用します。

8 GBドライブが手に入りました。 このドライブは2013年に購入され、そのコストは990ルーブル(1 GBあたり123.75ルーブル)でした。 現在、これらのPadLock 2はほとんど販売されていません。 彼らは小さな店でのみ見つけることができ、会計書類なしで購入できます。

作業速度

Crystal Disk Markプログラム(バージョン3.0.3)では、次の結果が得られました。 ドライブはUSB 2.0ポートでテストされました

私たちの時代のこれらの数字は誰も驚かないでしょうが、おそらくあなたは動揺したり笑ったりするでしょう。 しかし、メーカーは私たちに超高速を約束していません。 このフラッシュドライブの特性は異なります...

PINコードを入力してください

パッケージバンドルには、ユーザーPINコードをインストールする方法と、このフラッシュドライブを後で使用する方法、コンピューターに接続する前にロックを解除する方法を記載した非常に少ないドキュメントが含まれています。

このミニ命令のデータを通常使用するだけで十分な場合は、 Corsairの Webサイトで完全な命令を入手できます。

デバイスには、ユーザーピンとマスターピンの2種類のパスワードを設定できます。 これらのパスワードは、ドライブにある特別なボタンを使用して設定できます。 ボタンは6つだけです。5つは数字で、もう1つはコントロールです。 5つのボタンにはそれぞれ2桁が表示されます。 最初の不快な機能は、コントローラーがダブルクリックを処理せず、ボタンを遅延して押すことも処理しないことです。 簡単に言えば、数字は10ではなく5だけです。パスワード1205は、たとえば1314に相当します。些細なことですが、心地よいものではありません。

ユーザーピンはユーザーデータを保護します。マスターピンは、このユーザーピンが不明な場合にユーザーピンをリセットするために使用されます。 パスワードは4〜10桁です。 ドライブの宣言されたすべての動作モードを徹底的にテストしましたが、この作業中に最初の困難がありました。

マスタピンを使用したドキュメントに記載されているロック解除方法は機能しません。

何度か試しましたが、このシーケンスは機能しません。 うまくいきません。 データは失われませんが、ユーザーピンを入力して初めて確認できました。 実際には、このようなエラーが発生した場合、データに別れを告げるか、組み合わせを行い、必要なユーザーピンを選択します。 開発者は、パスワードを選択することでドライブをクラックする可能性のある試みを処理しました。

命令で説明されているロックシーケンスが機能します。 「通常の使用モード」では、データへのアクセスは指定された時間の間実際にブロックされ、20回失敗するとデータが変更されます。

この情報は多くの人を混乱させる可能性がありますが、このドキュメントには次のような点があります。

このフラッシュドライブの破壊に単に興味があるエンジニアや人々に希望を与えます。 少し後で、希望が無駄であるかどうかを説明します。

個人的に私を喜ばせた機能が1つあります。 すなわち:

メモリに空きがあり、重要な情報をフラッシュドライブに保存しない場合は、役立ちます。 また、コンピューターの助けを借りずにデータをすぐに損なうことができるようにしたい、手元がきれいではない人にとっても役立ちます。 私たちはチェックしました:データは一瞬で認識を超えて本当に変化します。

だった

になっています

ほとんどの場合、組み合わせが入力された後、純粋な形式の暗号化されたデータまたは別の暗号化キーを通過したデータを取得します。

何で、何で作られた

このドライブでさまざまなアクションを実行した後、私たちは伝統的にそれを分解しました。

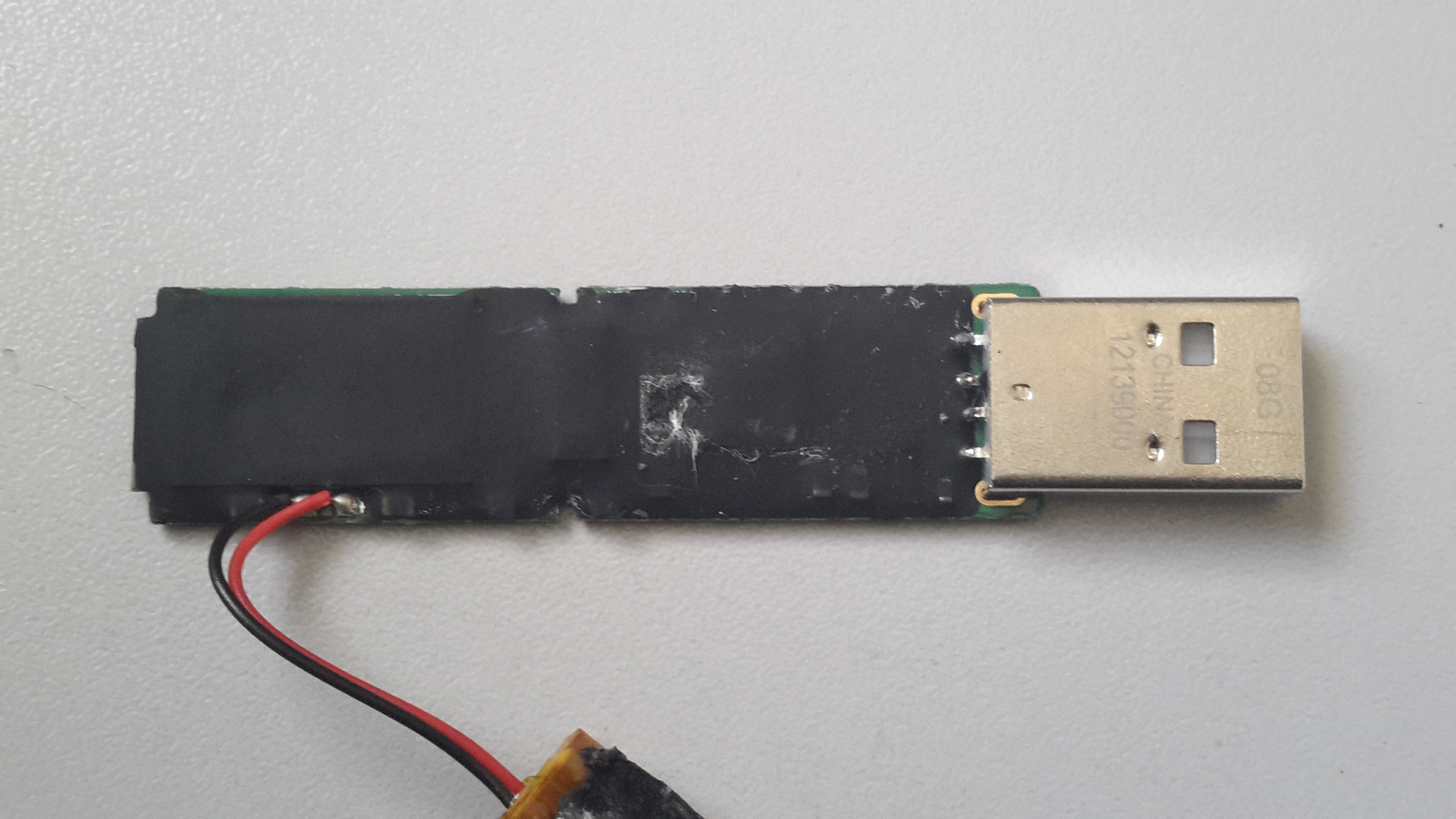

ゴム製ケースの下にプラスチック製ケースが隠されていました。 それは非常に貧弱に取り付けられていて、それを入手するのは難しくなかったことに注目する価値があります。 USBコネクターの近くに残っている接着剤の灰色の痕跡から、接着剤が後悔されたことがわかり、しばらくすると「詰め物」がなくなる危険性があります。

プラスチックケースも非常に薄い素材でできており、簡単に開けることができます。

今回、開発者は1つのボードを使用することにしました。 さらに、両面粘着テープで保持されているバッテリーはすぐに目を引きます。

それを分離すると、ボード上に3つの異なる要素が表示されます。

メモリチップ、ボタンの押下を処理するマイクロコントローラー、およびフラッシュコントローラー。

ボード全体が化合物で覆われています。 しかし、私たちにとっては、これは問題ではありません。200〜250度に加熱すると、ゆるい物質に変わり、主要な要素から取り除くことができます。

したがって、インストールされたドライブ上で:

- フラッシュコントローラー: INITIO INIC 1861L

- ボタン処理コントローラー: PIC16F688

- メモリチップ: Micron 29F64G08CBAAA

次の論理的なステップは、フラッシュドライブから自分の電源を取り外すことです。

ドライブは「バッテリー残量が少ない」モードで動作します。 問題なくユーザーピンを入力し、データにアクセスしました。 また、強度を高めるためにハッキングモードを試しました。 バッテリーが切断され、USBフラッシュドライブがコンピューターから切断されると、失敗した試行のカウンターがリセットされ、通常モードでフラッシュドライブを再び使用できるようになったことは明らかです。

まとめ

CorsairのPadLockの2番目のバージョンは、以前のバージョンよりも優れていました。 少なくとも、ハッキングされたという情報は広く入手できませんでした。 ドライブの開発者は過去の間違いを考慮に入れて、かなり良いことをしました。 はい、すべてが完全に機能するわけではありませんが、進歩は明らかです。

個人的には、コンピューターに接続せずにいつでもデータを消去できるという理由で、私はこのフラッシュドライブを選択しました。

Corsairおよび他のメーカーのコンビネーションロックを備えた新しいフラッシュドライブのリリースに関する情報をお待ちしています。 ASE開発者は、暗号化されたドライブの研究を続けます。 ところで、 私たちのハードウェアとソフトウェアは、暗号化されたハードドライブで動作するように最善を尽くします。

それだけです そして忘れないでください、永遠に失われたものはまだ見つかります...