「slavik」という仮名の下での被告は、長い間、world界で知られており、ゼウスの最も初期のバージョンの1つの著者として言及されています。 昨年の初めに、私たちは別のサイバー犯罪者の法執行官による捕獲についても書きました。 私たちは、「Gribodemon」という仮名で別の銀行トロイの木馬プログラムSpyEyeの作者について話している。 このボットはZeusソースコードに基づいていました。

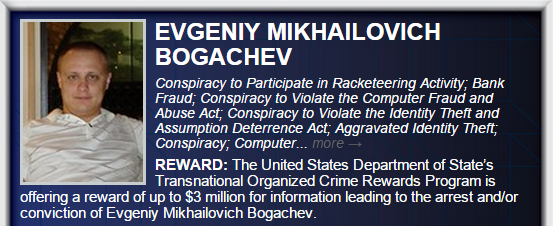

図 サイトfbi.govからの著者Zeusへのオリエンテーション。

ゼウスとの物語はかなり前から続いています。 ボットの最初のバージョンは、2007年またはそれ以前に誕生しました。 Zeusを他のマルウェアと区別したのは、さまざまな銀行からオンラインバンキングデータを盗み、この情報を攻撃者のサーバーに転送する最初のクライムウェアツールキットまたはフル機能のツールになったことです。 このような操作を実行するために、構成ファイルが含まれていたため、攻撃者はそれを必要な目標(銀行サイト)にすばやくリダイレクトできました。 それ以来、Zeusの複数の世代またはバージョンが登場し、合計の金銭的損害は5億ドル以上と推定されています。 このマルウェアとそれに基づくボットネットのさまざまなファミリまたは変更の数は、すでに数十個です。

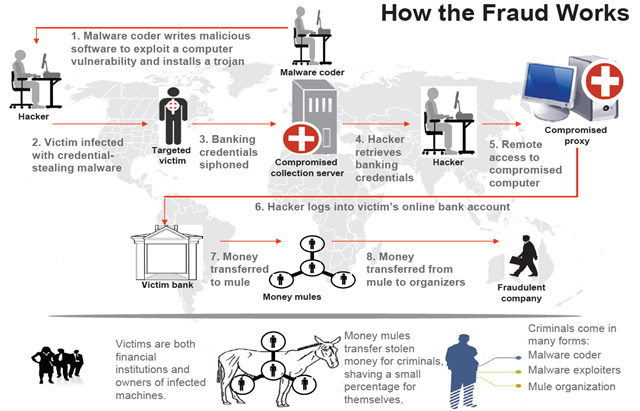

図 Zeusを含む銀行のマルウェアツールを使用するサイバー犯罪者の典型的な作業スキーム。

- トロイの木馬の作成者は、ボットの必要な機能を開発しています。

- オペレーター(ハッカー)は、トロイの木馬のコンパイル済み実行可能ファイルを配布する責任があります。 彼はスパマーのサービスを使用してスパムメールを整理し、「ifremers」にハッキングされたサイトの正当なユーザーをトロイの木馬またはサイバー犯罪の世界で知られている他の方法にリダイレクトします。

- ユーザーは銀行のトロイの木馬に感染した後、ブラウザを使用して(悪意のあるコードが存在するプロセスで)オンラインバンキングを操作します。 オンラインバンキングシステムの操作時に指定された機密データは、攻撃者のサーバーに送信されます。

- オペレーター(ハッカー)は、前のステップでボットから送信されたデータを受信します。

- オペレーターは、被害を受けた別のコンピューター(プロキシ)を使用して被害者のアカウントで不正な操作を実行し、攻撃のソースを隠すことができます。

- 前の段落で指定されたプロキシを使用して、オペレーターはステップ4で盗まれたログイン/パスワードのペアを使用してユーザーのオンラインバンキングアカウントにログインします。

- 被害者の口座からの資金は、いくつかの不正な銀行口座に少しずつ振り込まれ、その後、犯罪制度に参加しているさまざまな人(ラバ)によってATMで現金化されます。

- 犯罪スキーム全体のオーガナイザー(コーディネーター)は、「ミュール」から資金を受け取り、それぞれの「ミュール」はそのシェアを獲得します。