いずれにせよ、多くの人の情報セキュリティはハッカーに強く関係しています。 したがって、今日はハッカーとその話についてお話ししたいと思います。 今日、ハッカーは、違法なことをして、自分自身に物質的な利益をもたらすいくつかのシステムに侵入する攻撃者として理解されています。 しかし、これは常にそうではありませんでした。

コンピューターが私たちの生活に徐々に浸透し始めた1960年代の半世紀に戻りましょう。 ハッキングは当時から始まり、他の目的でこの技術を使用しようとしました。 たとえば、書いたゲームを実行するには。 当時、「ハッカー」という概念は、システムで非標準的なことをしようとする非常に熱心な人です。 結局のところ、コンピューターへのアクセスは主に大学の従業員の間で行われ、それぞれのCPU時間はあまりありませんでした。 あなたは、文字通り、厳しいスケジュールに従って、週に数時間だけコンピューターで作業することを許可されていました。 しかし、そのような状況でも、人々はなんとか実験の時間を作ることができました。 その当時のハッカーは、計算上の問題を解決することに興味があるだけでなく、マシンがどのように配置され、動作するかを理解したいと考えていました。 非常に情熱的な人々からハッキング文化が生まれました。

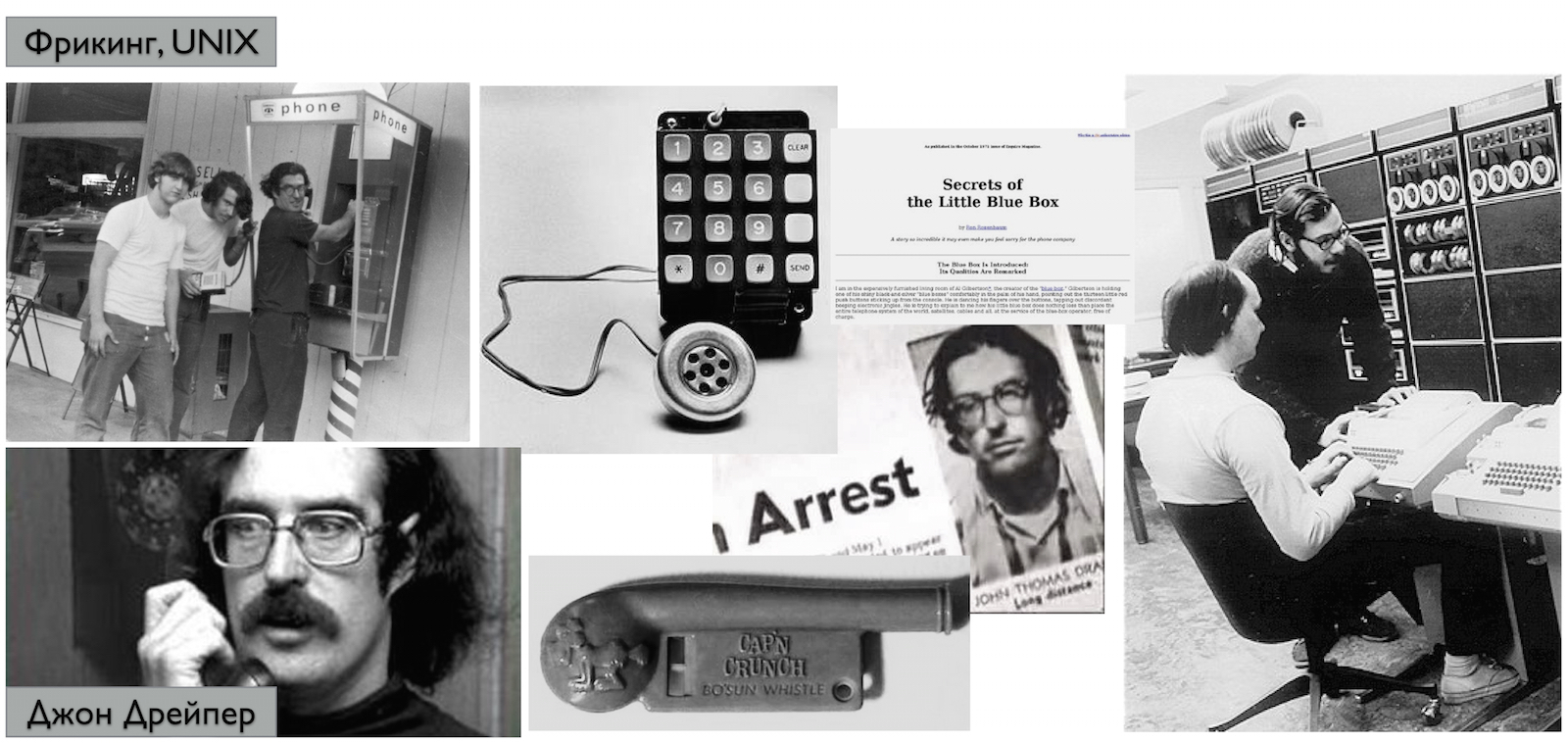

70年代、ハッキングは情報システムを「遊び」、その制限を回避する試みとして最終的に形成されました。 当時はインターネットはありませんでしたが、すでに電話がありました。 そのため、フリーキングのような現象が現れました。 フリーキングの父は、クランチ大erとして知られるジョン・ドレイパーです。 かつて、彼はキャプテンクランチコーンフレークバンドルでgiftを見つけました。 当時の電話回線はアナログであり、電話機はトーン信号の交換を通じて互いに通信していました。 ドレーパーが検出したホイッスルのトーンは、コマンドを送信するために電話機器が使用するトーンと一致することが判明しました。 Frickers(いわゆる自動電話交換の「ゲーム」愛好家)は、wを使用してコマンドシステムをエミュレートし始め、街頭電話から近隣の都市や州への無料通話をダイヤルしました。 次のステップは、「ブルーボックス」の作成でした。これは、同じトーンコマンドをすべてエミュレートする装置です。 彼は必要な番号をダイヤルするだけでなく、シークレットサービス回線を使用することも許可しました。 2600 Hzの周波数で信号を送信すると、電話システムを管理モードに移行し、一般の人、たとえばホワイトハウスがアクセスできない番号に到達することができました。 娯楽は80年代の終わりまで続きました。人気新聞が「青い箱」に関する大きな記事を発表し、フリーカーの警察の注目を集めました。 ドレイパー自身を含む多くの詐欺師が逮捕されました。 しかし、後で、お金のためではなく、スポーツへの関心と甘やかしのために、彼らが何をしたかを理解することができました。 当時、刑法には情報システムの詐欺に関する記事が含まれていなかったため、すぐにすべての詐欺師が釈放されました。

80年代、「ハッカー」という言葉は最初に否定的な意味合いを持ちました。 人々の心の中では、利益を上げるために違法なことをすることができる人としてのハッカーのイメージはすでに形になり始めています。 1983年、Newsweekの表紙に、ハッカーグループ「414s」の創設者の1人が登場しました。これは、本格的なコンピューターシステムの一連のハッキングのおかげで有名になりました。 ハッカーは、独自の雑誌やその他の情報交換方法も持っています。

同じ年に、西洋諸国の当局は、コンピューターのセキュリティに関連する法律を策定し始めました。 ただし、もちろん規模は今日と比較することはできません。 そのため、Kevin Poulsenのケースで多くのノイズが発生しました。KevinPoulsenは、彼のフリーキングスキルのおかげで、KIIS-FMラジオステーションを初めて放送し、現在進行中のコンテストの枠組みでポルシェ車を獲得できました。 数百万ドルの割引を可能にする現代の攻撃と比較すると、これは些細なことですが、この話は大きな反響を引き起こしました。

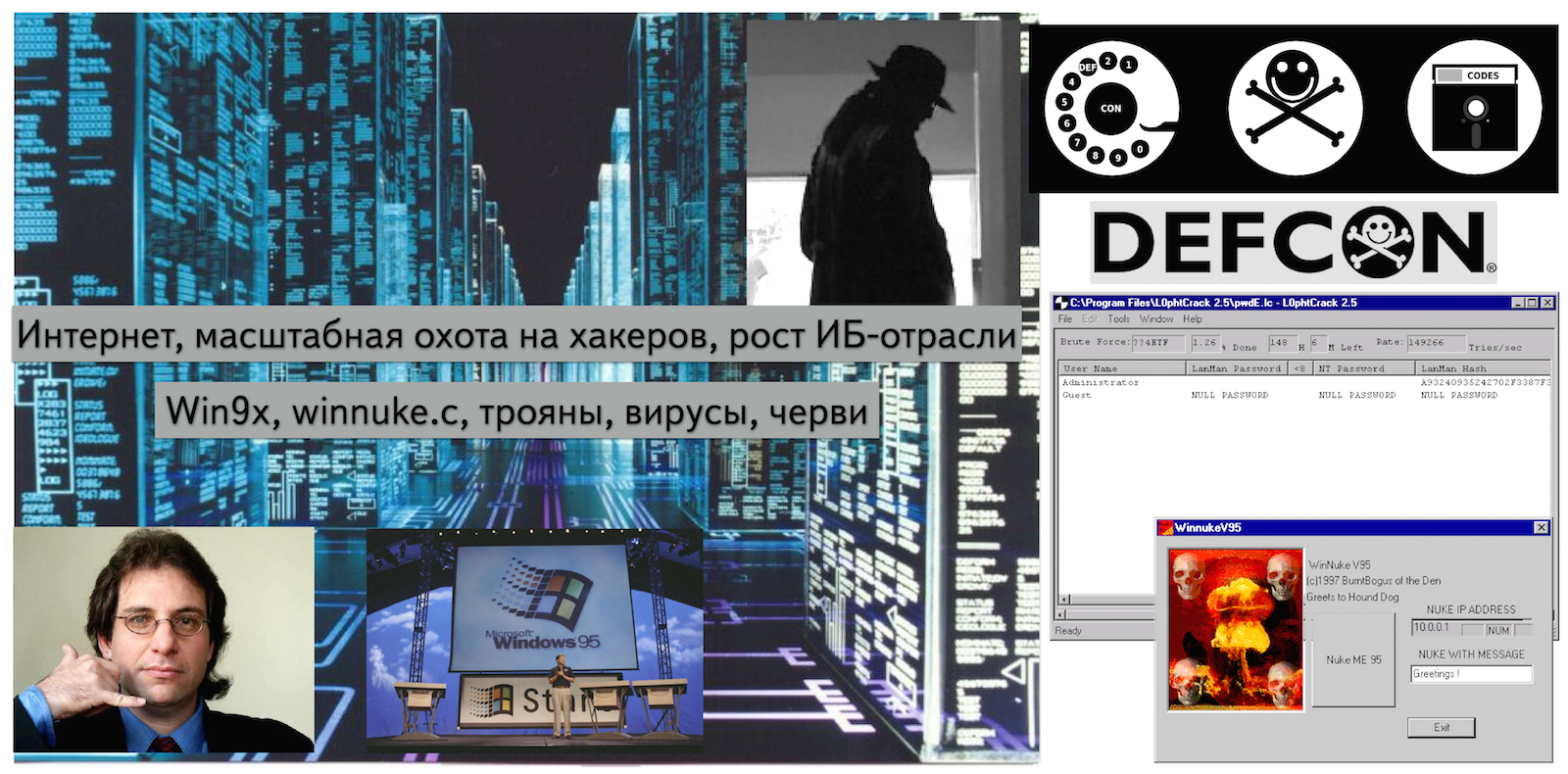

90年代はインターネットの活発な発展の時代であり、同時に、犯罪的な意味合いが最終的にハッキングに割り当てられています。 90年代に、20世紀で最も有名なハッカーの1人-DEC内部ネットワークをハッキングしたケビン・ミトニックは2回有罪判決を受けました。 パーソナルコンピュータは、一般の人々がすでに比較的アクセスしやすくなっていますが、セキュリティについて本当に考えている人はいません。 膨大な数の既製のプログラムが登場し、その助けにより、深刻な技術的スキルや能力を持たずにユーザーのコンピューターをクラックすることが可能になりました。 単一のIPパケットを送信することでWindows 95/98を「ブルースクリーン」に送信できる有名なwinnukeプログラムだけが何ですか。 一般的に、90年代はダークハッカーの黄金時代と考えられています。詐欺の機会が多くあり、コンピューターシステムがインターネット経由で接続されており、マスOSには近年深刻なセキュリティメカニズムがありません。

90年代のもう1つの際立った特徴は、コンピューターシステムをハッキングすることが次第に大衆の「当たり前の好奇心」になっているという事実の例として、膨大な数のハリウッド映画「ハッカーについて」です。 覚えておいて、そのような映画のほぼすべてが必然的にモニターを爆破した何らかの種類のウイルスを特色にしました;) おそらく、映画業界のせいで、ユーザーが頭の中に「セキュリティはウイルス」というステレオタイプを持っていたのは、もちろん、多くのウイルス対策会社が大金を稼ぐのに役立ちました。

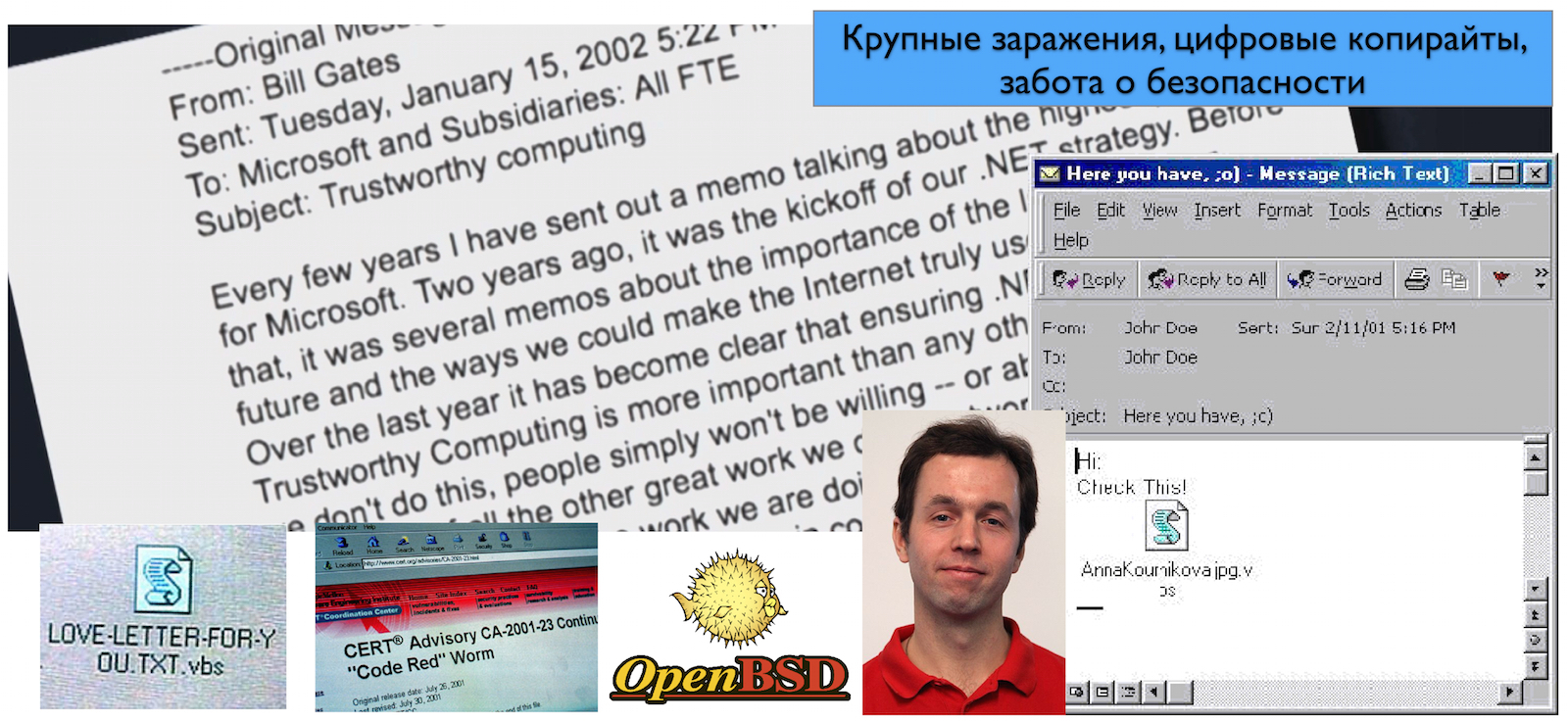

2002年に、ビルゲーツはマイクロソフトの従業員に、状況を修正する必要があり、安全性を考慮してソフトウェアの開発を開始する必要があることを示す手紙を書きました。 このイニシアチブは「信頼できるコンピューティング」と呼ばれ、現在も開発中です。 Windows Vistaから、このアイデアが実現し始めました。 Microsoftのオペレーティングシステムに存在する脆弱性の数は著しく減少しており、それらの脆弱性に対するエクスプロイトは次第に公開されなくなりつつあります。 驚いたことに聞こえますが、セキュリティアプローチの観点から見ると、Windowsの最新バージョンは他の一般的なオペレーティングシステムよりもはるかに信頼性が高くなっています。 そのため、OS Xでは、ごく最近、脆弱性の悪用をより困難にするメカニズムが登場し始めました。

私たちの世紀のゼロ年。 デジタル犯罪は新しいレベルに達します。 通信チャネルが厚くなり、大規模なDDoS攻撃を実行しやすくなりました。 楽しみのためだけにコンピューターシステムにハッキングされている人はいません。数十億ドル規模のビジネスです。 ボットネットが開花しています:感染した何百万台のコンピューターで構成される巨大なシステム。

過去10年間のもう1つの特徴は、攻撃者の焦点がユーザー、つまりパーソナルコンピューターに移ったという事実です。 システムはより複雑になり、最新のブラウザはHTMLのレンダリング、テキストおよび画像の表示が可能なプログラムではなくなりました。 これは非常に複雑なメカニズムであり、本格的なインターネットウィンドウです。 個々のメッセンジャーやメールクライアントを使用している人はほとんどいないため、インターネットとのやり取りはすべてブラウザーを介して行われます。 最近のユーザーの主な感染方法の1つであるドライブバイダウンロードがブラウザを使用して行われることは驚くことではありません。 もちろん、最新のブラウザでは、これに対処するメカニズムが登場し始めており、ユーザーは訪問したサイトが危険な場合があることを警告しようとしています。 しかし、ブラウザは依然としてユーザーマシンに感染する主要な仲介者の1つです。

もう1つの主要なマルウェア配布チャネルはモバイルデバイスです。 公式アプリケーションストアでプログラムが何らかの形でマルウェアをチェックされている場合、非公式のソースからほとんど何でもデバイスに追加できます。 そして一般的に、モバイルデバイスのセキュリティは今ややや若くてややこしい産業であり、これは現代のモバイルプラットフォームが私たちの生活に突入する速度に関連しています。

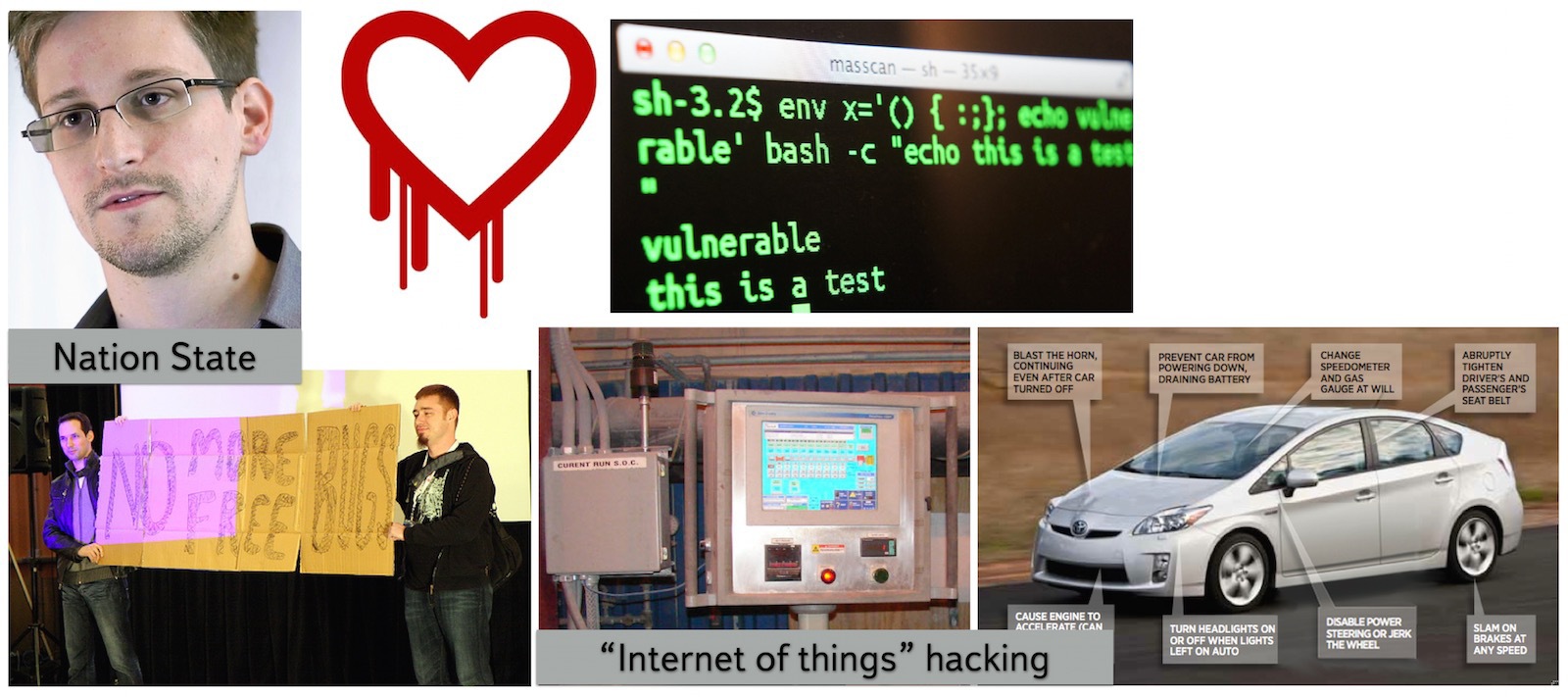

今日のハッキングとは何か、近い将来に何を期待すべきかをまとめましょう。 2000年代の初めに、Windowsに脆弱性が見つかった場合、ほとんどすぐに悪用がフリーアクセスに現れ、ユーザーのコンピューターを制御できるようになりました。 そして、脆弱性の収益化はほとんど考えられませんでした。 もちろん、ユーザーデータを盗み、コンピューターをボットネットに流用するプログラムもありましたが、コンピューターが侵害される原因となった脆弱性は比較的簡単に悪用され、悪用の記述を意味していました。 過去5年間、最近発見された脆弱性の公開エクスプロイトを見つけることは非常に困難になっています。 今では巨大なビジネスです。 結局のところ、DEPやASLRなどのメカニズムが実装されているシステムの脆弱性に対するエクスプロイトを作成することは、はるかに困難です。

近年、いわゆる「モノのインターネット」のセキュリティ問題が私たち全員を待っていることも示されています。 現在、インターネットにアクセスできるコンピューターは、車だけでなく、さまざまな家庭用および医療用デバイスに、ますます存在しています。 そして、それらの脆弱性は通常のコンピューターとまったく同じです。 私たちが慣れているものをハッキングする研究は、世界をリードするセキュリティ会議で人気のあるトピックになりつつあります。 実際、攻撃者がこのような脆弱性を悪用し始めると、これはユーザーの健康と生活に深刻な危険をもたらします。 さらに重要なのは、セキュリティスペシャリストの役割です。