どうして今ではIPv6を覚えているのでしょうか? 実際、IPv4アドレスの最後のブロックが地域のレジストラに配られたという事実にもかかわらず、インターネットは変更なしで機能します。 実際、IPv6は1995年に初めて登場し、そのタイトルは1998年にRFCで完全に説明されました。 なぜこれが重要なのですか? はい。IPv4と同じ信頼スキームで、脅威を考慮せずに開発されたためです。 また、開発プロセスには、より高速なプロトコルを作成し、多数のアドレスを使用するタスクがありました。

成長率について簡単に

IPアドレスおよび自律システムの地域レジストラが提供するグラフを見ると、2014年9月1日の時点で、登録済みIPv6自律システムの数はすでに20%を超えていることがわかります。 一見、これは深刻な数字です。 しかし、世界のIPv6トラフィックの実際の量のみを考慮すると、文字通り3年前はわずか0.5%でしたが、現在では全世界のインターネットトラフィックの約6%です。

図 1. IPv6トラフィックの実際の量

最も保守的な見積もりによると、2015年末までに、IPv6トラフィックのシェアは少なくとも10%に達するでしょう。 そして成長は続くでしょう。 さらに、地域のレジストラ向けの特別なプロトコルが最近発効しました。 IPv4アドレスの新しいブロックは、会社がIPv6を既に実装していることを証明した場合にのみ発行されます。 したがって、誰かが白いIPv4アドレスのサブネットを必要とする場合、IPv6を実装する必要があります。 この事実は、IPv6システムのさらなる成長とトラフィックの増加にも役立ちます。 一般ユーザーについては、公正なIPv6アドレスをエンドユーザーに提供するプロバイダーがすでに世界中に現れ始めています。 したがって、IPv6はますます一般的になり、これを無視することはできません。

IPv6の新機能

最初に目を引くのはアドレスです。 それらは長くなり、16進数で記述され、覚えにくい。 ただし、IPv6をしばらく使用した後、特に短縮形式の表記を使用している場合、アドレスは一般に記憶に残ることがわかります。 IPv4は32ビットアドレスを使用し、4,294,967,296(2 ^ 32)のアドレス空間を可能な一意のアドレスに制限することを思い出させてください。 IPv6の場合、128ビットがすでにアドレスに割り当てられています。 したがって、2 ^ 128個のアドレスを使用できます。 これらは、地球の表面上の各原子に対して約100個のアドレスです。 つまり、アドレスは十分に長い間十分である必要があります。

アドレスは、16進値の8つのグループとして書き込まれます。 たとえば、IPv6アドレスは2001:DB8:11 :: 1のようになります。 1つのインターフェイスに複数のIPv6アドレスが存在する可能性があることに注意することが重要です。これは標準的な状況です。 たとえば、インターフェイスにプライベートアドレス、ホワイトアドレスがあり、別のアドレスがDHCPv6経由で到着する場合があります。 そして、すべてが適切に機能し、各タスクに対して独自のアドレスが使用されます。 世界に出かける必要がある場合は、白い住所が使用されます。 次のサーバーに必要ですか? プライベートアドレスを通過します。 これはすべて、宛先フィールドの通常の分析によって解決されます。

すべてのIPv6アドレスは、リンクローカルとグローバルユニキャストの2つのグループに分けられます。 名前から、Link localは1つのリンク内でのみ使用されるアドレスであることは明らかです。 その後、このようなアドレスは、自動アドレス設定、近隣探索、ルーターがない場合など、多くのメカニズムの動作に使用されます。 世界に入るには、そのようなアドレスは許可されていません。

リンクローカルアドレスは、ホストがオンラインになるとすぐに自動的に割り当てられます。このようなアドレスは、WindowsのAPIPAメカニズムに似ています。 このようなアドレスは常にFE80で始まりますが、最後の64ビットは、中央にFFFEが挿入されたポピーアドレスに1ビットが反転したものです。 このようなアドレスを生成するメカニズムは、EUI-64とも呼ばれます。 その結果、ケシのアドレスは通常すべてのホストで異なるため、アドレスは一意になります。 ただし、一部のオペレーティングシステムは、EUI-64メカニズムの代わりにランダムな識別子を使用します。

他に何が新しいですか

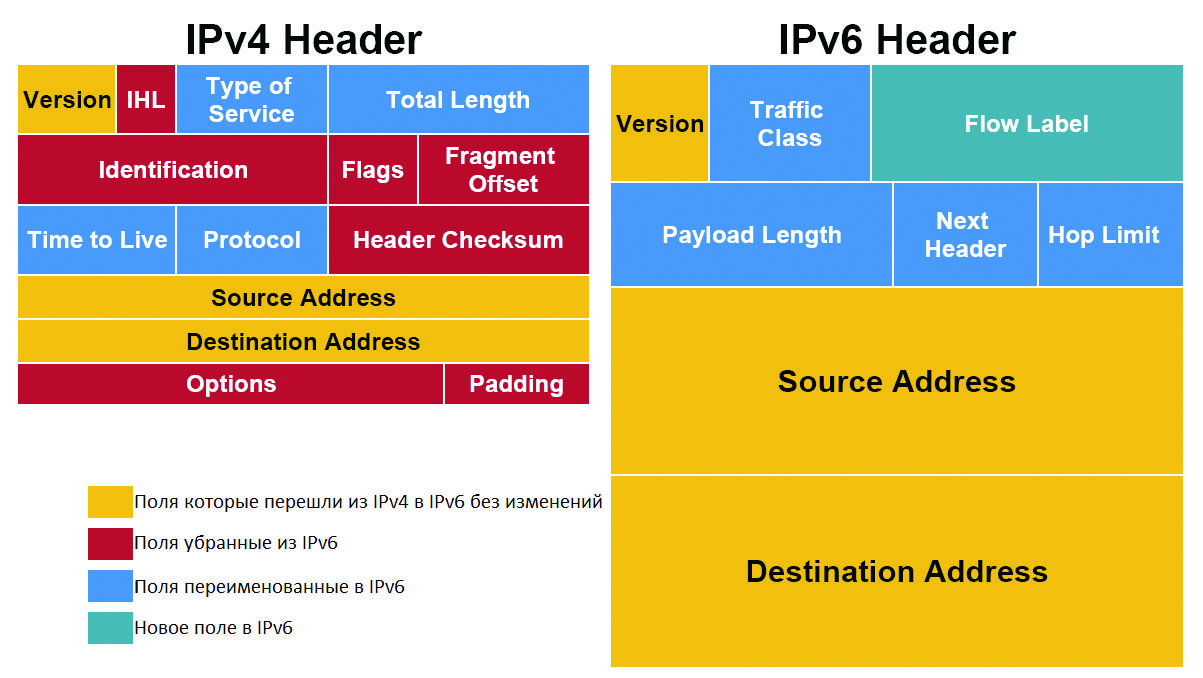

もちろん、変更のアドレスだけがそこで終わるわけではありません。 見出しも大幅に簡素化されました(図2を参照)。

図 2. IPv6ヘッダーとIPv4ヘッダーの比較

これで、ポイントAからポイントBにパケットをルーティングするために必要ではないすべてのものがオプションになりました。 オプションの場合は、IPv6ヘッダーとTCP / UDPデータの間にある拡張ヘッダーに移動します。 この同じ拡張ヘッダー、フラグメンテーション、IPsec、ソースルーティング、および他の多くの機能がすでに存在しています。

チェックサムを再計算する必要がなくなったため、ルーターは大幅に簡素化され、その結果、IPv6はIPv4よりも高速に処理されました。 チェックサムは完全に削除されました。 第一に、L2レベルのフレームにはCRCがあり、第二に、上にあるプロトコル(TCP)も配信の整合性を保証します。 その結果、ヘッダーから余分なフィールドがスローされ、より簡単に、より速く、より信頼性の高いものになりました。

自動構成およびサービスプロトコル

IPv6アドレスの割り当てには、主に2つのオプションがあります。ステートレス自動構成-これは、ルーターがネットワークアドレス、デフォルトゲートウェイ、およびその他の必要な情報をクライアントに送信するときです。 したがって、以前のDHCPが情報を配布するための唯一のオプションであった場合、IPv6では追加のオプションになりました。

ICMP 6thバージョンも見過ごされず、多くの機能が追加されました。 たとえば、ルーター検出メカニズム—クライアントは、ルーターが伝える内容(ステートレス自動構成プロセスの一部として来るICMPv6メッセージタイプ134ルーターアドバタイズメント)をリッスンできます。ルーター要請)。

近隣探索メカニズムも追加しました-これは一種のARP置換であり、ネイバー、ルーターのポピーアドレスを見つけたり、セグメント内の重複アドレスを検出するのにも役立ちます(重複アドレス検出DaD)、マルチキャストでのみ動作します。 IPv6には純粋なブロードキャストはありませんが、愚かなペニースイッチがマルチキャスト全体をブロードキャストすることを忘れてはなりません。その結果、新しいメカニズムの一部がゼロになります。

IPv6 Pentesterツールキット

脆弱性と攻撃に移る前に、どのツールが国防総省の兵器庫にあるかを考えるといいでしょう。 最近まで、IPv6およびICMPv6プロトコルを攻撃するためのユーティリティは1セットしかありませんでした。 これは、悪名高いMark van HauserのTHC-IPV6であり、THC-hydra bruteforceのまさに著者であり、他の不可欠なツールのホストです。 2005年にこのトピックに真剣に興味を持ち、IPv6のプロトコルを理解したのは彼でした。 そして最近まで、先駆者であり続けました。

しかし、昨年、状況は変わり始めました。 より多くの研究者がIPv6に注目するようになり、それに応じて、新しいユーティリティと新しいスキャナーが登場し始めています。 しかし今のところ、THC-IPV6は依然としてPentesterユーティリティの最高のセットです。 キットにはすでに、スキャンやミットからフラッディングやファジングまで、さまざまなカテゴリに分類された60以上のツールが含まれています。 ただし、scapyツールは、RFCでそのようなバリエーションが提供されていなくても、ヘッダー付きのパッケージを手動で作成できるユーティリティです。

IPv6ネットワークのインテリジェンス

ターゲットを攻撃する前に、何らかの方法でそれを検出する必要があります。そのため、通常、標準のペンテストはライブホストの検索から始まります。 ただし、問題があります。範囲全体をスキャンすることはできません。 1秒間に100万パケットを送信する場合でも、1つのサブネットのみをスキャンするには数年かかります。 その理由は、/ 64サブネット(またはプレフィックスとも呼ばれます)のみが、今日のインターネット全体よりも大きく、それ以上であるためです。 したがって、IPv6で最も深刻な問題はターゲットの発見です。

幸いなことに、解決策があります。 最初に、ターゲット(ペンテストオブジェクト)に属するAS(自律システム)を見つける必要があります。 ASで所有者を検索できるサービスで十分です。これは、地域のレジストラのサイトで直接行うことができます(ヨーロッパのレジストラはRIPE NCCです)。 次に、特定の会社に属するAS番号がわかれば、それに割り当てられたIPv6サブネットを既に検索できます。

最も便利なこのような検索サービスは、Hurricane Electric(bgp.he.net)によって提供されています。 その結果、いくつかの巨大なサブネットを見つけることができますが、すでに見たように、ライブホストをスキャンするのは非現実的です。 そのため、頻繁に使用するアドレスのリストを作成し、それらのアドレスで既にポイントごとにスキャンする必要があります。

このような辞書をコンパイルするにはどうすればよいですか? IPv6を既に実装している企業のクライアントへのアドレスの割り当て方法を分析すると、自動構成、手動アドレス割り当て、DHCPv6の3つの主要なグループを区別できます。

自動構成は3つの方法で行うことができます:プライバシーオプションを使用するMACアドレスに基づいて(つまり、ランダムに、たとえば週に1回変更)、固定ランダム(完全にランダム)。 この状況では、ポピーに基づいたアドレスのみをスキャンできます。 その結果、IPv4クラスAに匹敵するサイズのサブネットが出てくる可能性があります。そのようなネットワークで作業するプロセスはそれほど高速ではありませんが、それでもかなり現実的です。 たとえば、ターゲット企業が特定のベンダーのラップトップを大量に使用していることがわかっている場合、住所の形成方法に関する知識に基づいてスキャンを構築できます。

アドレスを手動で設定する場合は、ランダムに、または何らかのパターンに従ってアドレスを割り当てることができます。 2番目は、もちろん、人生ではるかに一般的です。 パターンは、::: 1 、: 2 、: :: 3または:: 1001 、: 1002、:: 1003です。 また、サーバーによっては、サービスポートがアドレスとして使用される場合があります。たとえば、Webサーバーはアドレス:: 2:80を持つことができます。

DHCPv6を使用する場合、この場合、アドレスは通常、プールから順番に配布されます(通常のDHCPv4サーバーでもまったく同じ動作を確認できます)。 DHCPv6では、多くの場合、:: 1000-2000または:: 100-200のようなプールを見つけることができます。 そのため、最終的にalive6ユーティリティ(THC-IPV6バンドルに含まれており、現在検討されているすべてのツールと同様に、Kali Linuxにデフォルトで含まれています)を実行します。

# alive6 -p eth0 2001:67c:238::0-ffff::0-2 Alive: 2001:db8:238:1::2 [ICMP echo-reply] Alive: 2001:db8:238:3::1 [ICMP echo-reply] Alive: 2001:db8:238:3::2 [ICMP echo-reply] Alive: 2001:db8:238:300::1 [ICMP echo-reply] Scanned 65536 systems in 29 seconds and found 4 systems alive

このリビングマシンの検出により、ホストアドレスを担当する部分のみが変更されます。 このアプローチを使用すると、以前に検出されたサブネットでライブホストを非常に効果的かつ妥当な時間内に見つけることができます。

しかし、それだけではありません-もちろん、DNSを使用できます。 IPv6の出現により、辞書によるとDNSゾーン転送とDNSブルートフォースはなくなりませんでした。 これらすべての手法を一緒に適用すると、特定のIPv6サブネットに含まれるすべてのホストの最大80%を検出できます。これは非常に優れています。 1台のホストのみが侵害された場合、マルチキャストを使用してすべての隣接ホストを見つけることは難しくありません。 同じユーティリティalive6を実行するには、-lスイッチを使用するだけで十分です。

THC-IPV6の最新機能、特にalive6ユーティリティから、列挙のパターンとしてIPv4サブネット全体を渡すことにより、ライブホストを検索する機能に注目できます。

# alive6 -4 192.168.0/24

従来のスキャンを使用した場合、実際には何も変更されていません。 同じNmap、同じポートスキャンオプション、唯一の違いは、一度に1つのホストしかスキャンできないことですが、これは明らかな解決策です。

おそらく、ポートスキャンの唯一の追加手法は、最初にIPv4をスキャンしてから、これらのホストでIPv6情報を取得することです。 つまり、攻撃対象領域のある種の拡大です。 このために、ipv6_neighbor metasplit補助モジュールと個別のipv6_surface_analyzerスクリプトの両方を使用できます。 それらは同様の原則に従って動作します-入力でIPv4サブネットを取得し、それをスキャンし、ライブホストを見つけ、ポートの開放性をチェックし、次にMACアドレスを決定し、そこからIPv6アドレスを計算し、それで作業を試みます。 時にはこれが本当に役立つこともありますが、場合によっては(プライバシーオプション)IPv6アドレスが見つかっても見つからないことがあります。

情報

IPv4とARPを使用する場合、ARPキャッシュを時々見るのは非常に便利でした。 Linux、Windowsプラットフォームでは、これはarp -aコマンドを使用して実行できます。

現在、IPv6の場合、Linuxではip -6 neighbor showコマンドを使用して近隣を表示します。Windows環境では、netsh interface ipv6 show neighborsコマンドでこれを実行できます。

境界脅威IPv6

外部境界を見ると、すでにIPv6の実装を開始している多くの企業が急いで管理ポート(SSH、RDP、Telnet、VNCなど)を閉じていることがわかります。 そして、ほとんどすべての人が何らかの方法でIPv4をフィルタリングしようとしている場合、IPv6を忘れるか、IPv4の場合と同じ方法で保護する必要があることを知らない。 また、使用されているIPv4 telnetを部分的に理解できる場合(たとえば、メモリの制限やCPUがSSHを完全に使用できない場合)、現在IPv6をサポートするすべてのデバイスは、SSHもサポートすることが保証されます。 ISPがルーター上でIPv6管理ポートを世界に公開する場合もあります。 プロバイダーでさえIPv6攻撃に対してより脆弱であることが判明しています。 これはさまざまな理由で発生します。 第一に、多くの優れたIPv6ファイアウォールがありません。第二に、それらを購入して構成する必要があります。 さて、主な理由は、多くの人がIPv6の脅威を疑うことすらないことです。 また、IPv6ハッカー、マルウェア、IPv6攻撃はありませんが、保護すべきものはないようです。

LAN内で待機する脅威

IPv4を思い出すと、ローカルネットワークでまだ有効な3つの攻撃があります-ARPスプーフィング、DHCPスプーフィング、およびICMPリダイレクト(このクラスの攻撃については、PHDaysでの講演で詳しく説明しました。ウェブ上の対応する動画)。

IPv6の場合、攻撃者が被害者と同じローカルセグメントにいるとき、奇妙なことに、状況はほぼ同じままです。 ARPの代わりにNDPが登場し、DHCPが自動構成に置き換えられ、ICMPがICMPv6にアップグレードされました。 重要なことは、攻撃の概念がほとんど変わっていないことです。 しかし、それに加えて、DADのような新しいメカニズムが追加され、それに応じて、新しいベクターと新しい攻撃がすぐに登場しました。

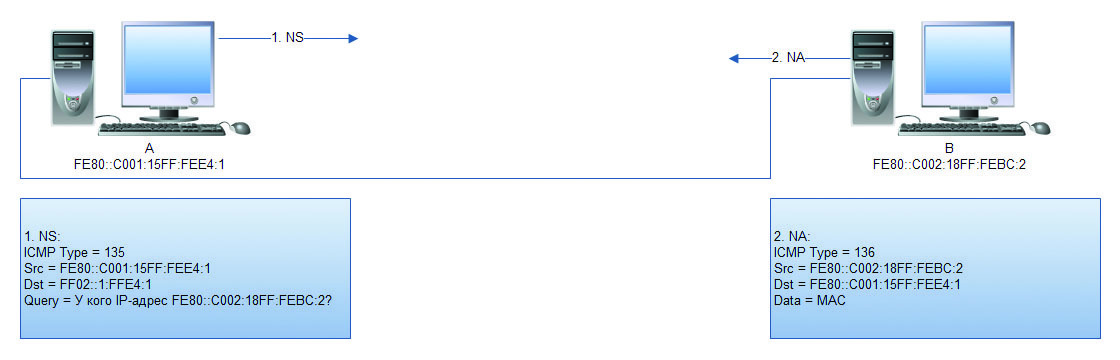

近隣探索プロトコル(NDP)は、IPv6ホストが相互に発見したり、(IPv4で使用されるARPの代わりに)別のホストのリンク層アドレスを決定したり、ルーターを発見したりできるプロトコルです。 このメカニズムが機能し、マルチキャストを使用して機能するには、リンクローカルまたはグローバルIPv6アドレスがインターフェイスに割り当てられるたびに、ホストがマルチキャストグループに参加します。 実際には、2種類のメッセージのみが近隣探索プロセスで使用されます。情報の要求、またはNS(近隣要請)、および情報の提供-NA(近隣広告)です。

このモードでの相互作用は図に見ることができます。 3。

図 3.スタッフィングND

その結果、攻撃者はparasite6ユーティリティを実行するだけで済み、単一のセグメントで飛行するすべてのNSに応答します(図4を参照)。 その前に、転送を有効にすることを忘れないでください(echo 1> / proc / sys / net / ipv6 / conf / all / forwarding)、そうしないと、MITM攻撃ではなくDoS攻撃が発生します。

図 4. parasite6ユーティリティの操作

このような攻撃の欠点は、攻撃者がすべてのホストのNDキャッシュをポイズニングしようとすることです。これは、第一にノイズが多く、第二に大量のトラフィックの場合に困難です。 したがって、あなたは逃げることができ、この攻撃を手動で実行することができます。 まず、必要な変数をすべて入力する必要があります。

>>> ether=Ether(src="00:00:77:77:77:77", dst="00:0c:29:0e:af:c7") , - , — - . >>> ipv6=IPv6(src="fe80::20d:edff:fe00:1", dst="fe80::fdc7:6725:5b28:e293") , ( ), — IPv6- . >>> na=ICMPv6ND_NA(tgt="fe80::20d:edff: fe00:1", R=0, S=0, O=1)

3番目の変数は、適切にアセンブルされたNAパケットを指定する必要があります。ICMPv6ND_NAはICMPv6 Neighbor Discovery-Neighbor Advertisement、tgtはルーターの実際のアドレスで、攻撃者のアドレスとしてアナウンスされます。 すべてのフラグを正しく設定することが重要です。R= 1は送信者がルーターであることを意味し、S = 1はNSメッセージへの応答としてアナウンスが送信されることを示し、O = 1はいわゆるオーバーライドフラグです。

>>> lla=ICMPv6NDOptDstLLAddr (lladdr="00:00:77:77:77:77") — Link local ICMPv6NDOptDstLLAddr (ICMPv6 Neighbor Discovery Option — Destination Link-Layer). - . >>> packet=ether/ipv6/na/lla , . >>> sendp(packet,loop=1,inter=3)

値loop = 1は、3秒ごとに無限に送信する必要があることを意味します。

その結果、しばらくすると、被害者は近隣のキャッシュを更新し、ルーター宛てのすべてのトラフィックを攻撃者の手に直接送信します。 本格的なMITMを作成するためには、scapyの別のインスタンスを実行する必要があります。scapyでは、アドレスを逆にしてルーターをポイズニングします。 ご覧のとおり、複雑なことは何もありません。

IPv6には、ARPの時代のように、無償NAの概念がないことにも注目する価値があります(無償ARPは要求なしで送信されるARP応答です)。 ただし、同時にNDキャッシュは長く存続せず、すぐに期限切れになります。 これは、存在しないMACアドレスへのパケット送信を回避するために設計されました。 したがって、IPv6ネットワークでは、NS-NAメッセージングが非常に頻繁に発生し、攻撃者の手に渡ります。

エンドポイントの脅威

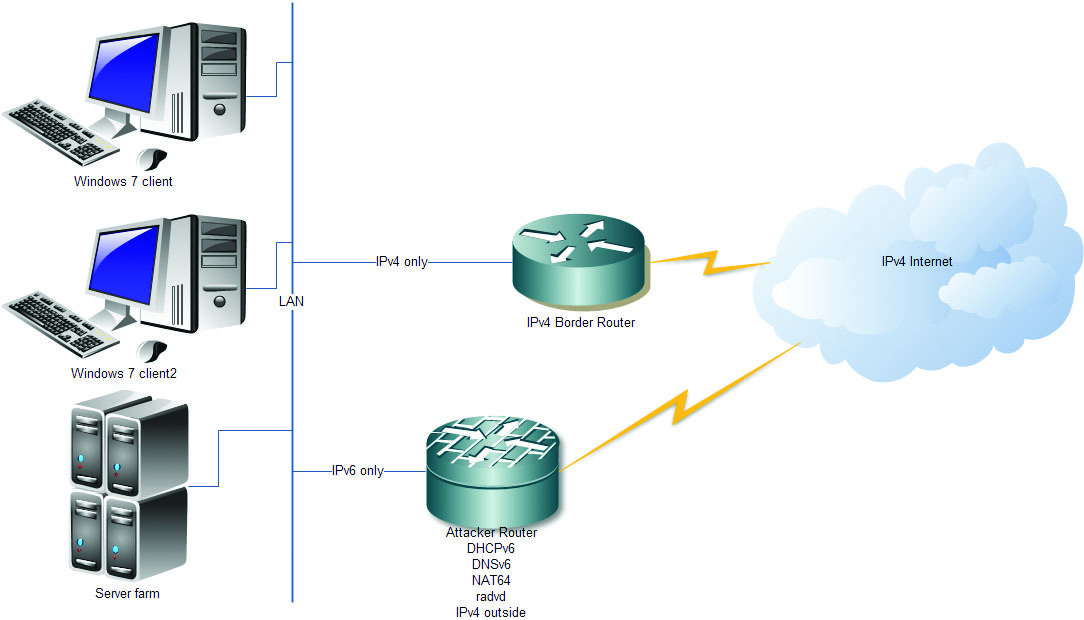

また、RAについて話しているため、エンドホストの脅威、特にIPv6での作業が計画されていないホストの脅威にスムーズに移行します。 つまり、通常のIPv4ネットワーク上のデフォルトのIPv6構成で実行されているホストへの攻撃を検討してください。 最新のOSがRAパッケージを取得するとどうなりますか? 現在、どのシステムもIPv6をサポートし、そのようなパケットを想定しているため、すぐにいわゆるデュアルスタックに変わります。 これは、同じOS内でIPv4とIPv6が同時に使用される状況です。 これにより、以前はアクセスできなかった多数のベクターがすぐに開きます。 たとえば、ターゲットをスキャンできます。これは、通常IPv4がフィルター処理されており、既にわかっているように、多くの場合、IPv6を考慮しないためです。

さらに、ほとんどのOSでは、IPv6はIPv4よりも優先されます。 たとえば、DNSクエリが到着した場合、IPv6がより早く機能する可能性が高くなります。 これにより、さまざまなMITM攻撃の範囲が広がります。 最も効果的な方法の1つを実行するには、悪意のあるIPv6ルーターをホストする必要があります。 各IPv6ルーターは、専用のマルチキャストグループに参加する必要があります。 これはFF02 :: 2です。 ルーターは、このようなマルチキャストグループに参加するとすぐに、メッセージの送信を開始します-RA。 Ciscoルーターは、デフォルトで200秒ごとに送信します。 もう1つのニュアンスは、クライアントが200秒待つ必要がないことです。クライアントはこのマルチキャストアドレスにRSメッセージ(ルーター要請)を送信するため、すべての情報がすぐに必要です。 このメカニズム全体は、SLAAC-ステートレスアドレス自動設定と呼ばれます。 それに応じて、SLAAC攻撃という名前で攻撃が開発されました。

攻撃は、RAメッセージを送信するルーターをインストールする必要があることです(文字通り、Linuxまたは仮想マシンでさえルーターとして機能することはできません)。しかし、これは戦いの半分にすぎません。 また、攻撃者はDHCPv6サーバー、DNSv6およびNAT64トランスレーターを起動する必要があります。 RAメッセージを送信できるサービスとして、ルーターアドバタイズデーモン(radvd)を使用できます。これはIPv6ルーターのオープンソース実装です。 その結果、すべてのデーモンが正しく構成された後、被害者はRAを受け取り、デュアルスタックになり、被害者のすべてのトラフィックは完全に目に見えないようにIPv6を通過します。

攻撃者のルーターでは、このトラフィックはボリュームによって通常のIPv4に割り込まれ、実際のルーターに送られます。 DNSv6クエリも優先され、攻撃者側でも処理されます。

したがって、攻撃者は正常に中間になり、すべての被害者のトラフィックを監視できます。 そして、被害者は何も疑いません。 このような攻撃は最大の脅威をもたらします。IPv4ファイアウォールと静的ARPレコードを使用している場合でも、被害者に影響を与える方法がないと思われる場合に機能します。

IPv6を保護する方法

上記の攻撃からの保護について説明する場合、境界では、すべてのトラフィックを慎重にフィルタリングし、未使用のサービスを無効にする必要があることが最初に明らかになります。管理サービスには特に注意を払う必要があります。 ICMPv6サービスプロトコルに向けられたローカル攻撃の影響を減らすために、大規模なネットワークをサブネットに分割する(マイクロセグメンテーションとも呼ばれる)ことにより、そのような攻撃の表面を制限できます。 同じネットワークインフラストラクチャを複数のvlaneに分割し、vlanごとに個別のIPv6プレフィックスを付けることができます。 この場合、攻撃者は同じVLAN内にのみ存在するホストを攻撃できるため、攻撃による損害を大幅に制限できます。

図 5. SLAAC攻撃スキーム

図 6. SLAAC攻撃の結果

それとは別に、偽のRAメッセージに対する保護があります。これは、ご存じのとおり、ルーターからのみ送信されるべきものです。 シスコは、ルータアドバタイズガードと呼ばれる機能を実装しました。これは、潜在的に安全でないポートを個別にマークすることにより、信頼できないRAメッセージの挿入を防ぎます。 つまり、RAパケットはユーザーポートから単に受け入れられません。 この機能は、DHCPスヌーピングと同様に機能します。 唯一の欠点は、このような機能が特定のクラスのハードウェア(2960S、3560、3750シリーズのCatalyst)でのみ利用できることです。さらに、DHCPv6ガードとNDPスヌーピングは2012年に登場しました。 。 これらの保護メカニズムは、Catalyst 4500/4948および7600シリーズルータで使用できます。

エンドホストの保護を検討する場合、Windowsのすべての最新バージョンはRAメッセージの処理を完全に無効にすることができます。 すべてのIPv6パラメーターを手動で構成する場合、これは適切なオプションになる可能性がありますが、IPv6の標準的なメカニズムを多少壊します。 コマンドを使用したインターフェース上で、非常に簡単にオフになります

netsh int ipv6 set int X routerdiscovery=disabled

Xはインターフェイスのインデックスです(netsh int ipv6 show intコマンドでIPv6インターフェイスのインデックスを表示できます)。 結果は、netsh int ipv6 show int Xコマンドで確認されます。

IPv6攻撃の検出に関する状況を考慮すると、一般に、すべてが問題ありません。 IPv6攻撃の検出は簡単ですが、今のところ防ぐのは困難です。

話を締めくくる

乾燥残留物には何が含まれていますか? 判明したように、IPv6自体は安全ではありませんが、IPv4よりも漏れやすくはありません。 問題は、このプロトコルに関する知識と経験の不足にあります。 境界でIPv6をフィルタリングし、エンドデバイスで使用されていない場合はオフにする必要があります。 IPv6ではIPsecが必要であるため、多くの人がIPv6はIPv4よりも安全だと考えています。 しかし、これは神話です。 はい、IPsecはIPv6環境ですぐに機能しますが、必須ではありません。 IPv6は、あることをより良くし、他のことをより悪くしますが、ほとんどのことは誰もが慣れているものとは異なります。 言い換えれば、IPv6はIPv4ほど安全ではなく、IPv6は単に一意であり、独自のセキュリティ上の懸念を抱えています。

投稿者:Alexander Dmitrienko、 PentestIT

2014年11月から最初にHacker誌に掲載されました。

ハッカーを購読する