ブログの最後のいくつかの出版物では、モバイルネットワークの脆弱性と、そのような脆弱性に基づいた盗聴の可能性について話しました。 同時に、コメントの読者は、事業者の内部技術ネットワークに簡単に侵入できるという疑念を繰り返し表明しています。 ただし、Reginトロイの木馬の新しい例は、これが可能であるだけでなく、長年にわたって体系的に行われていることを示しています。

シマンテック( 日曜日 )およびカスペルスキー( 月曜日 )は、先日、このトロイの木馬に関するレポートをリリースしました。 彼らはいくつかの詳細には同意しませんが、一般的な状況は次のとおりです:トロイの木馬は非常に深刻な開発であり、隠されている可能性が高く、おそらく国家レベルで作成された(シマンテックは西部のintelligence報機関について直接話しています )、その主な目的はスパイであり、攻撃の主な標的は通信オペレータでした、このスパイ行為が行われたのは。

シマンテックのレポートによると、Reginトロイの木馬は2008年以来ひそかに働いています。 同時に、スパイウェアは4段階でインストールされ、存在の痕跡は慎重に破壊されるため、現時点では、感染サイトやインスタントメッセンジャーなどを介して攻撃がどのように開始されるかを正確に言うことすら困難です。 Reginは、インストールされると、トラフィックとログを傍受し、スクリーンショットを撮り、クリックとマウスの動きを記録し、削除されたファイルを読み取ります。一般的に、完全なスパイキットです。

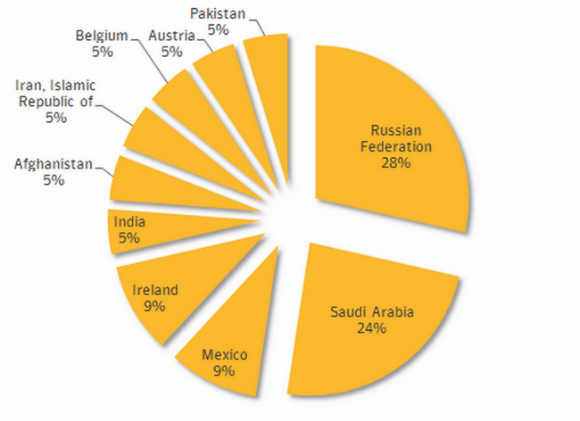

シマンテックの専門家は、ロシア(28%)とサウジアラビア(24%)でこのトロイの木馬の犠牲者の大部分を見つけ、続いてメキシコとアイルランド(9%)、インド、イラン、パキスタン、アフガニスタン、ベルギー、オーストリア(5%)を見つけました。 Kaspersky Labはより広範な地理情報を提供します。トロイの木馬の痕跡は、ドイツ、ブラジル、インドネシア、マレーシア、シリア、アルジェリアの14か国で発見され、フィジーとキリバスの無害な太平洋の島々が前のリストに追加されました。

同時に、シマンテックもLKも、誰がそのようなトロイの木馬を開発できたのかを直接述べていません。 しかし、彼らは、数ヶ月または数年もかかるような深刻な開発が「州レベル」で行われた可能性が最も高いと強調しています。

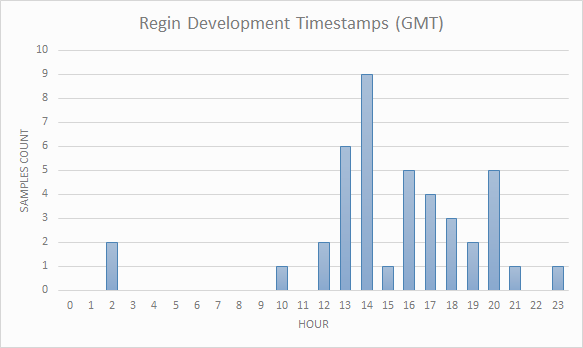

ただし、レポートにはいくつかの追加のヒントがあります。 たとえば、Kaspersky Labはタイムスタンプ(開発中にマルウェアコードが更新された時間のマーク)に関する統計を提供します。 得られた統計によると、トロイの木馬の作成者はオフィスで丸一日働いていると結論付けることができます。 昼休みでも:

シマンテックの統計によると、トロイの木馬の被害者の28%は通信業者であり、48%は個人および中小企業です。 残りは感染しています-州、エネルギー、金融、研究会社。 Kaspersky Labは、「個人」の中で、スパイトロイの木馬が数学または暗号研究に関与しているキャラクターに特に興味を持っていることを明らかにしています。

また、LKの専門家は、大規模なGSMオペレーターへの攻撃が最も興味深いケースであることに注目しています。 彼らは、Reginを使用している攻撃者がベースステーションコントローラー(ベースステーションコントローラー)にアクセスし、設定を変更したり、さまざまな制御コマンドを実行したりできるログを発見しました。 ログの日付は2008年ですが、これはウイルスの動作が停止したことを意味するものではありません。 それ以来、攻撃者は「トラックをカバーする」手法を改善し、そのようなログを残すのをやめることができただけです。

したがって、この投稿が始まった場所に戻ります。オペレーターの内部ネットワークにアクセスすることはそれほど難しくありません。 たとえば、上記の基地局を含むセルラーネットワークのコンポーネントはモジュラーベースで構築されているため、新しいソフトウェア制御要素は更新されていない既存のソフトウェアにロールオーバーされます。 その結果、システムはすべての脆弱性を保持するだけでなく、新しい脆弱性も取得します。

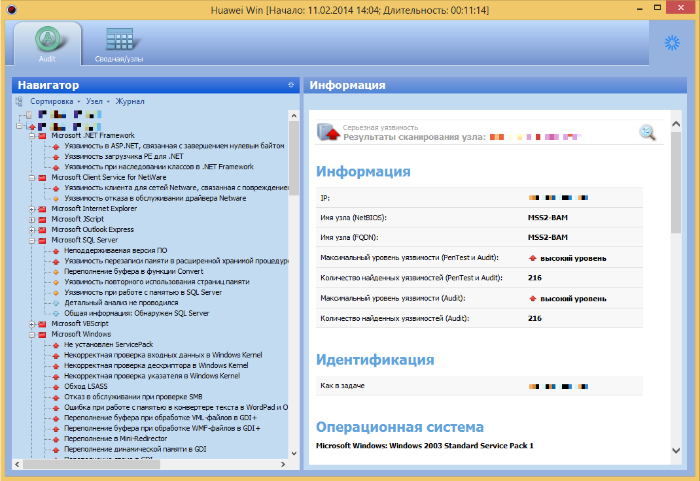

特に、一部のオペレーターは、OSSを含む多数の重要なシステムを使用しており、古くてパッチが適用されていないMS Windowsで実行されています。 PHDays III( スライド 、 ビデオ )のレポート「テレコムの5つの悪夢」で、このようなセキュリティの問題について詳しく説明しました。 そして、ここではそのような「発見」の明確な例を1つだけ示します。これは、Positive Technologiesの専門家が実施したセキュリティ監査の1つです。

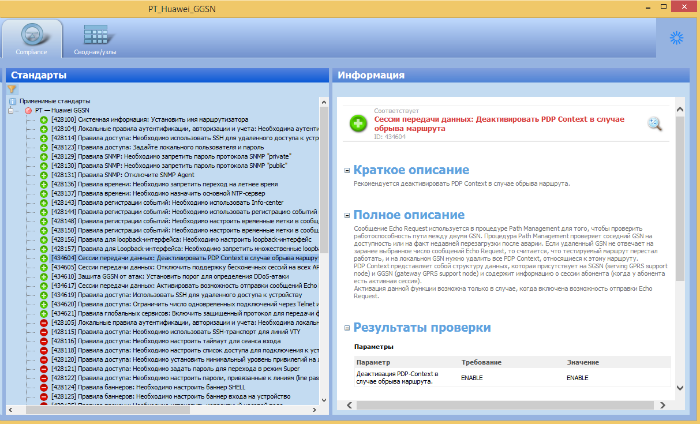

脆弱性は、オペレーティングシステムだけでなく、通信機器にも存在する可能性があり、その正しい設定が非常に重要です。

ところで、陰謀説のファンのために-シマンテックのレポートから別の興味深い詳細。 Reginトロイの木馬のユーザーモジュールにバッチファイルが見つかりました。このモジュールには次の機能があります。

Skip Russian or English Microsoft files when scanning

-つまり、何らかの理由で、スパイウェアはロシア語と英語のファイルに関心がありません。 この点で、一部の専門家は、このトロイの木馬の主な目標はロシアではなく、他の国-アラブ諸国であることを示唆しています。 しかし、この考え方は議論の余地があります。 結局のところ、シマンテックに入ったトロイの木馬の構成の1つだけについて話しているのです。 研究者自身が指摘しているように、このスパイウェアソフトウェアは、特定の「クライアント」に研ぎ澄ませる十分な機会を提供します。