多くの場合、標的型攻撃では、攻撃者はマルウェアの新しい改変のサービスに頼ります。 将来、このようなマルウェアの検出は、攻撃のソース、つまりサイバー犯罪グループを明確に特定するのに役立ちます。 例として、 BlackEnergyマルウェアの最新の変更(BlackEnergy Lite、別名BlackEnergy 3)を取り上げます。 この変更は、QuedaghまたはSandwormと呼ばれるサイバー犯罪者グループによるウクライナおよび東ヨーロッパへの標的型攻撃で使用されました。 これは、以前の2番目のバージョンとは明らかに異なり、その多くのファイルはユーザーのコンピューター上にまだあります。

それ以外の場合、攻撃者はより一般的なツールを使用して犯罪目標を達成します。 たとえば、有名な悪意のあるツールであるKorplug RATは、2012年以降、標的型攻撃を行うために中国のAPTグループによって繰り返し使用されています。 過去数週間にわたり、多くの無関係なインシデントで多数のKorplugが検出されました。

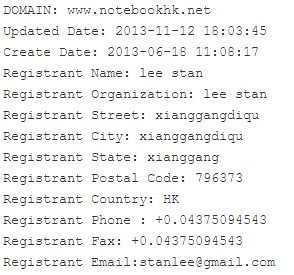

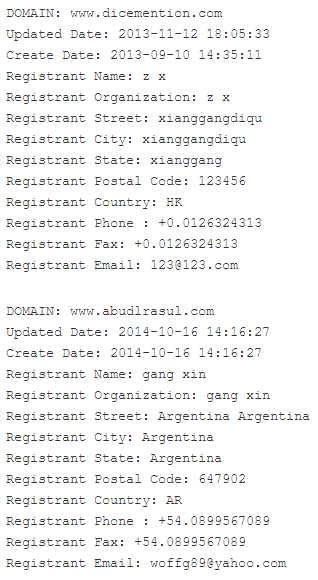

これらの感染の中で、 使用されたKorplugサンプルが単一のC&Cサーバーと相互作用するいくつかの成功した感染を検出することができました。

他のマルウェアサンプルは、上記とは異なるアドレスを持つC&Cサーバーとやり取りしましたが、同じIPアドレスに属します。

これらのC&Cサーバーアドレスを出発点として、さまざまな偽文書を使用して感染したマルウェアの犠牲者を特定の数だけ検出することができました。 これらの文書はフィッシングメールで送信され、エクスプロイトが含まれていました。 さらに、.SCR拡張子を持つ自己解凍型RARアーカイブが同じ目的で使用されました。

偽の文書は次のようになります。

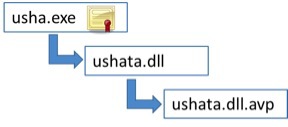

これらのすべてのケースで、脆弱性の悪用に成功した結果、3つの新しいファイルがディスクに書き込まれ、Korplugの悪意のあるコンポーネントがメモリにロードされます。

- exeは、セキュリティ会社の1つによってデジタル署名された正当な実行可能ファイル(正当なファイル)であり、動的ライブラリをメモリにロードします。

- dll-動的に接続されたライブラリの形式で作成された小さなローダー。

- dll.avp- Korplug実行可能コードを含むファイル。

悪意のあるソフトウェアKorplug RATは、AV製品をだますための特別な方法を使用します。これは、外部から指定された動的ライブラリをメモリにロードできるセキュリティ製品の実行可能ファイルを使用することで構成されます。

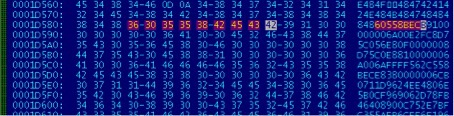

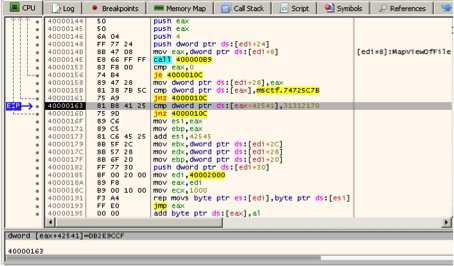

上記のRTF形式のドキュメントは、MS WordのCVE-2012-0158脆弱性の悪用です。 以下のスクリーンショットは、この脆弱性のエクスプロイトシェルコードの始まりを示しています。指定されたASCII文字はpusha命令に対応しています。 ebpをプッシュします。 mov ebp、esp 。

これらのドキュメントには、 BlackEnergy 、 Sednit 、 MiniDukeなどの悪意のあるプログラムを配信するために標的型攻撃で攻撃者が繰り返し使用している新しい脆弱性CVE-2014-1761のエクスプロイトも含まれていることに注意してください。ただし、このエクスプロイトは正しく開発されておらず、シェルコード命令に無効なポインターが含まれていました。

以下のスクリーンショットでは、悪用の最初の段階で実行されるシェルコードの手順を示しています。 命令は「p!11」タグの存在を確認します。このタグを使用して、シェルコードの第2ステージの新しい命令が開始されます。 その後、彼はそれらをメモリにロードしようとします。 このタグとシェルコードがメモリに存在する場合でも、異なるオフセットに配置されます。つまり、マルウェアが使用しようとしているものとは異なります。

次の国でKorplugの犠牲者を見つけることができました。

- アフガニスタン

- タジキスタン

- ロシア

- キルギスタン

- カザフスタン

マルウェアの拡散に使用された上記のドキュメントのトピックから、攻撃者は軍事および外交のトピックに関する情報を収集することに興味を持っていると主張できます。 次のパターンに注意することもできます。リモートアクセスツール(RAT)、トロイの木馬、キーロガーなど、他のマルウェアが被害者のコンピューターで発見されました。 これらの悪意のあるプログラムの1つは、ドメインアドレスがKorplugサンプルで使用されたものと同じリモートサーバーと対話しました。

これらの悪意のあるプログラムの機能はKorplugの機能と部分的に重複しているため、サイバー犯罪者がそれらを使用した理由は完全には明らかではありません。 おそらく、彼らはさまざまな種類のマルウェアを試しただけか、 Korplug機能では実行できないタスクを実行するために使用されたのでしょう 。 Korplugと一緒に、感染したコンピューターで、次の2つのマルウェアファミリーが最も頻繁に見つかりました。

ダークスタット

このマルウェアも別のリモートアクセスツール(RAT)です。 彼の研究は、DarkStRatの中国およびスペインとの関係を示しています。 特に、ボットに与えられるコマンドはスペイン語で書かれています。 ロシア語への翻訳は括弧内に示されています。

- セラー(閉じる)

- DESINSTALAR(削除)

- SERVIDOR(サーバー)

- 情報

- MAININFO

- ping

- 再起動

- パワーオフ

- PROC

- キルプロック

- VERUNIDADES(表示単位)

- LISTARARCHIVOS(ファイルのリストを取得)

- EXEC

- デルファイル

- デフォルダー

- 名前を変更

- MKDIR

- CAMBIOID(識別子の変更)

- GETFILE / SENDFILE / RESUMETRANSFER

- シェル

- SERVICIOSLISTAR(サービスのリストを取得)

- INICIARSERVICIO(サービスを開始)

- DETENERSERVICIO(サービスの停止)

- BORRARSERVICIO(サービスの削除)

- INSTALARSERVICIO(インストールサービス)

悪意のあるプログラムDarkStRatは、感染したマシンのプロセスとサービスを管理し、ファイルをリモートサーバーに転送し、そこからコピーし、シェル命令を実行します。DarkStRatを記述するために、Delphiが使用されました。 また、このマルウェアのいくつかのサンプルは、Nanning weiwu Technology co。、Ltd.によってデジタル署名されています。

ファイルスティーラー

Korplugで一般的な別の種類のマルウェア。 この悪意のあるプログラムはCで記述されており、感染したコンピューターのハードドライブからファイルを盗む機能が含まれています。 そのようなファイルのリストは、特別な構成ファイルで指定されます。 ハードドライブ上のこれらのファイルの再帰的な検索に加えて、リムーバブルメディアとネットワークフォルダーのシステムへの接続を監視し、特別なシステムイベントDBT_DEVICEARRIVALを待機できます。

ファイルを盗み、それらを悪意のあるユーザーのリモートサーバーに転送する機能に加えて、この悪意のあるプログラムは、さまざまなインターネットアカウントからユーザーがコンピューターに保存したパスワードを盗み、ユーザーがアクセスしたURLのリストと、次のアプリケーションが使用するアカウントに関する情報を盗むことを専門としています。

- マイクロソフトメッセンジャー

- Microsoft Outlook

- Microsoft Internet Explorer

- Mozilla Firefox

このマルウェアは次のドメインを使用して、管理するC&Cサーバーと通信します。

- newvinta.com

- worksware.net

このFile Stealerのサンプルの一部は、Nanning weiwu Technology co。、Ltdが発行した前述のデジタル証明書によって署名されています。