警告:わかりやすくするために、この記事には多くのスクリーンショットが含まれています。

最初の手順は、外部IDストアを構成することです。つまり、AD / LDAPへの接続を構成し、グループのマッピングを構成します。 このテーマに関するHabréの記事は既にあるので、この点を省略し、APC Smart-UPSユーザーの承認のためにACSを準備することに直接進みます(最後に、Supermicro IPMIのセットアップの違いを示します)。

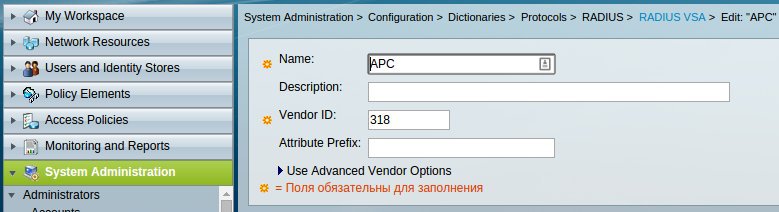

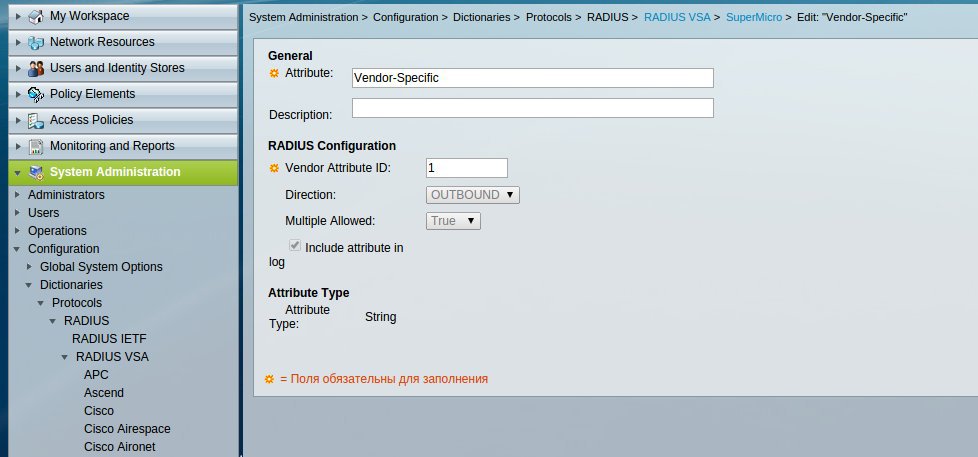

最初に、認証が成功したときに追加フィールドをクライアントに転送するために、RADIUS VSAを作成する必要があります。 この場合、ログインしているユーザーの権限のレベルが転送されます。 必須のフィールド名とその値は、製造元のドキュメント( APCおよびSupermicro )に記載されています。 VSAの作成は、メニューの[システム管理]-> [構成]-> [辞書]-> [プロトコル]-> [RADIUS]-> [RADIUS VSA]で行います。 最初に、ベンダー固有の辞書を作成します(ベンダーIDはIANA Webサイトにあります)。

次に、属性自体を追加します。

UPSおよびIPMIのデバイスタイプを作成します。 これを行うには、[ネットワークリソース]-> [ネットワークデバイスグループ]-> [デバイスタイプ]でAPC-UPSグループを作成します。

次に、[ネットワークリソース]-> [ネットワークデバイスとAAAクライアント]で、UPSが配置されているサブネットについて説明します。 IPを指定するだけで各デバイスを個別に説明できますが、多数のデバイスを使用して操作する方が便利です。

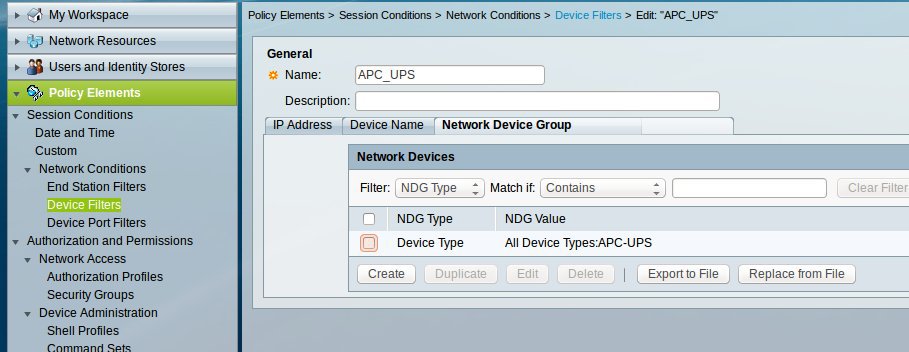

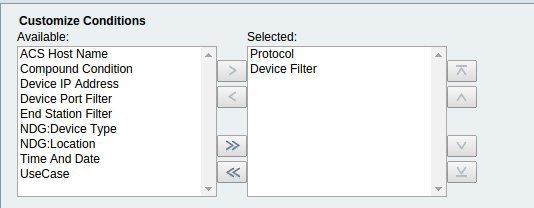

次に、必要なアクセスサービスに認証リクエストを送信できるように、デバイスフィルターを作成する必要があります。 これは、[ポリシー要素]-> [セッション条件]-> [ネットワーク条件]-> [デバイスフィルタ]セクションで行います。

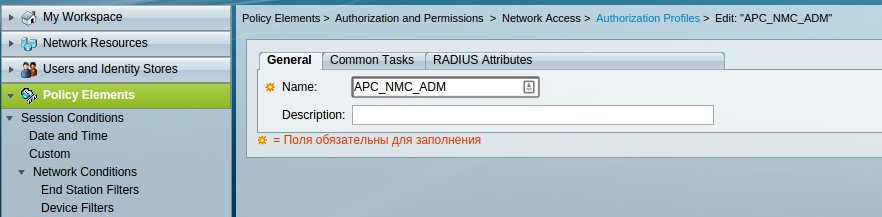

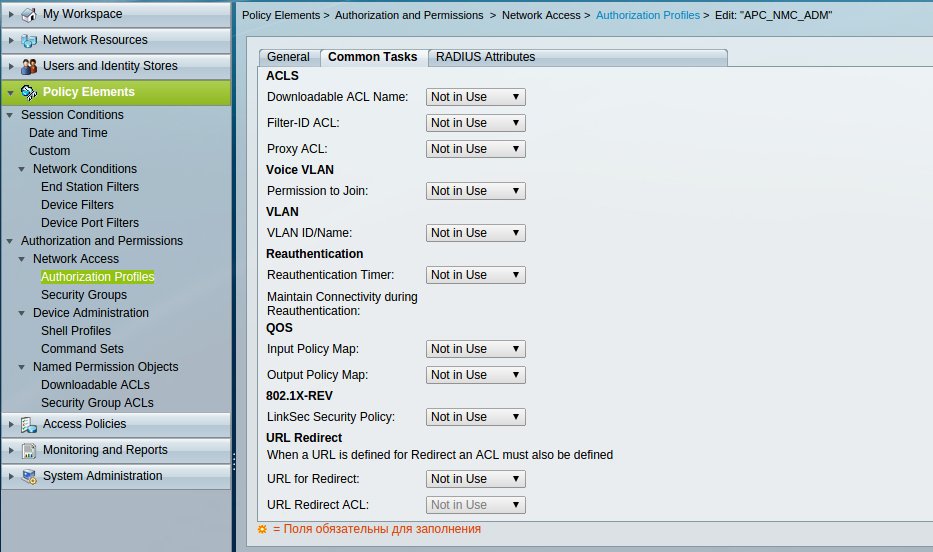

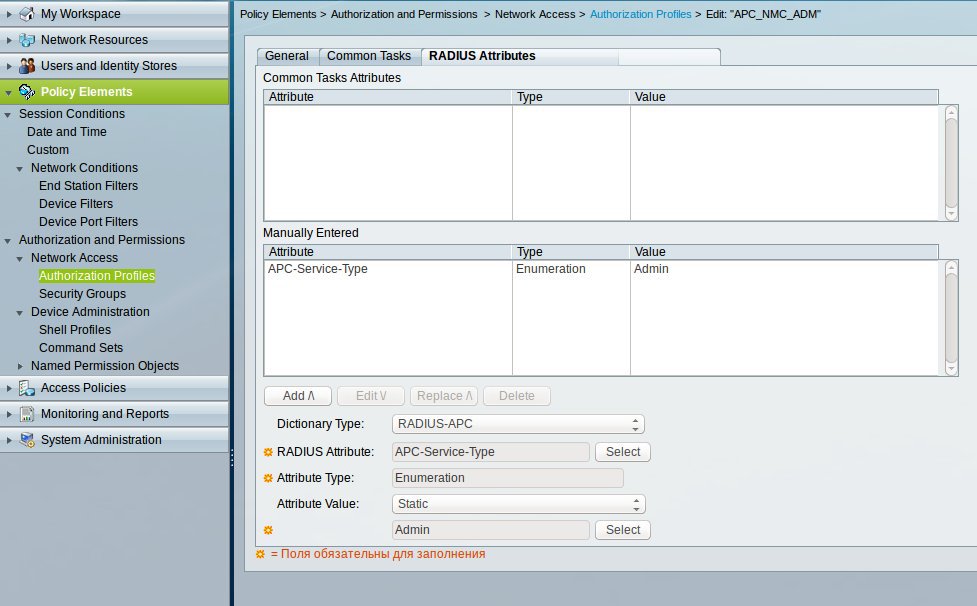

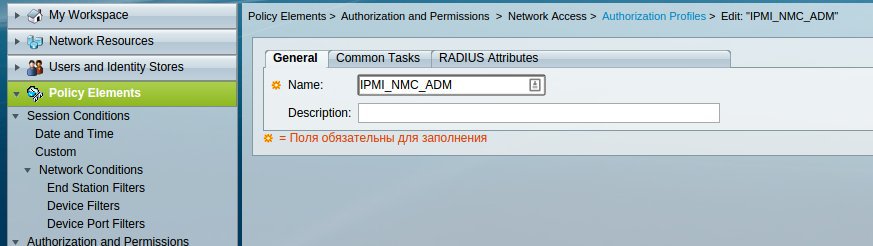

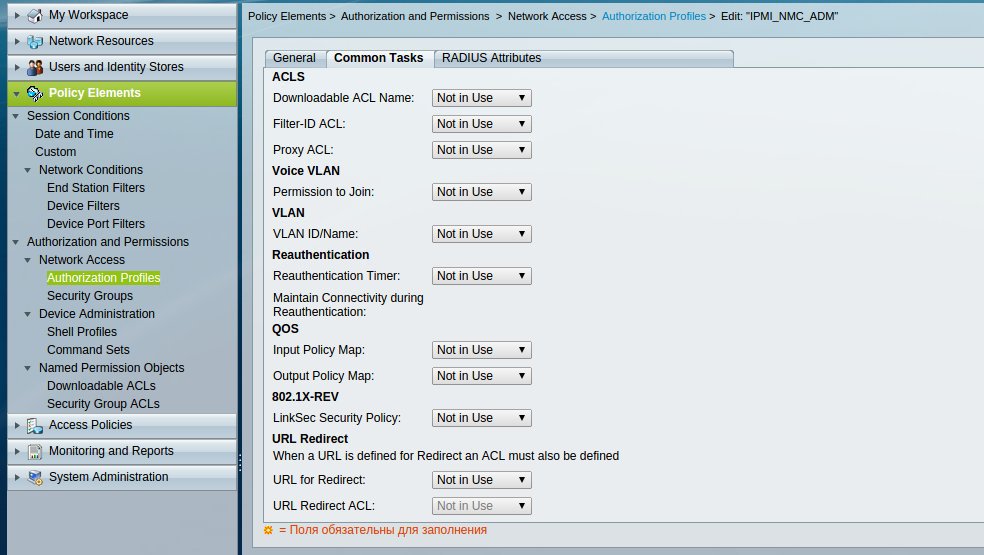

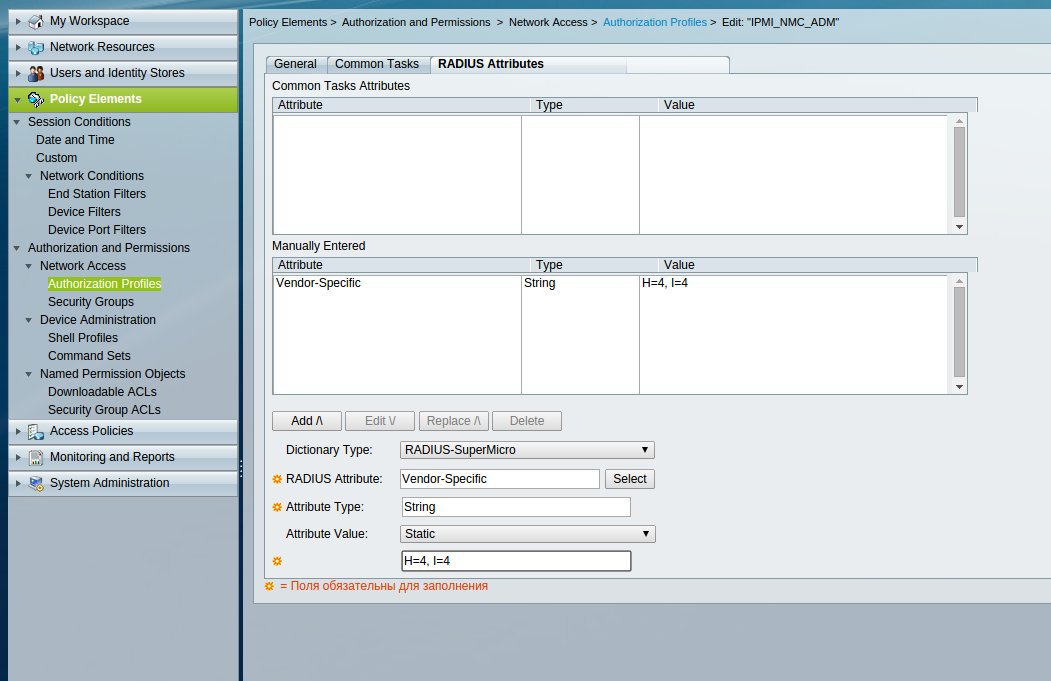

[ポリシー要素]-> [承認と権限]-> [ネットワークアクセス]-> [承認プロファイル]でVSAをクライアントデバイスに転送する承認プロファイルを作成します。

[アクセスポリシー]-> [アクセスサービス]セクションでアクセスサービスを構成します。

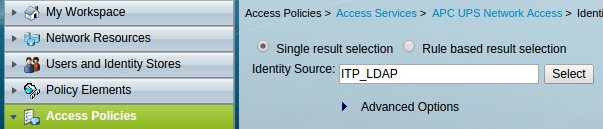

ここで、IDソースをアクセスポリシー->アクセスサービス-> APC UPSネットワークアクセス-> IDに指定します。

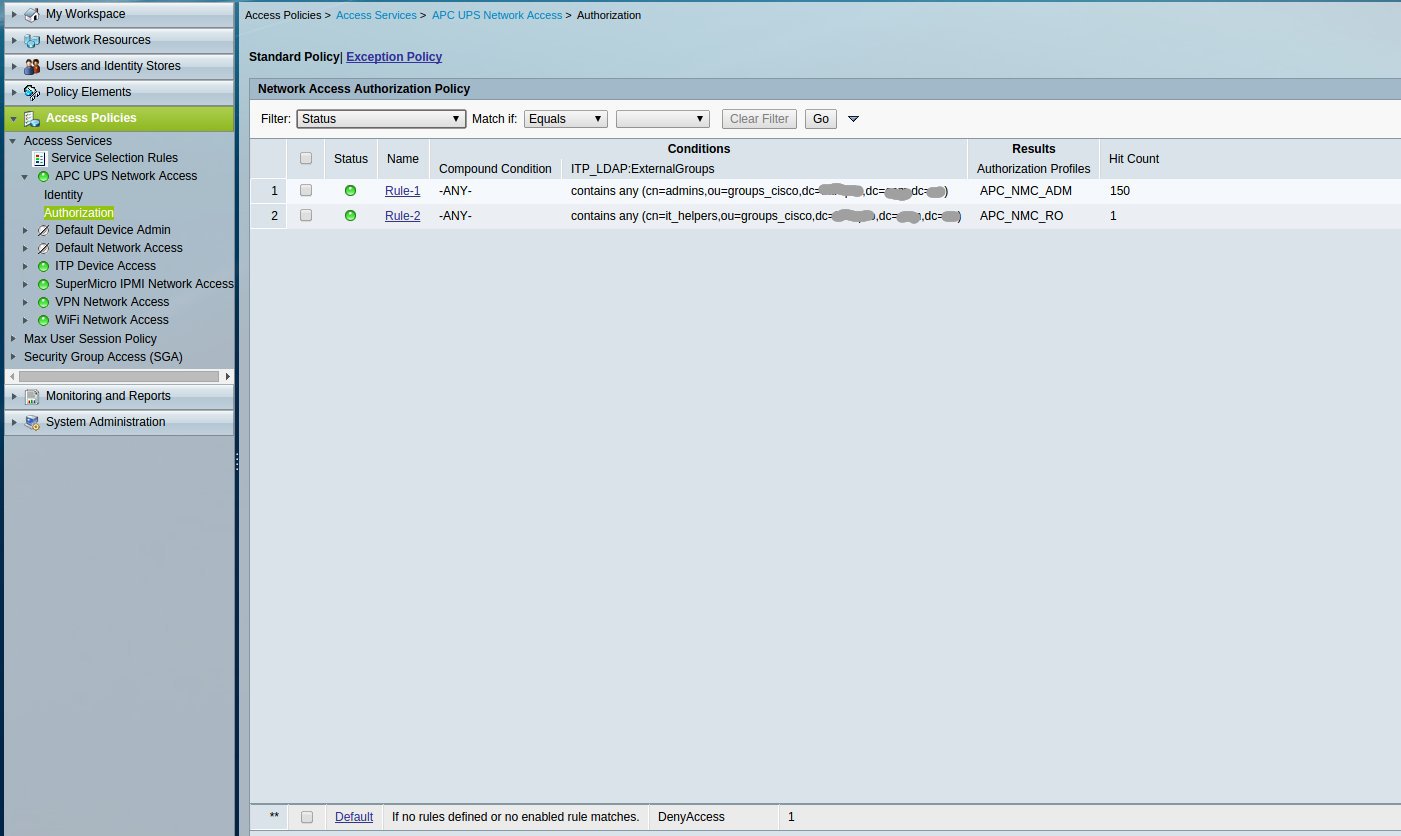

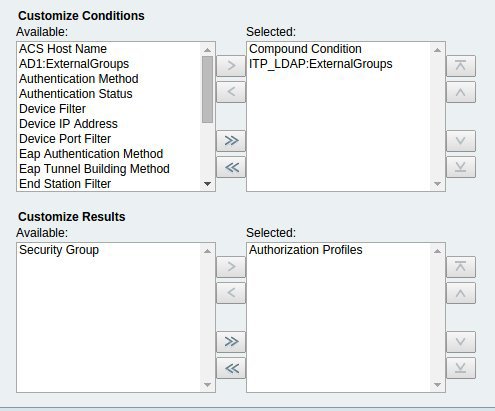

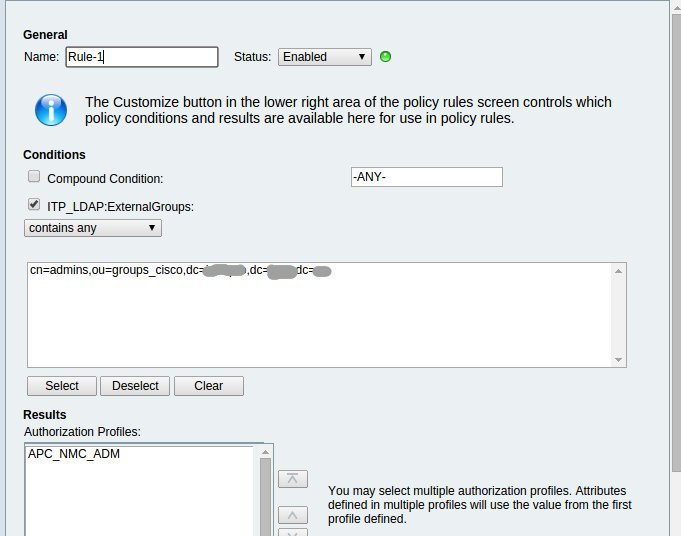

そして、アクセスポリシー->アクセスサービス-> APC UPSネットワークアクセス->許可でネットワークアクセス許可ポリシールールを作成します。

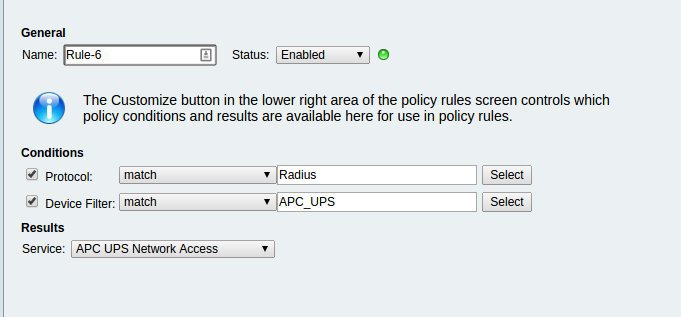

ACSの最後のステップは、アクセスポリシー->アクセスサービス->サービス選択ルールでアクセスサービス選択ルールを作成することです。

最後に、RADIUSを介してユーザーを承認するようにUPSを構成します。

おめでとうございます! これで、RADIUS経由でユーザーを認証することでUPSにログインできます(これにより、LDAP / ADのユーザーが認証され、グループも取得されます)。 RADIUSサーバーが使用できない場合、ローカルアカウントを介して承認が行われるため、構成して強力なパスワードを設定することを忘れないでください。

次に、APC Smart-UPSとSupermicro IPMIの違いを見てみましょう。 別のVSA辞書および許可プロファイルにあります。

残りの設定は、APCからのUPSの上記の設定と同様です。

IPMIでRADIUSを設定するのは簡単です。

APC NMCとは異なり、Supermicro IPMIはアカウントソースの優先度を指定できません。 ローカルユーザーとRADIUSユーザーの両方が同時に機能します。 また、ADMINユーザーのデフォルトパスワードを変更することを忘れないでください。

私たちが使用しているIPMIファームウェアバージョンで見つかったバグ/機能に注目してください。16文字を超えるユーザーパスワードは切り捨てられます。 Mnuには17文字があり、「カットバック」する必要がありました。 おそらくそれは新しいバージョンで修正された-彼らはチェックしませんでした。

約束のボーナス:

多くの場合、許可のセットアップ中に、エンドデバイスとCisco ACSによって表される許可サーバーとの間でパケットをダンプすることが必要になる場合があります。 Cisco ACS 5.5よりも前は、これはすべて不良でした ( CSCtd13775 )が、要求は聞かれ、現在ACSには本格的なtcpdumpがあります。 次のコマンドを使用して呼び出すことができます。

acs-01/admin# tech dumptcp --help tcpdump version 3.9.4 libpcap version 0.9.4 Usage: tcpdump [-aAdDeflLnNOpqRStuUvxX] [-c count] [ -C file_size ] [ -E algo:secret ] [ -F file ] [ -i interface ] [ -M secret ] [ -r file ] [ -s snaplen ] [ -T type ] [ -w file ] [ -W filecount ] [ -y datalinktype ] [ -Z user ] [ expression ]

ヘルプ出力からわかるように、通常のtcpdumpバージョン3.9.4を扱っているため、既知の/使い慣れたすべての方法を使用できます。 機能は1つだけです。tcpdumpに渡すオプションは二重引用符で囲む必要があります。 たとえば、IP 192.168.1.1を持つ端末デバイスとのRADIUSセッションを傍受するには、次のコマンドを実行できます。

acs-01/admin# tech dumptcp "host 192.168.1.1 and port 1812 -vvv -s 0 -w radius.pcap"

次に、それをtftpサーバーにコピーします。

acs-01/admin# copy disk:radius.pcap tftp://192.168.1.254/

そして、さらなる分析のために彼のWiresharkを安全に「フィード」することができます。

便利なリンク:

1) Active Directoryと組み合わせてCisco ACS 5.3を設定します

2) IANAプライベートエンタープライズ番号

3) IPMIユーザーズガイド

4) RADIUSサーバーを構成してAPCネットワーク対応デバイスを認証するにはどうすればよいですか?