侵入保護、新世代のファイアウォール、マルウェアに対する保護の統合システムであるSourceFire Firepower製品について話している。

SourceFireは2013年10月にシスコに買収され、そのソリューションは現在、侵入防止システムの分野におけるGartner格付け機関によると、リーダーです。

SourceFireについて

SourceFireについて一言。 同社は、世界で最も広く使用されているIPSシステムである世界的に有名なオープンソース侵入防止システムSnort IPSの作成者であるMartin Roeschによって、2001年1月にコロンビアで設立されました(現在400万コピー以上がダウンロードされています) 。 Snortに加えて、同社はClamAVやRazorbackなどの有名なオープンソース製品をコミュニティに開発しています。 同社が非常に成功しているオープンソースプロジェクトに加えて、同社の商用製品はSourceFire商標の下でも開発されており、Gartner格付け機関の結果によると、情報セキュリティ市場の侵入検知および防止システムの分野でリーダーとしての地位を獲得しています(過去6年間変わらないリーダー!)テストラボNSSラボなど 。 別の専門家グループであるVRTチーム(脆弱性調査チーム)は、攻撃を検出し、それらをタイムリーに更新するためのルールを開発する責任があります。 SourceFireの商用ラインは、次の2つの製品で表されます。

SourceFire FirePowerは、アプリケーションレベルのファイアウォール、コンテンツフィルタリング、ネットワークレベルでのマルウェア保護が統合された次世代の侵入防止システムです。

SourceFire FireAmp-ホストレベルでマルウェアの脅威から保護するシステムで、Windows / MAC OSX、Androidを実行しています。 SourceFire FirePower-ネットワークレベルでマルウェア保護と統合できます。

FirePowerプラットフォームの概要

この製品は、64ビット仮想(VMWareハイパーバイザー)とハードウェアシステムの2つの展開オプションで提供されます。 仮想プラットフォームの機能は、ルーティング、スイッチング、およびフォールトトレランス機能をサポートしていません。 同時に、仮想アプライアンスは、SPANポートでインラインブリッジまたはIDSシステムとして完全に機能します。

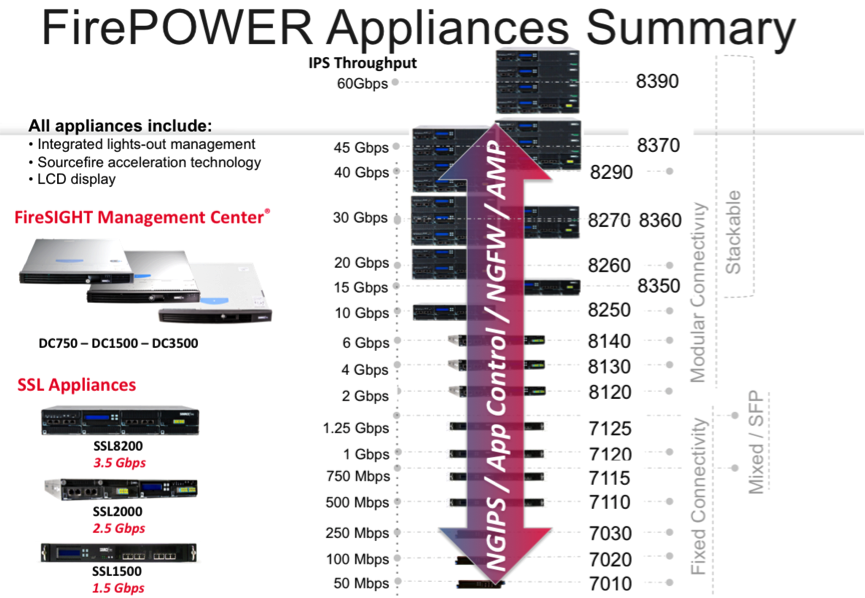

さまざまなパフォーマンス、モジュラーインターフェイスカード、スタッキングおよびクラスタリング機能を備えた多数のハードウェアモデルが利用可能です。 モデルのパフォーマンスは、最低のルーラーである50 Mb / sから始まり、大規模なデータセンターのクラスのソリューション-60 Gb / sで終わります(図1)。

図 1

仮想モデルのパフォーマンスは、コアあたり100〜150 Mb / sです。

7000/7100シリーズモデルには、特定のモデルに応じて、ボード上にRJ45 / SFPポートが固定されています。

8100シリーズモデルには、サポートされているインターフェイスタイプ1 Gbit / s銅/光学系と10 Gbit / s光学系MM-SRおよびSM-LRを備えたモジュラーインターフェイスカードがあります。 8200および8300シリーズは、40 Gb / s MM-SR光インターフェイスもサポートしています。 ほとんどのインターフェイスモジュールには、デバイスに障害が発生した場合にハードウェアバイパス(光を含む)を構成する機能があります。

シニアFirePower 8200/8300シリーズは、柔軟なスタッキング機能をサポートしています。 たとえば、IPSパフォーマンスが15 Gb / s(30 Gb / sプラットフォームパフォーマンス)の8350センサーを購入し、システムパフォーマンスを向上させる必要があるときに、別の8350を購入し、スタックして30 Gb / s IPSパフォーマンスを取得できます。このようにして、最大4つのデバイスを最大60 Gb / sのIPSパフォーマンスでスタックできます。

フォールトトレランス機能は、セッションステータスの同期を備えたアクティブ/スタンバイバンドルへの複合体のクラスタリングを通じて実装されます。

FirePowerハードウェアソリューションはRISCアーキテクチャ上に構築され、最適化されたコードと専用ネットワークプロセッサを備えた強力なコンピューティングプラットフォームにより、メーカーが宣言したパフォーマンスを達成し、それを超えることができます。 クレームされたパフォーマンス特性は、機能が完全にオンになった状態で、重負荷テスト中に顧客が受け取る実際のパフォーマンス値です。 この事実は、NSS Labsの年次テストで確認されています。

防御センター管理システム

FirePowerは、集中管理システム-Defense Centerを使用して構築されています。 ローカルでは、FirePowerコンプレックス自体で初期設定のみが利用可能で、これによりデバイスをネットワークに接続し、コントロールセンターとの通信を構成できます。 それ以降のすべての設定、レポート、監視は、防御センターの管理コンソールで一元的に行われます。

防御センターは、接続されたセンサーの最大数が150個のハードウェアプラットフォーム(図2を参照)と、最大数のセンサーが25個のVMWareハイパーバイザーの仮想マシンの両方の形式で提供されます。

図 2

ハードウェアバージョンの制御システムには、DC1500およびDC3500モデルのフォールトトレランス機能があります。

利用可能な展開トポロジ

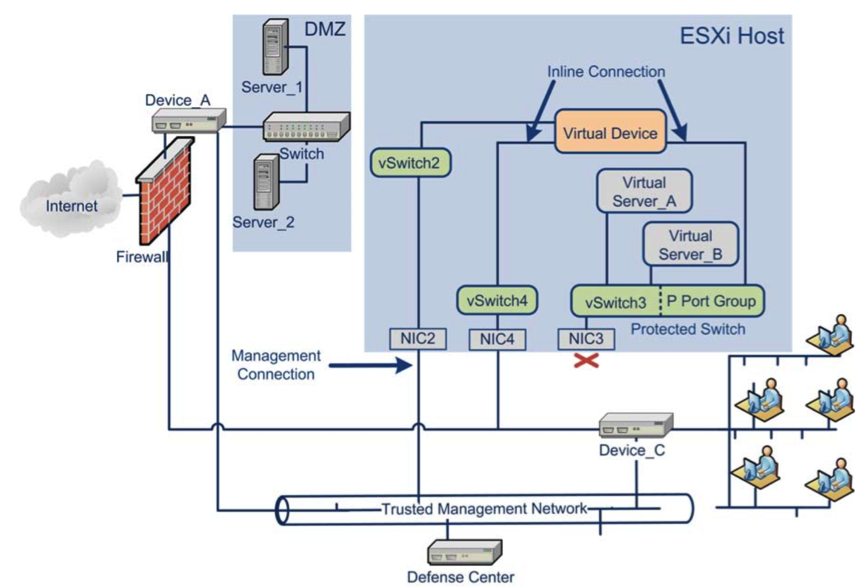

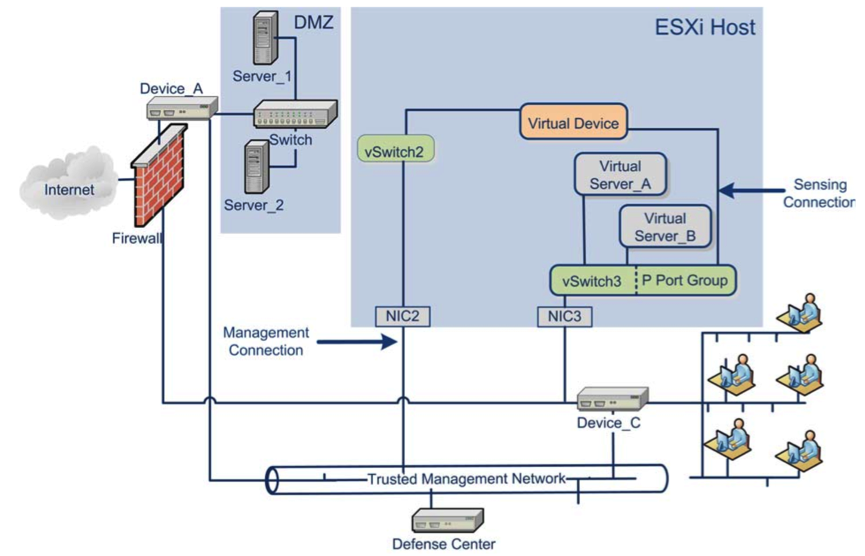

仮想センサーの場合、アクティブなトラフィックの検査とフィルタリングによるインライン割り当て(図3を参照)、およびトラフィックのコピー(SPAN)でのIDSモードの配置(図4を参照)の両方の構成を利用できます。

図 3

図 4

ハードウェアプラットフォームを使用する場合、ハードウェアシステムはスパニングツリープロトコル(STP)をサポートするハードウェアレベルのスイッチング機能をサポートし、OSPFおよびRIPプロトコルを使用したルーティング機能を備えているため、より複雑なトポロジを使用できます。

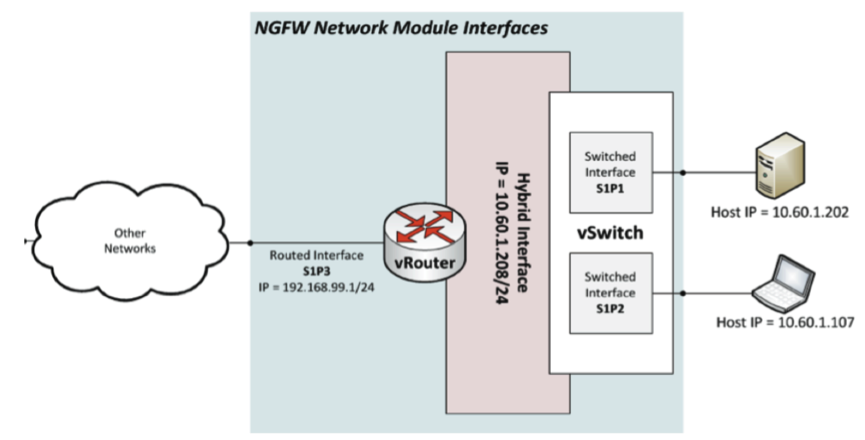

このプラットフォームでは、ハイブリッドトポロジを構築できます(図5を参照)。

図 5

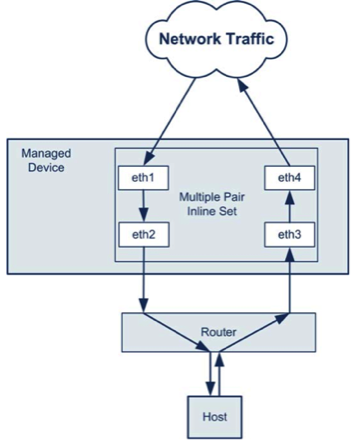

IPSエンジンが顧客のネットワーク内の非対称トラフィックフローを正しく処理するために、インラインセットの概念が導入されています。そのような構成の例については、図を参照してください。 6。

図 6

多くのインターフェイスカードを使用すると、プラットフォームの再起動または障害が発生した場合にバイパスを構成できるため、ネットワーク上のサービスの中断を回避できます。

機能概要

ファイヤーサイト

「 知らないものを保護することはできません 」はSourceFireのスローガンの1つであり、異議を唱えることは困難です。 巨大な企業ネットワークが管理されているため、情報セキュリティサービスは、次のような企業リソースの新しい脆弱性の出現を追跡することがますます困難になっています。

- クライアントアプリケーションの新しいパッチ。新しい脆弱性があります。

- ユーザーによるアプリケーションの制御されていないインストール。

- デバイスをネットワークとその制御されていない接続に接続する機能。

- 古い脆弱性を解決し、新しい脆弱性を開くオペレーティングシステムの更新のリリースとインストール。

- プロセス制御機器などの新しいタイプのオペレーティングシステムを備えた新しいネットワークセグメントの出現。

ネットワークの成長に伴い、これらすべての変更を監視することはますます難しくなり、インシデントとそれらへの対応を追跡するプロセスには毎日時間がかかり、実際の脅威との戦いの有効性は低下しています。 脆弱性の定期的なアクティブスキャンがISチームによって実行されると便利ですが、スキャンの実行に加えて、侵入防止システムの側で検出された脆弱性を使用する可能性をブロックする必要があります。 残念ながら、実際には、大多数の管理者は、変化するネットワークに必要な頻度でIPSシグネチャセットのチューニングを実行できないことが示されています。 結局のところ、ターゲットに対する攻撃の可能な実装のレベルを評価することは、ターゲットがこの攻撃に対して脆弱かどうかを理解することによってのみ可能であり、そのためには以下を知る必要があります。

- どのサービスが攻撃を受けやすいか。

- 攻撃されたホストにインストールされているオペレーティングシステムのバージョンとそのパッチのバージョン。

- 攻撃されたサービスに対して使用されているパッチのバージョン。

- 上記のオプションなどの既知の脆弱性のリスト。

しかし、CIO自体が攻撃を受けたホストの背後に座れるとしたらどうでしょうか。 攻撃オブジェクトまたは考えられる攻撃オブジェクトのこれらすべておよび他の多くの特性を知っていると、非危険な攻撃をより効果的にフィルタリングし、必要なエスカレーションで本当に危険な侵入をブロックできます。

SourceFireは、シグネチャセットを自動的に微調整する機能を備えた保護されたネットワークの特徴的な脆弱性の分析へのアプローチなど、競合するソリューションとは根本的に異なります。 FireSightというブランド名のテクノロジーにより、ネットワークを視覚化し、可視性を得ることができます(図7を参照)。

- 実際のホスト/システム。

- ホスト上にバージョンとパッチがあるオペレーティングシステム。

- クライアントソフトウェアとそのバージョン。

- ホストの背後のユーザー。

- 固有の脆弱性;

- ホスト間の受動的なデータ交換。

図 7

センサーは、アクティブに通過するトラフィックまたはSPANセッションからのトラフィックを分析し、トラフィックヘッダーをアプリケーションレベルまで調べ、収集されたデータに基づいて、保護されたネットワークとそのすべての特徴的な脆弱性の「マップ」を構築します。 このマップはリアルタイムで更新されます。 設定により、ネットワークで検出された脆弱性に対応するアクティブなシグネチャセットのシグネチャをアクティブ/非アクティブにすることができます。 2014 NSS Labs Datacenter IPSテストの結果、攻撃をブロックする効率は99.4%であり、回避技術に対する保護は100%でした。

受動的に分析されたトラフィックに加えて、ソリューションは、たとえばNessusからのアクティブスキャンの結果のアップロードをサポートします。

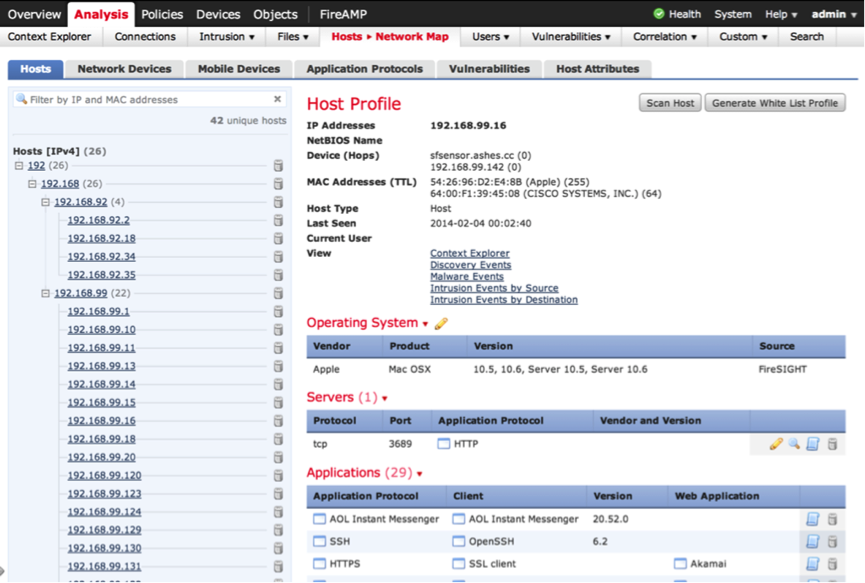

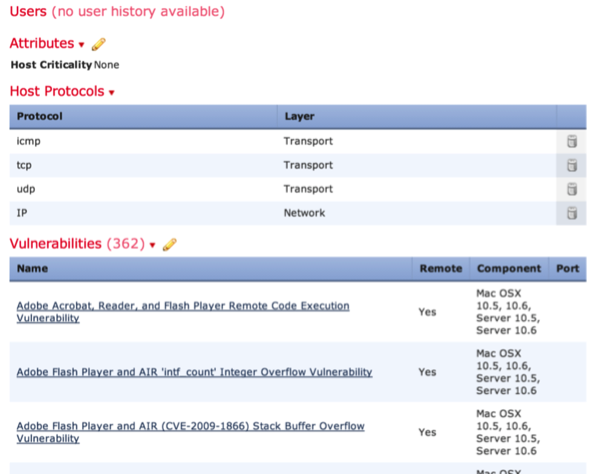

収集した情報の例として、ホストの1つのプロファイルを提供します(図8,9,10,11を参照)。

図 8

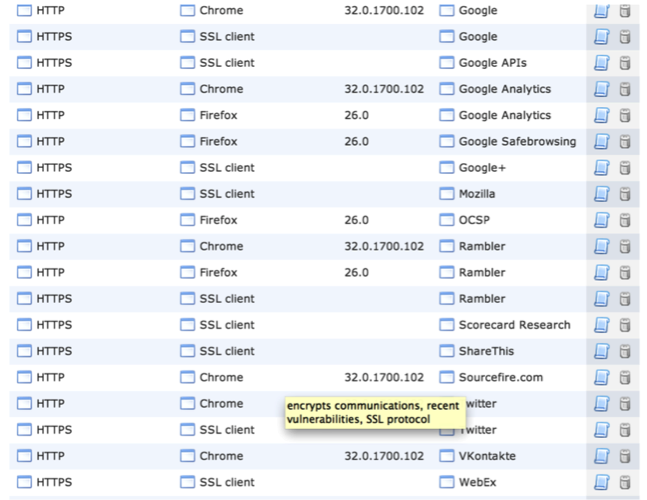

ホスト上のアプリケーションのリスト:

図 9

ホスト上の脆弱性のリスト:

図 10

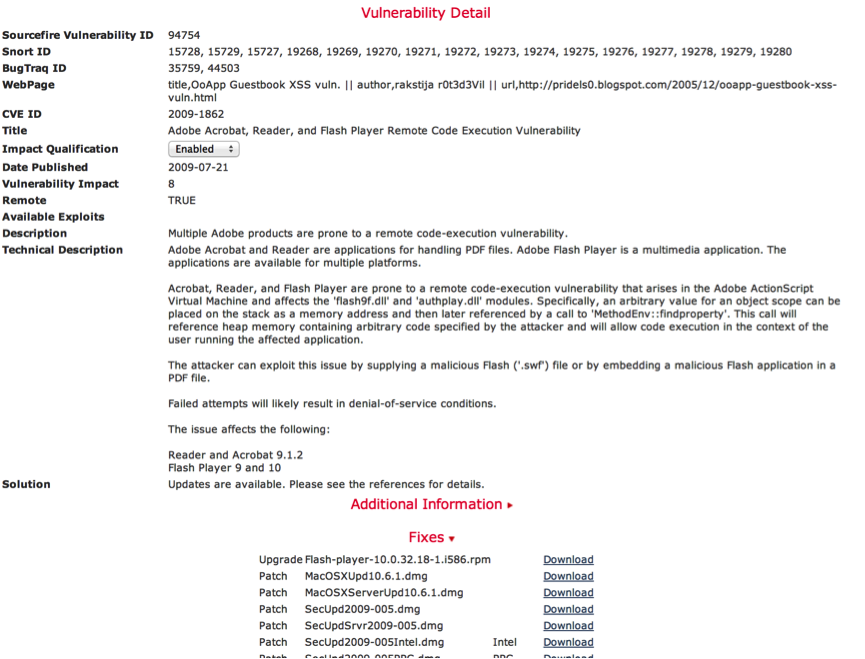

特定された脆弱性の1つの説明とパッチへのリンクの例:

図 11

内部ネットワーク上の脆弱性とシステムの分析に基づいて署名セットに推奨される変更の例を図12に示します。

図 12

次世代ファイアウォール(NGFW)

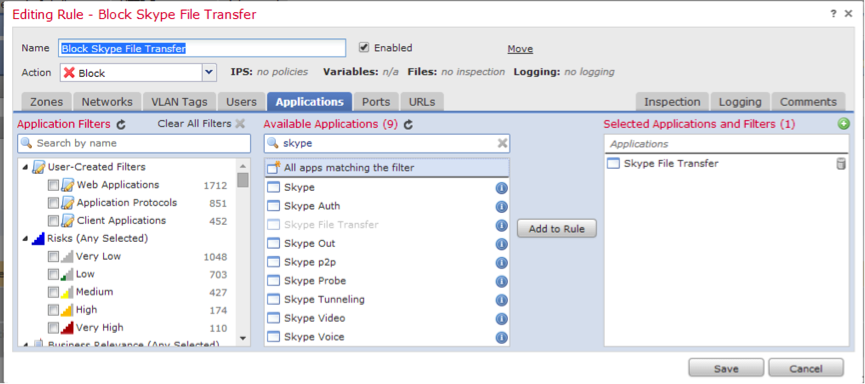

現在一般的に呼ばれている新世代のファイアウォールは、コンテンツITUアプリケーションレベルがSourceFire FirePowerに実装され、シグネチャを使用して侵入検知エンジンによって提供されるアプリケーションのタイプを決定します。 NGFWは、ステートフルインスペクションでITUに古典的に実装されているように、ポートおよびプロトコルレベルだけでなく、アプリケーションレベルのプロトコルレベルおよびアプリケーション自体の機能でフィルタリングを実行するように設計されています。 Skype経由でファイルを転送したり、Facebookのゲーム機能にアクセスしたりします(図13.14を参照)。 たとえば、FacebookとGoogleはOSIモデルの第7レベルのプロトコルであるHTTPを介して動作することに注意してください。 ただし、これらの「ポータル」は、従来のITUでは制御できないWebアプリケーションの形で膨大な数の機能を提供します。

NGFWアクセスポリシー:

図 13

Skypeファイル転送のブロックルールの例:

図 14

図13からわかるように、アプリケーションフィルタリングポリシーとアクセスポリシーに侵入検知ポリシーを作成します。 アクセスポリシーの各行は、適切な条件でアクセスルールを管理するアクセス制御リストエントリとして機能します。

ACL条件には次のタイプがあります。

- フィルタリングが実行されるゾーンは、このまたはそのデバイスインターフェイスが属することができる論理ゾーンです。

- トラフィックがフィルタリングされるネットワーク。

- トラフィックがフィルタリングされるVLAN。

- トラフィックをフィルタリングするADユーザー。

- アクセスを制限/許可するアプリケーション。

- Tcp / udpポート。これを/からフィルタリングします。

- カテゴリと評判によって分類されたURL。

これらの条件はすべて1つのルールに同時に表示され、論理AND(AND)として使用されます。

各ACLの後に、3つのアイコンが表示されます(図15を参照)。これは、左から右に関連付けられたポリシーを意味します。

- 侵入防止ポリシー。

- ファイルフィルタリングとマルウェア保護ポリシー。

- ロギングポリシー。

図 15

独自のネットワークに独自の設計のアプリケーションが含まれていて、それらがフィルタリング用のアプリケーションのデータベースにない場合、独自のアプリケーションをアプリケーションのデータベースに簡単に追加できます。 検索用に適切なパターンASCII / HEXをインポートするか、PCAPファイルからアプリケーションのネットワークアクティビティの例をダウンロードします。

図 16

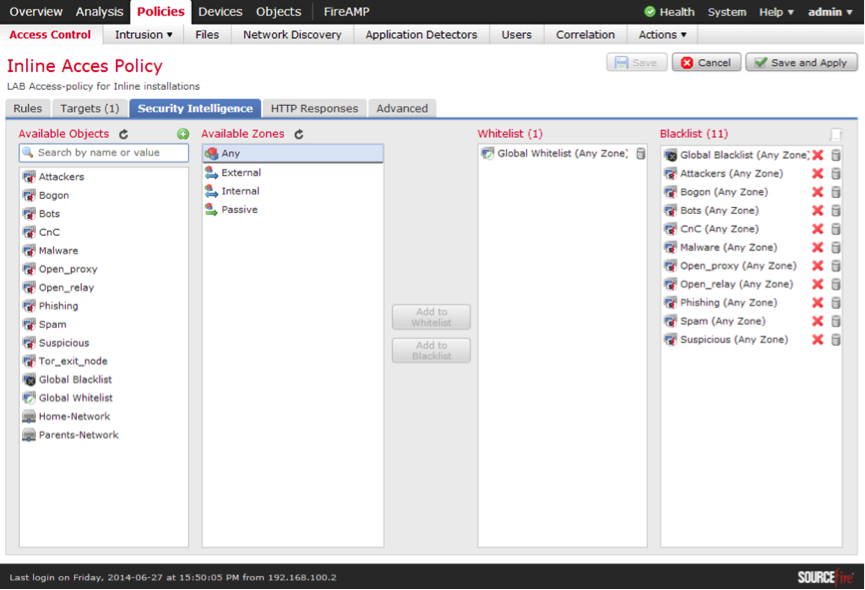

多数存在する可能性のある各アクセスポリシーには、セキュリティインテリジェンスフィルタリングポリシーを割り当てることができます(図17)。 このポリシーには、スパマー、C&Cボットネットセンター、オープンプロキシなどのIPアドレスのリストが常に更新されています。 使用可能なリストから選択するか、ファイルから独自のフィルターリストを読み込むか、これらのリストを取得するURLをシステムに指定できます。

図 17

FireAMPマルウェア保護

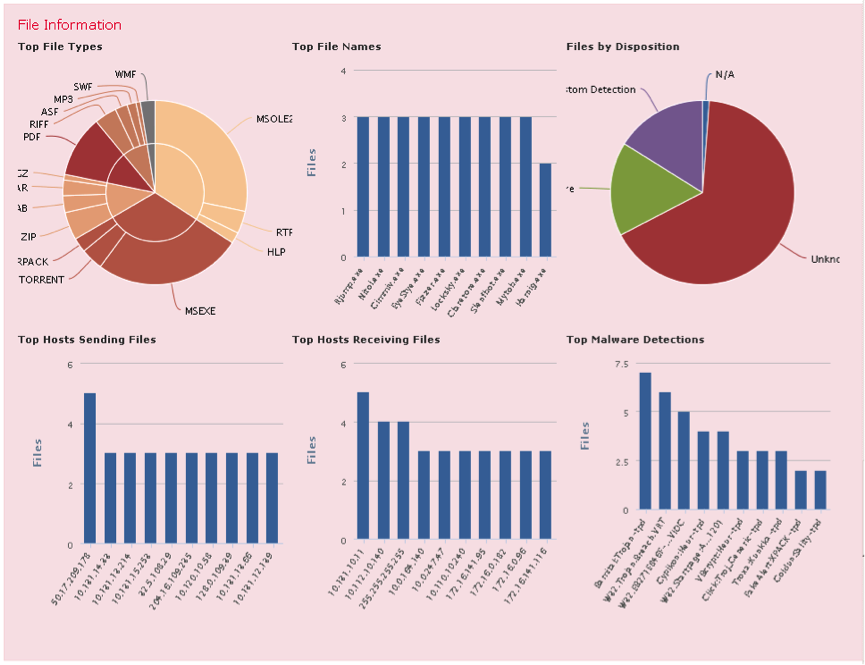

FirePowerソリューションは、ネットワークレベルでマルウェア保護を提供します。 システムは、ファイルポリシー(図18)形式で指定されたデバイスを介して送信され、指定されたプロトコルタイプを使用して送信されたファイルを分析します。 Alexey Lukatsky( alukatsky )の記事でマルウェア保護ソリューションの機能について読むことができます。

図 18

マルウェアに対する保護の原則は次のとおりです。 デバイスを介して送信されたファイルからSHA-256ハッシュが削除され、防御センターに送信されます。防御センターはSourceFireクラウドでリクエスト(クラウドルックアップ)を実行し、よく知られているマルウェアのクラウドベースを使用してファイルの場所(ファイルがクリーンかマルウェアか)を把握します。 クラウドにデータを送信したくない場合は、マルウェアベースのサーバーを企業ネットワークに直接展開できます。この構成はプライベートクラウドと呼ばれます。

ハッシュとリクエストを削除した結果に基づいてファイルをデータベースに破棄できない場合、デバイスからファイルをクラウド「サンドボックス」に送信できます。ファイルの動作、再起動後の生存、生成されたネットワークトラフィック、仮想環境での実行テストが分析されます、作成されたプロセス、ファイル、レジストリエントリ、およびプロセスを非表示にするためのテクニック、自分自身を再現しようとする試みなど。 このテストの結果によると、悪意のある動作のインデックスが計算されます。レポートの小さな抜粋を図19に示します。

図 19

ファイルが実行可能である場合、FirePowerはファジーフィンガープリントアルゴリズムを使用したSperoエンジンによる分析のために、ファイルから400を超える変数(接続されたライブラリ、ライブラリ名、使用アイコン、環境変数、コンパイラ設定などへのリンク)を削除します(ファジーフィンガープリント)。 SourceFireクラウドにあるさまざまな種類のマルウェアの兆候と動作の論理的な自己学習ツリーを参照するアルゴリズムは、ファイルの配置に関する決定を取得します。

従来のアンチウイルス保護システムとの非常に重要な違いは、従来のシステムが特定の時点で機能することです。 たとえば、ファイルは実行のために呼び出され、署名データベースおよび/またはサンドボックスに対してチェックされ、そのクリーンさ/感染についての結論の後に忘れられます。 ただし、現代の世界では、新しいマルウェアのインスタンスが65,000(SourceFire統計)以上あり、まだシグネチャが存在しないことを忘れないでください。 マルウェアは起動遅延技術を使用して、サンドボックスでの検出を回避する場合があります。 上記の議論を考慮すると、マルウェアはネットワークアンチウイルスをバイパスしてエンドノードに落ち着き、時間の経過とともにマルウェアの配布と運用が開始されます。 アンチウイルスの側からは、過去のファイル、その発生時刻、およびソースに関する記録はありません。 統計によると、未知のマルウェアの最大30%が持ち込まれ、既知のマルウェアの最大70%がダウンロードされ、その逆も同様です。

FireAMPシステムは、ファイルとその属性のすべての配布パスを記憶する、遡及分析による新しいアプローチを提供します。 ホストベースのFireAMPソリューションの場合、関連するすべてのプロセスアクティビティ、ネットワークアクティビティ、ローカルホスト上のすべてのI / O操作が記憶されます。 そして、たとえば4日後に、ダウンロードされたファイルが以前はマルウェアに認識されていなかったことが判明すると、SourceFireクラウドから通知が受信され、ファイルはネットワークレベルとすべてのエンドポイント感染システムのレベルの両方で集中的にブロックされます。 さらに、システムは、ネットワーク上およびホストシステム内のファイルの配布パス、ファイルによってダウンロードされたすべての追加コンポーネントとマルウェアプログラム、プロセスおよび親プロセスへのアクセスを表示し、感染して脅威の拡散を引き起こすことを可能にしました。

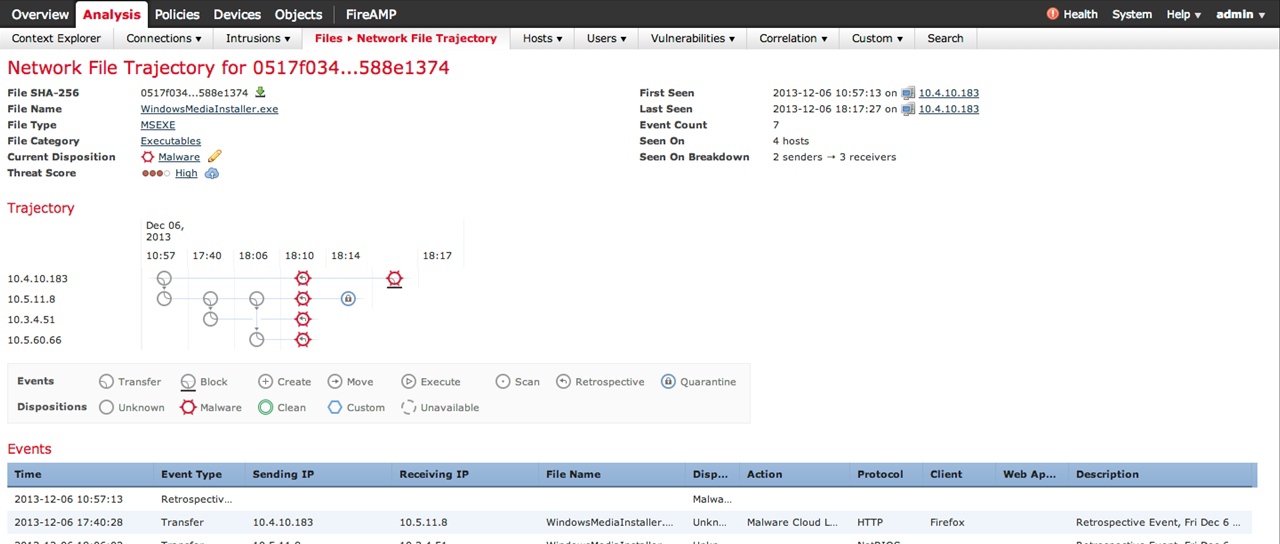

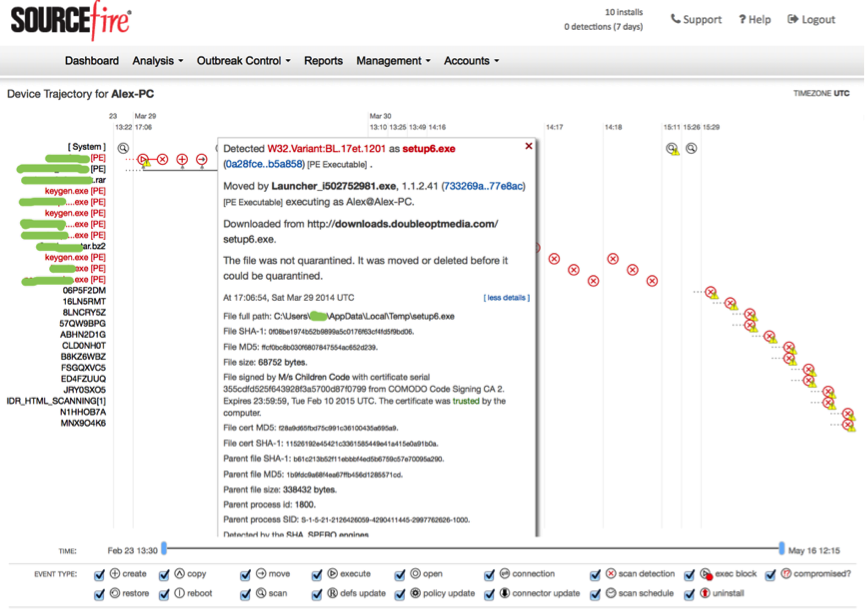

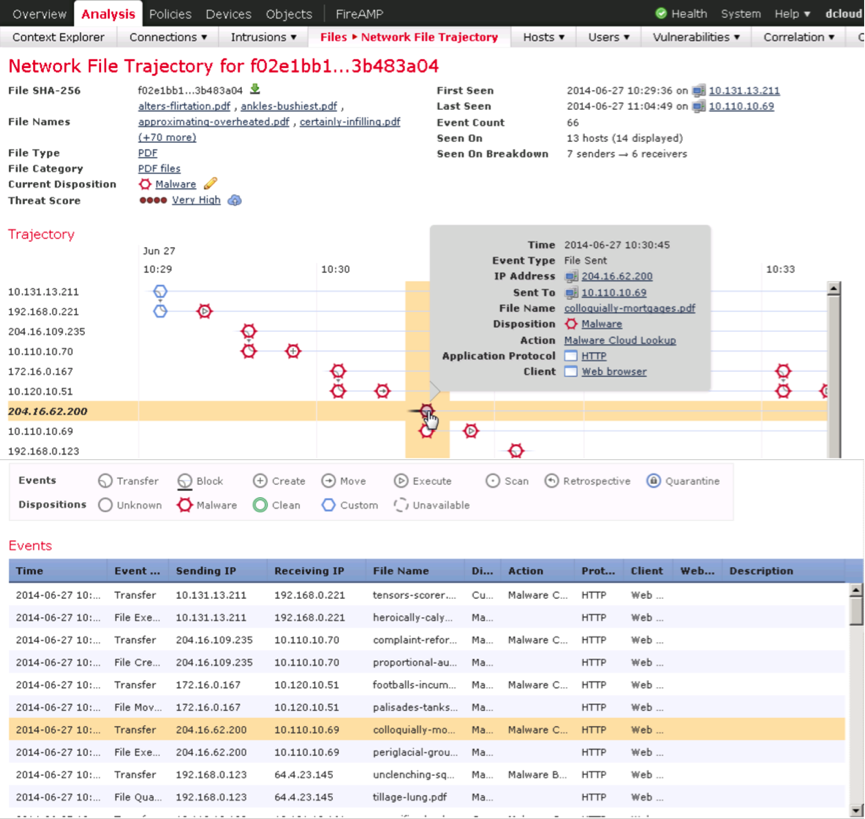

ネットワークレベルのマルウェア検出の例、図20a、21

図 20a

図 20b

特に、図21では、ファイルへのパスと、ネットワーク、影響を受けるホスト、感染時間、使用されているポートおよびプロトコルを介したファイルのさらなる分布を確認できます。

図20bでは、関連するすべてのI / O操作を使用して、脅威をホストに直接配布する方法と配布に関する詳細情報を確認できます。

図 21

コンプライアンスホワイトリスト機能

それとは別に、ネットワーク上のシステムのホワイトリストの便利な機能に注目したいと思います。 FirePowerは、ネットワーク上のユーザーとアプリケーションのアクティビティをリアルタイムで受動的に確認できるため、このシステムにより、準拠システムのプロファイルを作成できます。 したがって、ネットワーク上で表示するパッチ、クライアントプログラム、およびアプリケーションを含むオペレーティングシステムを指定できます。 テンプレートから逸脱した場合、管理者に通知し、独自のスクリプトやコマンドの実行を含む相関方法(次の章を参照)を使用して、隔離/トラブルシューティングを実行できます。

FirePowerは、属性を作成してさまざまなホストに割り当て、相関アクションの結果として属性を公開する機能を提供することに注意してください。 自動通知を生成するときに属性を使用できます。これには、攻撃の重大度などを高めることが含まれます。 たとえば、ベース属性の値を持つホストの方向で検出された場合、攻撃の重大度レベルを上げる-非準拠。

生成される属性には、次のタイプがあります。

- 整数

- テキスト

- 一覧

- URL

デフォルトでは、各WhiteListには値をとる属性が1つだけあります。

- 準拠

- 非準拠

- 評価されない

各ホストにはWhiteList属性が割り当てられ、上記のリストのこの属性の値が割り当てられます。

WhiteListの作成例を図22に示します。各オペレーティングシステムで許可されたオペレーティングシステムのタイプとバージョンを選択し、許可されたクライアントアプリケーション、Webアプリケーション、許可されたトランスポートおよびネットワーク層プロトコルを選択します。

図 22

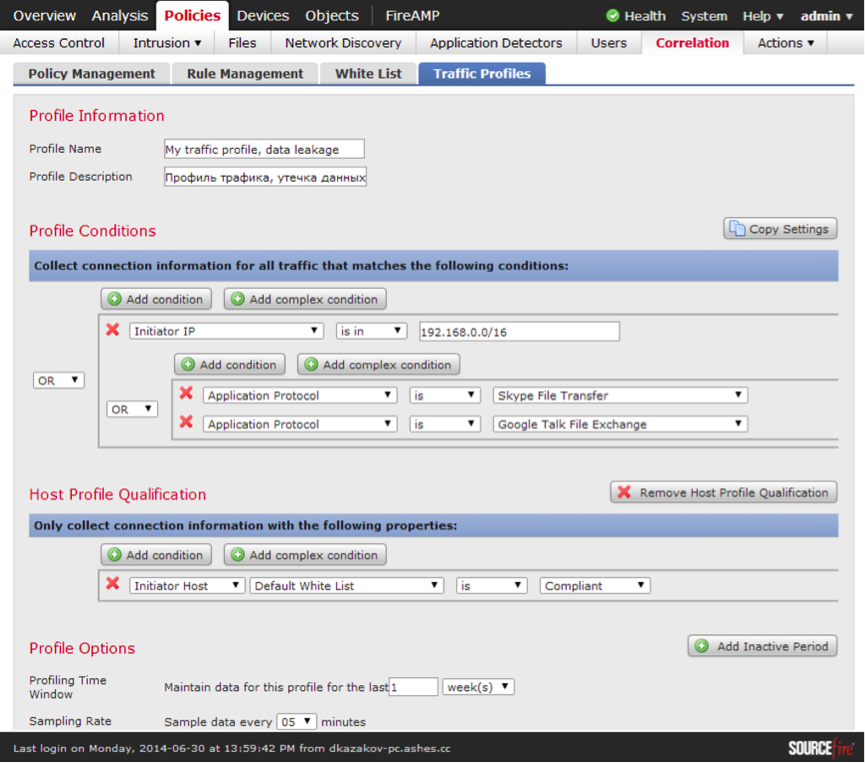

トラフィックプロファイル

お気付きかもしれませんが、FireSightテクノロジーは、ネットワーク上のホストによって確立された接続のパラメーターも監視します。 収集された統計に基づいて、少なくとも29の接続パラメーターが収集され、各ホストのいわゆる基本接続プロファイルが構築されます。 この構成では、どの特定の種類の接続またはアプリケーショントラフィックをプロファイルするか、および基本プロファイルを作成する期間を設定できます(図23の例)。

図 23

図23の例は、すべての送信トラフィックに基づいてプロファイルを構築し、必要なフローをより正確に選択できることを示しています。

イベント相関

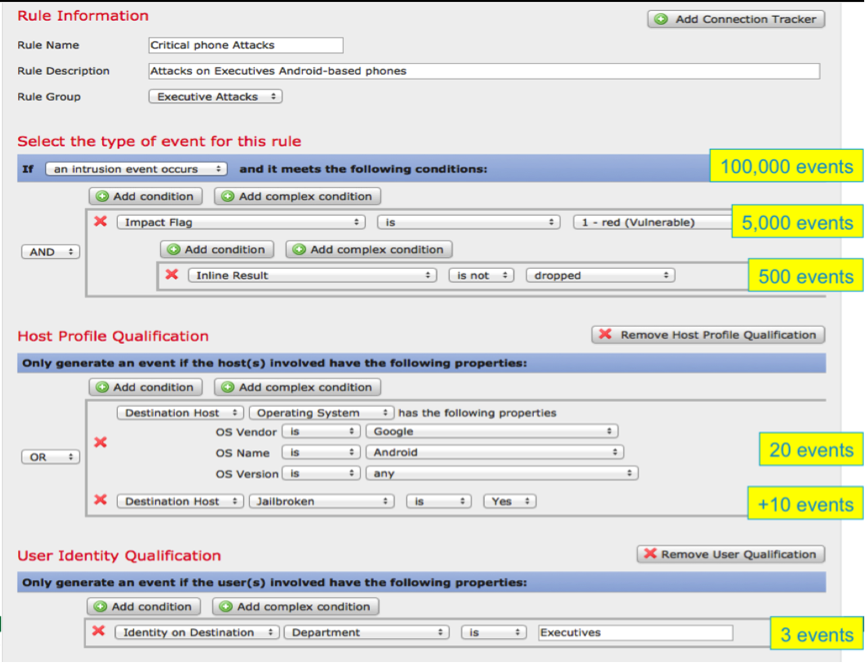

イベントの追跡、エスカレーション、および応答のための非常に強力な機能がシステムに組み込まれています-これは相関機能です。 特にこの機能は、愛好家やセキュリティの専門家にアピールします。

実際、この関数は、イベントの論理接続子を使用して条件のセットを設定し、リアクティブアクションを生成する機会を提供します(相関条件の例については、図24を参照)。

図 24

上記の相関条件を適用した結果、侵入イベントが発生します。

- 脆弱なプラットフォームに対応(影響1)。

- ブロックされていない署名の規則に従って。

- Jailbrakeを使用したAnroidまたはIPhoneプラットフォームを対象としています。

- (Active Directory内の)エグゼクティブ部門のユーザーが所有しています。

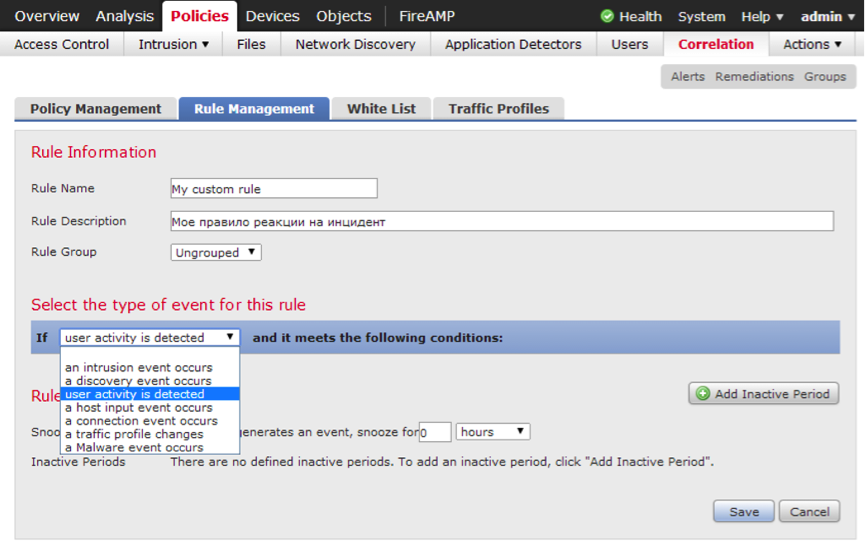

小さな例の形で、次のタイプのイベントに対して相関条件を作成できます(図25、26を参照)。

- セキュリティイベント(アラート);

- 発見イベント

- ユーザーアクティビティイベント。

- ホストプロファイルが変更されたか、脆弱性が追加されました(ホスト入力)(図26のイベントの例)。

- 接続が確立されました。

- トラフィックプロファイルが変更されました。

- マルウェア検出(マルウェアイベント);

図 25

図 26

相関条件を設定する可能性を検討し、これらの条件の充足にどのように対応できるかを確認します。

相関ルールの実装の結果は、次のような1つ以上のアクションになります。

- 攻撃の発信元/方向に指定されたパラメーターを使用してNMAPスキャンを起動します。

- Ciscoルーター(RTBH)での攻撃者のブロック。

- SHUNロックをCisco ASA ITUに送信します。

- ホストで必要な属性を設定します。

- 電子メール/ SNMP / Syslogによる管理者通知

- イベントから変数を転送する機能を備えた、C / BASH / TCSH / PERLで記述された自己記述プログラムの実行。

図 27

監視および報告システム

防御センターの管理システムは、システム全体の非常に明確な統計情報を提供するとともに、任意のグラフから検出されたアクティビティの詳細を掘り下げる機会を提供します。

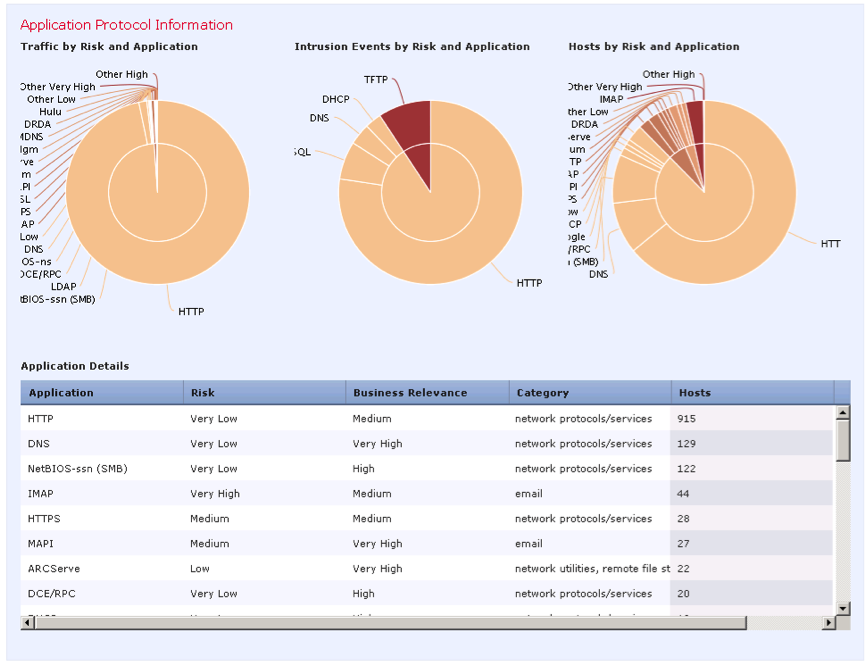

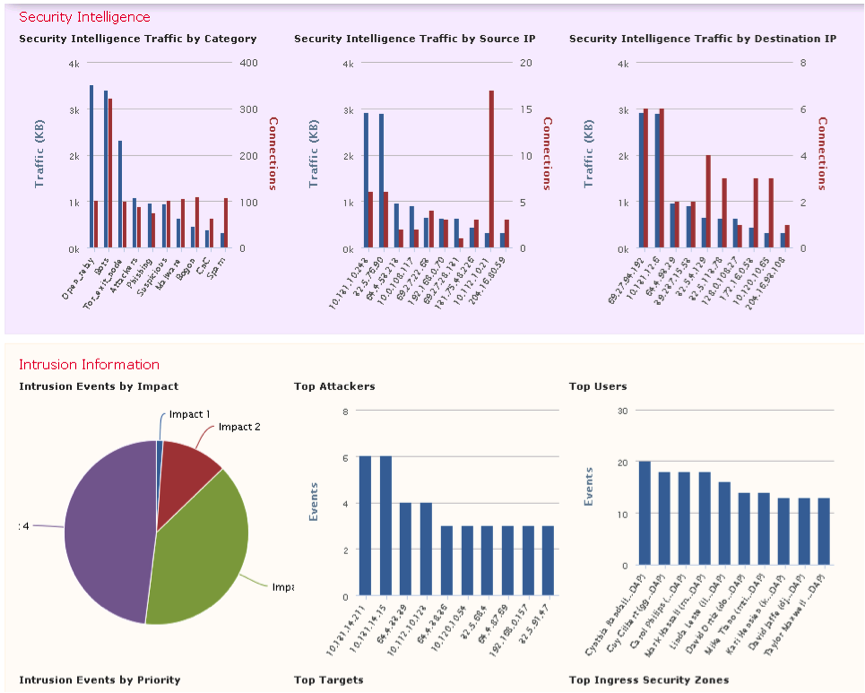

ネットワークサービス、アプリケーション、オペレーティングシステムの使用、ビジネスプロセスとリスクに対するアクティビティの関連性の分析の現在の状況に管理者を慣れさせるために、プライマリサマリーダッシュボードレビュー画面が利用できます(図28を参照)。

図 28

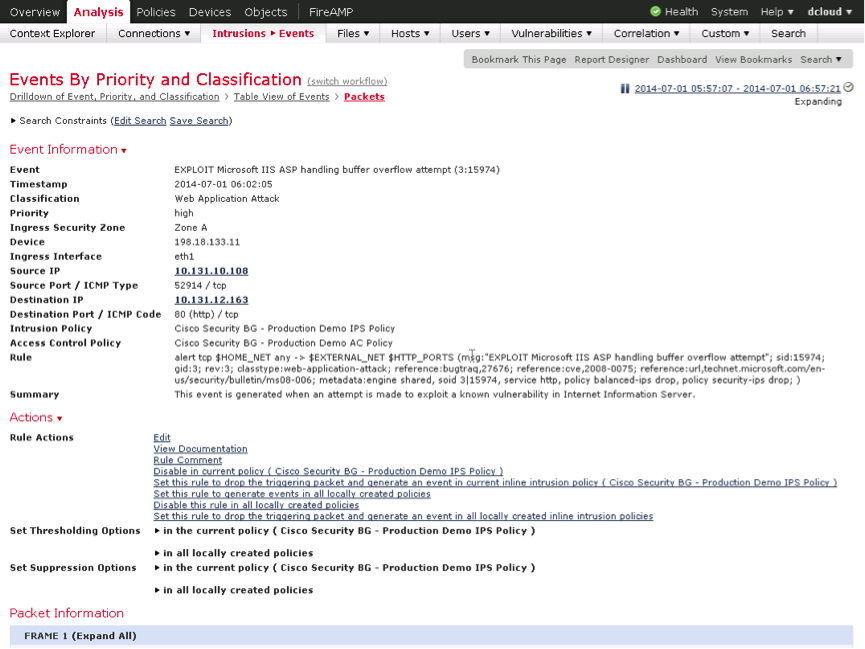

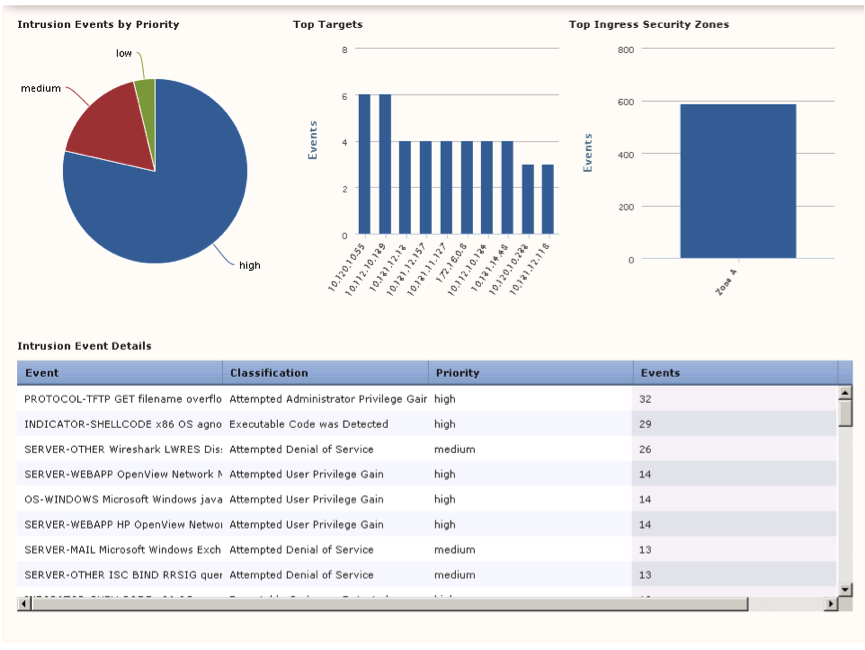

過去の情報セキュリティインシデントの分析を開始するには、[侵入イベント]タブに移動して、検出およびブロックされた攻撃に関する集約情報、統計を確認し、関心のある各イベントの詳細なレビューに個別に移動できます(図29を参照)。

図 29日

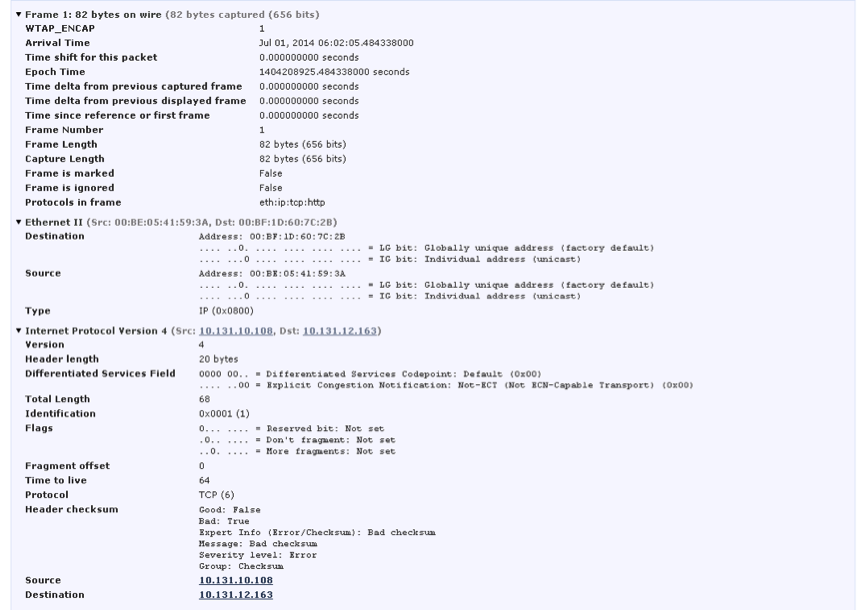

署名をトリガーしたパケットの内容など、各インシデントを詳細に調べることができます。図を参照してください。 30.イベントに関する情報ウィンドウから、トリガーされたシグネチャのテキストを確認できます。攻撃シグネチャはSNORTで記述されます。これは事実上、多くのIS管理者のIPSルールを記述するための標準になっています。 同じウィンドウで、署名の調整、フィルタリングの構成、イベントの要約、このアクティビティの検出に関連するアクションの変更を行うことができます。

図 30

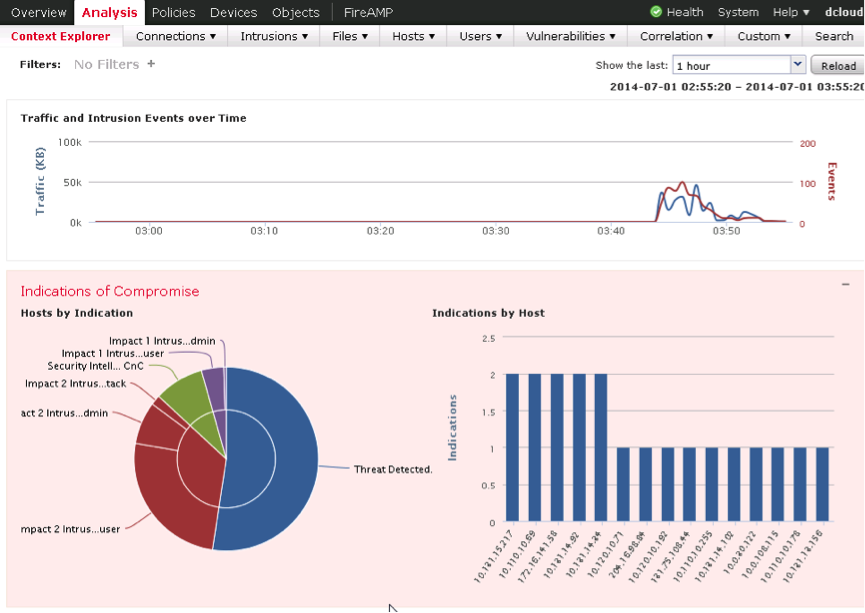

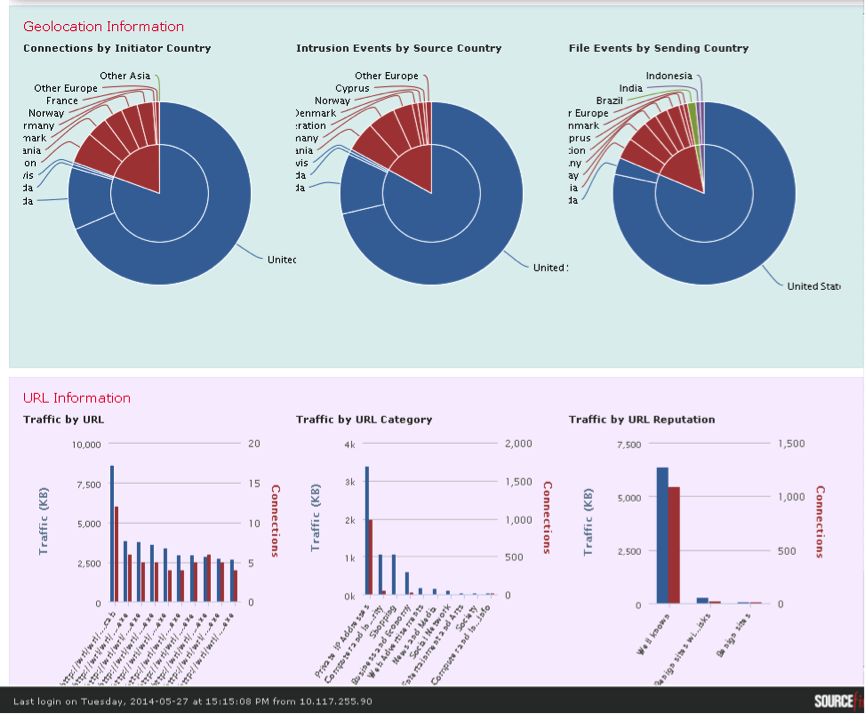

攻撃に関する情報に加えて、ネットワーク全体に関してシステムが受信する関心のある情報を分析およびフィルタリングできます。 ネットワークに関する、または必要に応じてその特定のセグメントに関する一般的な情報を取得するために、Context Explorerインターフェイスが存在します(図31を参照)。

図 31

図31では、統計情報を確認できます。

- セキュリティインテリジェンスデータベースデータ、セキュリティイベント、トラフィック、およびマルウェアイベントの相関関係により、ネットワーク内で起こりうる脅威を評価します。

- 特定のユーザーとそのアプリケーションのアクティビティ。アプリケーションのリスクのレベルを詳述します。

- ネットワーク内で使用されるオペレーティングシステムおよび情報交換アクティビティ。

- 暴露レベルと優先度レベルによる安全イベントの評価。

- マルウェアアクティビティの検出と感染ファイルの送信に関する統計。

- マルウェアを拡散し、敵対的な活動と最も激しい情報交換を実装するホストの地理的位置特性。

- 評価および最も訪問されたURLを含む、最も頻繁に訪問されたサイトのカテゴリの統計。

システムは、事前に作成されたテンプレートに基づいて独自のレポートを生成し、自分でテンプレートを作成する機能を提供します。 独自のレポートテンプレートを作成するために、ウィザード全体(図32を参照)があり、さまざまな種類のグラフィカルな統計オブジェクト、表形式のデータ、および疑わしいアクティビティのあるパッケージの内容を直接含めることができます。 より柔軟なレポートを作成するために、独自の変数を設定して、レポートを生成するときにそれらをテンプレートに代入することができます。 レポートはスケジュールに従って生成し、責任者に配布できます。

図 32

おわりに

結論として、買収したSourceFire社の製品に基づいて記事で検討した、攻撃からネットワークを保護し、アプリケーションポリシーを管理し、マルウェアの拡散に対抗する包括的なシステムが、シスコの情報セキュリティ製品のポートフォリオを有機的に補完し、強化していることに注目したいと思います。 このクラスのソリューションを有望であると区別し、積極的に開発します。 同社は、情報セキュリティソリューションの技術部門の開発に多額の投資を割り当てていますが、これは間違いなく会社の戦略の1つです。 近い将来、SourceFireテクノロジーとシスコの従来のアーキテクチャソリューションおよび企業製品ソリューションとのより緊密な統合が期待されています。 SourceFireからの無料のオープンソース製品の開発に関する業界の同僚の懸念を払拭したいと思います。すべてのオープンソースイニシアチブは保存され、さらに積極的に開発されます。