モバイル通信の世界に存在する脅威についてはすでに説明しましたが、今日はモバイル加入者を狙った攻撃ベクトルの1つについてもう一度お話ししたいと思います。

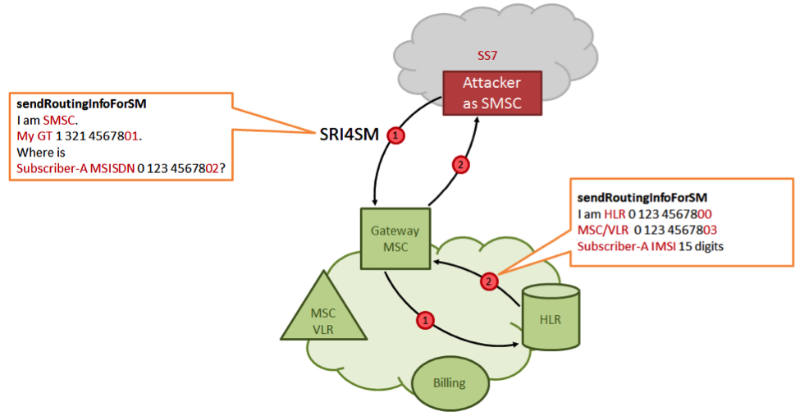

要するに、そのようなスキーム。 攻撃者はSS7シグナリングネットワークに導入され、そのチャネルでSMのルーティング情報送信(SRI4SM)サービスメッセージを送信し、攻撃されたサブスクライバAの電話番号をパラメータとして指定します。応答として、サブスクライバAのホームネットワークは攻撃者に技術情報を送信します:IMSI(国際サブスクライバ識別子)および現在加入者にサービスを提供しているMSCスイッチのアドレス。

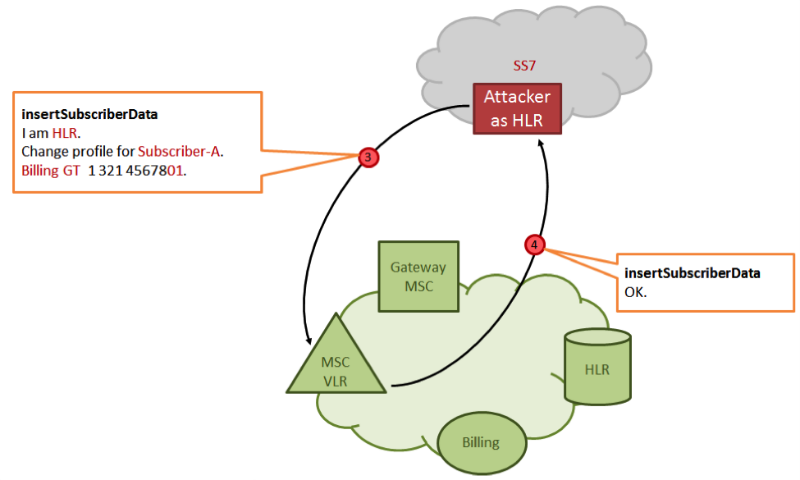

次に、攻撃者は、サブスクライバーデータの挿入(ISD)メッセージを使用して、更新されたサブスクライバープロファイルをVLRデータベースに実装し、課金システムのアドレスを自分の擬似請求システムのアドレスに変更します。

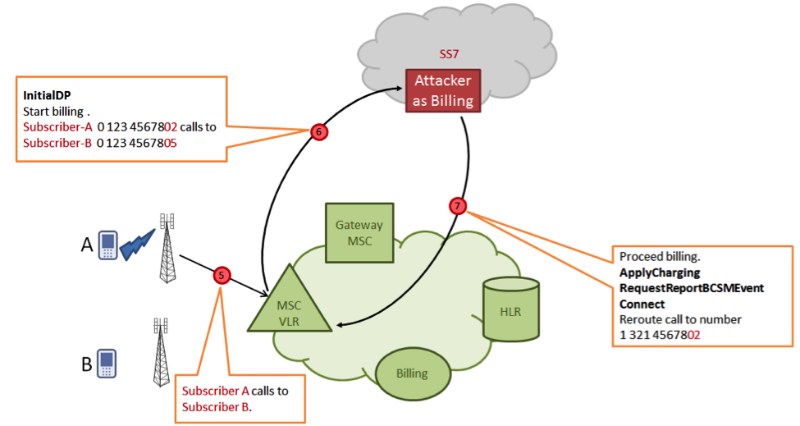

次に、攻撃されたサブスクライバーが実際の課金システムではなく発信呼び出しを行うと、彼のスイッチは攻撃者のシステムに接続し、攻撃者によって制御されるサードパーティに呼び出しをリダイレクトする指示をスイッチに与えます。

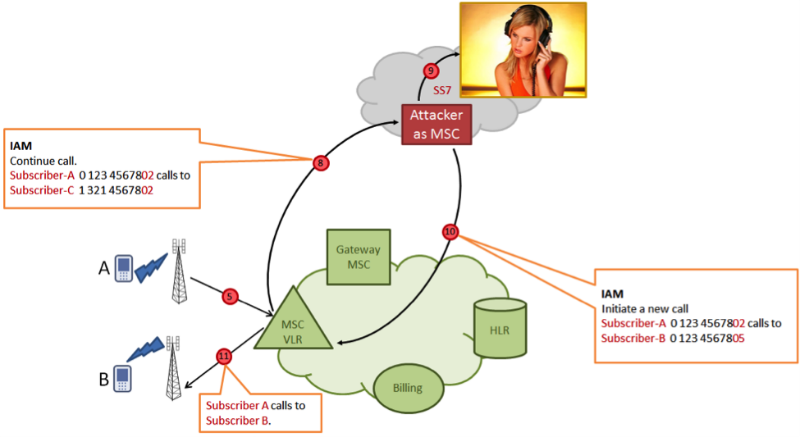

この3番目のサイドでは、電話会議は3人のサブスクライバーで構成され、そのうち2人は本物(Aを呼び出し、Bを呼び出します)であり、3番目は不正な攻撃者によって侵入され、会話を聞き取り、録音する機能があります。

すぐに懐疑論者に話しましょう。このスキームは素晴らしいものではなく、ご覧のように、実際には非常に実現可能です。 SS7信号システムを開発する際、そのような攻撃に対する保護メカニズムはありませんでした。 SS7ネットワーク自体がかなり閉鎖されており、「エイリアン」がそこに到達できないことが理解されました。 しかし、時代は変わりつつあり、あなたと私は電話技術の悪用を目撃しています。 残念ながら、外部ネットワークからのSS7メッセージのフィルタリングをオンにして有効にすることはできません。これは、ローミング中のサービスの保守性に影響するためです。 また、収入を奪うことを望んでいる事業者はいません。

多数の加入者にサービスを提供するオペレーターの仕事では、情報セキュリティとサービスの可用性の間には常に微妙な境界線があります。 これはモバイルオペレーターにとって特に深刻です。サービスの範囲は非常に大きく、すべてのオペレーターにとっては異なりますが、私は自分自身だけでなく、ネットワーク内の外国人加入者にも質の高いサービスを提供したいので、海外旅行中に加入者の能力が制限されることはありません。

どうする

SS7プロトコルスタックのいわゆる「脆弱性」を閉じることは良いことですが、専門家なら誰でもこれは非現実的であると言うでしょう。 古典的なケースは「これはバグではなく、これは機能です」です。

モバイルネットワークのアーキテクチャを哲学するのではなく、行動する必要があります。 たとえば、次のことを行います。

- SS7ネットワークで侵入テストを実施します。

- 同時に、利用可能なすべての手段により、オペレーターのネットワークの境界でアラームメッセージの監視を整理します。

- 受信した情報を分析し、リスクを最小限に抑える対策を講じます。

侵入テスト

侵入テストの利点について少し。 通信事業者のネットワークでは、その役割は脆弱性を識別するだけでなく、運用上の問題を解決することでもあります。 たとえば、特定のセキュリティ機能を含めるとどのような影響があるかを理解するには、各ネットワークの特性を考慮して多くのテストを実施する必要があります。 SS7シグナリングテストを実施する際には、ネットワークおよびモバイルサブスクライバーに対する10種類の主要な攻撃を考慮します。

- 機密技術パラメーターの開示を確認します。加入者のIMSI。 加入者が登録されているMSCスイッチアドレス。 加入者プロファイルが保存されているHLRデータベースアドレス。 これらのパラメータを知っていると、攻撃者はより複雑な攻撃を実行できます。

- 加入者にサービスを提供するセルのデータの開示を確認します。 セルIDを知っている攻撃者は、サブスクライバーの場所を特定できます。 都市のカバレッジの条件では、加入者の位置は数十メートルの精度で決定できます。

- 着信コールに対する加入者の可用性(加入者ごとのDoS)に違反する可能性を確認します。 攻撃が成功した場合、加入者と被害者は着信コールとSMSの受信を停止します。 この場合、被害者のモバイルデバイスはネットワークの存在を示します。 加入者と被害者のこの状態は、加入者が発信するか、別のスイッチのカバレッジエリアに移動するか、電話機を再起動するまで続きます。

- プライベートSMS通信の開示を確認します。 この攻撃は、攻撃番号3の結果です。攻撃が成功した場合、着信SMSは攻撃者の機器に届き始め、それらを読むことは難しくありません。 SMSがその後受信者に配信されないように、受信通知がSMSセンターに送信されます。

- USSDコマンドの操作を確認します。 攻撃が成功した場合、攻撃者はサブスクライバーに代わってUSSDコマンドを送信できます。 損害の可能性は、USSDを介してオペレーターが提供する一連のサービスによって決まります(たとえば、USSDコマンドを使用してサブスクライバーアカウント間で資金を転送できるかどうか)。

- VLRでサブスクライバープロファイルを変更する可能性を確認します。 攻撃が成功した場合、攻撃者は自分の機器をインテリジェントなプラットフォームとして使用して、音声通話と関税操作の機能を拡張する機会を得ます。

- 発信通話をリダイレクトする可能性を確認します。 これは攻撃6の続きです。攻撃が成功した場合、攻撃者は被害者のサブスクライバーの発信音声通話をリダイレクトする能力を獲得します。 さらに、攻撃により、攻撃者は無許可の「ウェッジ」によって会話に電話会議を手配することができます。

- 着信コールのリダイレクトを確認します。 攻撃が成功した場合、攻撃者は加入者被害者向けの着信音声コールをリダイレクトできます。 さらに、高関税の宛先への通話は課金されないか、被害者の加入者に通話料金が課金されます。

- DoS攻撃に対するスイッチの回復力を確認します。 攻撃が成功した場合、スイッチはカバレッジエリア内の加入者への着信コールの処理を停止します。

- 請求の直接操作の可能性を確認します。 攻撃が成功した場合、攻撃者は個人アカウントを空にする機会を得るため、加入者から電話をかけることができなくなります。

自分を守る方法

私たちの調査では、SS7ネットワークでの攻撃の大部分は、加入者に関する技術データ(IMSI ID、MSCスイッチアドレス、HLRデータベース)の受信から始まることが示されています。 これらのパラメーターは、記事の冒頭に記載されているまさにメッセージSRI4SMへの応答から取得されます。

1つのセキュリティソリューションは、2007年に3GPPによって提案されたSMSホームルーティングです。 SMSファイアウォールまたはSMSフィルターとも呼ばれます。

オペレーターのネットワークに追加のノードが導入され、悪意のあるメッセージのフィルタリングSRI4SMが提供されます。 その仕事の原理は次のとおりです。 SRI4SMメッセージが別のネットワークからオペレーターのネットワークに到着すると、新しいフィルターノードに再ルーティングされます。 このノードは通常の応答を送信し、そのアドレスをMSCスイッチおよびHLRデータベースのアドレスとして、偽のデータを加入者のIMSIとして提供します。 メッセージSRI4SMが攻撃者によって生成された場合、攻撃者は応答で有用な情報を受け取らず、攻撃は最初の段階でも窒息します。 SRI4SMメッセージがSMSメッセージを送信するための合法的なトランザクションの開始である場合、送信者のネットワークはこのSMSメッセージをフィルタリングノードに送信し、次に彼はホームネットワーク内の宛先にメッセージを配信します。

この推奨事項のリリースから7年が経過しましたが、ご覧のとおり、すべてのオペレーターがそのようなソリューションを開始しているわけではありません。 ところで、SRI4SMメッセージはIMSIサブスクライバーを取得する唯一の方法ではありません。

結論の代わりに

他の携帯電話会社のネットワークは、潜在的に脆弱です。 移動体通信ネットワークの特異性により、それらへの攻撃は、インターネットへの攻撃よりも高度になる可能性があります。 従来のシナリオに従って、このようなネットワークを保護するための対策を講じることをお勧めします。問題領域の特定を伴うペンテスト、推奨設定のインストールを伴うセキュリティ監査、テンプレートに従ってセキュリティ設定を定期的に検証する。 これは、ベースボードのすぐ上でネットワークセキュリティのレベルを上げるのに役立つ最小限の作業ですが、最初のステップとしてはこれで十分です。 加入者はよりよく眠ります。

PS Positive Hack Days IVフォーラムでは、モバイルオペレーターのネットワークにおける攻撃の可能性について報告しました。これは、世界中のほぼどこからでも電話での会話の盗聴に触れました。

ビデオ: live.digitaloctober.ru/embed/2990#time1400670335

PPSコメントでは、政治的な選好を無視して、この投稿がインターネット上にたくさんあるホリバーを誘発しないようにしてください。 技術記事は情報セキュリティに特化しており、読者の国籍、居住国、宗教、性別とは関係ありません。

著者:セルゲイプザンコフとドミトリークルバトフ、ポジティブリサーチセンター。