モノのインターネットが国家安全保障にとって脅威なのはなぜですか? 印象とは何ですか? 何億ものコピーが流通しているアプリケーションでゼロデイ脆弱性を見つける方法 DDoS攻撃に対する万能薬はありますか? Positive Hack Days IV国際フォーラムで行われるスピーチの新しい部分をご紹介します( 第1発表と第2発表もご覧ください)。

2014年5月21日と22日にモスクワに約2,000人の実用的なセキュリティの専門家が集まり、イラン、中国、北朝鮮のサイバーの可能性、スノーデンとハートブリード後の暗号化、情報セキュリティ問題におけるヤンデックスの従業員の認識、SCADA Strangeloveグループの重要な発見、最新の変電所、SAPシステムに対する攻撃の主な方向。 フォーラムのゲストは、次世代のセキュリティ侵害インジケータ、情報セキュリティの視覚的分析、リバースエンジニアリングの自動化などについて学びます。

PHDays IVプログラムでは、合計40を超えるレポート 、セクション、ラウンドテーブル(後者については個別に説明します)、 マスタークラス 、魅力的なFastTrackスタンドアップを計画しています。

日曜大工の実用的なタスク

Positive Hack Daysワークショップは通常、最大限の注意に焦点を当てています。 PHDaysのハンズオンラボは、原則として基本的なトレーニング、新しい知識への渇望、そして通常はラップトップだけが必要な参加のための実践的な演習です。

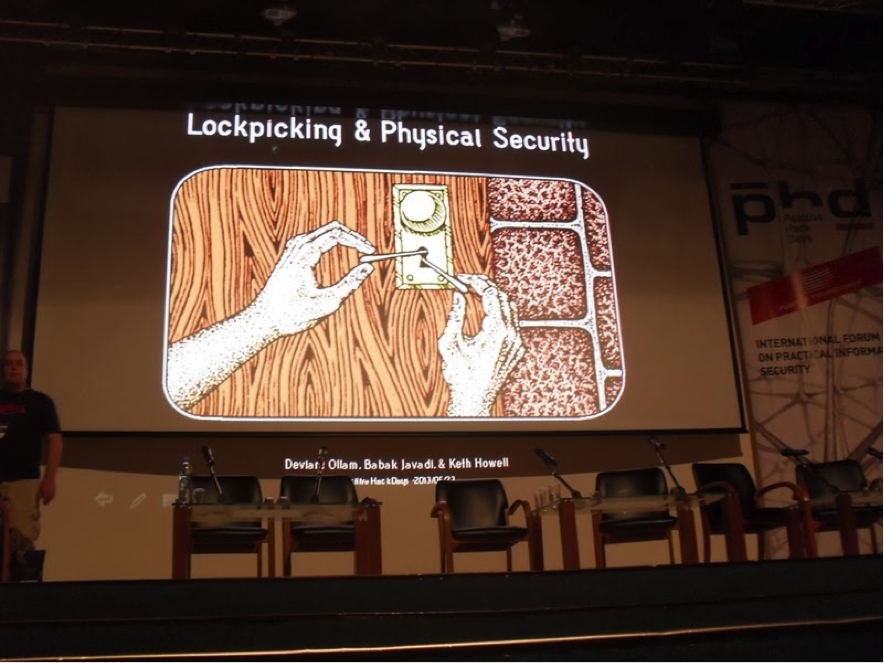

このサイトの伝統的なフルハウスは、特に、TOOOLの3人のHoudini(Deviant Ollam、Babak Javadi、Keith Howell)のパフォーマンスが原因で、物理的セキュリティがセキュリティの基礎であることを実証することに疲れています。 今回は彼らは印象派について話します-ブランク、フラットファイル、および綿密な観察を使用して、他の誰かのドアへの鍵を作成する技術。 プレゼンテーションのすべての参加者は、メソッドの機能に精通するだけでなく、その応用を実践することもできます。

すべてのハンズオンラボの簡単な説明は、イベントWebサイトで入手できます。

回答を検索する

PHDaysでは、最も深刻で実用的な安全性の問題が準備されます。その解決策は、今日、既製のレシピはありません。

したがって、「モノのインターネット-次世代の脅威?」のセクションの参加者は、私たちの生活にデジタル技術が深く浸透することによって引き起こされる危険に焦点を当てます。 これらの危険を予測する方法は? 起こりうる損傷を最小限に抑えるために、どのツールを使用する必要がありますか? Andrei BosenkoとAleksey Kachalin(「パースペクティブモニタリング」)、Andrei Moskvitin(Cisco)、Andrei Petukhov(VMKモスクワ州立大学)、Artyom Chaykin(Positive Technologies)はこれらの質問に答えようとします。

PHDays IVには、フランスの教授、暗号学者、サイバーセキュリティとサイバー戦争の分野の専門家、本「コンピューターウイルス:理論、実践、応用」のロバートビル賞の受賞者が訪問します。 彼は、RSA、Heartbleed、Google、ANSIIでのエドワード・スノーデンとスキャンダルの暴露後に暗号学で起こった変化の彼の見解を提示し、まだ新聞に書かれていないいくつかのトピックに触れます。

世界中のスペシャリストは、侵入を検出および防止する有望なアプローチ(スピーカー-EMCのRobert Griffin)、オレンジネットワークを例として使用する通信事業者にとっての新たな危険(セバスチャンロシェ、オレンジグループのコアネットワークのセキュリティサービス)を検討します。 議論されている他のトピックには、イラン、中国、北朝鮮のサイバーの可能性の比較(William Hagestadによって提示されます)および情報セキュリティに関する従業員の意識を高める問題が含まれます-YandexのNatalya Kukanovaがそれらについて語ります(ポジティブテクノロジーによると 、平均で30以上)大企業の従業員の割合はフィッシングリンクをたどっています!)。

PHDays IVで計画されているビジネスレポートの説明は、フォーラムのWebサイトで確認できます。

そして今、新しいレポートについての詳細。

2014年のバイナリゼロデイ脆弱性の検索について

統計的に重要なアプリケーション(OS、オフィスアプリケーション、ブラウザー)のゼロデイ脆弱性を検索、発見、活用する方法-Shellcoder's Handbookのリリースから10年後、数百万のレポート、数千のアプリケーションユーティリティ、複数の計算能力の乗算後? スピーカーは、彼自身のファジングシステム、いくつかのゼロデイ脆弱性、および多くの保護バイパス技術を導入することにより、この質問に答えようとします。

このレポートは、コンピューターセキュリティ研究者のアリスシェフチェンコ(Esage)によって提示されます。 彼女は2009年から自身の会社Esage Labを管理しており、モスクワのハックスペースNeuronの共同設立者です。

サイバースパイ:妥協の指標とは何か、彼らが食べるもの

スピーカーは、侵害の指標(IOC)の概念と、インシデントへの対応と調査におけるその使用について説明します。 著者が開発したプラットフォームを使用すると、さまざまな形式の侵害インジケータを動的保護フレームワークに統合できます。

スピーカー:Fedor Yarochkin-アナリスト、P1 Security、Sinik Academy; Vladimir KropotovとVitaly Chetvertakovは、情報セキュリティの分野で独立した研究者です。

情報セキュリティにおける視覚分析

インフォグラフィックは新しい技術アルファベットと呼ばれ、情報技術の分野の専門家が研究デザインだけでなく、それに注目しているのは当然です。 レポートの作成者は、トラフィック分析、攻撃モデリング、セキュリティ評価、モバイル送金システムの金銭的不正の検出のための視覚的ツールを開発しました。 彼らは、そのようなアプローチは従来のアプローチよりもはるかに効果的であり、実際にそれを証明する準備ができていると主張しています。

SPIIR研究所の従業員であるIgor KotenkoとYevgeny Novikovaは、視覚分析が通常の「情報セキュリティ」をコンピューターバットマンに変える方法を示すつもりです。

SQLおよびNoSQLのタイムアタック

このような攻撃の主な用途は、Webアプリケーションです。 この研究は、SQLおよびNoSQLデータベースのさまざまな検索アルゴリズムと、そのようなアルゴリズムの実行時間を分析することによる攻撃に専念しています。

スピーカー-Ivan Novikov、会社の情報セキュリティの専門家、WallarmのCEO。 彼は、Google、Facebook、Twitter、Nokia、Yandexの脆弱性を検出したことで繰り返し表彰されました。 現在、彼は積極的に自己学習型WAFシステムを開発しています。

現代の電気変電所の制御システムのサイバー脅威

著者は、現代の高電圧変電所を模倣し、電気変電所の制御システムにおける実際のサイバーセキュリティ事件を分析する、チェボクサルイで作成された本格的な試験場について話します。

NTC FGC UES OJSC、Kaspersky Lab、およびTsUE CHEAZ LLCの共同作業の結果は、電力管理システムの分野の専門家であり、TsUE CHEAZ LLCの制御システム部門の責任者であるMaxim Nikandrovによって提示されます。

信頼できるチャネルとデータ変換

プログラマーはより有能になり、ユーザーデータを正しく処理し、権限のないユーザーに機密データを提供しないことが必要であることを知っています。 ただし、ユーザーとデータを交換するためのチャネル、および信頼できるデータソースとは何かを誰もが理解しているわけではなく、独自のコード構文のレベルでしか考えていません。 このレポートは、入力検証が不十分であるなどの欠陥を体系化しようとします(主にWebアプリケーションで)。

スピーカー-ロシアの会社であるIncSecurityの専門家、オマールガニエフ。 2011年以来、彼はCTFコンペティションに積極的に参加しており、Bechedという仮名の下での個々のコンペティションとチームコンペティション(RDot.Org、UFOLogists、More Smoked Leet Chickenチームの一部)の両方で多くの勝利を収めています。

SAP攻撃ベクトル-CUAシステム

このレポートでは、SAP、特に集中ユーザー管理システムSAP CUAに対する攻撃の主な領域について説明します。 著者は、アーキテクチャの機能、不適切な構成、およびデフォルト設定に関連するCUAシステムの脆弱性を示します。

スピーカー-Dmitry Gutsko、SAPセキュリティエキスパート。 Positive TechnologiesのSAPアプリケーションのセキュリティ分析グループを率いています。 彼はさまざまなSAPセキュリティトピックに関する多数の脆弱性と研究を公開しています。

DPモデルに基づくアクセス制御と情報フローのセキュリティモデリング

このレポートは、現代のコンピューターシステムにおける論理アクセス制御と情報フローのセキュリティモデリングに特化しています。 DPモデルの理論、その利点と機能、および保護メカニズムの開発におけるアプリケーション機能に基づいたセキュリティモデリングへのアプローチを検討します。 DPモデルの基本的な要素、規定、および方法が説明されています。 アクセス制御メカニズムのソフトウェア実装に焦点を当てた新しいモデリング手法が提案されています。

Denis Kolegov-Ph.D.、TSUの情報セキュリティおよび暗号化の助教授、F5 Networksのセキュリティテストのシニアエンジニア。

リバースエンジニアリングの自動化

リバースエンジニアリングのプロセスでは、プログラムが何をどのように実行するかを理解するために、研究者の途中で多くの日常的なアクションが発生します。 しかし、プログラムのプレゼンテーションの抽象化レベルとルーチンアクションの自動化を向上させるためのテクノロジーは多数あります。 レポートでは、これらのテクノロジーの利点、アプリケーション例、およびそれらの実装のためのオープンユーティリティについて検討します。

スピーカー:アントンドーフマンは、研究者、リバースエンジニア、およびアセンブリ言語のファンです。 2009年以来、学生CTFチームのオーガナイザーおよびアクティブコーチ。

残りのレポートの発表は、フォーラムのウェブサイトで見つけることができます。

短くて明確

標準の講義に加えて、PHDays IVプログラムでは、豊富で動的な15分間のスピーチで構成されるFastTrackが計画されています。これについては、以下で簡単に説明します。

さまざまなアンチウイルス研究所の仕事の分析

会社の開発者との不思議な事件は、疑わしいソフトウェアを分析するとき、アンチウイルス研究所が実際に「反対側で」どのように機能するかを知るのを助けました。 スピーカーは、実際の攻撃者が着信トラフィックを分析することで、チームサーバーに対するウイルス対策ラボの関心を事前に検出する方法について説明します。

FastTrackエクスプレス調査は、Radio Monitoring TechnologiesのIT部門の副部長であるIgor Agievichと、OJSC Radio Monitoring Technologies(St. Petersburg)のソフトウェアエンジニアであるPavel Markovによって提示されます。

ARMでシェルコードをキャッチします

豊富なシェルコード検出ツールにもかかわらず、それらのほとんどはx86プラットフォームにのみ関連しています。 スピーカーは、この欠点を補おうとします。 既存のメソッドのARMへの適用可能性が分析され、このプラットフォームのシェルコードを検出するための可能なヒューリスティックが検討されます。

Svetlana Gayvoronskayaは、クラウドインフラストラクチャで悪意のあるテナントを自動的に検出するMicrosoft ResearchプロジェクトのメンバーであるBushwhackers CTFチームの元メンバーです。 Ivan PetrovはBushwhackers CTFチームの積極的なメンバーです。 彼は、ARMデバイスを悪用する可能性を探っていて、Metasploitのモジュールを書いています。

仮想マシンのイントロスペクション、またはクラウド内の攻撃者を追跡する方法

講演者は、「クラウド」がサイバー犯罪者を識別するのにどのように役立つかについて話します。また、トラップシステム(ハニーポット)を作成するプロジェクトで使用されるアプローチを検討します。 Nazar Timoshik-ソフトウェアセキュリティエンジニア、侵入テストスペシャリスト、ウクライナのさまざまなアウトソーシング企業(SoftServe、Eleks、Symphony-Solutions)で勤務。

Axaptインジェクション:Microsoft Dynamics AXのビジネスデータに対する攻撃

スピーカーは、Microsoft Dynamics AX ERPシステムの3層アーキテクチャを活用して、X ++言語コードの実装を使用して、システムのドメイン管理者のアカウントおよび企業の活動に関するデータにアクセスする方法を説明します。

スピーカー:Dmitry Erusovは過去10年間、Axapta ERPシステムに基づいたソリューションを開発および実装してきました。

PHPスクリプト内の悪意のあるコードの検出と分析を困難にする手法

このレポートでは、悪意のあるコード開発者がスクリプトの検出と分析を困難にするために使用する主な方法について説明しています。多段階暗号化、難読化、コード隠蔽、「模倣」、PHP関数の非表示呼び出しなどです。 各方法について、スキャナーでの検出方法、実装の複雑さ、および検出方法の例を検討します。 復号化ツールのリストが提供されます。

スピーカー-Grigory Zemskov、会社「Revision」の責任者、情報セキュリティ専門家。 AI-Bolitマルウェアスキャナーの作成者および開発者。 彼はTecom Groupのシニア開発者として、Teleca Russiaの主要な建築家として働いていました。

クラウドへの分散:DDoSの万能薬のようなクラウドフィルター

DDoS保護はリソースの戦いです。 リソースをクラウドソーシングしてトラフィックをフィルタリングし、負荷分散を行うと、DDoSとの戦いのコストを削減できます。 レポートでは、分散攻撃を無効にすることが知られている防御システムの概念を検証します。

Kaspersky Labの専門家であり、サイバー脅威から保護するための技術を専門とするDenis Makrushinが、FastTrackのスピーチで「クラウド」DDoS対策の技術について語ります。

IT-GRCクラスシステムとセキュリティおよびコンプライアンス制御システムの統合の技術的実装

このレポートでは、組み込みメカニズムを使用したIT-GRCシステムとセキュリティおよびコンプライアンス制御システム(CCMS)の統合の実装について説明しています。 この記事は、CPSSのレポートからのすべての可能な要素と属性を含む参照XMLレポートのCPSSレポートのレポートのXSDスキームに基づいて構築を示します。

Marat Rakhimovは2013年にNRU ITMOを卒業し、情報保護の組織と技術の学位を取得しました。 彼はGazinformservice LLCで設計エンジニアとして働いています。 RSA Archer GRC Platformの認定管理者。

一時的なものほど永続的なものはありません

Web開発者または管理者は、多くの場合、一時ファイルに注意を払わずに構成エラーを起こすため、重要な情報へのアクセスが最も歓迎されない場合があります。 このレポートでは、人気のあるさまざまなプログラムやバージョン管理システムの「フットプリント」により発生する可能性のある主な攻撃ベクトルを調査し、そのような攻撃に関する詳細な統計情報を提供します。

情報セキュリティへの古代のproveの適用性は、OnSecのセキュリティ研究者であり侵入テストのスペシャリストであるDmitry Bumovによって説明されます。

管理者権限なしで資格情報を取得する方法

通常、攻撃者は、通常のユーザーのレベルで組織の内部ネットワークにアクセスできるコンピューターに感染すると、アカウントからパスワードを簡単に取得できません。 既知の方法では、特権の昇格または多くの運が必要です。 著者は、Windows SSPIの実装の脆弱性を悪用する独自の手法と、それを使用して制限を回避するためのツールを紹介します。

スピーカー-アントンサポジニコフ、KPMGシニアコンサルタント 7年以上ペネトレーションテストに従事し、Fortune Global 500リストの多くの企業と協力し、コードゲート、HITB、DEFCONなどのイベントで賞を獲得したモアスモックドリートチキンチームのCTFライバル。

NFC:プロトコルセキュリティ

NFCテクノロジーは、地下鉄の料金を支払うことからスマートホームを手配することまで、人間の活動のほとんどの分野にうまく浸透しています。 便利に。 しかし、それは安全ですか? このレポートでは、NFCデバイスの相互作用のプロトコルを検討し、攻撃対象領域の概要を説明し、NFCの脅威モデルを検討します。 例としては、独自のArduinoベースのNFCトランスミッターを使用したAndroid電話でのMiTM攻撃があります。

このレポートは、Andrey Plastunov(「Perspective monitoring」という会社のシステムアナリスト)およびRoman Bazhin(「Perspective monitoring」というソフトウェアの開発者)によって提示されます。

FastTrackのパフォーマンスに関するすべての詳細は、フォーラムサイトにあります。

テクニカルレポートとマスタークラスは、1か月以内に開催される壮大なイベントの一部にすぎません。 エキサイティングな競技プログラムがすでに開発されており 、PHDays Everywhereサイトへの訪問者のために戦場が用意され、CTF競技会の参加者が特定され、ヤングスクール競技会の ファイナリストが選ばれました。

Positive Hack Days IVでお会いしましょう!