BillGatesボットネットはますます広まっているようです。4人の知人がすでにそれを取り除く方法とその内容を尋ねてきました。

私はシステム上で正常に動作する新しいバージョン(サーバーおよびDOSスラッジからコマンドを受信)を取得することができましたが、それは楽しいです!

何が変わった?

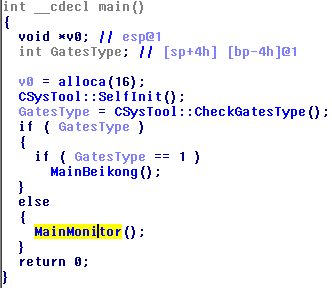

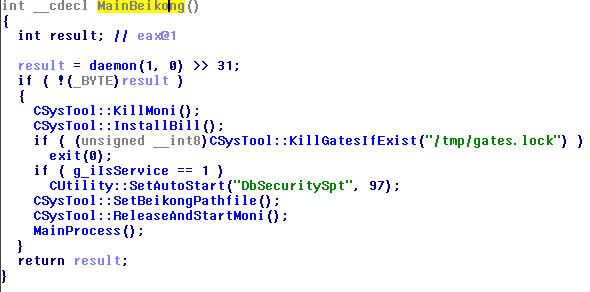

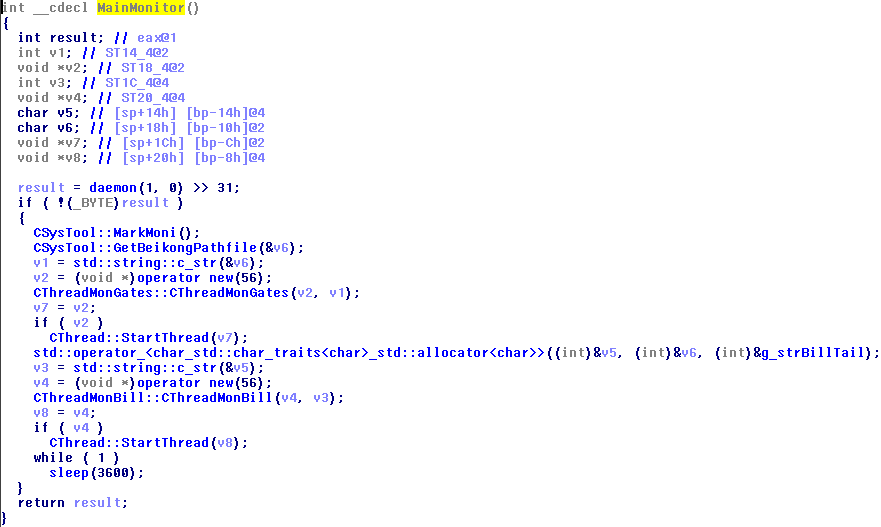

Gatesモジュールは、 BeikongとMonitor( moni)の2つのモジュールで構成されています。 (私の場合)パス/ usr / bin / pojieで始まる場合は、moniが起動します。他の方法である場合は、Beikongが起動します。 実際、Beikongは他のモジュールを再構成および更新し、moniはすべてのモジュールの状態を監視し(必要に応じて再起動します)、それらから統計を収集し、Beikong経由でサーバーに送信します。 / usr / bin / pojieが存在しない場合、Beikongはそこに自分自身をコピーして実行します。

Beikongは自身へのパスを/tmp/notify.fileに書き込み、moniはそのPIDを/tmp/moni.lockに書き込みます。

Gatesは、UPXによってパッケージ化された単純なDDoSモジュールをまだドロップします(私の場合、再びcupsddhと呼ばれていました)。

大きな変更はありません。

楽しい時間を!

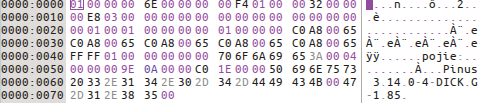

ボットネットは私のコンピューターで動作し、さらに誰かを攻撃し始めたので、CnCサーバーとボットの間のトラフィックの流れを確認することにしました。 予想どおり、暗号化は行われず、すべてが明確に行われました。

Gatesは1種類のCnCサーバー(Billモジュールとmoni経由で統計を送信するため)、および「Melinda」 (前の記事で「ノッキング」と呼んだモジュール。実際にはこれは高度なDDoSモジュールです)コードに名前が表示されなかったため、別の名前を付けることにしましたが、通信プロトコルは異なりますが、類似点があります。

起動時に、両方のモジュールがサーバーに接続してHELLOパッケージを送信します。Gatesの場合は、OSの名前、カーネル、モジュールの名前とバージョン、およびMelindaにはOSとカーネルの名前のみが含まれます。

私は有名なビデオからの推奨に従ってパッケージ内のデータを置き換えました。

その後、PINGパケットで相互に交換されます。

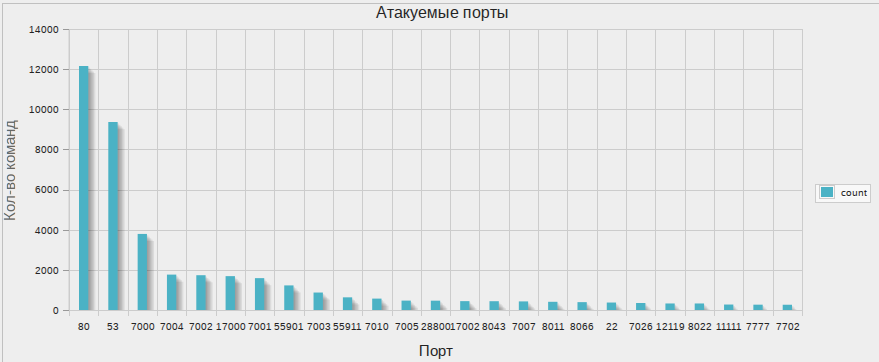

Gates CnCは、複数のサーバーを一度に送信してcupsddh経由で攻撃することができます。 モジュールは特にスマートではなく、TCPを介してのみ攻撃でき、TCP、UDP、ICMPおよび2種類のDNSを介して攻撃できるMelindaについては言えないパケットを偽造できません。

追跡

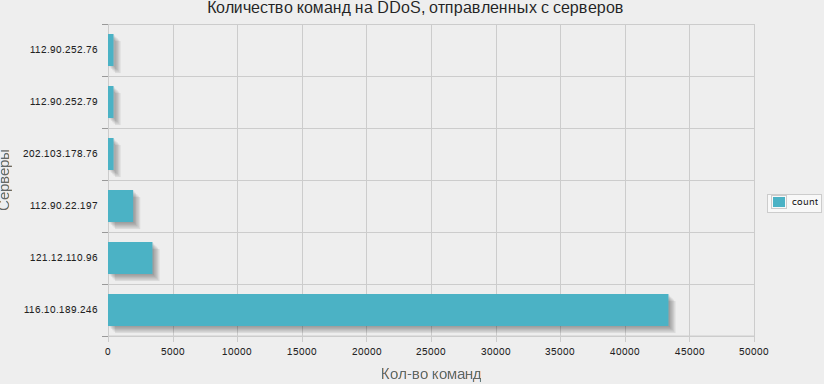

一般的に、このボットネットのトラッカーを作成することにしました。CnCサーバーに接続してDDoSコマンドを受信するクライアントです。 トラッカーは、GatesサーバーとMelindaサーバーの両方で機能します。 そして書いた。

github.com/ValdikSS/billgates-botnet-tracker

約1週間、ボットネットの動作を監視し、結果をデータベースに書き込みました。

はい、私はとても怠け者なので、phpmyadminはグラフィックを描いてくれました。

ここでリアルタイムでボットネットのアクションを追跡できます。

billgates.valdikss.org.ru

サーバーの世話をします。