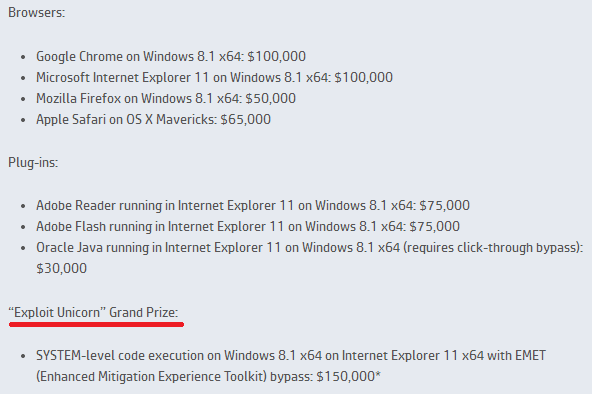

今年、コンテストの主催者は、いわゆるのために特別な大きな料金を用意しました。 エクスプロイトユニコーン 参加者は、Windows 8.1 x64上の最新のInternet Explorer 11 x64ブラウザーでコードをリモートで実行し、その後システムでの権限(ローカル権限エスカレーション、LPE)のコードを実行する、つまりモードでコードを実行するために使用できるエクスプロイトの操作を示すように招待されますOSの制限をバイパスするカーネル(ユーザーモードの制限のエスケープ)。 この場合、 MS EMETはオペレーティングシステムでアクティブである必要があります。 システムへの攻撃は、リモートコード実行用のブラウザーの1つのRCE脆弱性と、 サンドボックス(別名IE11 EPM)を超えるOSコンポーネントの2つの脆弱性を使用して実行する必要があります。 両方のエクスプロイトは、EMETを有効にして動作する必要があります。

オペレーティングソフトウェアとOSは、最新の更新、つまり最新の状態で配信されます。 報告される脆弱性は、以前は不明である必要があります-0day。

すべてのターゲットマシンは、デフォルトの設定でインストールされた、関連するオペレーティングシステム(Windows 8.1 x64およびOS X Mavericks)の最新の完全パッチバージョンを実行します。

IE11の新しいセキュリティ機能とEMETについては、すでに何度か書いています(上記のリンクを参照)。 「エクスプロイトユニコーン」の場合、Windows 7での使用とは異なり、Windows 8.1 x64でのInternet Explorer 11 x64の動作の最も保護されたモードについて説明しています。拡張保護モード(EPM)タブと64ビットプロセスタブがブラウザーとOSのテスト構成に含まれているかどうかは非常に明確です。 Windows 8.1 x64のEPMでは、IE11 x64が強制的にサンドボックス(AppContainer)モードでタブを起動し、64ビットプロセスのタブを設定するには、ブラウザータブに64ビットプロセスを使用します(それ以外の場合、32ビットプロセスのコンテキストで動作します)攻撃者のヒープスプレーを容易にします)。

昨年のPwn2Ownで、MWR Labsの研究者はExploit Unicornに対して同様のアプローチを示しましたが、x32バージョンのみでシステムにEMETがないGoogle Chromeブラウザー(Windows 7 x32)を使用しました。 ChromeのRCEは、ブラウザーの脆弱性、およびWin32kのクローズドMS13-053脆弱性(Google Chromeのフルサンドボックスバイパスw / win32k、WebKit / Clink-CVE-2013-0912、CVE-2013-1300の脆弱性)を使用して実行されました。