今日、侵入検知/防止システムが箱から出してすぐに初期化され、ネットワークに配置された直後に、それらのタスクにどのように対処するかについてお話したいと思います。 次のハードウェアプラットフォームは、今日のテストドライブに参加します。

•Cisco IPS 4240。

•IBM Proventia GX4004;

•StoneGate IPS 1060。

私たちの経験に基づくと、IPS組織の約80%は適切に構成されていません。 これは、単にそれらを構成する人がいないか、または規制当局の要件のいずれかを満たすために「ショー」専用にシステムがインストールされているという事実によるものです。 そのため、デフォルト設定で侵入検知システムを比較することにしました。

この記事では、私たちのテストドライブの結果を尊敬されるハラジテラミと共有したいと考えています。

興味がある人はすべて猫に招待されます。

IPSについて一言

侵入防止システム-侵入またはセキュリティ侵害を検出し、それらを自動的に保護するソフトウェアまたはハードウェアネットワークおよびコンピュータセキュリティシステム。

IPSシステムは、侵入追跡システム(IDS)の拡張と見なすことができます。攻撃を追跡するタスクは同じままであるためです。 ただし、IPSはアクティビティをリアルタイムで監視し、攻撃を防ぐためのアクションを迅速に実装する必要があるという点で異なります。 考えられる対策は、ネットワーク内のトラフィックフローのブロック、接続のリセット、オペレーターへの信号の発行です。 IPSは、パケットをデフラグし、TCPパケットを並べ替えて、SEQおよびACK番号が変更されたパケットから保護することもできます。

IPSシステムは、侵入追跡システム(IDS)の拡張と見なすことができます。攻撃を追跡するタスクは同じままであるためです。 ただし、IPSはアクティビティをリアルタイムで監視し、攻撃を防ぐためのアクションを迅速に実装する必要があるという点で異なります。 考えられる対策は、ネットワーク内のトラフィックフローのブロック、接続のリセット、オペレーターへの信号の発行です。 IPSは、パケットをデフラグし、TCPパケットを並べ替えて、SEQおよびACK番号が変更されたパケットから保護することもできます。

比較したIPSの技術的な説明

ここで、実際には、実験的な:

まず、ハードウェアプラットフォームのパフォーマンス特性を特徴付けるいくつかのドライナンバーを、オープンソースの情報から取得します。

試乗プログラム

同じ条件での3つのIPSの動作を比較します。IDSモードでの動作(比較は実際のネットワークで実行されました)、IPSモードでの動作、および「非常に条件付き」負荷テスト(比較は実験室で実行されました)。 その結果、検出およびブロックされた脆弱性の数に関するデータを含むサマリーテーブルを取得します。

私はすぐに、ソフトウェアの最新の利用可能なバージョンで比較が行われ、テスト時の最新の署名を使用して、脅威を検出してブロックするためにデフォルトのポリシーが使用されたことを規定します。

「レーストラック」

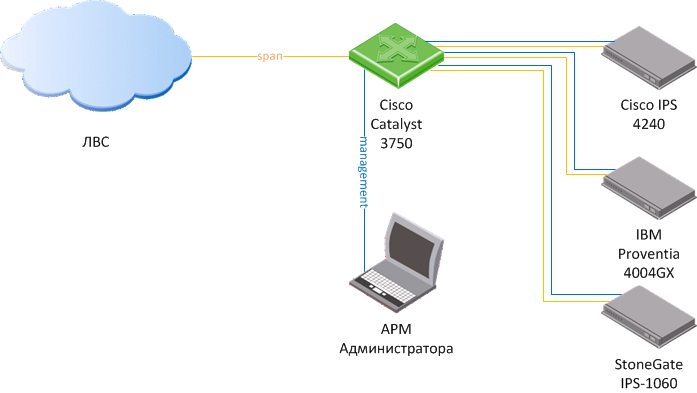

IDSモードで作業する

IDSモードの侵入検知システムのハードウェアプラットフォームのテスト(ネットワークアクティビティの監視)は、組織の実際のネットワークからのトラフィックがミラーリングされたCisco Catalyst 3750スイッチのスパンポートにすべてのグランドを接続することにより、下図に示すスキームに従って実行されました。

ネットワーク監視モードで3日間作業した後、IPSは次の数の脆弱性/攻撃を発見しました(高、中、低の脆弱性のみを考慮し、情報の脆弱性は考慮しませんでした)。

•Cisco IPS 4240-17の脆弱性/攻撃。

•IBM Proventia GX4004-32の脆弱性/攻撃。

•StoneGate IPS 1060-103の脆弱性/攻撃。

すべての鉄片が検出できるほど多くの一般的な脆弱性/攻撃はありません。

•アドレスマスク付きICMPネットワークスイープ。

•タイムスタンプ付きのICMPネットワークスイープ。

•TCP_Port_Scan;

•UDP_Port_Scan;

•ICMP_Subnet_Mask_Request;

•ICMP_Timestamp_Request。

発見されたすべての脆弱性/攻撃のリストと鉄片ごとの内訳を含む要約表は、ネタバレの下で見ることができます。

見つかった脆弱性

| 署名

| Cisco IPS 4240

| IBM Proventia GX4004

| Stonegate IPS 1060

|

| ICMPネットワークスイープw /アドレス

仮面 | +

| +

| +

|

| タイムスタンプ付きのICMPネットワークスイープ

| +

| +

| +

|

| Microsoft Windows CIFS

クライアント側のバッファオーバーフロー(CVE-2011-0654) | +

| -

| -

|

| SNMPプロトコル違反

(CVE-2002-0012、CVE-2002-0013) | +

| -

| -

|

| UPnP位置のオーバーフロー

| +

| -

| -

|

| 無効なDHCPパケット(CVE-2004-1111)

| +

| -

| -

|

| TCPセグメントの上書き

| +

| -

| -

|

| DHCPクライアントDoS(CVE-2008-0084)

| +

| -

| -

|

| TCP MSSが最大値を超えています

| +

| -

| -

|

| HTTPリクエストのSQLクエリ

(CVE-2005-4643、CVE-2006-0581) | +

| -

| -

|

| Email_Calendar_Code_Exec

(CVE-2007-0039) | -

| +

| -

|

| Email_Mime_Filename_Overflow

(CVE-1999-0004) | -

| +

| -

|

| Email_Mime_Name_Overflow

| -

| +

| -

|

| HTML_UTF8_Overflow(CVE-2006-2382)

| -

| +

| -

|

| HTTP_CheckPoint_FW1_FormatString

(CVE-2004-0039) | -

| +

| -

|

| Image_JPEG_IE_Component_Overflow

(CVE-2005-2308) | -

| +

| -

|

| OTF_Windows_Cmap_Table_Corruption

(CVE-2010-3959) | -

| +

| -

|

| PsExec_Service_Accessed

| -

| +

| -

|

| PsExec_Installed

| -

| +

| -

|

| Script_IE_Improper_Ref_Counting

(CVE-2012-4787) | -

| +

| -

|

| SMB_Empty_Password

| -

| +

| -

|

| BackOrifice_Ping(CVE-1999-0660)

| -

| +

| -

|

| Email_Executable_Extension

| -

| +

| -

|

| Flash_NavigateToURL_XSS(CVE-2007-6244)

| -

| +

| -

|

| HTTP_Connect_Proxy_Bypass_SMTP

| -

| +

| -

|

| HTTP_Field_With_Binary

| -

| +

| -

|

| HTTP_Proxy_Cache_Poisoning

(CVE-2005-1215) | -

| +

| -

|

| HTTP_URL_repeated_char

| -

| +

| -

|

| HTTPS_Proxy_Info_Disclosure

(CVE-2005-2830) | -

| +

| -

|

| ICMP_Flood

| -

| +

| -

|

| Ping_sweep

| -

| +

| -

|

| Smurf_Attack(CVE-1999-0513)

| -

| +

| -

|

| SNMP_Default_Backdoor(CVE-2000-0147)

| -

| +

| -

|

| TCP_Port_Scan

| +

| +

| +

|

| UDP_Port_Scan

| +

| +

| +

|

| DNS_Version_Request

| -

| +

| -

|

| HTTP_Authentication

| -

| +

| -

|

| HTTP_Microsoft_Error_Report

| -

| +

| -

|

| ICMP_Subnet_Mask_Request

| +

| +

| +

|

| ICMP_Timestamp_Request

| +

| +

| +

|

| ASN.1_Oversize-Block

| -

| -

| +

|

| HTTP_CRL-Excessively-Long-Options-Request-Argument

(CVE-2010-0361) | -

| -

| +

|

| SMTP_CS-Novell-Groupwise-Client-Img-Tag-Src-Parameter-Buffer-Overflow

(CVE-2007-6435) | -

| -

| +

|

| MSRPC-TCP_CPS-Samba-Spoolss-RPC-SmbIoNotifyOptionTypeData-Request-Handling-BOF

(CVE-2007-2446) | -

| -

| +

|

| SMB-TCP_Negotiate-Protocol-Smb2-Remote-Code-Execution

(CVE-2009-3103) | -

| -

| +

|

| File-OLE_Microsoft-Excel-File-Handling-Code-Execution-Vulnerability

(CVE-2008-0081) | -

| -

| +

|

| File-OLE_Microsoft-VBA6-Stack-Memory-Corruption

(CVE-2010-0815) | -

| -

| +

|

| ファイル-OLE_Microsoft-WordPad-Text-Converter-CVE-2010-2563

| -

| -

| +

|

| ファイル-OLE_Microsoft-WordPad-Text-Converter-Buffer-Overflow

(CVE-2010-1900) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Graphic-Object-Deref-Vulnerability-CVE-2011-0977

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Word-Sprmcmajority-Record-Buffer-Overflow

| -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Heap-Overflow-Vulnerability-CVE-2011-0098

| -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Style-Record-Data-Handling-Code-Execution

(CVE-2008-0114) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Merge-Cell-Record-Pointer-CVE-2010-3237

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Art-Property-Table-Memory-Corruption

(CVE-2008-0114) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Drawing-Exception-Handling-CVE-2010-3335

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Table-Record-Parsing-Code-Execution

(CVE-2010-3232) | -

| -

| +

|

| ファイル-OLE_Microsoft-Graphics-Rendering-Engine-Thumbnail-Stack-Buffer-Overflow

(CVE-2010-3970) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Malformed-Records-Stack-Buffer-Overflow

(CVE-2009-0559) | -

| -

| +

|

| File-OLE_Microsoft-Office-Excel-Unexpected-Field-Value-Memory-Corruption

(CVE-2009-0560) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-バージョン情報-処理コード-実行

(CVE-2010-0262) | -

| -

| +

|

| ファイル-OLE_Microsoft-Word-ファイル-情報-メモリ-破損-MS09-068

(CVE-2009-2135) | -

| -

| +

|

| File-OLE_Microsoft-Excel-Conditional-Formatting-Values-Handling-Code-Execution

(CVE-2008-0117) | -

| -

| +

|

| File-OLE_Autonomy-Keyview-Excel-File-Sst-Parsing-Integer-Overflow

| -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Frtwrapper-Record-Buffer-Overflow

(CVE-2008-3471) | -

| -

| +

|

| File-OLE_Microsoft-Excel-Named-Graph-Record-Parsing-Stack-Overflow

(CVE-2007-0215) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Remote-Code-Execution-CVE-2009-3134

| -

| -

| +

|

| File-OLE_Microsoft-Excel-Use-After-Free-WriteAV-Vulnerability

(CVE-2011-1986) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Array-Indexing-Vulnerability-CVE-2011-1990

| -

| -

| +

|

| File-OLE_Microsoft-Excel-Conditional-Expression-Parsing-Vulnerability

(CVE-2011-1989) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Malformed-Fngroupcount-Value-Code-Execution

(CVE-2006-1308) | -

| -

| +

|

| File-OLE_Microsoft-Excel-Sst-Invalid-Length-Use-After-Free

(CVE-2012-1887) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Memory-Corruption-CVE-2012-1886

| -

| -

| +

|

| File-Binary_Oracle-Java-Runtime-CMM-Readmabcurvedata-Buffer-Overflow

(CVE-2010-0838) | -

| -

| +

|

| ファイル-MPEG_Microsoft-DirectShow-QuickTime-Movie-Parsing-Code-Execution

(CVE-2009-1537) | -

| -

| +

|

| File-Binary_IBM-Lotus-Notes-1-2-3-Work-Sheet-File-Viewer-Buffer-Overflow

| -

| -

| +

|

| File-Text_Mozilla-Firefox-Multiple-URI-Handlers-Command-Execution

(CVE-2007-4041、CVE-2007-3896) | -

| -

| +

|

| File-Binary_Adobe-Reader-Security-Bypass-CVE-2013-0624

| -

| -

| +

|

| File-Text_Microsoft-Internet-Explorer-Object-Reference-Count-Memory-Corruption

(CVE-2007-3902) | -

| -

| +

|

| File-Text_Microsoft-Internet-Explorer-Virtual-Function-Table-Memory-Corruption

(CVE-2011-2001) | -

| -

| +

|

| File-Text_Microsoft-Internet-Explorer-HTML-Layout-CVE-2012-0011

| -

| -

| +

|

| HTTP_Reply-Chunked-Encoded-Chunk-Unparseable

| -

| -

| +

|

| TCP_Segment-Content-Conflict

| -

| -

| +

|

| TCP_Window-Shrinked

| -

| -

| +

|

| Shared_CS-x86-X41nop-Shellcode

| -

| -

| +

|

| Shared_SS-x86-X41nop-Shellcode

| -

| -

| +

|

| HTTP_CSU-Potential-Dot-Dot-Slash-Directory-Traversal

| -

| -

| +

|

| HTTP_CRL-Microsoft-ASP.NET-ViewState-Denial-Of-Service

| -

| -

| +

|

| HTTP_CRL-Php-Quot-Print-Encode-Heap-Buffer-Overflow

| -

| -

| +

|

| SMB-TCP_Samba-Authentication-Bypass

| -

| -

| +

|

| SMB-TCP_MS-Windows-Print-Spooler-Service-Format-String-Vulnerability

(CVE-2010-2563) | -

| -

| +

|

| SNMP-UDP_Default-Community-String-Accepted

| -

| -

| +

|

| MSRPC_SS-Sourcefire-Snort-Rule20275eval-Buffer-Overflow

| -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Linked-List-Corruption-Vulnerability-CVE-2011-0979

| -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Memory-Heap-Overwrite-Vulnerability-CVE-2011-1275

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-PowerPoint-FB1h-Parsing-BOF-CVE-2010-2572

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-SxView-SXStreamID-CVE-2010-1245

| -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Malformed-Object-Record-Parsing-Code-Execution

(CVE-2009-0557) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Malformed-LBL-Record-Memory-Corruption

(CVE-2009-0558) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-Colinfo-Record-Buffer-Overflow

(CVE-2006-3875) | -

| -

| +

|

| File-OLE_OpenOffice-OLE-File-Stream-Buffer-Overflow

(CVE-2008-0320) | -

| -

| +

|

| File-OLE_Microsoft-Excel-Malformed-Selection-Record-Code-Execution

(CVE-2006-1301) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-ファイル-Obj-Record-Memory-Corruption

(CVE-2008-4264) | -

| -

| +

|

| ファイル-OLE_Microsoft-PowerPoint-OfficeArt-Shape-RCE-脆弱性

(CVE-2011-3413) | -

| -

| +

|

| ファイル-OLE_Microsoft-Excel-MergeCells-Record-Heap-Overflow-Vulnerability

(CVE-2012-0185) | -

| -

| +

|

| ファイル-OLE_Microsoft-Office-Excel-Publisher-Record-Memory-Corruption

(CVE-2010-1250) | -

| -

| +

|

| File-Text_x86-X41nop-Shellcode

| -

| -

| +

|

| HTTP_Reply-Content-Type-Missing

| -

| -

| +

|

| UDP_Checksum-Mismatch

| -

| -

| +

|

| E-Mail_IMF-Multipart-Delimiter-Use-Invalid

| -

| -

| +

|

| E-Mail_IMF-Base64-Length-Inconsistency

| -

| -

| +

|

| IP_Checksum-Mismatch

| -

| -

| +

|

| DNS_Client-Name-Bad-Label-Type

| -

| -

| +

|

| DNS_Client-Class-Unknown

| -

| -

| +

|

| TCP_Segment-SYN-Unexpected

| -

| -

| +

|

| TCP_Segment-SYN-ACK-Unexpected

| -

| -

| +

|

| E-Mail_IMF-Too-Long-Header

| -

| -

| +

|

| E-Mail_IMF-Too-Long-Header-Field

| -

| -

| +

|

| POP3_Server-Syntax-Error

| -

| -

| +

|

| E-Mail_Message-Syntax-Error

| -

| -

| +

|

| E-Mail_Content-Transfer-Encoding-Duplicate

| -

| -

| +

|

| SMTP_Unknown-Command

| -

| -

| +

|

| HTTP_IIS-Unicode-Encoding

| -

| -

| +

|

| HTTP_Version-Varies

| -

| -

| +

|

| HTTP_Request-Extra-Data

| -

| -

| +

|

| TCP_Segment-SYN-ISN-Mismatch

| -

| -

| +

|

| DNS-UDP_Nameserver-Version-Query

| -

| -

| +

|

| HTTP_CS-Long-HTTP-Authorization-Negotiate-Token

| -

| -

| +

|

| HTTP_CSU-Windows-Style-Absolute-Path-In-URI

| -

| -

| +

|

| MSRPC-TCP_CPS-Windows-Local-Security-Authority-Username-Disclosure

| -

| -

| +

|

| SNMP-UDP_Linux-Kernel-SNMP-NAT-Helper-SNMP-Decode-DoS-2

| -

| -

| +

|

| SNMP-UDP_Default-Community-String-Rejected

| -

| -

| +

|

| File-Binary_Windows-LNK-File-Transfer

| -

| -

| +

|

| HTTP_SHS-HTTP-0.9-Response-After-HTTP-1.0-Request

| -

| -

| +

|

| HTTP_SHS-Content-After-Zero-Content-Length

| -

| -

| +

|

| File-PNG_Conflicting-Content-Type-Text

| -

| -

| +

|

| File-PNG_Conflicting-Content-Type-Text-Plain

| -

| -

| +

|

監視モードのIPSは、攻撃を検出できるだけでなく、たとえば、SNMPコミュニティのデフォルト設定、空のパスワード、および更新されていないソフトウェアを使用して、ネットワーク上の脆弱なサービスやアプリケーションを検出することもできます。

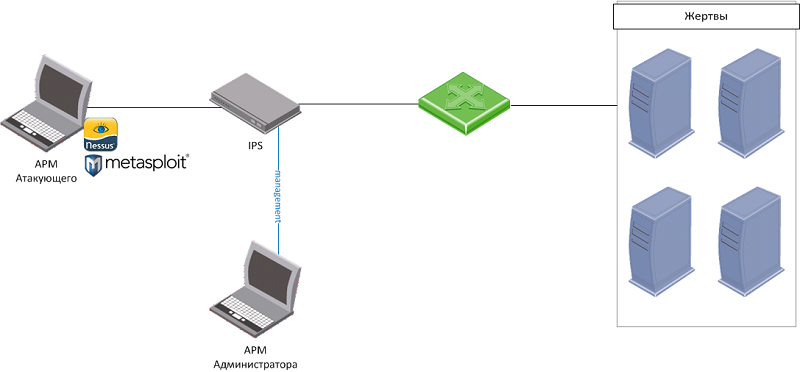

IPS操作

IPSモードの侵入検知システムのハードウェアプラットフォームのテスト(ネットワークアクティビティの監視と悪意のあるトラフィックのブロック)は、攻撃ワークステーションと被害者(サーバー)の間のインラインモード(ギャップ)ですべてのハードウェアプラットフォームをオンにすることにより、下図に示すスキームに従って実行されました。 Microsoft Windows 2003 R2および次のアプリケーションソフトウェアが被害者にインストールされました。

•Oracle Express 10g。

•MySQL 5.2;

•Apache 2.2.26;

•WEB IIS 6 / FTP ISS 6;

•Filezilla FTPサーバー0.9.41ベータ。

•TFTPD 32 4.0。

•MSSQL Express 2005。

Nessusは攻撃者のワークステーションから、Nessusセキュリティスキャナーを使用して被害者をスキャンし、被害者で実行されている脆弱なサービスのリストを特定しました。 スキャン後、Metasploit Frameworkエクスプロイトパックを使用して、被害者の脆弱性をエクスプロイト(エクスプロイトを起動)しようとしました。

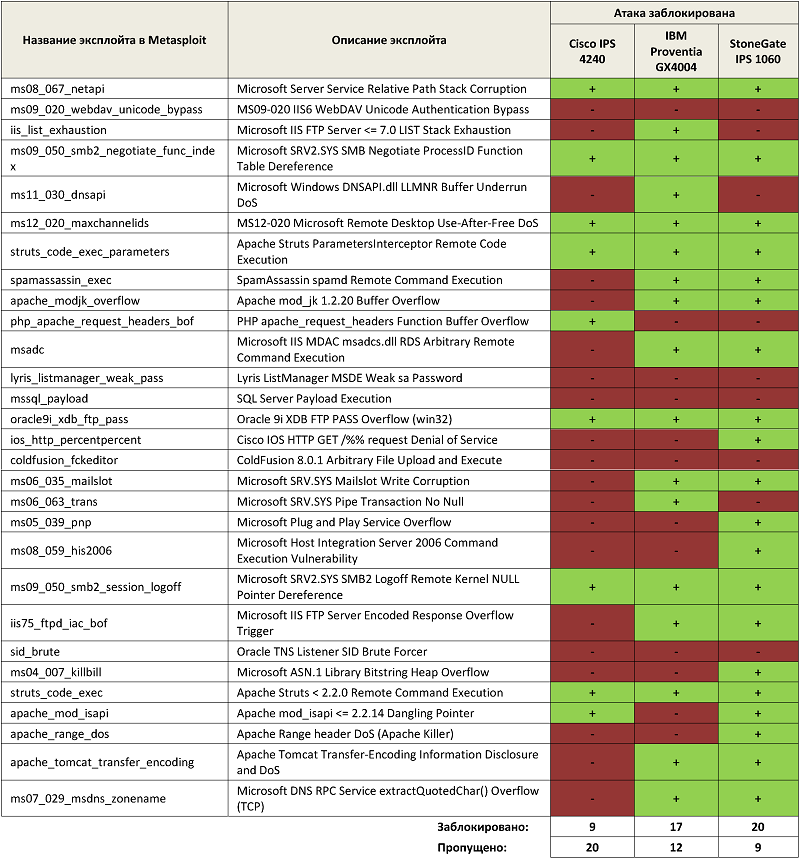

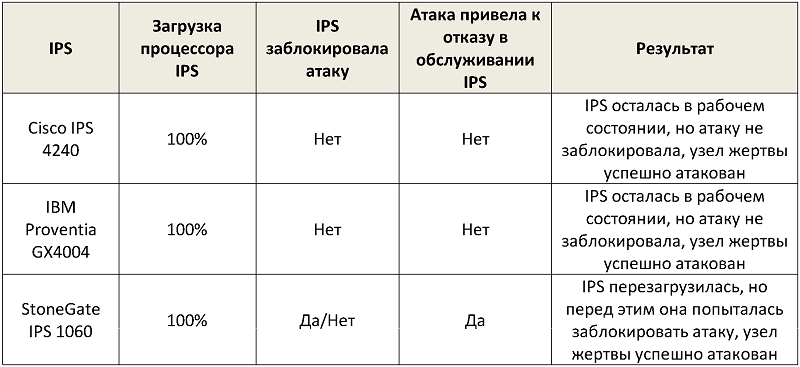

以下は、攻撃に対するIPS応答の要約表です。

デフォルト設定のIPSは、最新の脆弱性を使用しない攻撃を含め、すべての攻撃をブロックできないことがわかります。 したがって、ニーズとサービスに合わせて鉄片を構成することを強くお勧めします。

「非常に条件付き」の負荷テスト

このテストは、Backtrack 5 R3配布キットのhping3ユーティリティ(ユーティリティについてはこちらで確認できます)を使用して実行されました。 テストの目的は、フラッド攻撃に対するIPSの「耐性」を確認することでした。 デバイスのパフォーマンスを比較しようとはせず、過負荷に対するデバイスの応答のみを調べました。

スタンドの説明:

IPSは、攻撃ホスト(Backtrack 5 R3 OS)と被害者ホスト(Windows Server 2003 R2)の間のギャップにインストールされました。 hping3ユーティリティは、「-flood」パラメーターを使用して5分以内に起動されました。このキーを使用すると、可能な最大パケット生成速度を使用できます。

コマンド例:

hping3 ip_address --flood

以下に結果をまとめた表を示します。

ご覧のとおり、IPSシステムは(デフォルト設定では)ノードをフラッド攻撃から保護できませんでした。 ログでCiscoとIBMはアラートを発行し、攻撃をブロックしようとしませんでした。StoneGateは接続をブロックし始めましたが、リブートし、被害者への攻撃は成功し続けました。 これは、インラインインターフェイスのデフォルトの動作モードがフェールオープンに設定されているためです。 ハードウェアプラットフォームに障害が発生した場合、すべてのトラフィックは検査なしでインターフェイス間を自由に流れます。

おわりに

ユーザーまたはいくつかの重要なサービスを外部の脅威から本当に保護し、ネットワークで何が起こっているかを把握するためにIPSをインストールすることにした場合は、ハードウェアを微調整することをお勧めします。 適切に調整されたIPSは、すでに古く脆弱な場合でも、非常に多くのセキュリティホールを閉じることができます。 また、デフォルト設定では、どのメーカーも「印象的」と呼ばれる結果を示していません。

ご清聴ありがとうございました!

グレボフ・マキシム、セレシチェフ・イヴァン