一般的なソフトウェア(ブラウザ)のリモートコード実行の脆弱性は、攻撃者が関心を持っている悪意のあるコンテンツのリモート配信に重要な役割を果たしているにもかかわらず(主なドライブバイトレンド)、多くの場合、悪意のあるオブジェクトをシステムにインストールするはるかに単純な方法に頼っています人的要因。 ダブルファイル拡張子の使用、説得力のあるフィッシングメッセージ、特定の人を対象とした(実施されたインテリジェンスを考慮に入れた)、偽のファイルアイコン、説得力のあるコンテンツを含むドキュメントなど、これらはすべて、被害者のシステムに悪意のあるコードをインストールすることに関心のある攻撃者の武器です。

図 MS Word文書アイコンを実行可能ファイルに挿入して、ファイル名に二重拡張子を使用する典型的な例。 既定の設定では、Windowsエクスプローラーは既知のファイルの拡張子を隠すため、被害者を誤解させる信頼できる方法です。

APT1グループや産業スパイに従事している他の攻撃グループの攻撃者の経験が示したように、まず、被害者とされる被害者を特定し、彼女に関する情報を取得するために最小限のインテリジェンスを実施する必要があります。 メールアドレス。 将来、説得力のあるフィッシングメッセージがこのアドレスに送信されます。

図 企業情報を侵害するためにユーザーの企業メールボックスに送信できるフィッシングメッセージの例。 あなたの目を引く最初のことは、企業の代わりにGmailの電子メールアカウントの会社のマネージャーによる使用です。

このタイプの攻撃は、産業スパイだけでなく、特定の会社に対するより局所的な攻撃にも使用できます。たとえば、悪意のあるコードを使用して競合他社から重要な情報を取得するためです。

Windowsの脅威

これは、過去1年間でWindowsに根本的に新しい何かがもたらされたということではありません。 ボットネットにコンピューターを含める、アカウントデータとオンラインバンキングデータを盗む、コンピューターへのリモートアクセスを取得する(バックドア)、身代金(ランサムウェア)のためにコンピューターをブロックすることが、侵害されたユーザーから重大な利益を引き出すことに関心のあるサイバー犯罪者の主な目標です。 以下に、過去1年間にアクティブであった悪意のあるコードのいくつかのファミリに関する統計を示します。

ファイルウイルスは依然として非常に活発です。 今年、当社のテレメトリシステムESET Live Gridの統計によると、 Win32 / Sality 、 Win32 / Ramnit 、 Win32 / Virutの3つのファミリーは着実に世界のトップ10の脅威に落ちました。 ウイルスはユーザーのコンピューター上の実行可能ファイルを侵害し、その整合性を侵害します。また、ネットワーク上の他のコンピューターのネットワークドライブに感染する可能性があるため、少なくとも1つのコンピューターに悪意のあるファイルが存在する場合、企業のネットワーク全体を危険にさらす可能性があります。

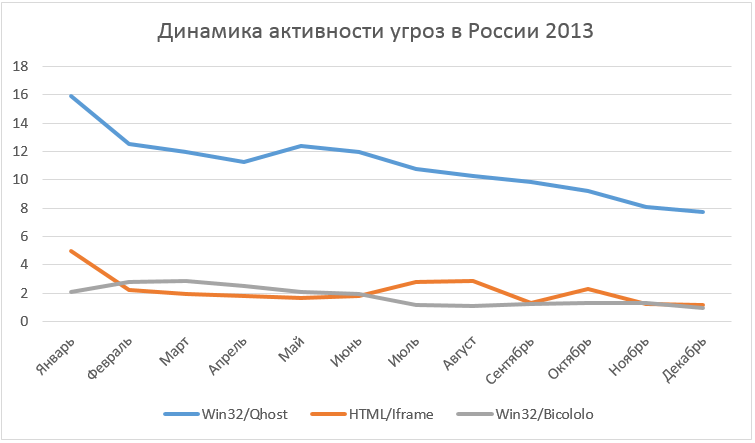

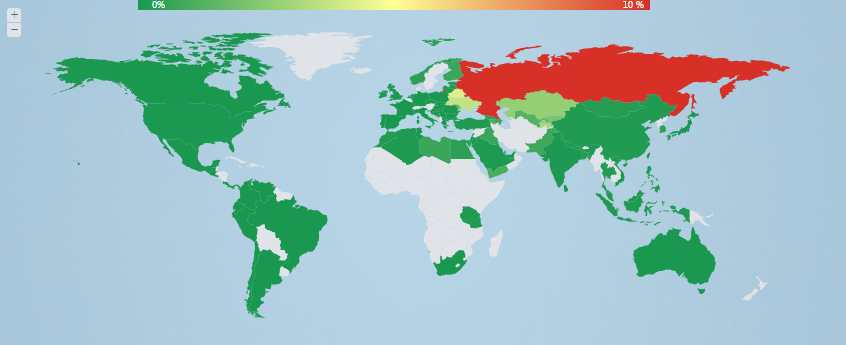

ロシアにとって、 Win32 / Qhostは最も関連性の高いマルウェアです;さらに、それ自体は主にロシアのユーザーを対象としています(下記の配布地域を参照)。これは明らかに国内のルーツを暗示しています。 Qhostコード自体は非常に単純であり、システムホストファイルを変更して、ユーザーをフィッシング、広告、および攻撃者に必要な悪意のあるリソースにリダイレクトします。 そのようなリダイレクト(クリック)はその後収益化し、実際の利益を攻撃者にもたらします。

一般的なHTML / IFrame検出は、Webページ内の悪意のある要素を識別するために使用されます。 多くの場合、悪意のあるIFrameは、正当なWebページから悪意のあるコンテンツまたは一連のエクスプロイトにユーザーをリダイレクトするために使用されます。

図 Qhostの分布の地理。 ロシアは最も影響を受けた地域です。

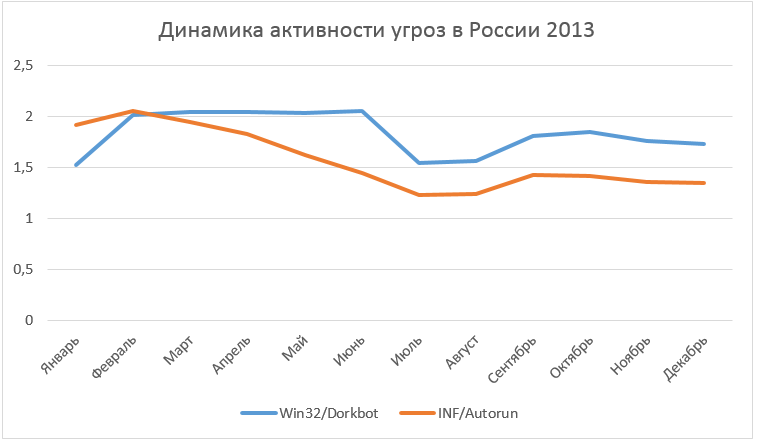

上記の図からわかるように、ロシア(および世界)では、INFファイルを使用してリムーバブルメディアとシステム内のローカルの両方での起動を保証する悪意のあるプログラムの活動が依然として活発です。 ESETウイルス対策製品は、これらの悪意のあるファイルを共通のINF / Autorunファミリーで検出します。 この自動実行メカニズムは、レガシオペレーティングシステムに特に関連します。これは、デフォルトで有効になっている自動実行ファイルを介したリムーバブルメディアからの自動実行メカニズムがあるためです。 このようなOSで自動実行ファイルを使用して自動実行を無効にする方法の詳細については、 KB967715を参照してください。

次の表は、攻撃者が悪意のあるコードを配信した脆弱性(悪用時の0日)をまとめたものです。 過去2013年は、標的型攻撃と水飲み場攻撃の年と言うことができます。攻撃者の多くは、特定の脆弱性を具体的に検索し、特定の地域または特定の企業を攻撃するためだけに使用しました。 特に、世界のさまざまな地域で被害者とされる人々が積極的にアクセスしたWebサイトを侵害するために、散水穴が使用されました。 2014年には、この傾向がさらに広まると考えています。

今年は、SkypeやGtalkなどの人気のあるインスタントメッセンジャーや、FacebookやVkontakteなどのソーシャルネットワークへの攻撃について繰り返し書いてきました。 繰り返しませんが、攻撃者は、数文字のスリップとリンク短縮サービスを含む信頼できるドメインと思われるフィッシングメッセージを利用して、ユーザーに悪意のあるリンクをクリックするように誘導することに注意してください。 大規模なスパムメーリングを整理するには、攻撃者は特定のサービスで補助的な偽のアカウントを作成し、セキュリティ設定を低くしたユーザーアカウントと、メッセンジャー( Win32 / Rodpicom.C )にコードを挿入してメッセージを送信できる悪意のあるコードを使用する必要があります 。 これらすべてのサービスのユーザー数は増え続けているため、来年も同様の攻撃が予想されます。

Windowsのトレンド

- 攻撃者は、匿名のTorネットワークの機能を使用して、リモートのC&Cサーバーを操作することにますます頼っています。 今年、そのような機能を備えたいくつかの新しい脅威が登場しました。 たとえば、 Win32 / Atrax.A 、 Win32 / Agent.PTA 、 Win32 / Napolarなど 。 Torを使用すると、C&Cに関する情報(IPアドレスまたはドメイン)を隠すことができるため、攻撃者はより目立たなくなります。 これは、企業のネットワーク内の着信/発信トラフィックに関する情報を収集するトラフィック分析システムから情報を隠すのに特に役立ちます。 このようなログを通じて、セキュリティサービスは真の悪意のあるURLをすばやく検出できます。

- ランサムウェアランサムウェアでの分散アーキテクチャの使用。 Cryptolocker( Win32 / Filecoder.BQ )の例を使用すると、ファイルにRSAタイプの公開キー暗号化アルゴリズムを使用すると(ファイルを暗号化する対称アルゴリズムキーを暗号化するため)、ユーザーは身代金を攻撃者に支払う他の方法がないことが明らかになりました。ファイルを失います。 12月に、「Cryptolocker 2.0」( MSIL / Filecoder.D 、 MSIL / Filecoder.E )と呼ばれる新しい修正の発見を発表しました。下の表を参照してください。 さらに、今年の初めに、Prison Locker(Power Locker)と呼ばれる同様のアプローチを使用する新しいランサムウェアについての情報が現れたと、マルウェアマストディーのブログが報告しました。

- 攻撃者の間で最も人気のある悪意のあるコードは、オンラインバンキング情報だけでなく、オンラインサービスアカウントからさまざまな機密情報を盗むために使用されるツールです。 このような悪意のあるプログラムツールを呼び出すのは、SMS確認コード(mTAN)の形式で2要素認証をバイパスするために使用されるモバイルなど、いくつかのコンポーネントが含まれているためです。 このようなツールは、ユーザーからお金を盗む専門的な手段です。 これらには、たとえば、 Win32 / QadarsおよびWin32 / Spy.Hesperbotが含まれます。

- 大きな利益を上げる方法としての洗練されたマルウェア。 悪名高いZeroAccessファミリー( Win32 / Sirefef 、 Win64 / Sirefef )の例は、ファイルへの非標準的なアプローチを使用してコードをシステムの奥深くに隠し、x32をますます混雑させているx64プラットフォームをターゲットにすることで、侵入者。 このボットネットを制御したMicrosoft Digital Crimes Unitの推定によると、ZeroAccessは約200万台のコンピューターに感染し、攻撃者の推定月間利益は270万ドルでした。

- 64ビットの脅威。 今年、64ビットファイル( Win64 / Expiro.AおよびWin64 / Expiro.B )に感染する可能性のある、広く知られているファイルウイルスExpiroの変更が発見されました。 Win64 / Expiroにはポータブルなクロスプラットフォーム本体(x32-x64)があり、32ビットと64ビットの両方のファイルに感染することができます。 さらに、多くの悪意のあるプログラムには既に64ビットのペイロードが含まれています。 明らかに、世界には64ビットOSがますます増えているため、サイバー犯罪者は非常に実用的な目標に導かれています。

検出されたCryptolockerの変更に関する詳細情報は、以下の表に記載されています。

モバイルの脅威-発信年の主な傾向

「2012年の主要な脅威と傾向の概要」と題した昨年のレポートでは、Android向けのマルウェアの急速な拡散を指摘しました。 たとえば、2012年には2011年と比較して、検出された悪意のあるオブジェクトの数は17倍に増加しました。

また、2013年に新たな脅威が急速に増加することを予測しました。そのような予測は実際に実現し、今年、このプラットフォームで多数の悪意のあるプログラムの出現を記録しました。

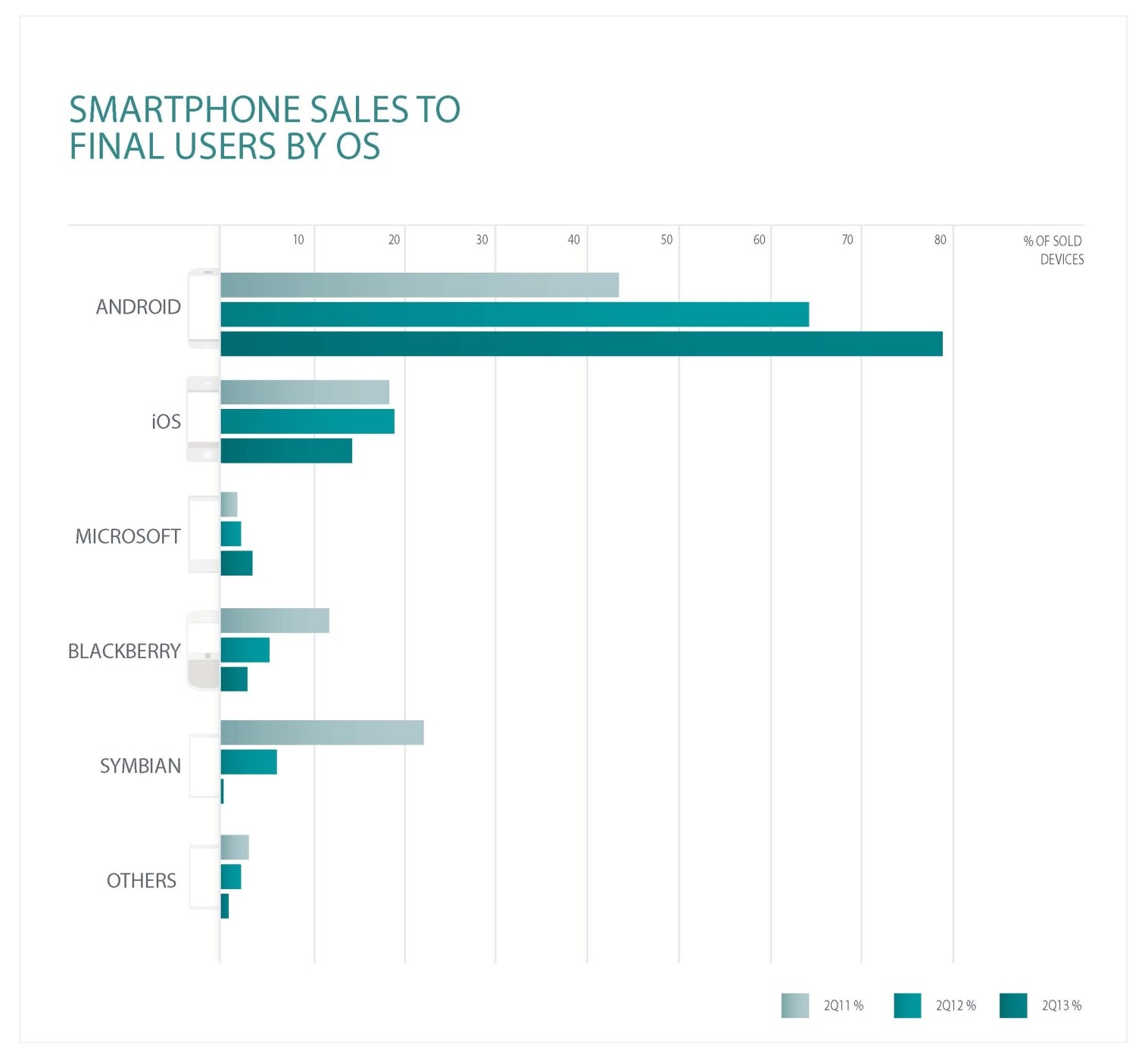

Androidがモバイルデバイスの最も一般的なプラットフォームであることは周知の事実です。 2013年第2四半期にガートナーが提供した統計によると、Androidはモバイルデバイス市場での地位をさらに強化し、ほぼ80%に達しました。

図 2011年、2012年、2013年の第2四半期に関連デバイスで販売されたモバイルOSの割合 (ガートナーデータ)。

Microsoftの比較的新しいモバイルプラットフォームについては、Windows RT(Windows 8ベース、Surface 2など)およびWindows Phone 8(Windows NT / Windows 8ベース、Nokia Lumiaなど)は、多くのスマートフォンおよびフラッグシップのSurfaceタブレットでは、攻撃者がこのような非常に特殊な悪意のあるコードを作成することはおそらく意味がありませんが、これらのOSを実行するデバイスの市場は非常に小さいです(Androidに比べて)。 iOSについても同じことが言えますが、この場合、iOSデジタル配信センターのApp Storeによって課された制限により、攻撃者がマルウェアを配布することははるかに困難です。 厳密な事前確認なしに、アプリケーションをApp Storeにダウンロードすることはできません。

マイクロソフトは、WindowsストアおよびWindows Phoneストアのデジタルコンテンツセキュリティに対するAppleのアプローチを使用しています。 Windowsストアは、Windows 8 / 8.1のアプリケーション、およびWindows Phone 7および8のWindows Phoneストアのデジタル配布プラットフォームとして使用されます。そこでホストされるアプリケーションは、特定のセキュリティルールに準拠し、予備テストに合格する必要があります。 したがって、これらのプラットフォームのユーザーは、その新規性と安全性の規則を考慮して、より保護されています。

上の図のデータによると、今年のESETウイルス対策ラボでは、Androidのマルウェアファミリが大幅に増加し、79ファミリに達しました。 マルウェアファミリは、コードベースと動作の一般的な兆候に従って1つのグループに関連付けることができるマルウェアのさまざまな変更の組み合わせです。 また、脅威が最も増加している国はイラン、中国、ロシアです。

Androidの場合、いわゆる不要と思われるソフトウェア(PUAまたはグレーウェア)の割合が高いことに注意してください。 さらに、これらのアプリケーションの大部分はサードパーティのアプリケーションストアにあります。 このようなソフトウェアは、マルウェアとして厳密に分類することはできませんが、疑わしい機能(アドウェアやスパイウェアなど)が含まれているため、ユーザーをある程度のリスクにさらすだけです。 Androidアプリケーションストアは、特殊なルールとフィルタリングを実装するか、着信する苦情に基づいてそのようなアプリケーションを削除することにより、悪意のあるアプリケーションからユーザーを保護しようとしています。 それでも、一部の悪意のあるプログラムはこのようなチェックを回避し、特定のストアのアプリケーションリストに存在することを確認できます。

この1年は、Android向けの新しいタイプのマルウェアの出現によって特徴付けられました。 以前は、このような脅威はパーソナルコンピューターの特徴でしたが、現在ではモバイルデバイスで確認されています。 それらのいくつかは以前に発見されたが、今年のように高い活動を示さなかった。

- ダウンローダー:インターネットから他の悪意のあるプログラムのファイルをダウンロードし、デバイスにインストールしようとします。

- ドロッパー:デバイスの起動時に他の脅威をインストールします。脅威はドロッパーファイル自体にあります。

- クリッカー:感染したデバイスで受信するクリック数を人為的に増やして、サイトへのトラフィックを生成するように設計されています。

- バンキングマルウェア:ユーザーの機密情報を盗むことを専門とし、オンラインバンキングに関連する操作を実行するために使用されます。

将来、これらのタイプごとに脅威の修正の数が増加すると予測しています。 これは特に、オンラインバンキングシステムを操作するための特別なアプリケーションを使用して、デバイスを介してユーザーの金融取引を直接実行できる可能性があるため、ますます活発になっているバンキングマルウェアに当てはまります。 ユーザーは、悪意のあるコードによって侵害される可能性のあるブラウザを介して、そのような操作を実行できます。 その結果、攻撃者はフォームに入力されたデータにアクセスできる可能性があります。

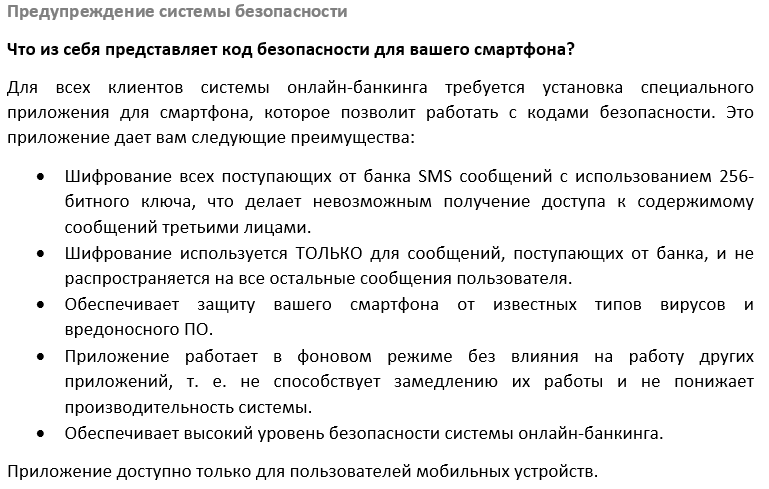

今年、銀行取引トロイの木馬プログラムHesperbotの出現を確認しました。これは、ユーザートランザクションの2要素認証メカニズムであるSMS確認(mTAN)にアクセスするために、ユーザーのモバイルデバイスの侵害を使用します。 Hesperbotはユーザーのコンピューターに感染しますが、オンラインバンキングシステムで作業しているときに2要素認証が存在する場合、資金を取得する方法は役に立ちません。 したがって、攻撃者はこれらの目的でモバイルコンポーネントを使用します。

図 攻撃者は、侵害されたシステムのブラウザーでのWebインジェクションを通じて、トランザクション中に2要素mTAN認証をバイパスできるモバイルアプリケーションをインストールするようにユーザーを説得します。 [英語から翻訳されたメッセージ、 Win32 / Hesperbotで使用]。

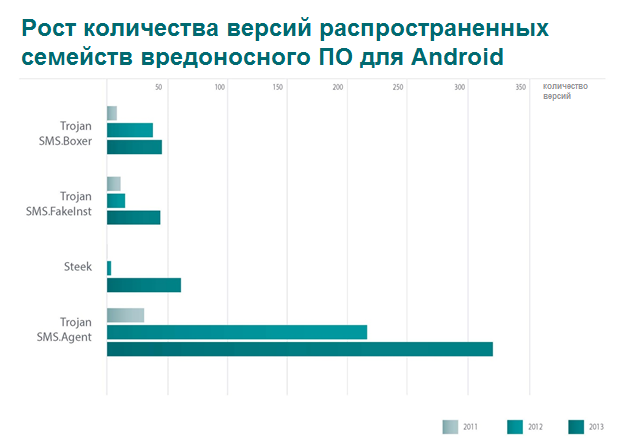

上のグラフは、Androidの一般的なマルウェアファミリのバージョンまたは変更の数に関する成長統計を示しています。 以前と同様に、最も関連性の高いファミリはSMS.Agentトロイの木馬です。攻撃者はこれを使用して、密かに有料SMSメッセージを送信し、ユーザーを有料サービスに登録します。 2013年には、このファミリのバージョンが大幅に増加し、合計324バージョンが記録されました。 比較のために、2012年に214のバージョンが発見されました。 新しいバージョンの主要なファミリは、Steekファミリでもあります。

最も効率的なマルウェア配信方法としてのリモートコード実行

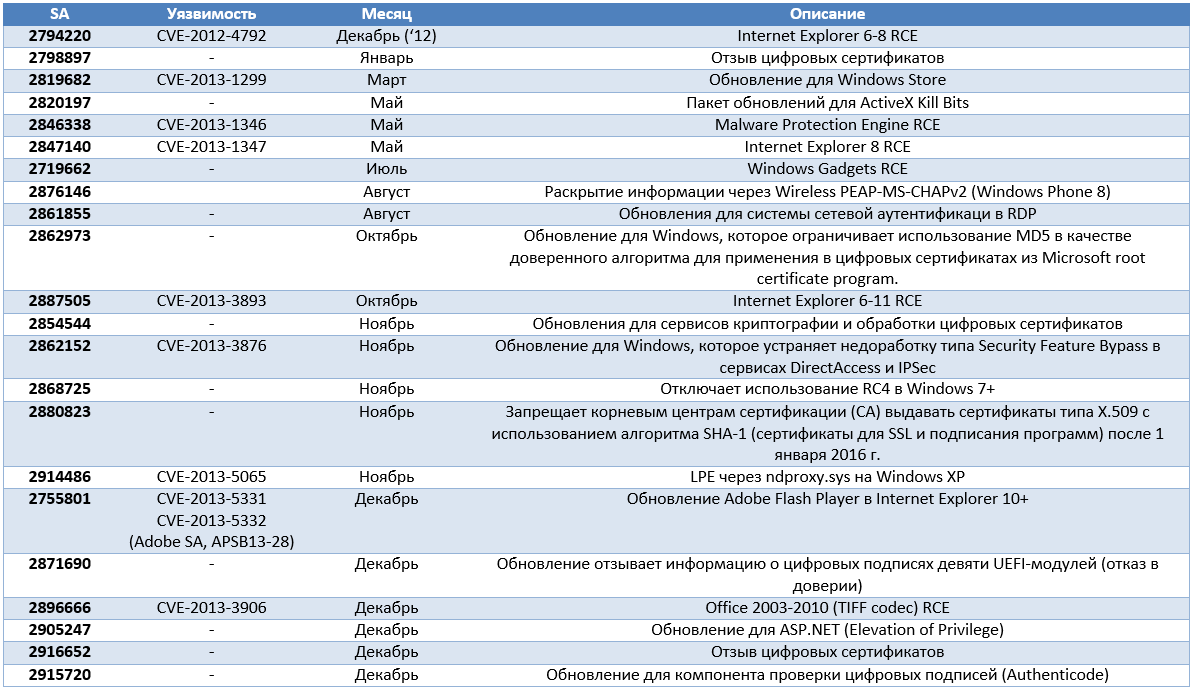

昨年、MicrosoftはWindowsとそのコンポーネント、およびOfficeの多数の脆弱性を修正しました。 これらの脆弱性の一部は、パッチがリリースされる前に悪意のあるコードを配信するためにサイバー犯罪者によって使用されました。 原則として、それらのほとんどはInternet Explorerの特定の欠陥に焦点を合わせていました。

発信年は、主に標的型攻撃で使用された0day脆弱性の出現によって特徴付けられました。 これは過去1年間の一種の傾向であり、攻撃者は悪意のあるコードの自発的な配布に対するエクスプロイトを開発しませんが、特定の目標を追求しながら、特定のユーザーに対する攻撃でそれらを使用します。

以下は、今年のパッチ火曜日にマイクロソフトがパッチを適用した脆弱性に関する統計です。

クローズ時に悪用された脆弱性は赤でマークされています。

次の表は、過去1年間(対応する修正プログラムの0dayまで)に悪用された脆弱性に関する詳細情報を示しています。

ご覧のとおり、攻撃者はASLRサポートなしでコンパイルされたシステムライブラリを使用して、安定したROPガジェットを構築し、ASLRをバイパスできます。 そのような例の1つは、ASLRサポートなしでコンパイルされたOffice 2007-2010 hxds.dllライブラリです。 12月のパッチ火曜日の一環として、同社はこの監視(セキュリティ機能バイパスと呼ばれる)をMS13-106で終了し 、このバージョンのOfficeで作業するWindowsユーザーに適切なレベルの保護を提供しました。

昨年発行されたセキュリティアドバイザリのリスト。

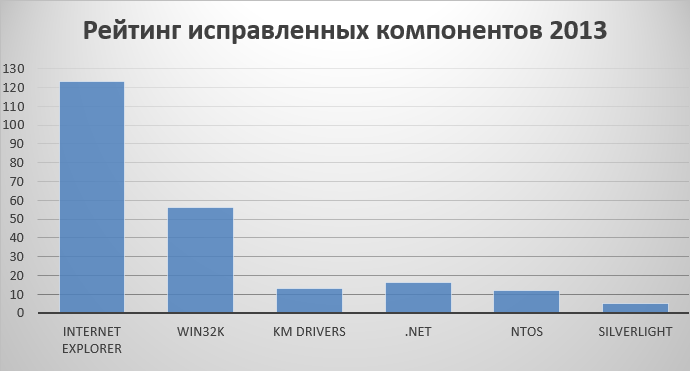

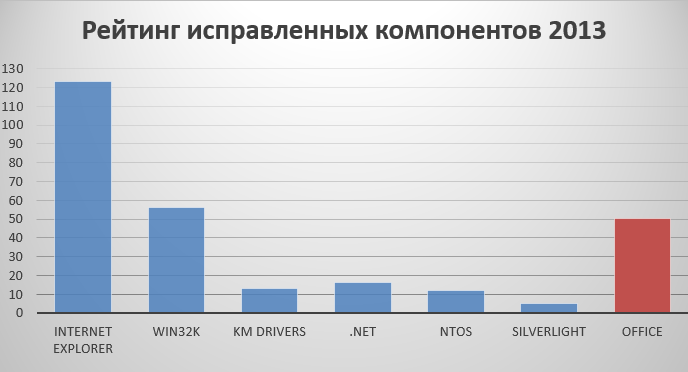

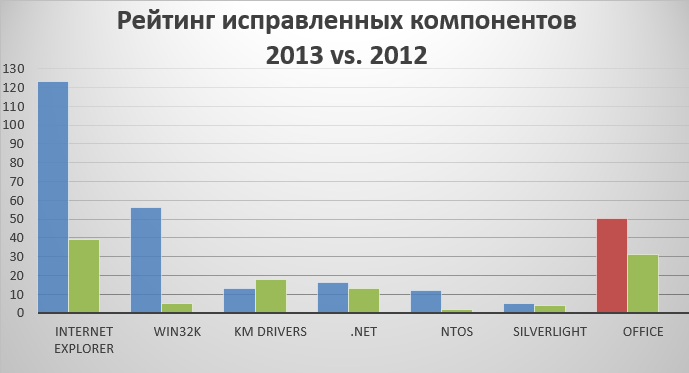

以下は、2013年のWindowsで最も修復されたコンポーネントの評価です。現在サポートされているMS OSバージョンは、XP SP3 / x64 XP SP2からWindows 8.1 / RT 8.1までのWindowsです。

同じことがOffice(Windowsの場合は2003-2013)と比較されます。

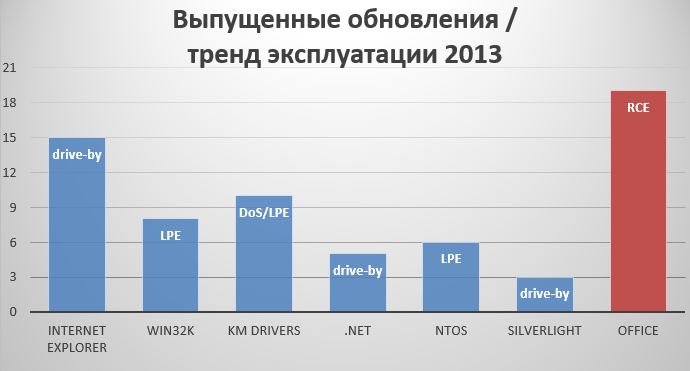

ドライブバイダウンロードは、悪用コードのページにユーザーをリダイレクトすることにより、悪意のあるコードを密かに配信する主な方法です。

Local Privelege Escalation(LPE、Elevation of Privelege) -通常、ユーザーモード制限エスケープに課せられたOS制限をバイパスするカーネルモードコードの実行に関連する、最大システム権限を取得する方法。

リモートコード実行(RCE) -たとえば、ドライブバイで使用されるリモートコード実行。ただし、この場合、Webページだけでなくアクティブ化することもできます。

リリースされた更新の傾向は、攻撃者がInternet Explorer、.NETコンポーネント、Silverlightブラウザープラグインなどの製品を使用してリモートでコードを実行することを示しています。ほとんどの場合、これはブラウザーを介して発生します。 攻撃者は、悪意のあるコンテンツを含む特別に準備されたWebページを使用して、ユーザーのコンピューターに悪意のあるコードをインストールします。 Internet Explorerを使用するこのシナリオでは、ブラウザーの「保護モード」テクノロジーとサンドボックステクノロジー「高度な保護モード」の使用は、ネットワークで作業するためのセキュリティを確保するための重要な条件です。

ブラウザのサンドボックス化などのテクノロジーの使用は 、ユーザーの適切なレベルのセキュリティを確保するために長い間必須の要件であったことに注意してください。 このブラウザモードの操作を回避することは非常に困難であり、攻撃者が他の方法を使用してシステムでの権限を強化することを強制します。 他の方法とは、リモートコード実行を引き起こすエクスプロイトと連携して動作するLPEエクスプロイトの開発を意味します。 ブラウザープロセスは低い整合性レベルで多くの禁止された特権で実行されるため、シェルコードがRCE脆弱性を介してブラウザーに入力されると、システム操作を実行することはできないという事実を考慮すると、このアプローチはサイバー犯罪者にとって必要です。 このプラクティスの良い例は、 Pwn2Own 2013でMWR LabsがGoogle Chromeを操作する実証済みの方法で、win32k.sysの脆弱性を介してサンドボックスモードの制限をバイパスします。

図 サンドボックス設定のあるInternet Explorer 11(Windows 8 / 8.1 x64での最適な使用)。

悪意のあるユーザーがOfficeスイートアプリケーションの脆弱性を悪用して、悪意のあるコードをリモートでインストールすることもできます。 今年リリースされたOfficeの更新は、そのほとんどがリモートコード実行などの脆弱性の修正を目的としていたことを示しています。 このシナリオでは、攻撃者は.doc Wordファイルなどの特別に準備されたOfficeファイルを作成し、フィッシングメールとともに被害者のアドレスに送信します。 メッセージは、ユーザーが読んだ後に添付ファイルに移動して開くように説得力のあるものでなければなりません。 脆弱なバージョンのOfficeでこのようなファイルを開くと、ユーザーにマルウェアがインストールされます。

Word 2013(添付ファイルを開く)で作業する場合、最新バージョンのWord 2013とOutlook 2013は、アプリケーションが潜在的に安全でない機能を実行するのを防ぐ永続的なサンドボックスメカニズムを使用することに注意してください。 たとえば、Outlook は低い整合性レベルでWordプロセスを開始し 、特権を無効にして、潜在的なシェルコードによるシステム操作の実行を制限します。

カーネルモードで動作するOSのコンポーネント:Windowsサブシステムドライバー-win32k.sys、システムドライバー(KMドライバー)、およびntoskrnlカーネル(NTOS)自体は、サイバー犯罪者がシステム内の特権を昇格させるために、つまりカーネルモードでコードを実行するために使用されますOSの制限をバイパスします。 今年、win32k.sysドライバーは特に際立っており、50以上の脆弱性が解決されました。

2013年に2012年よりも多くの脆弱性を解消したことは明らかです。最も明確なことは、この傾向はWindowsサブシステムドライバーのWin32k.sysとInternet Explorerブラウザーにとって明らかです。 10月には、新しいWindows 8.1オペレーティングシステムとInternet Explorer 11をリリースしました。

OS防止

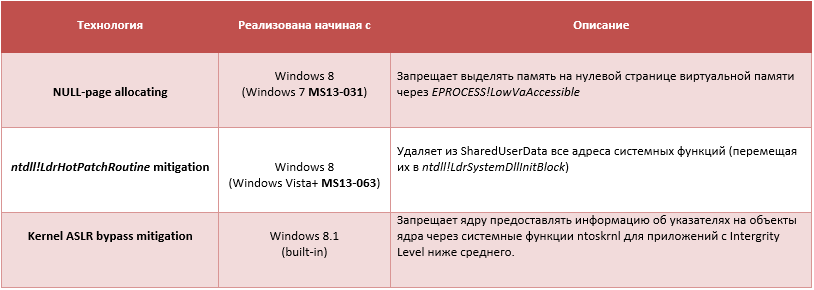

昨年は、マイクロソフトがエクスプロイトに対抗するための防御技術に焦点を合わせていることを示しています。 ゼロページでのメモリ割り当てに対する保護、PEBからのさまざまなntdll関数へのポインターの削除(ASLRバイパスの軽減)、およびWindows 8.1上の信頼できないアプリケーションのカーネルオブジェクトへのポインターに関する情報の提供の禁止(KASLRバイパスの軽減)を目的とした3つの主要なイノベーションがありました。

( ZwAllocateVirtualMemoryを使用して)ゼロページにメモリを割り当てることにより、攻撃者がシステム内の特権を増やすことに関心があるかどうかなど、攻撃者の生活が大幅に促進されました。 このようなメモリを割り当てた後、特定のパラメーターを渡すと、このアドレスでコードを実行できる脆弱なドライバーが必要になります(バグ)。

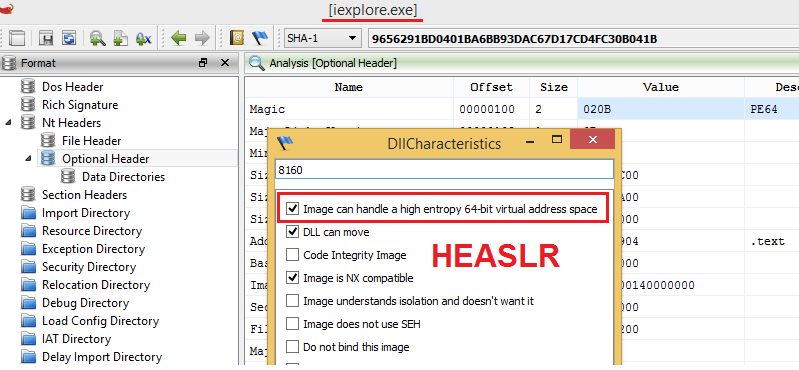

次の機能は、悪用に対する保護手段としてInternet Explorerで使用できます。 最後の段落は、MS for Windows 8によってコンパイルされたすべてのシステムファイルが永続的なHEASLRをサポートするという事実を示しています。

図 Windows 8 x64 +のシステムファイルは、強化されたASLR-High Entropy ASLRをサポートするようにコンパイルされ、バイパスされる可能性を最小限に抑えます。

Windows XP-最後の和音

昨年は、MicrosoftがWindows XP SP3およびWindows XP x64 SP2の最新リリースをサポートした最後の年でした。 マイクロソフトおよびさまざまなセキュリティの専門家がユーザーにこの古くて非常に安全性の低いOSを長期間放棄するように勧めたにもかかわらず、今日でも多くのユーザーがそれを使用しています。 Net Applicationsの統計によると、Windows XPはほぼ30%のコンピューターで使用されています。

図 Net Applicationsに基づくコンピューターのOS使用統計。

2014年4月に、同社はWindows XP SP3およびWindows XP x64 SP2のサポートを中止し(Windows XPおよびSP1およびSP2のサポートは既に完了しています)、したがって、ベースのコードベースおよびOS製品のサポートサイクルを完全に終了します。 Windows XP ユーザーにとって、まず第一に、これは、マイクロソフトが毎月第2火曜日(いわゆるパッチ火曜日)または予定外にリリースすることが保証されているセキュリティおよびその他の更新を失うという事実と、セキュリティアドバイザリ(SA)またはOSの攻撃者によって脆弱性が悪用されている場合の回避策(会社はこの情報を公開するか否かを保持します)。

2014年の修正を延期したWindows XPのこのような脆弱性の好例は、CVE-2013-5065です。 4月までのWindows XPのサポートにより、Microsoftは1月のアップデートで重要なアップデートMS14-002として修正しました(将来、4月以降、このような脆弱性は修正されません)。

CVE-2013-5065は、 SA 2914486から11月末に知られるようになりました。 この脆弱性は、Windows XPおよびWindows Server 2003に同梱されているndproxy.sysドライバーのバージョンに存在します。これにより、攻撃者はシステムレベルまで特権を増やし、ユーザーモードの制限をバイパスして、カーネルモード(Local Privilege Escalation、LPE)でコードを実行できます特別に細工された要求(IOCTL)をndproxy.sysドライバーに送信します。

Windows XP SP3を引き続き使用するユーザーを保護するために、Microsoftは無料のEMETツール(v 4.1現在のバージョン)をリリースしています。 EMETは、攻撃者がシステムを侵害し、そこで悪意のあるコードを実行しようとするさまざまなエクスプロイトアクションからOSを保護するのに役立ちます。 Windows XP SP3に関連して、EMETはシステムの耐性を大幅に強化する次の機能の導入を支援します。

- ASLRを有効にします。

- システム全体でDEPを強制的にオンにします。

- OSレベル-SEHOPでSEHのポインターの上書きを防ぐ機能を有効にします。

- EMET標準機能を使用して、エクスプロイトから保護します。

EMETメカニズムはプロセスに適用されるため、ユーザーはリスト内の特定のプロセスを自由に選択して、それらにセキュリティ機能を適用できます。 デフォルトでは、リモート操作に重要な次のプロセスを保護します。

- Adobe Reader(PDFを介した悪用から);

- MS Office(Excel、Word、Access、Outlookなど、電子メールの添付ファイルによる悪用から);

- Java(ブラウザを介した悪用から);

- Internet Explorerブラウザ。

図 保護されたGoogle Chromeブラウザーのプロセスのリストにある、最大設定のメインEMETウィンドウ。

SAの推奨事項では、公式の更新前であっても、状況をすばやく修正し、特定の脆弱性から保護するために、EMETとそのオプションを参照することがよくあります。 これらの設定のほとんどは、ツールのユーザーインターフェイスから使用できますが、存在しないものもあります。 たとえば、エクスプロイトは多くの場合、ASLRをバイパスする手段としてヒープスプレー技術を使用します。 このシナリオでは、攻撃者は、コード実行でエラーが発生した場合に特定のレジスタがどの値を取ることができるかを知っています(バグ)。 その後、このアドレスに隣接する特定の数のメモリブロックのみを予約できます(スプレー)。 将来、悪用の状況を引き起こすと、誤ったコード自体が、攻撃者が必要とするアドレスの1つに制御を移します。 このようなアドレスのリストは、レジストリパラメータHKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ EMET \ _settings _ \ {GUID}にリストされています。 このリストは、SAの推奨事項に従って更新されます(例: SA 2887505を参照)。

おわりに

過去1年は、さまざまな悪意のあるコードとそれを使用する攻撃者の高い活動を示しています。前述したように、今年の標的型攻撃の数は増加しているだけであり、悪意のあるコードを拡散する同様の方法が攻撃者にますます関連しています。特定の攻撃のために特別に発見されたエクスプロイトを介したリモートコード実行も、過去1年間の重要な傾向です。