Wiresharkは、ネットワークトラフィックをキャプチャおよび分析するための非常によく知られたツールであり、実際には教育とトラブルシューティングの両方の標準です。

Wiresharkは、既知のプロトコルの大部分で動作し、GTK +に基づく明確で論理的なグラフィカルインターフェイスと強力なフィルターシステムを備えています。

クロスプラットフォームで、Linux、Solaris、FreeBSD、NetBSD、OpenBSD、Mac OS X、そしてもちろんWindowsなどのOSで動作します。 GNU GPL v2ライセンスの下で配布されます。 wireshark.orgで無料で入手できます。

Windowsシステムへのインストールは簡単です-次、次、次。

執筆時点での最新バージョンは1.10.3であり、レビューに参加します。

なぜパケットアナライザーが必要なのですか?

ネットワークのアプリケーションとプロトコルの研究を行い、ネットワークの問題を発見し、重要なことには、これらの問題の原因を発見するため。

スニファまたはトラフィックアナライザの使用を最大化するには、少なくともネットワークとネットワークプロトコルの動作に関する一般的な知識と理解が必要であることは明らかです。

また、多くの国では、明示的な許可なしにスニッファーを使用することは犯罪に相当することを思い出してください。

水泳を始める

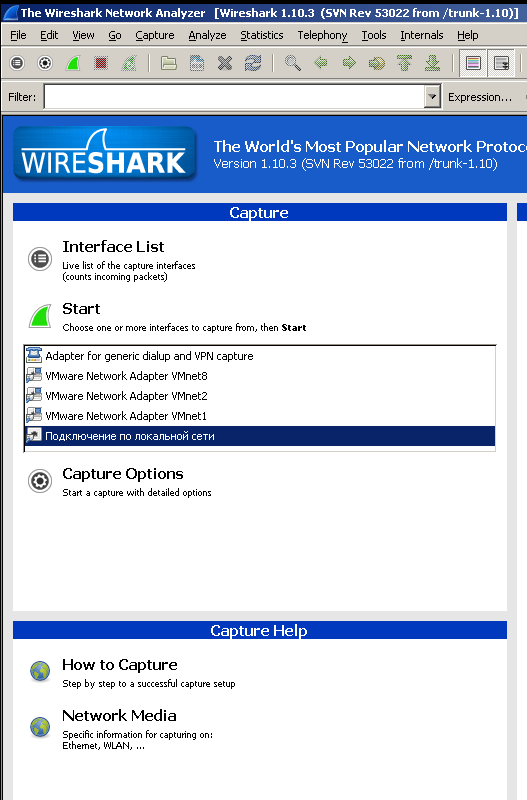

キャプチャを開始するには、ネットワークインターフェイスを選択して[開始]をクリックします。

その後、キャプチャプロセスが開始され、到着したパケットがリアルタイムで表示されます。

パッケージの確認および調査の過程で、前のパッケージに戻る必要がある場合があります。 これには2つのボタンがあります(スクリーンショットを参照)。

そして、それらに続くボタンを使用すると、その番号を指定してパッケージにすばやくジャンプできます。

列が重なり合って互いにクロールする場合、そのような列を右クリックして[列のサイズ変更 ]を選択できます。

現在の状況に合わせてサイズが自動的に調整されます。

さらに、 「すべての列のサイズを変更」ボタンがあり、すべての列を整理します。

たとえば、 [表示]-[時間表示形式 ]メニューを使用すると、キャプチャの開始からではなく、以前のパケットを受信した瞬間からの時間を設定できます( 以前のキャプチャパケット以降 )。

各プログラムで最も重要なもの( ヘルプ-Wiresharkについて )は、作成者のバージョンとリストだけでなく、 フォルダータブも含みます。 フォルダータブには、構成のあるディレクトリの場所が表示されます。

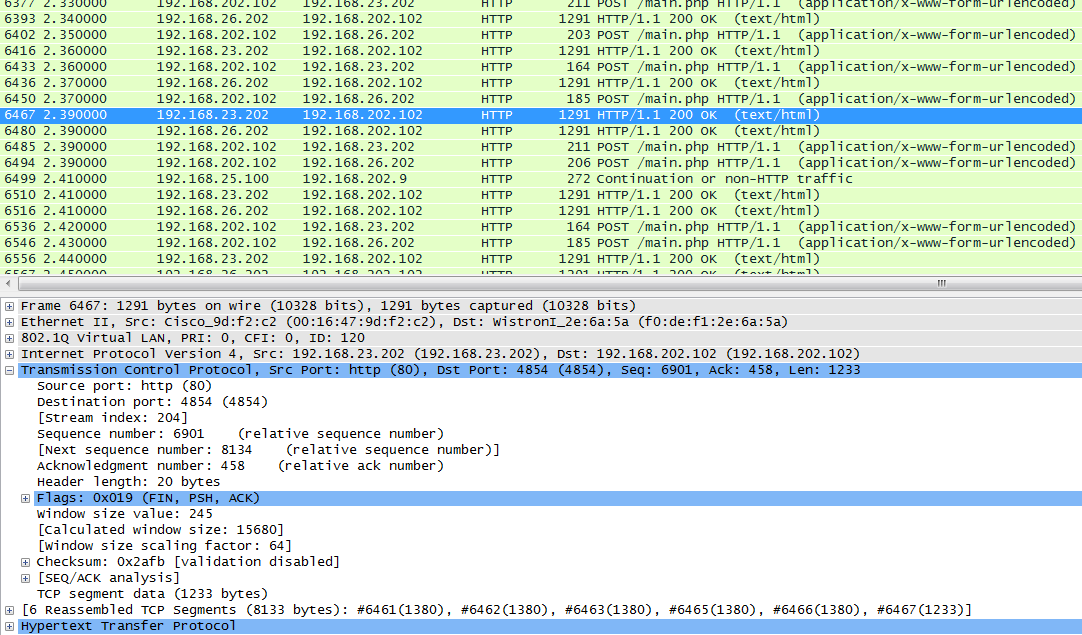

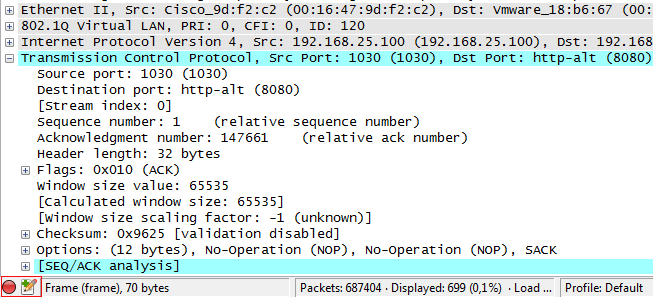

インターフェイスを調べると、たとえば、httpパケットを選択して、HTTPがTCP(トランスポート層)にカプセル化され、TCPがIP(ネットワーク層)にカプセル化され、IPがイーサネットにカプセル化されることがわかります(その前に、802.1Qをフラッシュします)。

そして最上部には、フレームについて収集された情報の小さな概要のようなものがあります。

フィルターについては後ほど説明しますが、この段階で不要なパッケージをすばやくフィルターで除外する必要がある場合は、パッケージを右クリックして[ フィルターとして適用-未選択 ]メニューを選択すると、変更がすぐに有効になります。

他の何かを削除する必要がある場合は、次に「選択されていない」を選択すると、新しいルールがフィルターに追加されます。

バリを取り除く

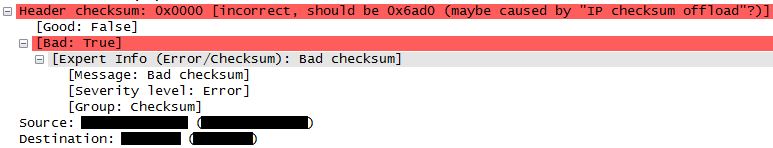

多くの場合、Wiresharkを使用しているときに、 IPチェックサムオフロードエラーが発生します-IPパケットヘッダーチェックサムエラー。

最新のネットワークカードは非常にスマートであるため、チェックサムを考慮するので、TCP / IPスタックレベルでプログラムで実行するのは難しい場合があります。

また、Wiresharkはパケットがネットワークに到達する前に自然に傍受します。

そして、この金額が計算され、パッケージヘッダーに追加される前。

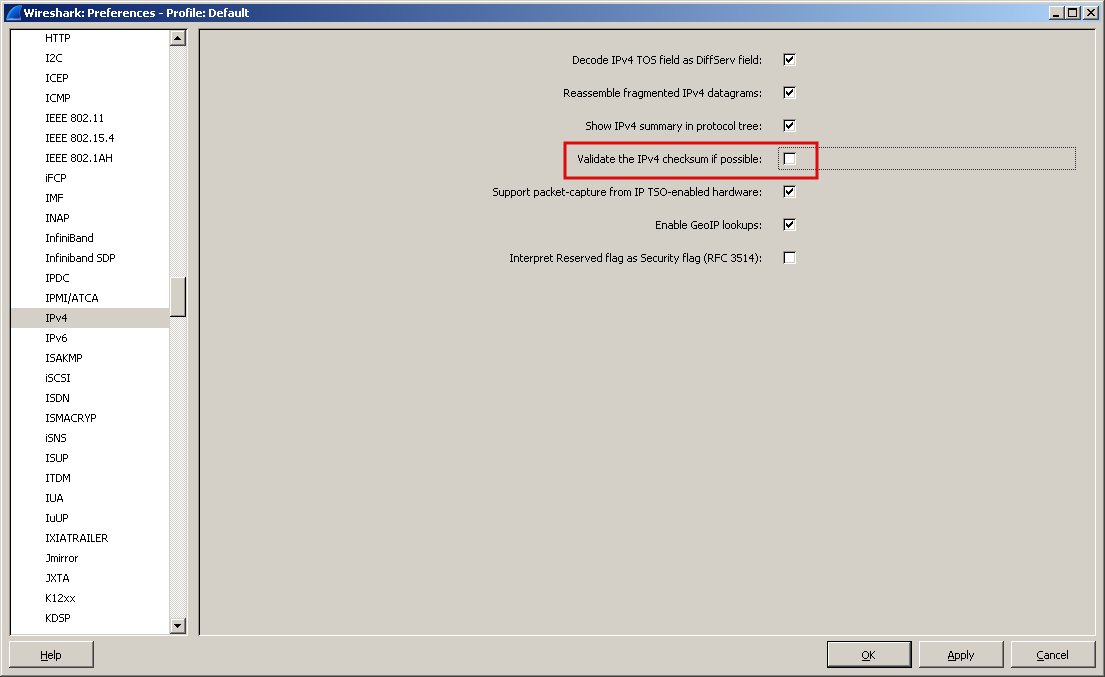

したがって、この問題を解決するには2つの方法があります。ネットワークカード設定でオフロード機能を無効にするか、スニファー設定で指定して、この値に注意を払わないようにします。

多くの場合、主に処理速度(通常はハードウェアで高速)により、ハードウェア機能はソフトウェア機能よりも優れている場合が多いため、スニファー自体の設定を変更することをお勧めします。

これを行うには、設定([ 編集]-[設定] )に移動し、[プロトコル-IPv4]に移動して、[ 可能であればIPv4チェックサムを検証する]フラグをオフにします。

トラフィックをキャプチャする前に、実際にキャプチャする必要があるものを決定する必要があります。

トラフィックアナライザーをいくつかの場所に配置できます。

- ホスト上でローカルに;

- スイッチでトラフィックミラーリングを整理します。

- 関心のある場所に直接接続します。

- またはARPポイズニング(トラフィックを受動的にリッスンするよりもさらに違法)

ストリームをフィルタリングする

Wiresharkには、キャプチャ( キャプチャフィルタ )と表示( ディスプレイフィルタ )の2種類のフィルタが含まれています。

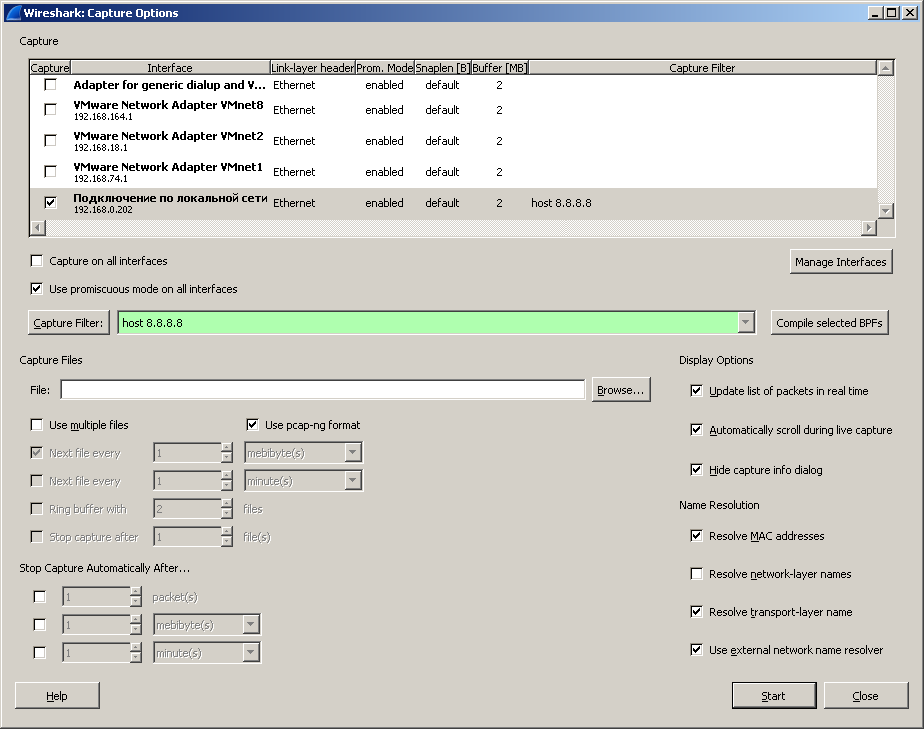

まず、 キャプチャフィルターを検討します。

名前から推測できるように、トラフィックキャプチャの段階でもフィルタリングに役立ちます。

ただし、この場合、当然、必要なトラフィックの一部を完全に失う可能性があります。

フィルターは、必要に応じて論理関数(および、またはそうでない)で結合できる組み込み値で構成される式です。

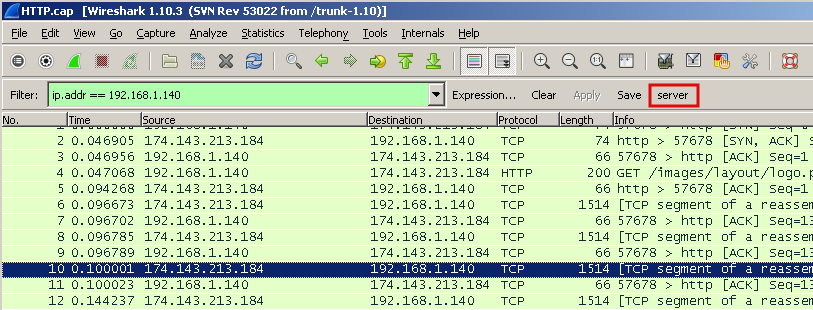

使用するには、[ キャプチャ ]メニュー、[ オプション ]の順に移動し、[ キャプチャフィルタ]フィールドに、たとえば、 ホスト8.8.8.8 (または、たとえば、 net 192.168.0.0./24 )と入力する必要があります。

もちろん、事前に作成されたフィルターを選択することもできます(Capture Filterボタンがこれを担当します)。

いずれのオプションでも、インターフェイスの近くにフィルターが表示されます。スタートを押すことができます。

それでは、 Display Filtersに進みましょう。

すでにキャプチャされたトラフィックのみをフィルタリングします。

何をフィルタリングできますか?

-ほとんどすべて-プロトコル、アドレス、プロトコルの特定のフィールド。

フィルターの作成に使用できる操作:

| チーム | 価値 | 使用例 |

|---|---|---|

| == | 平等 | ip.dst == 193.168.3.10 |

| != | 等しくない | udp.dst!= 53 |

| < | より小さい | ip.ttl <24 |

| > | 以上 | frame.len> 10 |

| <= | より小さいか等しい | frame.len <= 0x20 |

| > = | より大きいか等しい | tcp.analysis.bytes_in_flight> = 1000 |

| 一致する | 正規表現 | フレームは「[Pp] [Aa] [Ss] [Ss]」と一致します |

| 含む | 含む | dns.resp.nameにはgoogleが含まれています |

お気づきかもしれませんが、表としては、例としてさまざまな表現があり、非常に理解しやすく、しばしば自分自身で話していました。

たとえば、ip.dstはIPプロトコルフィールドです。

このフィールドを表示するには、パッケージを見るだけで、ウィンドウの下部にその値が表示され、任意のフィルターに適用できます。

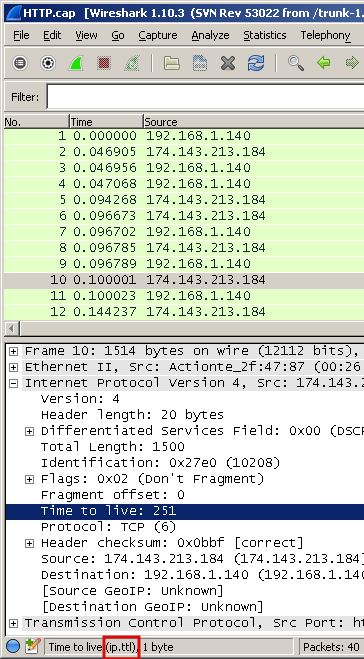

たとえば、TTL値がチェックされるフィルターを作成する方法に興味があります。

これを行うには、L3パーツを開き、対応するフィールドに立ってください。

そして、フィルタを作成するには、ip.ttl式を使用する必要があることがわかります。

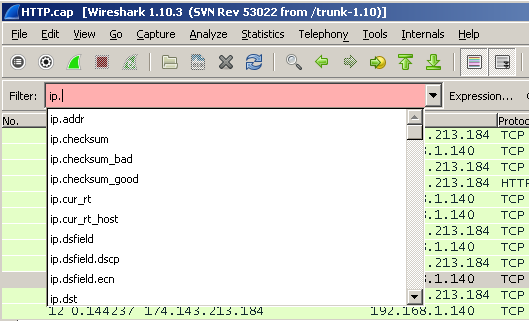

フィルターの入力を開始すると、ポイントの後に可能な値のリストが自動的に表示されます。

フィルターを適用するには、単にEnterキーを押すか、[適用]ボタンをクリックします。

フィルタ入力フィールド自体は、入力内容に応じて色を変えることができます。

緑はすべてが正常であることを示します。 赤-エラーが発生し、黄色-フィルターを記述するための他のオプションがあるため、予期しない結果が得られました(たとえば、 ip.dst!= 8.8.8.8または!Ip.dst == 8.8.8.8を記述できます。2番目のオプションがより望ましい)。

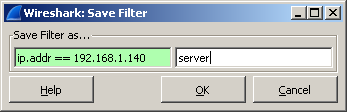

[保存]ボタンをクリックして、将来使用するためにフィルターを保存し、任意の名前を入力します。

[OK]ボタンをクリックすると、フィルターがパネルにボタンとして表示されます。

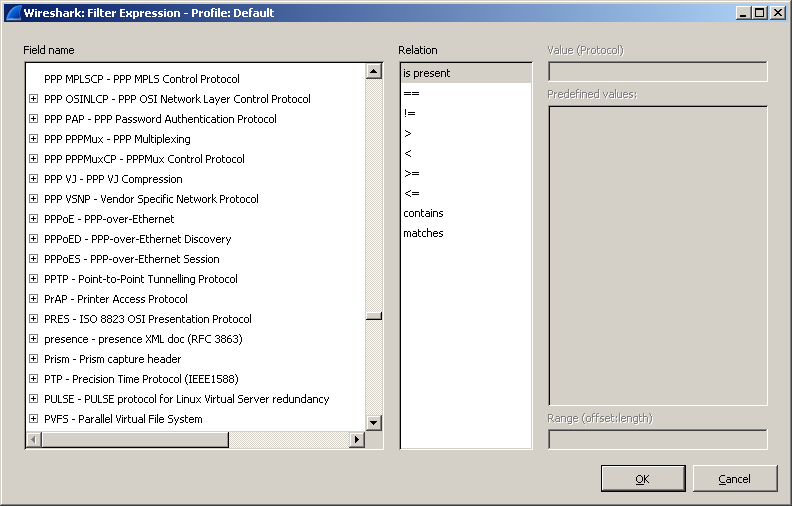

そして、近くの[Expression ...]ボタンをクリックすると、かなり強力な式コンストラクターが開きます。これにより、ほとんどネットワークプロトコルを学習できます。 サポートされるプロトコルの数は常に増加しています。

前述のように、任意のパッケージを選択し、コンテキストメニューで[ フィルターとして適用 ]を選択し、サブメニューでモードを選択または選択します。したがって、 選択したフィルターのみを表示するフィルターがすぐに表示されます。

したがって、画面に表示するものとしないものを柔軟に選択できます。

これは、特定のIPアドレス、TTL、ポート、DNS応答などです。

さらに、このようなクイックフィルターには、フィルターとして準備するとフィルターとして適用するの2つのオプションがあります。

名前が示すように、最初のケースでは表示フィルターの入力フィールドにのみ表示されますが、適用されません(たとえば、この方法で複数のフィルターを追加し、すぐに完成した結果を適用する場合に便利です)。 -すぐに適用します。

ブール代数でおなじみの論理演算を使用して、フィルターを組み合わせることができます。

(dns) && (http)

論理的および

(dns) || (http)

(dns) || (http)

それは論理的ですか

したがって、次のような大きく複雑なフィルターを作成できます。

(tcp.flags.syn==1) && (ip.src == 172.16.10.2) && (ip.dst == 172.16.10.1)

ここでは、特定の送信者と受信者のアドレスを持つTCP SYNセグメントのみが選択されていることがわかります。 大きなフィルターをコンパイルする場合、フィルターは本質的に論理式であり、trueの場合、パッケージは画面に表示されます(falseの場合-no)。

より深く潜る

かなり一般的な状況で、ネットワークの動作が遅いという苦情がある場合、これには多くの理由があります。

何が原因であるかを把握し、2つの方法を考えてみましょう。

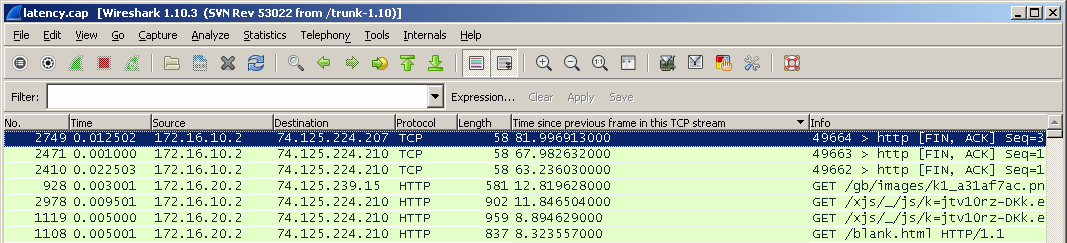

1つは、 TCPデルタ列を追加することです。

パッケージを開き、 このTCPフレームフィールドで前のフレームからの時間を見つけ、右クリックして[ 列として適用 ]を選択します。 新しい列が表示されます。

その上で、右クリックしてソートモードを選択できます(例: 降順でソート) 。

そしてすぐに2番目の方法を検討してください。

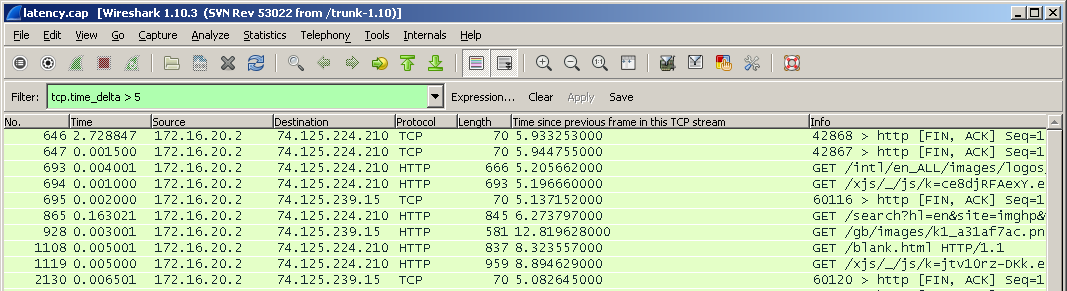

比較的最近(バージョン1.10.0)、tcp.time_deltaフィルターが登場しました。実際には、最後のリクエストからの時間を考慮しています。

クライアントが10ミリ秒後に要求を行い、応答を受信し、クライアントがすべての動作が遅いと言った場合、クライアントに問題がある可能性があります。

クライアントが2〜3秒後に要求を行い、応答を受け取った場合、おそらく問題はネットワークにあります。

さらに深く

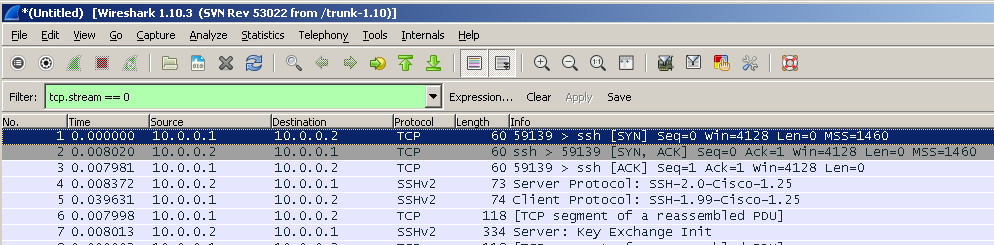

TCPパケット(または正確に言うとセグメント)を見ると、通常はゼロから始まるStream indexを見ることができます。

フィールド自体はtcp.streamと呼ばれます。

それを右クリックしてフィルターを作成できます。

このようにして、目的の化合物をフィルタリングできます。

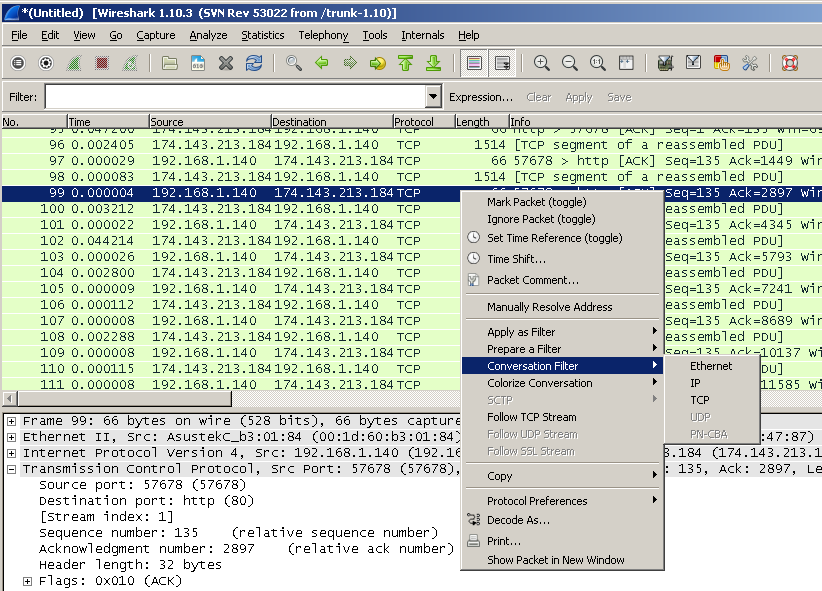

別の方法は、パッケージ自体を右クリックし、 会話フィルターを選択して、それぞれl2 l3 l4レベルのフィルターを作成することです。

その結果、2つのホストの相互作用が再び表示されます。

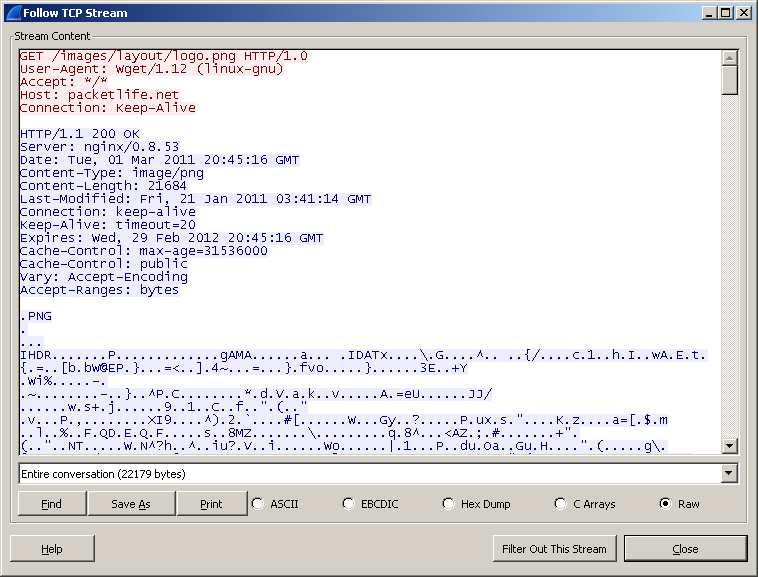

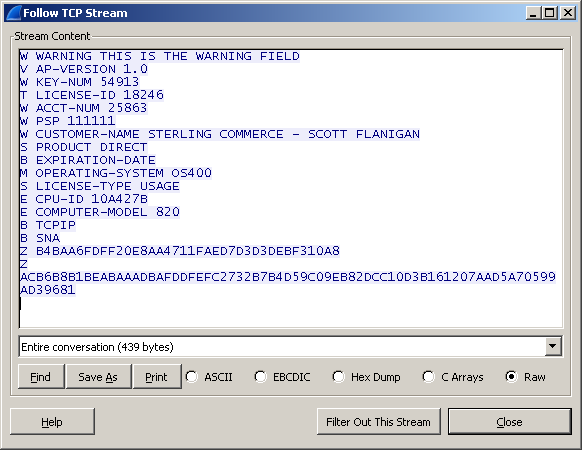

3番目のオプションは、最も興味深い機能の1つです( TCPストリームに従う) 。

再度使用するには、パケットを右クリックして[ TCPストリームに従う ]を選択します。 2つのノード間の交換全体が明確に示されるウィンドウが表示されます。

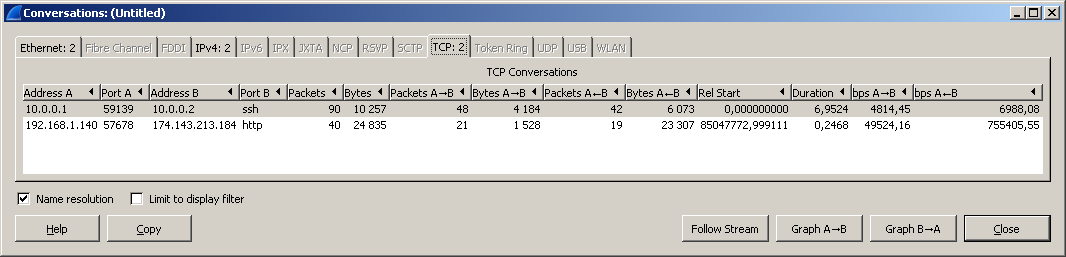

[ 統計-会話 ]メニューに移動し、ブックマークを選択すると、そのような「会話」およびさまざまなセッションの統計を表示できます。たとえば、転送されたデータ数など、異なる列で並べ替えることができます。

このウィンドウで、コンテキストメニューを右クリックして、フィルターとして再度適用できます。

時間が経つにつれて、経験が来る

さまざまなトラフィックのキャプチャに時間を費やした後、左下隅にある種の球状のボタンに気付くことがありますが、それでも色が変わることがあります。

このボタンをクリックすると、 エキスパート情報ウィンドウが開きます。

[ 分析-エキスパート情報 ]メニューに移動しても、同じ結果が得られます。

このウィンドウには、見つかったパッケージに関する情報が含まれ、エラー、警告、メモ、チャットのグループに分けられます。

これらのグループのカラーリングは次のとおりです。

エラー-赤

警告-黄色

メモ-青緑(シアン)

チャット-グレー

Wiresharkには強力なアナライザーが含まれており、ネットワークで発生する多数の問題を自動的に検出できます。

お気づきかもしれませんが、文字通りフィルターとエキスパート情報を使用できるすべての場所は例外ではありません。

このようなフィルターを作成するには、 expert.severityコンストラクトを使用する必要があります。

たとえば、 expert.severity == error 。

ロブトラフィック!

Wiresharkを使用して、ダウンロードされたものを確認できますか?

はい、できます。 そして今、私たちはそれを見るでしょう。

まず、HTTPトラフィックを取得しましょう。

HTTPパッケージ( プロトコル設定)を右クリックして、Webトラフィックからのファイルの抽出に直接影響する多くのオプションを見てみましょう。

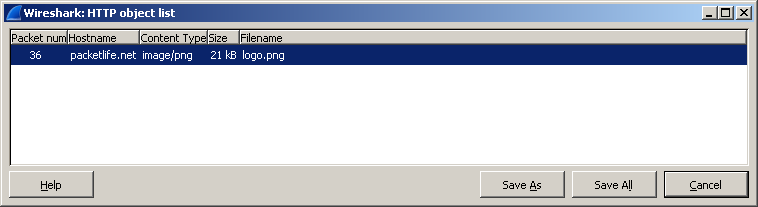

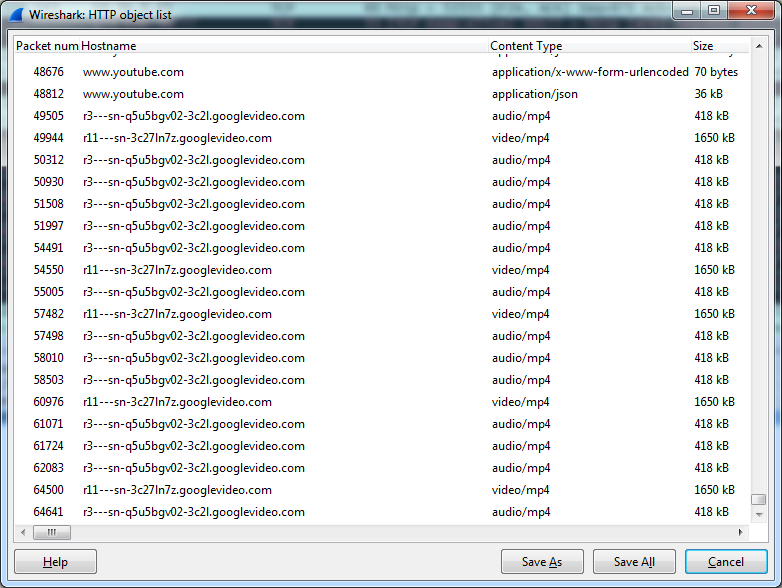

現在のダンプから何を抽出できるかを確認するには、 [ファイル]-[オブジェクトのエクスポート ] -[HTTP ]メニューに移動します。

キャプチャされたすべてのhttpオブジェクト(テキストファイル、写真など)を示すウィンドウが表示されます。 このリストからファイルを取得するには、ファイルを選択して[名前を付けて保存]をクリックします。

ご覧のとおり、図面は問題なく削除されました。

同様に、ストリーミングビデオ/オーディオを抽出できます。

しかし、Wiresharkの可能性はそれだけではありません!

彼は、FTPプロトコルからファイルをプルする方法を知っています。

これを行うには、おなじみのFollow TCP Streamを使用できます。

その結果、FTPを介した交換のみが表示されます。この場合、RETR行を見つける必要があり、実際にはファイル転送を意味します。

次に、さらに下に移動し、ファイル(FTP-DATA)でパッケージを直接見つけ、再度TCPストリームに従うを選択し、ファイルの内容を確認して、[名前を付けて保存]をクリックして保存します。

VoIP

Wiresharkには、この技術で動作するいくつかの組み込み機能があります。

SIP、SDP、RTSP、H.323、RTCP、SRTPなど、多くの音声プロトコルをサポートしています。

そして、もちろん、さらに聞くために音声トラフィックを傍受して保存することができます。

この機能は、Voice over IPネットワークのトラブルシューティングに最適です。

[ 統計-フローグラフ ]メニューには、パケット交換全体がどのように行われたかが視覚的に表示されます。

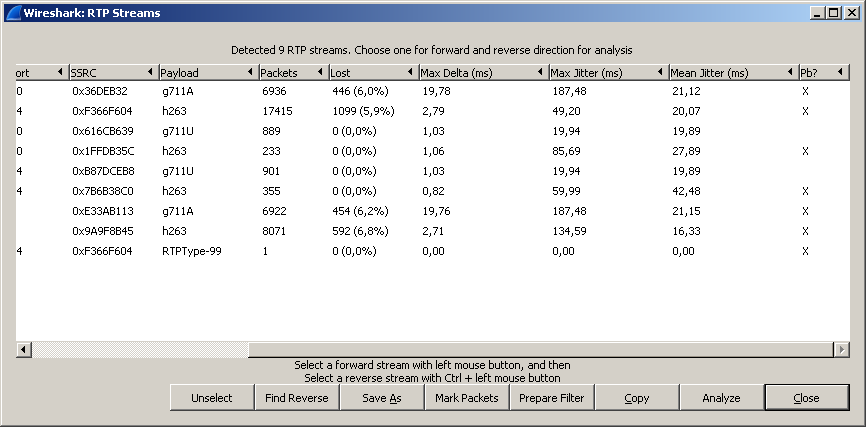

一般に、 テレフォニーメニュー全体は、音声トラフィックを処理するために予約されています。

たとえば、 Telephony-RTP-Show All Streamsは、RTPで発生したこと、特にジッター(音声でおそらく最も重要なパラメーター)を詳細に表示し、問題の存在をすぐに示します。

[分析]ボタンをクリックすると、 RTPストリーム分析ウィンドウを開くことができます。そこでストリームを選択すると、プレーヤーボタンを使用して再生することもできます。

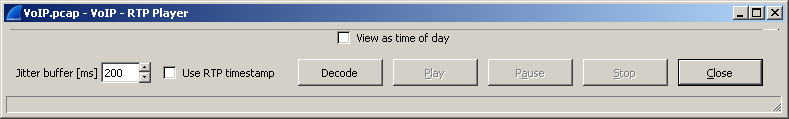

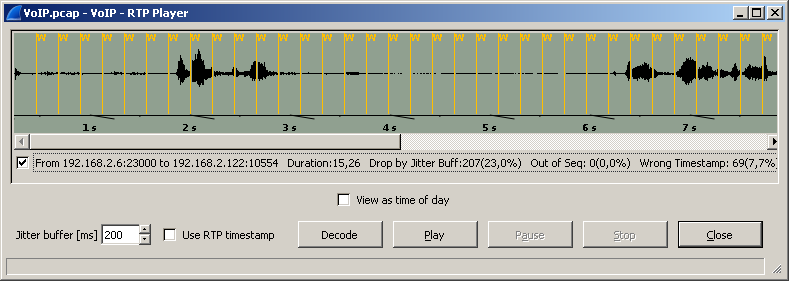

まず、プレーヤーウィンドウが開きます。このウィンドウでは、まず適切なジッター値を設定し、デコードボタンを使用する必要があります。

スペクトルアナライザーに似たものが表示され、目的の会話をマークできます。その後、[再生]ボタンがアクティブになります。

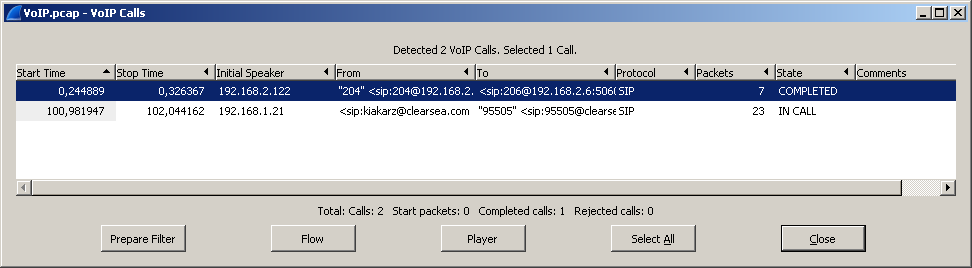

音声通話を聞く別の方法もあります-テレフォニーメニューに移動できます-VoIP通話 。

ウィンドウが開き、呼び出しのリストが表示されます。ここで再びプレーヤーボタンを押し、フラグを使用して必要な会話をキャンセルし、再生を押します。

許容できる音質を実現するには、ジッタバッファフィールドの値を変更して再生する必要があります。

余談

しばらく前に、 CloudShark.orgというサイトが登場しました。

これは同じWiresharkスニファーですが、オンラインサービスとして実装されています。 その助けを借りてネットワークトラフィックをキャプチャすることは不可能であることは明らかですが、トラフィックダンプ分析を実行することは非常に可能です。 フォームを介して分析のためにPCAPファイルをアップロードすることにより、プロトコルに応じてすべてのデータが理解可能なフィールドに分割されるパケットの明確なシーケンスを取得できます。 一般に、同じWiresharkですが、少し軽量で、どのブラウザからでもアクセスできます。

最終決戦

最後に、ポートスキャンがどのように見えるかを検討します。

ダンプを見ると、最初にARP要求があり、スキャンが直接開始されることがわかります。 ルーターのアドレスは192.168.10.11で、スキャンはアドレス192.168.10.101から行われます

これは、SYNパケットが指定されたポート範囲に送られるときのいわゆるSYNスキャンです。 ほとんどのポートが閉じられているため、ルーターはRST、ACKパケットで応答します。

少し下にスクロールすると、telnetが開いていることがわかります(tcp 23)。

これは、ルーターがSYN、ACKパケットで応答したという事実によって示されます。

ところで、スニファーでポートをフィルターするには、tcp.srcport、tcp.dstport、およびtcp.portの形式の構成を使用できます。 UDPの場合、すべて同じです-udp.srcport、udp.dstport、udp.port。

まとめ

最適なパケットアナライザーの機能の最も基本的な部分を調べました。

おそらく、私はできる限り多くの機能に触れ、重要なものを見逃さないようにしたかったため、やや面倒でした。

デバッガーおよび逆アセンブラーとしてのパケットアナライザーは、ネットワークおよびネットワークプロトコルの最小の詳細を示すことが判明しました。

Wiresharkを使用し、必要な知識(linkmeup.ruサイトで最小規模のネットワークシリーズを調べることで収集できます)を取得すると、ネットワークで発生するさまざまな問題を非常に効果的に見つけて診断できます。

執筆プロセスでは、 wiki.wireshark.orgの資料を使用しました

トラフィックダンプはさまざまなソースから取得されました。ほとんどの場合、 packetlife.netから取得されました