条件:

- カメラはインターネット経由で制御できます

- 限られた予算

- 市内には3Gインターネットがありますが、エリアにはありません。

- 携帯電話会社は「ホワイトおよび静的IPアドレス」を提供しません。

- 他のインターネットはありません。

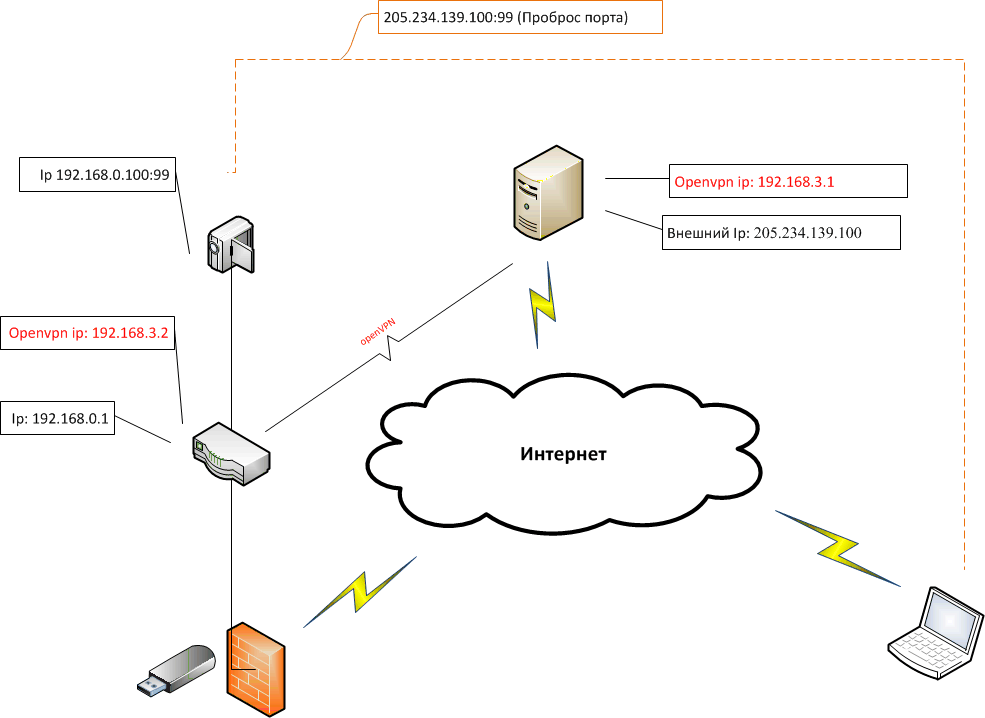

この問題を解決するために、私はそのようなネットワークを構築することにしました。

最も安いVDSサーバーを入手してください。 安価なルーターTP-LINK MR 3420、ビーラインの3Gモデム、IPカメラ。 そして、図のようなネットワークを構築します。

アイデアの本質は次のとおりです。openvpnサーバーがサーバー上に立ち上がり、openvpnクライアントがルーター上に立ち上がり、ローカルエリアネットワークとopenvpnネットワークを組み合わせます。 次に、サーバー上の必要なポートを転送します。

ネットワークの説明:

最初のネットワークは、ルーター+ IPカメラ+コンピューター(ゲートウェイ)です。 ネットワークアドレスは192.168.0.0になります

ルーターには192.168.0.1があります

カメラ192.168.0.100

ゲートウェイ192.168.0.2になるコンピューター

2番目のネットワークはopenVPNネットワーク-192.168.3.0

ルーターのopenVPN IPアドレスは192.168.3.2になります

サーバーのIPアドレスは192.168.3.1になります

また、外部サーバーのIPアドレスは、たとえば205.234.139.100になります

何が必要ですか。

- コンピューター。

- コンピューターを介した一時的なインターネットアクセス。

- OpenWRTおよび3G usbモデムをサポートするルーター。 (たとえば、TP-LINK MR 3420)

- Linuxベースの外部IPアドレスを持つサーバー。

- 3G usbモデム(Huaweyを使用しました)。

- IPビデオカメラ。

- 外部電源付きの優れたUSBハブ(3Gモデムおよびフラッシュドライブ用のUSBポートの拡張用)。

作業の進行状況。

- openVPNサーバーで構成し、openVPNクライアントのキーを生成します。

- インターネットにアクセスするために、ルーターにopenWRT + openVPNおよび3Gモデムをセットアップします。

- 3G接続がうまくキャッチされない場合、Harchenkoアンテナを収集して信号を増幅します。

サーバーでopenVPNを構成します。

ここでは、「ネットワーク」までのopenvpnサーバーを構成する方法について説明します。 クライアントを接続するようにOpenVPNサーバーを構成します。

サーバー構成は次のようになります。

daemon local 205.234.139.100 # ip port 1194 mode server proto tcp crl-verify crl.pem dev tap ca ca.crt cert server.crt key server.key dh dh1024.pem client-config-dir ccd server 192.168.3.0 255.255.255.0 # ip openvpn push "route 192.168.3.0 255.255.255.0" ifconfig-pool-persist ipp.txt keepalive 10 120 comp-lzo persist-key persist-tun client-to-client status openvpn-status.log log /var/log/openvpn.log verb 3

各クライアントに特定のIPアドレスが与えられるように、設定に行があります

ifconfig-pool-persist ipp.txt

サーバー上のフォルダー/ etc / openvpn /にドキュメントを作成します

タイトルipp.txt

nano /etc/openvpn/ipp.txt

そして、その中に「クライアント名、IPアドレス」と書きます

このような例

openwrt,192.168.3.2

TP-LINK MR3420ルーターの点滅とセットアップ。

ルーターのアップグレード方法については、 TP-Link TL-MR3420およびTL-MR3220を参照してください。

最初に、ルーターにインターネットへのアクセスを許可して、追加のソフトウェアをインストールする必要があります。

ルーターをオンラインにするには、Web(http://192.168.1.1)を介してネットワークにアクセスします。 次に、LANで編集をクリックします

[全般設定]タブに移動し、IP LANを次のように変更します。

IPアドレス:192.168.0.1

マスク:255.255.255.0

ゲートウェイ:192.168.0.2

DNS:8.8.8.8

変更を有効にするには、「保存して適用」をクリックします

コンピューターにip 192.168.0.2をインストールし、ゲートウェイとして使用します。

次に、追加のソフトウェアをインストールするためにルーターのメモリを拡張する必要があります。

これを行うには、フラッシュドライブ(4 GBなど)を取り出し、ext4ファイルシステムでフォーマットします。

次に、USBハブに挿入し、USBハブをルーターに接続します。

次に、すべての設定をUSBフラッシュドライブに転送し、起動時にそれ自体がマウントされていることを確認する必要があります。

フラッシュドライブのパッケージをインストールします。

opkg update opkg install kmod-usb-uhci kmod-usb-storage block-mount kmod-fs-ext4 insmod usb-ohci

接続ポイントを作成します。

mkdir /mnt/sda

次に、フラッシュドライブをマウントします。

mount -t ext4 /dev/sda /mnt/sda -o rw,sync

インストールされたパッケージをそこにコピーします:

tar -C /overlay -cvf - . | tar -C /mnt/sda -xvf –

設定を少し修正します。

vi /etc/config/fstab

次のようになります。

config 'mount' option target /overlay option device /dev/sda option fstype ext4 option options rw,sync option enabled 1 option enabled_fsck 1

次に、ルーターを再起動します。

reboot

これで、フラッシュルーターの初期サイズに制限されなくなりました。 そして、私たちはほとんどすべてを置く余裕があります

空きスペースを確認します。

df –h

Filesystem Size Used Available Use% Mounted on rootfs 3.7G 128.2M 3.4G 4% / /dev/root 2.0M 2.0M 0 100% /rom tmpfs 14.3M 688.0K 13.6M 5% /tmp tmpfs 512.0K 0 512.0K 0% /dev /dev/sda 3.7G 128.2M 3.4G 4% /overlay overlayfs:/overlay 3.7G 128.2M 3.4G 4% /

次に、nanoテキストエディター、mcファイルマネージャー、luciクラックとともに、ルーターにopenvpnクライアントをインストールする必要があります。

必要なパッケージをインストールします。

opkg install openvpn nano mc luci-i18n-russian

mcの通常の操作では、次の2行を実行する必要があります。

export TERMINFO=/usr/share/terminfo export TERM=xterm

そして、毎回あなたの手でそれらを実行しないように、/ etc / profileに追加します:

nano /etc/profile

次に、openvpnサーバーで作成されたキーと証明書を/ etc / openvpn /のルーターにコピーします。

ca.crt dh1024.pem openwrt.crt openwrt.key ta.key

構成を編集します。

nano /etc/config/openvpn

client tls-client dev tap proto tcp remote 205.234.139.100 1194 # Ip resolv-retry infinite nobind persist-tun persist-key ca /etc/openvpn/ca.crt cert /etc/openvpn/openwrt.crt key /etc/openvpn/ openwrt.key dh /etc/openvpn/dh1024.pem comp-lzo verb 3

openvpnを開始します。

openvpn --config /etc/config/openvpn

インターネット接続が正常で、openvpn構成ファイルが正しく構成されている場合、次の碑文が表示されます。

- 初期化シーケンスが完了しました

ルーターを再起動するたびにvpn接続を復元する場合は、次の行を/etc/rc.localに追加してから、行exit 0を追加します。

openvpn --config /etc/config/openvpn & exit 0

ネットワーク192.168.0.0と192.168.3.0を組み合わせます。

サーバーIPはopenvpn 192.168.3.1で、openvpnルーターアダプターtap0 192.168.3.2のIP

次に、サーバーがローカルネットワーク(192.168.0.0)を認識できるように、サーバーにルートを登録する必要があります。

ip route add 192.168.0.0/24 via 192.168.3.2

これで、ルーター上のローカルネットワークは、openvpnを使用したitサーバーのようになります。

ポート転送を構成します。

IPカメラがポート99で動作し、カメラまたはその他のネットワークデバイスのポートを転送するために、コンソールにそのような行を書き込むか、以下で説明するようにファイルを作成して書き込みます。

EXT_IP="205.234.139.100" # ip INT_IP="192.168.3.1" # (ip tap0) EXT_IF=venet0:0 # ip INT_IF=tap0 # openvrt LAN_IP="192.168.0.100" # ip SRV_PORT=99 # iptables -t nat -A PREROUTING --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP iptables -t nat -A POSTROUTING --dst $LAN_IP -p tcp --dport $SRV_PORT -j SNAT --to-source $INT_IP iptables -t nat -A OUTPUT --dst $EXT_IP -p tcp --dport $SRV_PORT -j DNAT --to-destination $LAN_IP iptables -I FORWARD 1 -i $EXT_IF -o $INT_IF -d $LAN_IP -p tcp -m tcp --dport $SRV_PORT -j ACCEPT

これで、アドレス205.234.139.100:99のIPカメラに接続できます。

また、サーバーの再起動後に手動でこれを行わないようにするには、/ root /ファイルにstartというスクリプトを作成します

そして彼に実行する権利を与えます。

chmod 777 /root/start

次に、/ etc / crontabに行を追加します

@reboot root /root/start

サーバーを再起動すると、スクリプトが自動的に実行されます。

HuaweyからUSB 3Gイーサネットモデムをインストールする

opkg update opkg install usb-modeswitch usb-modeswitch-data kmod-usb-net-cdc-ether

モデムをUSBハブに挿入し、

そして、dmesgコマンドを作成します。次のように表示されます。

[ 99.220000] usb 1-1.1.1: new high-speed USB device number 6 using ehci-platform [ 99.330000] cdc_ether 1-1.1.1:1.0: eth2: register 'cdc_ether' at usb-ehci-platform-1.1.1, CDC Ethernet Device, 58:2c:80:13:92:63

これは、モデムがインストールされ、eth2として定義されていることを示しています。

次のステップは、2つのネットワークインターフェイスを追加することです。

1. 3G

2. VPN

これを行うには、構成を編集します。

nano /etc/config/network

3Gでは、DHCPクライアントとVPN管理対象外アダプターを用意し、次を追加します。

config interface '3G' option ifname 'eth2' option _orig_ifname 'eth2' option _orig_bridge 'false' option proto 'dhcp' config interface 'VPN' option ifname 'tap0' option _orig_ifname 'tap0' option _orig_bridge 'false' option proto 'none'

一般に、構成は次のようになります。

config interface 'loopback' option ifname 'lo' option proto 'static' option ipaddr '127.0.0.1' option netmask '255.0.0.0' config interface 'lan' option _orig_ifname 'eth0 wlan0' option _orig_bridge 'true' option proto 'static' option netmask '255.255.255.0' option type 'bridge' option ipaddr '192.168.0.1' option ifname 'eth0' option send_rs '0' config interface '3G' option ifname 'eth2' option _orig_ifname 'eth2' option _orig_bridge 'false' option proto 'dhcp' config switch option name 'eth0' option reset '1' option enable_vlan '1' config switch_vlan option device 'eth0' option vlan '1' option ports '0 1 2 3 4' config interface 'VPN' option ifname 'tap0' option _orig_ifname 'tap0' option _orig_bridge 'false' option proto 'none'

サーバーが3つのネットワークすべてを見ることができるように、ファイアウォールでそれらを結合する必要があります

これを行うには、ファイル/ etc / config / firewallを変更します

nano /etc/config/firewall

nano /etc/config/firewall

このようなことをするには:

config defaults option syn_flood '1' option input 'ACCEPT' option output 'ACCEPT' option forward 'ACCEPT' config include option path '/etc/firewall.user' config zone option name 'newzone' option input 'ACCEPT' option forward 'ACCEPT' option output 'ACCEPT' option masq '1' option network '3G lan vpn'

そして、ルーターを再起動します

reboot

モデムで3G信号を取得します。

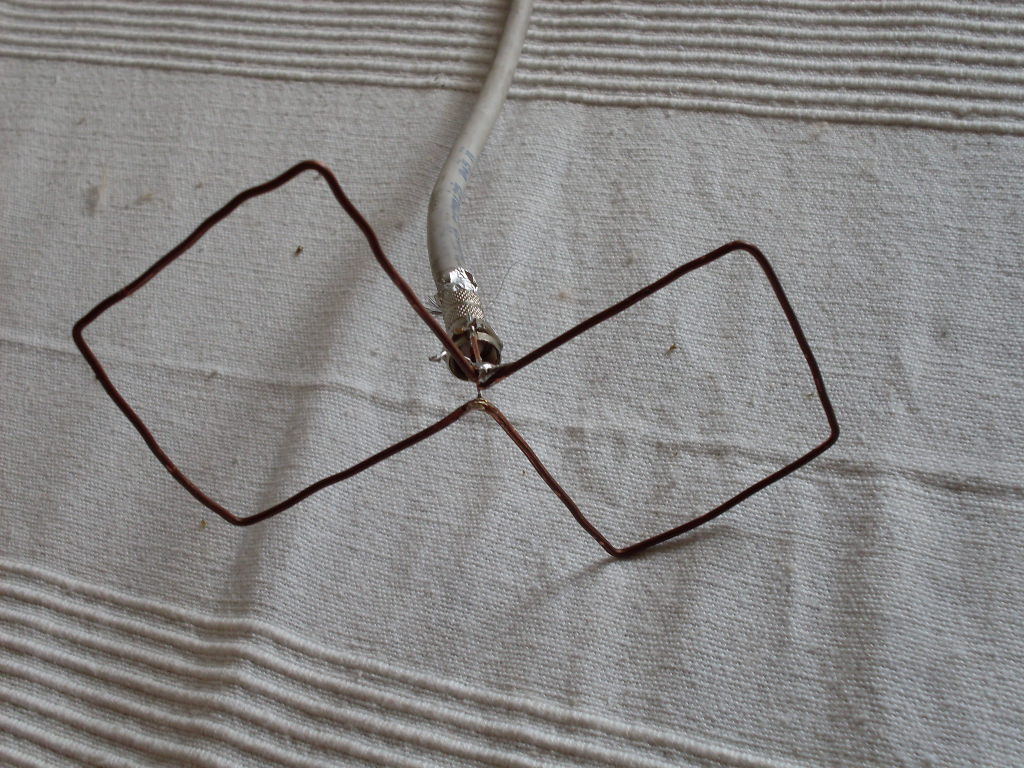

3Gモデムの信号を増やすには、Harchenkoアンテナを収集する必要があります。

通常、一般的な3Gモデムは800〜2100 MHzの周波数で動作します。

これは単純に行われます。

必要なもの:

- RG6Uワイヤ(アンテナ用の太い白-減衰が最も少ない)6メートル

- その上のコネクタ

- 1〜4 mmの太さの銅線(1.5を持っています)

- シェービングフォームキャップ。

- はんだごて、はんだ、ロジン、およびそれらを使用するためのスキル。

- 合板(120mm x 134mm)とホイル。 または、片面が銅でコーティングされたエッチングプレートではありません。

始めましょう。

- 図に示すように、ワイヤーの一部を取り、それを2つの正方形に曲げます。 正方形の辺は53mmでなければなりません

- 2つの正方形の端をしっかりとはんだ付けし、しっかりした構造にします。また、反対の角度にはんだを塗布します

- アンテナワイヤをきれいにしてコネクタをその上に置き、ワイヤのコアを作成して、コネクタから1センチメートルのぞくようにします。

- ワイヤのコアの一部をコネクタ本体の側面にはんだ付けします(ワイヤの編組をロジンではんだ付けできるとは限らないため)

- その後、コネクタから正方形に向かって両方のピンをはんだ付けします

- 今、私たちはより良い受信のために反射板を作ります-私たちは合板120 x 135 mmを取り、それをホイルで包み、ワイヤーのために真ん中に穴を開けます。

- ワイヤーアンテナフレーム自体は、35 mmの距離でリフレクターの上にある必要があります。これは、シェービングなどのためにフォームからキャップを取ります。 高さは4.5 cmなので、アンテナが反射器から適切な距離になるように1 cmの溝を切り取ります。

- この設計全体の最後に、以前に作成したリフレクターを置き換えて、既製のアンテナを取得します。

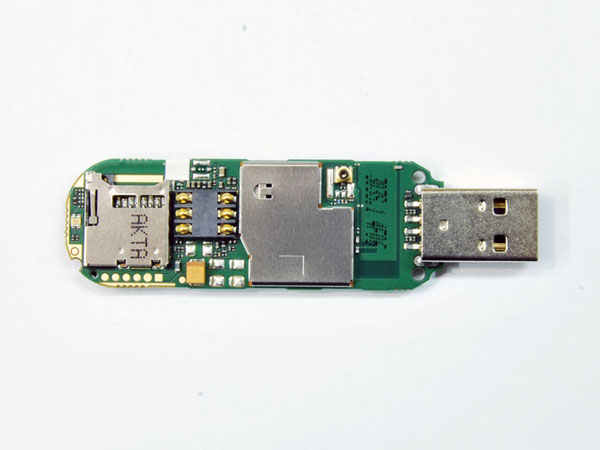

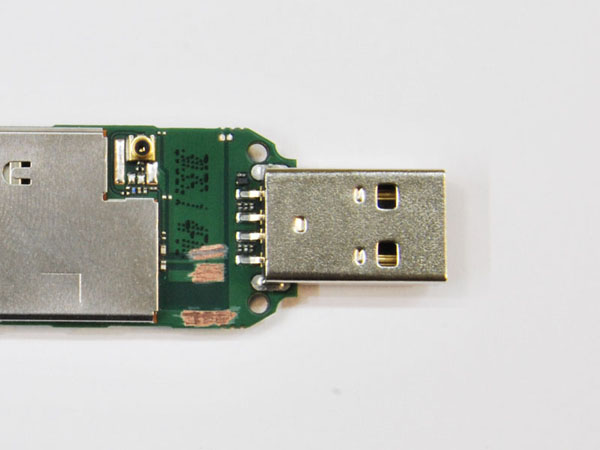

次のステップは、ワイヤーのもう一方の端をモデムにはんだ付けすることです。

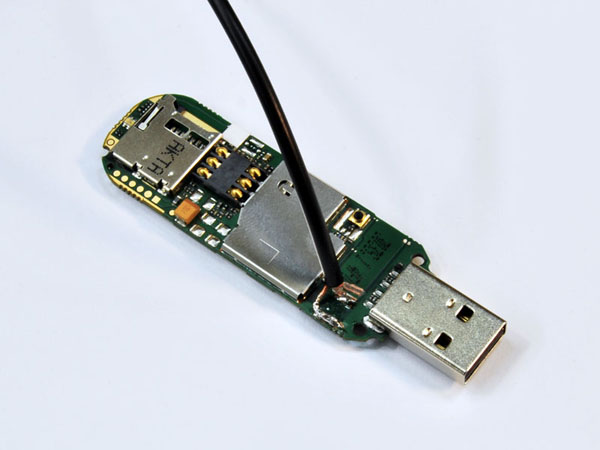

モデムケースを開きます。

前面には、メモリカード用のモジュール、SIMカード用の接点、カバーの下の無線モジュール、コネクタ、内部アンテナ、USB出力があります。

興味深いことに、このコネクタはケースを分解しないと使用できません。つまり、このモデムのほとんどすべての所有者がこのコネクタを疑うことさえありません。 そのままにしておきましょう、私たちはそれを必要とせず、まったく干渉しません。 そして、内部アンテナは私たちを防ぎます:

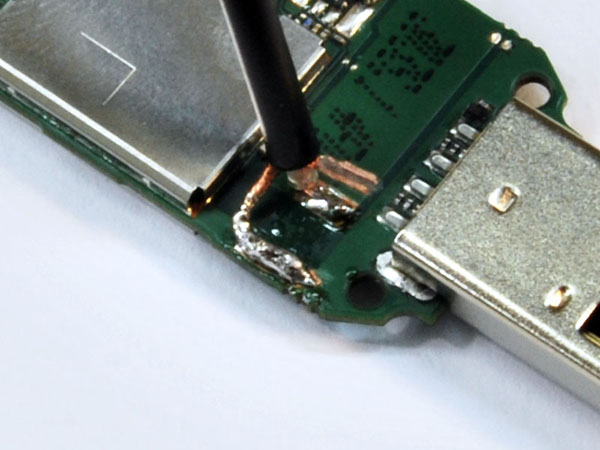

アンテナはボード上に直接エッチングされているため、無効にする必要があります。 これを行うには、最初に共振アンテナマッチング用に設計されたSMDコンデンサを噛みます。 次に、ドリルに固定された小さなカッターを作成し、アンテナに沿って切断し、ケーブルをはんだ付けするための小さな領域のみを残します。 プリント回路基板は多層であるため、カットを浅くします。 「切断」が成功したかどうか、ケーブルのはんだ付けパッドとカットオフアンテナの間に短絡があるかどうかをテスターに問い合わせます。 ちなみに、このプラットフォームは地面に短絡している場合があります-これらは一部のモデムのアーキテクチャ機能です。 内部アンテナを切断しなかった場合、外部アンテナを接続した後、信号はそれらの間で分割され、不一致が生じ、何も機能しません。

ケーブルをモデムにはんだ付けします。 はんだ付けを迅速、正確、正確に行い、ボードを過熱させません。 内部アンテナから残っているプラットフォームに中央コアをはんだ付けします。 中央のコアをはんだ付けして、地面にできるだけ近い場所に編組をはんだ付けします。

ケーブルをはんだ付けした後、モデムを慎重に組み立てる必要があります。アンテナを最大の高さまで上げてから、サンプルの方法で最適な信号をキャッチして所定の位置に固定する必要があります。

以上です。