こんにちはHabr! この投稿では、尊敬されているコミュニティをNSAトピックのゴシップから少し気を散らせ、代わりに「SELinuxをオフにする」と「小さな部分を理解するために最高の年を捧げる」とのクロスを書いて、彼らのテクノロジーの説明のギャップを埋めたいと思います。 実際、これらの視点はどちらも真実とはかけ離れています。テクノロジーは非常にシンプルで透明性が高く、多くのことができます。 しかし、私は膨大な数の手紙と、かなり狭い対象読者について警告したいと思います。 以下は誰にとっても興味深いものではありません。 SELinuxが何であるかを長い間理解したいが、どちらの側にアプローチするのかわからなかった場合は、この記事が役立ちます。 このすべてを長い間知っていて、それをうまく適用できたら、コメントでこれを議論できるように、私は十分な不正確さを加えました。 まあ、世界的に有名な情報セキュリティの専門家は最後まで安全にスキップしてプレイを開始できます。私は継続する予定です:-)

こんにちはHabr! この投稿では、尊敬されているコミュニティをNSAトピックのゴシップから少し気を散らせ、代わりに「SELinuxをオフにする」と「小さな部分を理解するために最高の年を捧げる」とのクロスを書いて、彼らのテクノロジーの説明のギャップを埋めたいと思います。 実際、これらの視点はどちらも真実とはかけ離れています。テクノロジーは非常にシンプルで透明性が高く、多くのことができます。 しかし、私は膨大な数の手紙と、かなり狭い対象読者について警告したいと思います。 以下は誰にとっても興味深いものではありません。 SELinuxが何であるかを長い間理解したいが、どちらの側にアプローチするのかわからなかった場合は、この記事が役立ちます。 このすべてを長い間知っていて、それをうまく適用できたら、コメントでこれを議論できるように、私は十分な不正確さを加えました。 まあ、世界的に有名な情報セキュリティの専門家は最後まで安全にスキップしてプレイを開始できます。私は継続する予定です:-)

NSA全般に関連するトピック、RSAを解読する機能、盗聴、その他のメディアの側面については触れません。誇大広告もFUDも、テクノロジーもありません。 さまざまなレベルのアクティビティでさまざまなソースにアクセスし、MLSの中心に条件を追加し、脆弱性を導入し(間違いも犯す)、その後、テスト

ですから、まだ興味があり、多くのネタバレのうちの1つに1週間座ることを恐れないなら、

予備測定値

つまり、お気に入りのディストリビューションを仮想環境に展開するのに十分なLinuxの経験がすでにあるということです。 私はDebianの例ですべてを行いますが、このパスを繰り返すことに決めた場合、これはすべて、最も便利で使い慣れた配布キットで行うことができます(そして非常に必要です)-その過程で、あなたはそれについて多くを学びます。 誰でも段階的に繰り返すことができるように、この記事を教材として書きました。 また、英語で技術文書を読むことは難しくないことを意味します-ロシア語のSELinuxに関する情報はまだほとんどありません。一般的な技術情報

SELinuxをめぐるうわさは非常に多いため、紹介ボリュームがどれほど小さいかには驚くでしょう。リンクは3つだけです。- RHガイド :明確でないチームがある場合、その中に説明が見つかる可能性が高いです。 便利な別のタブで開きます。

- Eli Billauerによる講義の要約 :それを事実の主要なコレクションと考えてください。 それから、何が何であるかをすばやく理解し、Googleに何を尋ねるかを正確に知ることができます。

- ポリシーの作成 。 10年前のドキュメントにもかかわらず、内部デバイスSELinuxを理解するのに十分なキーポイントと、その選択方法について説明しています。

これは、セットアップを進める前に読むことをお勧めする主なものです。そうしないと、これらのドキュメントに常に戻ることになります。 他にも多く の リソースがありますが、ブール変数をオン/オフにする以外のことをしたい場合は、間違いなくそれらに到達します。

したがって、これらすべてを読むと、簡単な質問で自分自身をテストできます。

- unconfined_t / unconfined_uとは何ですか?またなぜSELinuxをテストできないのですか?

- 特殊なケース、MLSまたはMCSとは何ですか?

- * .teと* .ifの* .fcの違いは何ですか?

答え

- 無制限のドメイン/ユーザー。 同じ成功を収めて、別のマシンでSELinuxを構成できます。

- MCS。 MLS == MCS with MLS_SENS = 1

- 基本的に-何もありません。 txtの書き込みでは、メインのMakefileを修正することを忘れないでください。

問題ステートメントと事前設定

既に何が欲しいのかはわかっているが、どのように実装するのかわからないので、実験の目標を定式化できます。- SELinux MLSを設定したい(それを取り込んだので、最大限に

活用して、リポジトリから準備ができていないnext-> next->同意); - RefPolicyを基礎として使用したいと考えています 。

- さて、その後、最悪のシナリオを確認します-壊れただけでなく、UID = 0になっただけでなく、一定のシェルアクセスで、ルートをuser_uに再マップするのを忘れました。 私は意図的にそのような仮定をいくつか行います。最悪のシナリオを検討します。

- 最低限必要なコピーを設定します。そうしないと、記事ではなく、約500ページのサガになります。

サーバー

あなたの許可を得て、ネタバレの下に置きます。 YMMV、Debianをお持ちでないかもしれません。KVMでのインストールも同様です。 仮想環境の最小構成でインストールされたディストリビューションはすべて機能します。 仮想-それはより便利で、最小限であるため-高速であるためです。 詳細

実験の基礎は整っていると信じています。

典型的なDebianエキスパートインストール、小さなニュアンス:

- ディスクの故障(最大4GB!):

- / dev / vda1 64MBとして/ boot、ext2。

- LUKS:aes256:cbc-essiv:passphraseとして残り、すべての設定はデフォルトで最大です。

- 残りの内部-LVMの下のすべて。

- これがfstabです

root@sandbox:~# cat /etc/fstab # /etc/fstab: static file system information. # <file system> <mount point> <type> <options> <dump> <pass> /dev/vda1 /boot ext2 defaults 0 2 /dev/mapper/vg0-root / btrfs defaults 0 1 /dev/mapper/vg0-usr /usr btrfs defaults 0 2 /dev/mapper/vg0-var /var btrfs defaults 0 2 /dev/mapper/vg0-tmp /tmp btrfs defaults 0 2 /dev/mapper/vg0-rhome /root btrfs defaults 0 2 /dev/mapper/vg0-swap none swap sw 0 0

- その後のテストの便宜のために、個別のセクションが作成されます。

- SSHサーバーを備えた最小限のシステムを導入しました。

- インストールを完了する前に、すぐにシェルを呼び出してシステムキーを記憶します。

root@sandbox:~# ssh-keygen -l -f /etc/ssh/ssh_host_ecdsa_key 256 f6:9b:ad:dd:93:cb:3d:c2:83:76:45:c3:02:e8:6a:1d root@sandbox (ECDSA)

sed -i 's/wheezy/jessie/g' /etc/apt/sources.list # that's no bloody enterprise aptitude update && aptitude dist-upgrade -VR # let's go testing, it's stable enough aptitude install vim bash-completion deborphan -VR # a little comfort couldn't hurt aptitude install policycoreutils auditd setools selinux-basics -VR # last is just helper scripts, optional vim /etc/network/interfaces # make interfaces static aptitude purge isc-dhcp-client console-setup console-setup-linux kbd iproute module-init-tools $(deborphan)

sshのキーを作成し、それらをルートのサーバーに登録します。 @local$ ssh-keygen -b 521 -t ecdsa -f selinux-test @remote# mkdir /root/.ssh && cat selinux-test.pub > /root/.ssh/authorized_keys2 && chown && chmod

さて、カーテンでアセンブルし、カーネルを配置します-PaXおよびGRSecurityパッチを実験するために、ポリシーの最新バージョン、最小限のモジュールセットをサポートしたい(これは、SELinuxともうまくいきますが、おそらくまた説明します)。 一般に、バニラカーネルは現在の段階で最適です。 はい、Debianの方法について話している聴衆からの声が聞こえます。しかし、今日のサムライの方法はそのようなフレームワークに限定されません。 この実験では、制限なしでUID = 0のままであり、必要なことは何でも行います。 そのため、アリゾナ(またはローカルのvirtualka)を少し加熱します。 mkdir src && cd src && wget -c http://kernel.org/pub/linux/kernel/v3.0/linux-3.10.18.tar.bz2 && tar jxf linux*tar.bz2 && cd linux* && make menuconfig && make -j$((2* $(grep processor /proc/cpuinfo | wc -l))) deb-pkg && make clean

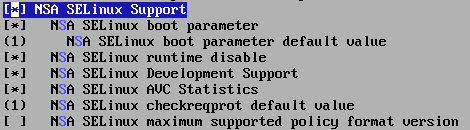

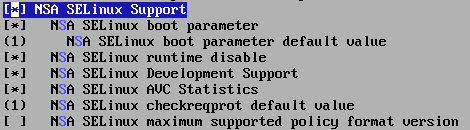

設定段階で、SELinuxを有効にします(はい、このしゃれは意図されています!):

.config

# if you are lazy to configure yourself, here's my .config, usable on KVM+libvirt wget -O - $aboveimage | dd bs=1 skip=3991 | xzcat

ポリシーの組み立てを自動化する

ローカルマシンでポリシーを収集し、それらをdebパッケージとしてサーバーにインストールする方が便利でした。 だから、私は最も抵抗の少ない道を選んだ。 アップエンタースタイル

wget http://oss.tresys.com/files/refpolicy/refpolicy-2.20130424.tar.bz2 tar jxf refpolicy-2.20130424.tar.bz2 cp -rp refpolicy custom #all our modifications asroot# mkdir /usr/share/selinux/custom # so we can 'make install' here asroot# mkdir /etc/selinux/custom asroot# chown $USER:$USER /etc/selinux/custom /usr/share/selinux/custom asroot# touch /etc/selinux/custom/setrans.conf && chown $USER:$USER /etc/selinux/custom/setrans.conf # we'll need it later asroot# aptitude install selinux-utils python-selinux policycoreutils checkpolicy # these are for policy build

次に、パッケージビルドスクリプト: #!/bin/bash # sample deb build for custom selinux policy # harvests policy from local system version='0.0.1' name='selinux-policy-custom' description='Custom MLS SELinux policy' cf="${name}-control" cc="${name}-Copyright" # depends and conflicts shamessly ripped from selinux-policy-mls read -d '' cheader << EOF Section: non-free Priority: optional Homepage: http://selinux/ Standards-Version: 3.9.2 Package: ${name} Version: ${version} Maintainer: secadm_r <here.can+be@your.email> Pre-Depends: Depends: policycoreutils (>= 2.1.0), libpam-modules (>= 0.77-0.se5), python, libselinux1 (>= 2.0.35), libsepol1 (>= 2.1.0) Conflicts: cron (<= 3.0pl1-87.2sel), fcron (<= 2.9.3-3), logrotate (<= 3.7.1-1), procps (<= 1:3.1.15-1), selinux-policy-refpolicy-strict, selinux-policy-refpolicy-targeted, sysvinit (<= 2.86.ds1-1.se1) Architecture: all Copyright: ./selinux-policy-custom-Copyright Description: ${description} EOF read -d '' postinst << "EOF" File: postinst 755 #!/bin/sh -e set -e if [ "$1" = configure ]; then /usr/sbin/semodule -s custom -b /usr/share/selinux/custom/base.pp $(find /usr/share/selinux/custom/ -type f ! -name base.pp | xargs -r -n1 echo -n " -i") fi #DEBHELPER# exit 0 EOF function make_policy() { cd custom make clean rm -rf /usr/share/selinux/custom/* make install cd .. } function make_files() { echo 'SELinux custom policy copyright:TODO' > ${cc} echo -e "$cheader" > ${cf} echo -e "$postinst" >> ${cf} echo -en "\nFiles: " >> ${cf} # our setrans file echo -e " /etc/selinux/custom/setrans.conf /etc/selinux/custom" >> ${cf} # /etc/selinux dir find /etc/selinux/custom -type f ! -name \*LOCK | xargs -r -n1 -If -- sh -c 'echo " f $(dirname f)"' >> ${cf} # /usr/share/selinux/custom dir find /usr/share/selinux/custom -type f | xargs -r -n1 -If -- sh -c 'echo " f $(dirname f)"' >> ${cf} } function cleanup() { rm -f ${cc} ${cf} } function build_deb() { equivs-build ${cf} [ $? -eq 0 ] && cleanup } rm ./${name}*deb # glob is ok make_policy make_files build_deb scp -P 22 -i ~/.ssh/selinux-test selinux*deb root@selinux:/tmp/

完全な再組み立て時間は約30秒であることがわかったため、スクリプト操作の一般原則が選択されました。「額」と呼ばれ、rpm組み立てに簡単に適応できます。 - すべてをきれいにします(きれいにします)

- ポリシーを収集してインストールします(インストールを行います)

- インストールされているものをすべて見つけて(どこを探すべきかを知っています)、パッケージを収集します

- / tmpにサーバーを入力します

- postinstで、彼自身が更新し、semoduleをプルし、ポリシーをリロードしたことに気付くでしょう。

SELinux、最初の知り合い。

サーバーの準備が整い、ビルドシステムの準備が整い、参照ポリシーが読み込まれました。これで、楽しい部分を開始できます。 (この段階で、記事の既存のボリュームを評価すると、冷静な考えはそれを最初のアセンブリでは、パラメーターを決定します。これらを選択しました。

$ sed '/^#/d;/^$/d' build.conf TYPE = mls NAME = custom DISTRO = debian UNK_PERMS = reject DIRECT_INITRC = n MONOLITHIC = n UBAC = y CUSTOM_BUILDOPT = MLS_SENS = 4 MLS_CATS = 32 MCS_CATS = 32 QUIET = n

アップストリームとの違いはごくわずかです。MLSが有効になっています(つまり、アセンブリ中にpolicy / mlsおよびconfig / appconfig-mlsからのすべてのパラメーターが含まれることになります)。 debian用のディストリビューション固有のマクロが含まれていますが、これは実際には必要ありません。 ポリシーに反映されていないアクセス許可がカーネルで定義されている場合、ポリシーは読み込まれません。突然カーネルがより新しくなりました。 さて、レベルとカテゴリの数を大幅に削減しました-4つのレベルの秘密があり、それぞれに32のカテゴリがあります。 今のところ、これで十分です。 エッセンスヌメロウノ

実験として、MONOLITHIC = yを設定し、設定せずにポリシーをコンパイルしてみてください-ポリシーを作成します。 結果は、ポリシーのテキスト表現であるpolicy.confです。 ここでは、単純な形式で、マクロの山全体からm4を親切に展開し、SELinuxで許可されるすべてのものについて説明します。 言い換えれば(警告:悪い例え!):secadm_rがセキュリティ評議会の責任者であり、アクセスレベルと許容範囲を承認している場合、SELinuxはこれらのリストをチェックする通常のセキュリティ担当者であり、実際にはpolicy.confで次のフィールドを持つリストです:

1. who(scontext)-where(tcontext)-who(class)-why(call)(さらに、MLSの場合:入学レベルも表示し、それよりも低い場合は、ルールを見ることもしません。 )

1. who(scontext)-where(tcontext)-who(class)-why(call)(さらに、MLSの場合:入学レベルも表示し、それよりも低い場合は、ルールを見ることもしません。 )

必要な設定をすべて作成し、必要に応じて編集します: make conf 最初に、登場したポリシー/modules.confを編集して修正します-contribグループのほとんどすべてのモジュールを無効にしました(modulename = off)。 さらに、より速いアセンブリ、より少ないモジュール。 マイナス-コンテキストの過小評価の可能性。 例で説明します。

- コンテキスト/ dev / xconsoleは、ロギングに関連していますが、xserverモジュールで定義されています。

- 無効にすると、コンテキストはディレクトリ/ dev /から継承され始めました。

- そして、高い確率で、/ dev / xconsoleに書き込みたいすべてのものがRefPolicyで考慮され、すぐに壊れました。 正解-選択:xserverモジュールを有効にするか、ローカルモジュールのコンテキストを再定義します。

contrib_off

modules.confの編集を開始するとすぐに、リターンのないポイントを通過しました。その後、何をしていて、なぜなのかを理解する必要があります。 コンテキストの誤解は、システムがアクションに与える影響の最初の例にすぎません。

grep -A5 contrib policy/modules.conf | grep "= module$" | wc -l # total number grep -A5 contrib policy/modules.conf | grep "= module$" | sed 's/ = module//' | xargs -r -n1 -I__n -- sh -c 'sed -i "s/^__n = module$/__n = off/" policy/modules.conf' # kekeke # turn some servicess off too (xserver + postgresql) # turn _on_ logrotate,mta,postfix,ulogd, and whatever you think you need

今後、すばらしいaudit2allowユーティリティについて少しお話しします。audit.logを使用し、かなりわかりやすい形式(特に-Revキーを使用)で、これらのメッセージがログに表示されないようにポリシーに追加する必要があるものを教えてくれます。インターネット上のどこにいても(そしてこれはほとんどどこにでも)ある場合は、推奨事項を満たします。

grep something-something /var/log/audit/audit.log | audit2allow -M mymegamodule semodule -i mymegamodule

そして、あなたが今何をしているのかを知っている場合にのみそれに従ってください-この一連のコマンドは、SELinuxが(潜在的に貪欲な)何かへのアクセスを求めているものすべてを許可することを意味します。 さらに、MLSの場合、このメソッドはまったく機能しません。MLSでは許可ルールを作成するだけでは不十分であるため、アクセスは許容値とカテゴリに課せられるすべての制限を満たさなければなりません。 そのような行動は、「はい、今日は頭で考えたくありません。すべてを解決するのは簡単です」という誠実な承認に相当します。 システムから劇場を作らないでください。また、この方法でSELinuxを構成しないでください。これは、ファイアウォールですべてのパケットをキャッチし、スクリプトで許容ルールに変換するようなものです。

ここでmake installを実行します。すべてが問題なければ、パッケージを収集してサーバーに配置します。

dpkg -i /tmp/selinux-policy-custom*deb sed -i 's/^SELINUX=.*$/SELINUX=enforcing/;s/^SELINUXTYPE=.*$/SELINUXTYPE=custom/' /etc/selinux/config selinux-activate # if you installed helper package selinux-basics # if not: touch /.autorelabel # add 'selinux=1 security=selinux' to cmdline reboot # let's rock!

システムは再起動し、インストールされたポリシー( / etc / selinux / custom / contexts / files / * )で定義されているコンテキストを適用し、再度再起動してログインを提供します。

揺れているのは「揺れ」、いつ揺れているのか

シェフ、それはすべてなくなっています。 何も動作しません。 ホストによって閉じられた接続-sshにアクセスすることさえできません。 SELinuxをご覧ください。 Eli Billauerによって非常に正確に定式化されたように:SELinuxとは何ですか?ただし、このポイントに到達した場合は良いことです。 これはまさに私たちが必要とする振る舞いであり、今ではなぜそれが私たちを許さないのかを理解し始めるでしょう。

簡単に言うと、許可を通知するマシンは拒否されます。

数字のデュオの本質、今度は悪い類推なし

ああ、私はこの瞬間から始めて、sshだけでなくサーバーにアクセスする必要があると言うのを忘れていました。 幸いなことに、この場合は仮想サーバーであり、常にVNC / SPICE /など(FSKNのリンクスペシャリスト)があります。 私たちはローカルに入ろうとします-それはそれを許可しません。 それからどのようにすぐに説明するのに最適な状況 予備のドキュメントを注意深く読んだ場合、おそらく意思決定手順を覚えているでしょう。

- 最初にDAC。 禁止されている場合は、SELinuxにアクセスすることさえできません。許可が拒否されるのは普通で、Unixであり、最初の* nixシステムに精通したときから私たち全員に馴染みがあります。

- その後、MAC。 一致する許可が見つからない場合、拒否される許可はすでにSELinuxからのものです。 一部のディストリビューション(RH)では、「 SELinux is prevent 」を含む行がログに表示されますが、一部は表示されませんが、すべてがaudit.logに記録されます。

出かける

この段階で、audit.logには- パニックにならないでください。

- 再起動します-たとえば、Ctrl + Alt + Delを送信すると、acpidがすべてを行います。

- ブート段階でgrubをキャッチし、selinux = 1をselinux = 0に変更します

- ブートし、rootになります。

cp /var/log/audit/audit.log /root wc -l /root/audit.log 195

災害の規模は小さく、200行です。 ゆっくりと山を下る時です。 - ログの読み方

type=DAEMON_START msg=audit(1383338997.597:1957): auditd start, ver=2.3.2 format=raw kernel=3.10.17-vm-slnx auid=4294967295 pid =1319 subj=system_u:system_r:auditd_t:s3:c0.c31 res=success

彼らはこれについてさらに沈黙するように頼みました。type=SYSCALL msg=audit(1383338997.620:219): arch=40000003 syscall=102 success=no exit=-13 a0=3 a1=afbe1c10 a2=a779b000 a3=ffffffc8 items=0 ppid=1338 pid=1346 auid=4294967295 uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 ses=4294967295 tty=(none) comm="acpid" exe="/usr/sbin/acpid" subj=system_u:system_r:initrc_t:s0-s3:c0.c31 key=(null)

心を問うためのなぞなぞ-彼はどのソケットに向いたのか?*

type=AVC msg=audit(1383338997.810:233): avc: denied { search } for pid=1470 comm="restorecond" name="/" dev="tmpfs" ino=376 scontext=system_u:system_r:restorecond_t:s0-s3:c0.c31 tcontext=system_u:object_r:var_run_t:s3:c0.c31 tclass=dir

などなど。 ご覧のとおり、これらのログには複雑なものはありません。 SELinuxは定性的に難しくなく、 定量化することも難しく、最初は異常ですが、それ以上のことはありません。 繰り返しますが、何か明確でない場合は、いつでも非人格的な文字列をGoogleに入力するか、 ここで検索できます 。そのため、ログを読み取って理解できるようになりました。

*推測するつもりはありません。コメントを書いてください。 - 修正方法次の2つの主なオプションがあります。

- 無効なコンテキスト

- 許可ルールの欠如

3番目のオプションはめったに見られませんが、最も明白ではありませんが、MLS制限の違反(ポリシー制約違反)です。この場合に許可ルールを追加しても効果はありません。MLSの中心に移動して制限を編集する必要があります。 ここでは、 なぜすべての変更が行われているのか 、 なぜ行われているのか 、 何を正確に決定すべきなのかを完全に理解してから行う必要があります。 軽率な変更により、セキュリティレベルが低下することが保証されています。 あなたは(再び)警告を受けました。

キャンバスはプロの解決方法についてのものであり、サイズのために取り組みます:- 間違ったコンテキストソリューション無効なコンテキストの例:

root@sandbox:~# ls -laZ /lib/systemd/systemd-udevd -rwxr-xr-x. 1 root root system_u:object_r:bin_t:s0 210380 Sep 23 12:24 /lib/systemd/systemd-udevd @local$ grep systemd-udevd custom/policy/ -R custom/policy/modules/system/udev.fc:/usr/lib/systemd/systemd-udevd -- gen_context(system_u:object_r:udev_exec_t,s0)

root@sandbox:~# semanage fcontext -m -t udev_exec_t /lib/systemd/systemd-udevd # try to modify /usr/sbin/semanage: File context for /lib/systemd/systemd-udevd is not defined root@sandbox:~# semanage fcontext -a -t udev_exec_t /lib/systemd/systemd-udevd # ok, add root@sandbox:~# grep udev /etc/selinux/custom/contexts/files/file_contexts.local /lib/systemd/systemd-udevd system_u:object_r:udev_exec_t:s0

- 許可ルールの欠如の解決策たとえば、次の行をご覧ください。

type=AVC msg=audit(1383338997.860:251): avc: denied { module_request } for pid=1524 comm="sshd" kmod="net-pf-10" scontext=system_u:system_r:sshd_t:s0-s3:c0.c31 tcontext=system_u:system_r:kernel_t:s3:c0.c31 tclass=system

root@sandbox:~# audit2allow -Rev -i /root/log require { type kernel_t; type sshd_t; class system module_request; } #============= sshd_t ============== # audit(1383338997.860:251): # scontext="system_u:system_r:sshd_t:s0-s3:c0.c31" tcontext="system_u:system_r:kernel_t:s3:c0.c31" # class="system" perms="module_request" # comm="sshd" exe="" path="" # message="type=AVC msg=audit(1383338997.860:251): avc: denied { # module_request } for pid=1524 comm="sshd" kmod="net-pf-10" # scontext=system_u:system_r:sshd_t:s0-s3:c0.c31 # tcontext=system_u:system_r:kernel_t:s3:c0.c31 tclass=system " allow sshd_t kernel_t:system module_request;

- 何が起こっているの? sshdは、モジュールをカーネルにロードするよう要求しました。 わかりました、net-pf-10はあまり必要ありません。 ipv6はありません。

- 私たちに何が提供されましたか? sshd_tドメインがモジュールをカーネルにロードできるようにします。 もちろん、許可すれば、そのような間違いはありません。 そして、もし彼が敵のモジュールを要求したら?

- 彼らはインターネット上で何を書いていますか? へへ 。 ありがたいことに、この機能を解決するためにブール変数は必要ありません。

- 何してるの? はい、sshdがこの方向に物gいすることを禁止し、彼らが与えたものに作用させます。 ipv6が必要な場合は、sshが開始する前であっても、それを自分でダウンロードします。

mkdir policy/modules/local && cd policy/modules/local echo '<summary>Local layer -- differences from reference policy.</summary>' > metadata.xml echo '## <summary>sshd local policy</summary>' > sshd_local.if echo '## no file contexts redefined here' > sshd_local.fc cat > sshd_local.te <<EOF > policy_module(sshd_local, 0.0.1) > ################################################################## > require { > type kernel_t; > type sshd_t; > class system module_request; > } > #============= sshd_t ============== > # dont audit requests for module load > # NOTE: this may hide some denials in the future > dontaudit sshd_t kernel_t:system module_request; > > EOF

modules.confでモジュールを指定し、ポリシーを収集してサーバーにアップロードします。root@sandbox:/tmp# sesearch --allow -s sshd_t -t kernel_t | grep system root@sandbox:/tmp# sesearch --dontaudit -s sshd_t -t kernel_t | grep system root@sandbox:/tmp# dpkg -i selinux-policy-custom_0.0.1_all.deb (Reading database ... 20371 files and directories currently installed.) Preparing to replace selinux-policy-custom 0.0.1 (using selinux-policy-custom_0.0.1_all.deb) ... Unpacking replacement selinux-policy-custom ... Setting up selinux-policy-custom (0.0.1) ... root@sandbox:/tmp# sesearch --dontaudit -s sshd_t -t kernel_t | grep system dontaudit sshd_t kernel_t : system module_request ; root@sandbox:/tmp# semodule -l | grep sshd_local sshd_local 0.0.1

- MLS制限のソリューションここに問題があります(ネタバレのレベルは9000以上!! 1つ):問題説明は次のとおりです。

type=AVC msg=audit(1383338997.630:221): avc: denied { sendto } for pid=1351 comm="acpid" path="/dev/log" scontext=system_u:system_r:initrc_t:s0-s3:c0.c31 tcontext=system_u:system_r:syslogd_t:s3:c0.c31 tclass=unix_dgram_socket type=SYSCALL msg=audit(1383338997.630:221): arch=40000003 syscall=102 success=no exit=-13 a0=3 a1=afbe15d0 a2=a779b000 a3=ffffffc8 items=0 ppid=1 pid=1351 auid=4294967295 uid=0 gid=0 euid=0 suid=0 fsuid=0 egid=0 sgid=0 fsgid=0 ses=4294967295 tty=(none) comm="acpid" exe="/usr/sbin/acpid" subj=system_u:system_r:initrc_t:s0-s3:c0.c31 key=(null)

decription既存のルールは次のとおりです。root@sandbox:~# audit2allow -Rev -i /tmp/x require { type syslogd_t; type initrc_t; class unix_dgram_socket sendto; } #============= initrc_t ============== # audit(1383338997.630:221): # scontext="system_u:system_r:initrc_t:s0-s3:c0.c31" tcontext="system_u:system_r:syslogd_t:s3:c0.c31" # class="unix_dgram_socket" perms="sendto" # comm="acpid" exe="" path="" # message="type=AVC msg=audit(1383338997.630:221): avc: denied { sendto } for # pid=1351 comm="acpid" path="/dev/log" # scontext=system_u:system_r:initrc_t:s0-s3:c0.c31 # tcontext=system_u:system_r:syslogd_t:s3:c0.c31 tclass=unix_dgram_socket "#!!!! This avc is a constraint violation. You will need to add an attribute to either the source or target type to make it work. #Constraint rule: # Possible cause source context and target context 'level' differ allow initrc_t syslogd_t:unix_dgram_socket sendto;

sesearchご覧のとおり、解決規則はすでに存在しています。 さらに、MLSバージョンではなく、このアクセスは許可されます。root@sandbox:~# sesearch --allow -s initrc_t -t syslogd_t -c unix_dgram_socket Found 2 semantic av rules: allow initrc_t syslogd_t : unix_dgram_socket sendto ; allow unconfined_domain_type domain : unix_dgram_socket { ioctl read write create getattr setattr lock relabelfrom relabelto append bind connect listen accept getopt setopt shutdown recvfrom sendto recv_msg send_msg name_bind } ;

オフトピック解決策。 目的の制限が見つかりました:同時に、制限のないドメインの美しさを理解できます。 彼は「無制限」であるため、すべてが可能です。 このため、strict以外でSELinuxをテストすることはあまり意味がありません。 そして、たとえ厳密ではあるがテスト済みのオブジェクトがある場合でも、一般的に、SELinuxの必要性と信頼性について結論を出すのは時期尚早です。mlsconstrain unix_dgram_socket sendto (( l1 eq l2 ) or (( t1 == mlsnetwriteranged ) and ( l1 dom l2 ) and ( l1 domby h2 )) or (( t1 == mlsnetwritetoclr ) and ( h1 dom l2 ) and ( l1 domby l2 )) or ( t1 == mlsnetwrite ) or ( t2 == mlstrustedobject )); # scontext=system_u:system_r:initrc_t:s0-s3:c0.c31 # tcontext=system_u:system_r:syslogd_t:s3:c0.c31

- 低いアクセスレベルt1がt2のアクセスレベルと等しい(s0!= s3)、または

- t1 mlsnetwriteranged (, seinfo -amlsnetwriteranged -x ), ,

- t1 mlsnetwritetoclr (, ),

- t1 mlsnetwrite (, setrans_t),

- t2 mlstrustedobject (, syslogd_t , devlog_t)

root@sandbox:~# ls -laZ /dev/log srw-rw-rw-. 1 root root system_u:object_r:devlog_t:s3:c0.c31 0 Nov 1 23:06 /dev/log

root@sandbox:~# ps -auxZ | grep [r]syslog system_u:system_r:syslogd_t:s3:c0.c31 root 1338 0.0 0.3 30784 972 ? Ssl Nov01 0:00 /usr/sbin/rsyslogd

$ grep '' syslogd_local.* syslogd_local.fc:# no file contexts redefined here syslogd_local.if:## <summary>syslogd local policy</summary> syslogd_local.te:policy_module(syslogd_local, 0.0.1) syslogd_local.te:################################################################## syslogd_local.te:require { syslogd_local.te: type syslogd_t; syslogd_local.te:} syslogd_local.te: syslogd_local.te:#============= syslogd_t ============== syslogd_local.te:# mark syslogd_t as mlstrustedobject syslogd_local.te:# this is possible security hole, TODO: get some heavy brain augmentation and investigate syslogd_local.te:mls_trusted_object(syslogd_t);

- 修正するもの, . , permissive (/etc/selinux/config), , audit.log c , , newrole, ssh. enforcing, . auditd ssh:

root@sandbox:~# sestatus SELinux status: enabled SELinuxfs mount: /sys/fs/selinux SELinux root directory: /etc/selinux Loaded policy name: custom Current mode: enforcing Mode from config file: enforcing Policy MLS status: enabled Policy deny_unknown status: denied Max kernel policy version: 28 root@sandbox:~# cat /var/log/audit/audit.log type=DAEMON_START msg=audit(1383360996.062:2774): auditd start, ver=2.3.2 format=raw kernel=3.10.17-vm-slnx auid=4294967295 pid=1278 subj=system_u:system_r:auditd_t:s3:c0.c31 res=success type=CONFIG_CHANGE msg=audit(1383360996.180:20): audit_backlog_limit=320 old=64 auid=4294967295 ses=4294967295 subj=system_u:system_r:auditctl_t:s0-s3:c0.c31 res=1 type=LOGIN msg=audit(1383361036.430:21): login pid=1568 uid=0 old auid=4294967295 new auid=0 old ses=4294967295 new ses=1 type=LOGIN msg=audit(1383361038.410:22): login pid=1571 uid=0 old auid=4294967295 new auid=0 old ses=4294967295 new ses=2 root@sandbox:~# id -Z root:secadm_r:secadm_t:s0-s3:c0.c31

したがって、すべてのセットアップが完了し、システムは強制モードで起動します。この時点で、原則として、注意深い読者はすでにモジュール化の広範な知識を持ち、政治の構造に堪能であり、m4構文を心から愛しています(または真に嫌いではありません)。 。

文書にあまり記載されていないが、もう少し領土を深く掘り下げるときです。

Mls

, , , , (c (PDF) (PDF), ), , . MLS既存のSELinux制限に、垂直(レベル)と水平(カテゴリ)の2つのレベルの制御を追加します。1つ目は「許容値」に過ぎず、許容値が高いほど部下へのアクセスを意味します(「トップシークレット」は「シークレット」とマークされたドキュメントを読み取ることができます)。2つ目は同じレベルの異なるカテゴリです。残りを読む許可を意味するものではありません。これらの両方のレベルの制御は、SELinuxが動作する任意のオブジェクトに割り当てることができるため、これにより、情報とそのフローの分類に関するほとんどすべての要件を実装できます。

- 階層アクセス、TopSecret-> Secret-> Unclassified、すべてのオブジェクト。完全なリストは、flaskディレクトリにあります。

- データベース内のファイルとネットワーク接続またはテーブルの両方にマークを付けます。

- システムのユーザー権限に関係なく、より低いレベルへの情報漏えいの防止。

- すべてのユーザー(ルートを含む)に対するデフォルトのアクセス制限。認証に応じてロールがさらに区別されます。

- また、システムの99%のその他の過剰。

ます。

root@sandbox:~# cat /etc/selinux/custom/setrans.conf Domain=Playbox # levels s0=SystemLow s3:c0.c31=SystemHigh s0-s3:c0.c31=SystemLow-SystemHigh s1=Confidential s2=Secret # employee categories s1.c0=Ninjas s1.c1=Pirates s1.c2=Jesuses # secret stuff s2.c0=Aliens s2.c1=BigBrother

次に、内部アクセス専用にWebサーバーを構成します。厳密にs1(機密)レベルで機能します。これはデモンストレーションには必要ありませんが、一般的な開発には役立ちます。もちろん、IPSecとパケットラベルを設定しません。そうしないと、誰もそれを見ることができません。ローカルコンテキストに制限します。テストマシンではsshのみが構成されているため、RefPolicyに記載されていないサーバーを選択しましょう。 nginx

次のようなユーザーとロールを取得します。 nginx, , MCS ( s0). NIH . , , dpkg -L lsof , :

, , (grep nginx /var/log/audit/audit.log | grep 'sysctl'), , , sysctl: , .

/usr/sbin/nginx -- gen_context(system_u:object_r:nginx_exec_t,s1:c0.c2) /etc/init.d/nginx gen_context(system_u:object_r:nginx_initrc_exec_t,s1:c0.c2) /etc/nginx(/.*)? gen_context(system_u:object_r:nginx_etc_t,s1:c0.c2) /var/log/nginx(/.*)? gen_context(system_u:object_r:nginx_var_log_t,s1:c0.c2) /var/run/nginx(/.*)? gen_context(system_u:object_r:nginx_var_run_t,s1:c0.c2) /var/www(/.*)? gen_context(system_u:object_r:nginx_var_www_t,s1:c0.c2) /var/lib/nginx(/.*)? gen_context(system_u:object_r:nginx_var_lib_t,s1:c0.c3)

, , (, , ..), . s1 (Confidential), . , . , , ( newrole -r secadm_r ), premissive ( setenforce 0 ), ( restorecon -RFvv / ), nginx sysadm_r ( run_init /etc/init.d/nginx start ). audit.log , . modname.if, , , «» : template(`web_server_template',` type $1_t, web_server; allow blah blah; # so we can call web_server_template(nginxN) in modname.te ')

modname.if , «» . . , , : root@sandbox:~# cat nginx_local.te policy_module(nginx_local, 0.0.1) ################################################################## type nginx_t; type nginx_exec_t; type nginx_initrc_exec_t; type nginx_etc_t; type nginx_var_log_t; type nginx_var_run_t; type nginx_var_www_t; type nginx_var_lib_t; corecmd_executable_file(nginx_exec_t); init_script_file(nginx_initrc_exec_t) files_type(nginx_etc_t) logging_log_file(nginx_var_log_t) files_pid_file(nginx_var_run_t) files_type(nginx_var_www_t) files_type(nginx_var_lib_t) init_ranged_daemon_domain(nginx_t, nginx_exec_t, s1:c0.c2)

corecommands.if, . — , MLS, , nginx .

, , (grep nginx /var/log/audit/audit.log | grep 'sysctl'), , , sysctl:

# /read kernel sysctl values require { type sysctl_kernel_t; class dir { search }; class file { open read }; } allow nginx_t sysctl_kernel_t:dir { search }; allow nginx_t sysctl_kernel_t:file { open read };

socket: # socket bind require { type node_t; type http_port_t; class tcp_socket { name_bind setopt bind create listen node_bind }; class capability { net_bind_service setuid setgid }; } allow nginx_t http_port_t:tcp_socket { name_bind }; allow nginx_t node_t:tcp_socket { node_bind }; allow nginx_t self:tcp_socket { bind create setopt listen }; allow nginx_t self:capability { net_bind_service setuid setgid };

などなど。 audit2allow, MLS. require , , , . , - policy_module(nginx_local, 0.0.1) ################################################################## type nginx_t; type nginx_exec_t; type nginx_initrc_exec_t; type nginx_etc_t; type nginx_var_log_t; type nginx_var_run_t; type nginx_var_www_t; type nginx_var_lib_t; corecmd_executable_file(nginx_exec_t); init_script_file(nginx_initrc_exec_t) files_type(nginx_etc_t) logging_log_file(nginx_var_log_t) files_pid_file(nginx_var_run_t) files_type(nginx_var_www_t) files_type(nginx_var_lib_t) init_ranged_daemon_domain(nginx_t, nginx_exec_t, s1:c0.c2) # rules # /sys and /sys/devices/systemcpu/online require { type sysfs_t; class dir { search }; class file { read open }; } allow nginx_t sysfs_t:dir { search }; allow nginx_t sysfs_t:file { read open }; # /read kernel sysctl values require { type sysctl_kernel_t; type sysctl_t; class dir { search }; class file { open read }; } allow nginx_t sysctl_kernel_t:dir { search }; allow nginx_t sysctl_kernel_t:file { open read }; allow nginx_t sysctl_t:dir search; # self configs and symlinks require { type nginx_etc_t; class dir { open read search }; class file { open read getattr }; class lnk_file { read }; } allow nginx_t nginx_etc_t:dir { open read search }; allow nginx_t nginx_etc_t:file { open read getattr }; allow nginx_t nginx_etc_t:lnk_file { read }; # /etc/localtime, /etc/passwc, etc (no pun intended) require { type locale_t; type etc_t; class file { read open getattr }; } allow nginx_t locale_t:file { read open getattr }; allow nginx_t etc_t:file { read open getattr }; # pid file require { type var_run_t; class dir { search write add_name remove_name } ; class file { write read create open unlink }; } allow nginx_t var_run_t: dir { search }; allow nginx_t nginx_var_run_t: file { read write create open unlink }; allow nginx_t nginx_var_run_t: dir { search write add_name remove_name }; # libs require { type var_lib_t; class dir { search getattr }; } allow nginx_t var_lib_t:dir search; allow nginx_t nginx_var_lib_t: dir { search getattr }; # socket bind require { type node_t; type http_port_t; class tcp_socket { name_bind setopt bind create listen node_bind }; class capability { net_bind_service setuid setgid }; } allow nginx_t http_port_t:tcp_socket { name_bind }; allow nginx_t node_t:tcp_socket { node_bind }; allow nginx_t self:tcp_socket { bind create setopt listen }; allow nginx_t self:capability { net_bind_service setuid setgid }; # socket accept require { class tcp_socket { read write accept }; } allow nginx_t self:tcp_socket { read write accept }; # logs require { type var_log_t; class dir { search }; class file { open append }; } allow nginx_t var_log_t:dir { search }; allow nginx_t nginx_var_log_t:dir { search }; allow nginx_t nginx_var_log_t:file { open append }; # www require { class dir { search getattr }; class file { read getattr open }; } allow nginx_t nginx_var_www_t:dir { search getattr }; allow nginx_t nginx_var_www_t:file { read getattr open };

root/sysadm_r@sandbox:~# adduser alice ...skipped... root/sysadm_r@sandbox:~# adduser bob ...skipped... root/secadm_r@sandbox:~# semanage user -a -R user_r -L s1 -r s1-s1:c0 ninjas root/secadm_r@sandbox:~# semanage user -a -R user_r -L s2 -r s2-s2:c0 aliens root/secadm_r@sandbox:~# semanage login -a -s ninjas alice root/secadm_r@sandbox:~# semanage login -a -s aliens bob # or, ninjas to supervise alice root/secadm_r@sandbox:~# restorecon -RFvv /home/ # thats all, folks.

合計: - 両方のユーザーは、最低レベル以下のディレクトリにデータを書き込むことはできません。

- 両方のユーザーは、許容レベルを超えるオブジェクトから読み取ることはできません。

- 両方のユーザーはカテゴリによって制限されています。他のドメインを読み取るためのアクセス許可ルールを追加すると、カテゴリc0のファイルのみを読み取ることができます。

- root , ;

- - SELinux ID, alice, ( DAC ) ;

- , , core — s0, — s1.

Funky time

さて、最後に、スライドがあります。本格的なデモンストレーションのために、私はこの記事のために、NSAの隣に小さなVPSKを購入し、その上で行ったすべてをすばやく完了しました。このシステムで直接、SELinuxが何であるかを確認し、ルートの下に移動してrm -rf / *を最初に入力し、あらゆる種類のスクリプト/スプリットおよびルートキットを実行します。しかし、この魅力的なことを行う前に、仮定と制限の両方の観点から、もう一度調べてみましょう。このトレーニングコースの一環として、次のことを行います。

- 誰でもサーバーへのルートアクセス権を取得したと考えています。

- 彼はssh経由でログインし、対話型シェルを実行できると考えています。

- Russell Cokerがプレイマシンで行ったように、ルートはuser_uでインスタンス化されないと考えています。もちろん、この仮定は本番環境では推奨されません(もちろん、以前のすべての例と同様に:-)

- カーネルをカスタマイズしなかったと思います(grsecはありません。記事とテストにこれを含めないことにしました)

- ファイアウォールはほとんどないと考えています。

しかし、SELinuxが意図していないものもあります。つまり:

- SELinux . :(){ :|:& };: . fork bombs, - — ; , , — — , .

- SELinux . . , SELinux iptables — , . , SELinux, :-)

- サーバーを最小構成で検討します。コンパイラ/デバッガーはなく、通常はprodでは発生しません。MLS Play Machineのフルバージョンは、VPSではなく、より制御されたインフラストラクチャに展開するときに後日リリースされます。しかし、scpがあります-何か面白いものをコピーできます。

- そして、はい、SELinuxを開発した組織の最高の伝統では、コンソールの記録もサーバーで同時にテストされています:-)そして、あなたはNSA、アリゾナ、Area51が近くにあり、ここにルートアクセスがあることを理解しています。急に車が私のCPUに押し込まれます。レコードを削除します-あなたも素晴らしい仲間であり、コメントを書いてください。

- 0day-あなたの裁量で。それがポップアップした場合、私は確かにお世辞になります。とはいえ、私は誰に言っているのか:-)

ドメインを起動しませんでした。これは、玩具バージョン0.0.2用です。バージョン0.0.1

こっち

そして、はい、別のリクエストは振る舞ってください。すべてのルートプロセスを強制終了して他のプロセスを妨害する必要はありません;ユーザーはまったく1人です。

: http://162.213.198.69