ネットワークトラフィック制御メカニズム

ファイアウォールの動作は、事前定義されたルールに基づいてトラフィックをブロック(拒否)または許可(許可)することに基づいています。 Check Pointは、次のテクノロジーを使用してトラフィックを区別します。

- パケットフィルタリング;

- ステートフル検査

- アプリケーションインテリジェンス(アプリケーションインテリジェンス)。

パケットフィルタリング

ネットワーク上のメッセージは、宛先IPアドレスと、実際にはデータ自体を記述するパケットに分割されます。 パケットは交互に、そして多くの場合異なる経路で送信されます。 パケットが宛先アドレスに到達すると、上位のプロトコルが理解できるメッセージになります。

パケットフィルタリングは、OSIモデルの3(ネットワーク)および4(トランスポート)レベルで動作するファイアウォールの主要な機能です。 一般に、一般的なファイアウォールルールには次の要素が含まれます。

- ip source address(ソースアドレス);

- 宛先IPアドレス(宛先アドレス);

- 送信元ポート

- 宛先ポート

- プロトコル。

データ自体は分析されないため、パケットフィルタリングはファイアウォールの最も基本的な機能です。

接続状態を確認する

接続の状態の確認-CheckPointが開発および特許を取得した技術には、ヘッダーからの情報の読み取りだけでなく、レベル4でのパッケージデータの表示も含まれます。 作業中に、現在の接続の分析のために接続テーブルがコンパイルされます。 接続テーブルは、パッケージの正しい検査に必要な情報を収集するために使用されます。 たとえば、接続のステータスをチェックすると、必要なポートが要求されるまですべてのポートをブロックすることにより、ポートスキャンに対する保護が提供されます。

アプリケーションインテリジェンス

アプリケーションインテリジェンス-ファイアウォールおよび侵入防止システム(IPS)に統合された追加機能のセット。OSIモデルの最高レベルでネットワーク攻撃を検出および防止できます。

CheckPointモジュールのインストール

CheckPoint Firewallは、Windows、Solaris、SPLAT、IPSO、GAiAなどのオペレーティングシステムで動作します。

SPLAT-RedHat LinuxベースのOS。

IPSO-NokiaファイアウォールにインストールされたOS。その単位はCheckPointによって取得されました。

GAiAは、SPLATとIPSOの機能を組み合わせた新しいOSです。

SPLAT OSにファイアウォールをインストールすることを検討してください。

cdromで起動した後、90秒以内にEnikeyを押さないと、インストールが停止することを示すメッセージが表示されます。 enikeyを押して、次のウィンドウに進みます。

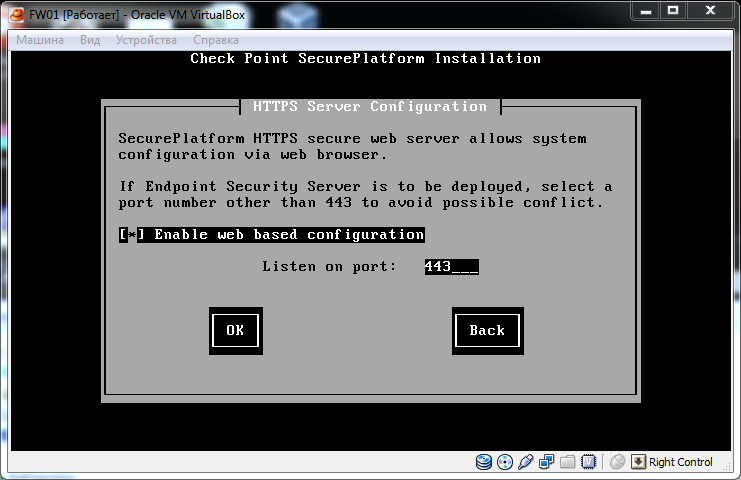

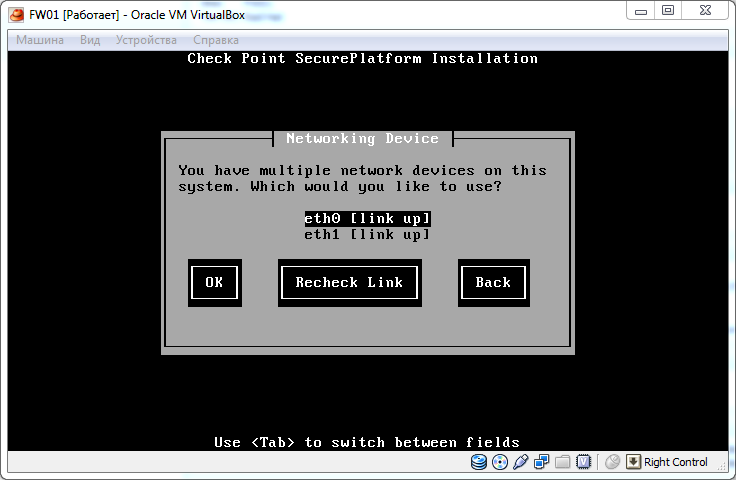

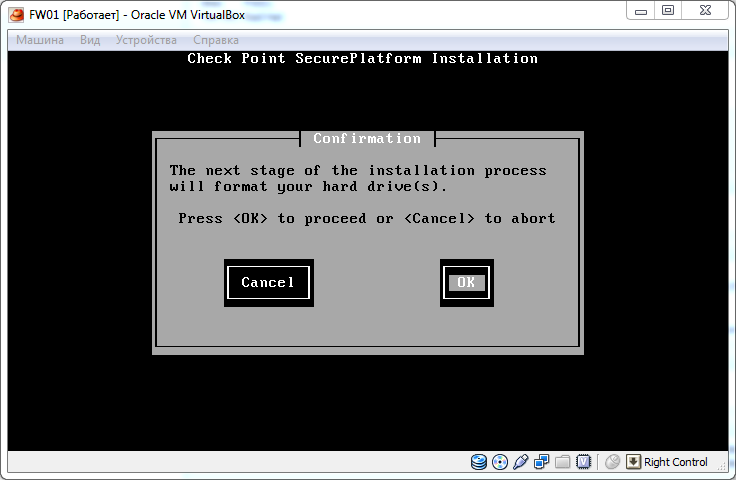

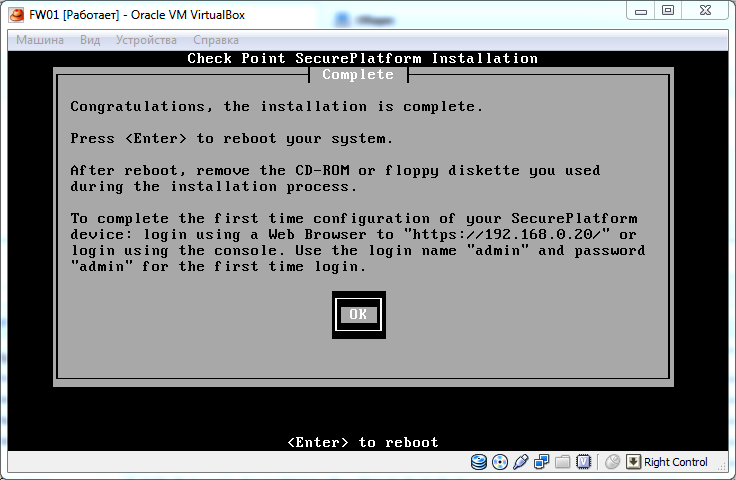

以下は、インストールプロセスのスクリーンショットです。 コメントは冗長です。

これでインストールの主要部分が完了しました。 デフォルトでは、ユーザー名をインストールするときはadmin 、パスワードはadminです。

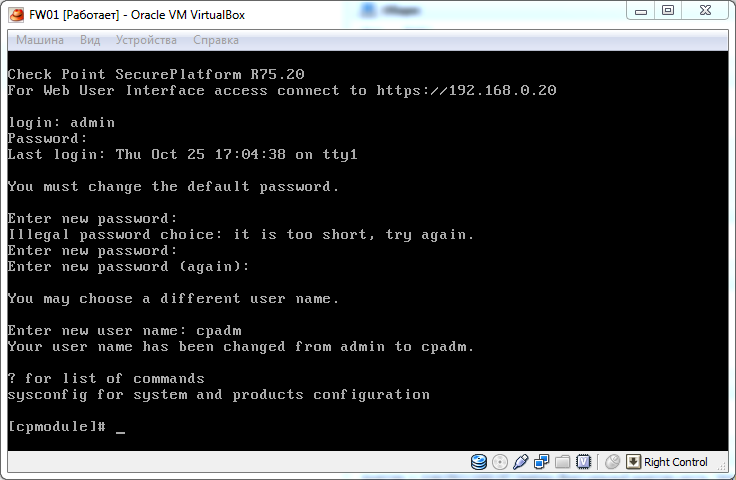

再起動後、ユーザー名とパスワードを変更するように求められます:

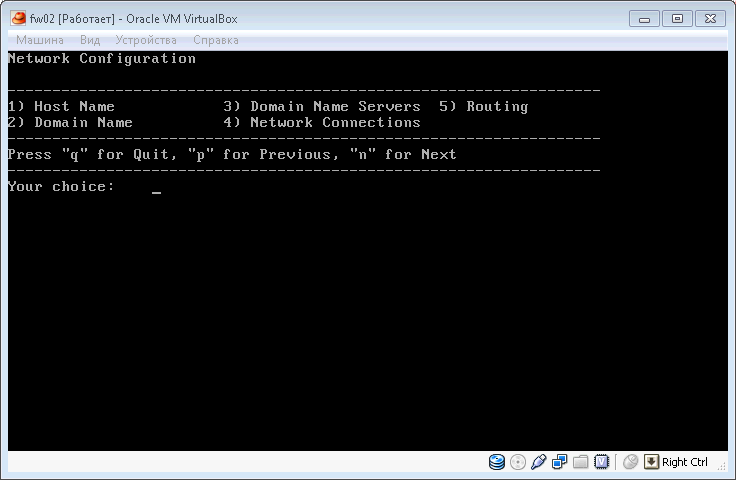

cpconfigは、オペレーティングシステムを微調整するために使用されるユーティリティです。 ネットワークにDHCPサーバーがない場合は、IPアドレスを手動で指定する必要があります。 cpconfigを実行し、 Nを押します。

項目4: ネットワーク接続を選択してから、 接続の構成、インターフェースのIPアドレスを構成します。

次に、モジュールに必要な機能を構成する必要があります。 これを行うには、httpsプロトコルを使用して上記のアドレスのWebインターフェイスに移動し、資格情報を入力してインストールウィザードに入ります。 [次へ]をクリックすると、追加のネットワークアダプターの構成を編集できるウィンドウが表示されます。 次の項目はデフォルトのルート構成で、その後にDNSサーバーの説明、ドメイン名、時間設定、telnet / sshによる管理オプションが続きます。

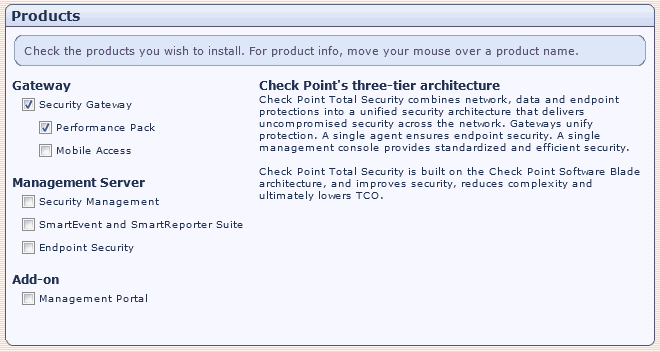

次の項目は、インストールする製品の選択です。

CheckPointファイアウォールは、管理モジュール(管理サーバー)と実際にはファイアウォール自体(ゲートウェイ)の2つの主要部分で構成されています。 これらの部品は、図からわかるように、機能別に分類されています。 理想的には、各製品は別々のサーバーにインストールする必要があります。 理想に近づき、セキュリティゲートウェイとPerfomance Packを1つのサーバーにインストールし、管理サーバーとセキュリティ管理モジュールを別のサーバーにインストールします。

ダウを入れて、[次へ]を2回クリックします。

次に、SIC(Secure Internal Communication)プロトコルの初期化キーを入力する必要があります。 SICプロトコルは、管理サーバーとCheckPointモジュール間のやり取りに使用されますが、今後必要になります。 文字のシーケンスを2回入力し、[次へ]をクリックします。 製品のインストールを

以上で、インストールプロセスは完了しました。

同様に、管理サーバー管理モジュールをインストールする必要があります。

管理サーバーに接続する

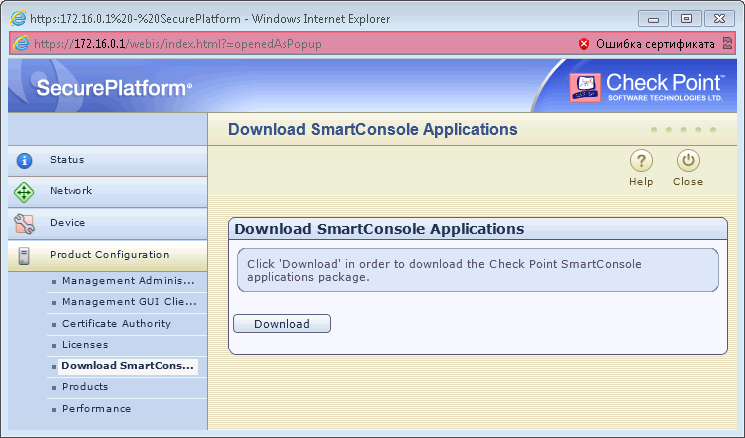

管理サーバーに接続するには、クライアントが必要です。クライアントは、Webインターフェースを介して最北からダウンロードできます。 クライアントは製品構成グループにあり、SmartConsoleをダウンロードします。

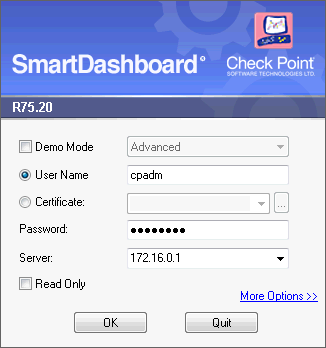

ダウンロード後、クライアントをインストールする必要があります。 デフォルトではすべてのチェックボックスを残します。 基本的なファイアウォール設定は、SmartDashboardクライアントを介して行われます。

チェックポイントモジュールの構成

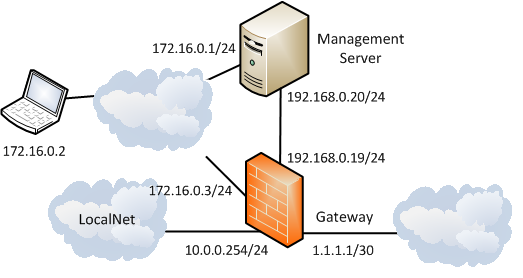

私たちの研究室では、次のトポロジが使用されます。

ネットワーク:

192.168.0.0/24-制御モジュールとファイアウォール間の相互作用のためのネットワーク。

172.16.0.0/24-ssh / web経由でデバイスを管理するためのネットワーク。

10.0.0.0/24-企業の内部ネットワーク。

1.1.1.1/30-インターネット上のインターフェース。

ネットワークオブジェクトツリーで管理サーバーに接続した後、管理サーバー自体のみが存在します。私の場合、その名前はFWMです。

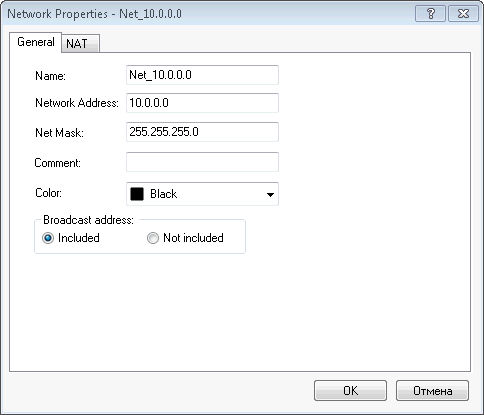

ファイアウォールの内部ネットワークについて説明しますが、将来それらが必要になります。 [ネットワークオブジェクト]セクションで、[ネットワーク]アイテムを右クリックし、ネットワークを追加します。 そのため、外部を除くすべてのネットワークで行う必要があります。

ファイアウォールを管理するには、ファイアウォールを管理サーバーに追加する必要があります。

これを行うには、[ネットワークオブジェクト]項目を右クリックし、[セキュリティ管理/ゲートウェイ]を選択して、[クラシックモード]を選択します。

アイテムの名前、IPアドレスを入力します。

信頼できる接続を確立するには、SICプロトコルキーが必要です。これは、ファイアウォールモジュールをインストールするときに使用しました。 何らかの理由でキーを忘れた場合は、Webインターフェイス(製品構成-> SIC)を使用して中断できます。

通信ボタンを押してキーを入力し、初期化ボタンを押します。 コミュニケーションが確立されました。

これで、ファイアウォールの構成を自動的に読み取ることができます。 [取得]ボタンをクリックして、ファイアウォールのバージョンとソフトウェアを確認します。 [ネットワークセキュリティ]タブで、ファイアウォールに1つのチェックマークを付けます。 それで十分でしょう。

左の列の[トポロジ]項目に移動します。 [取得]ボタンをクリックして、トポロジを読み取ります。

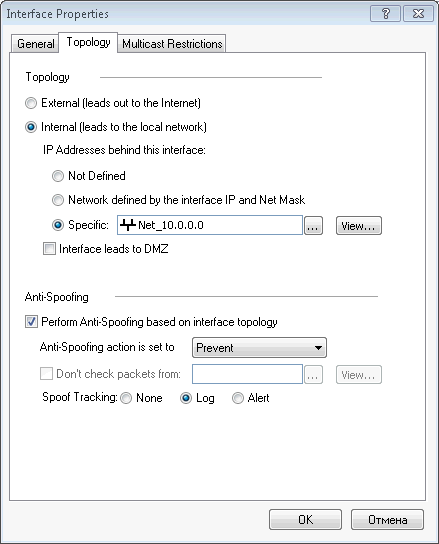

スプーフィング防止機能を機能させるには(IPアドレススプーフィングに対する保護)、インターフェイスのタイプ(外部または内部)を指定し、このインターフェイスを介して機能できるネットワークを識別する必要があります。 インターフェイスを選択し、[編集]ボタンをクリックします。

[トポロジ]タブで、インターフェイスの種類を指定し、インターフェイスを介して機能するネットワークを決定します。 事前に作成されたネットワークまたはホストのグループを指定することもできます。

[OK]を2回押します。 ファイアウォールが追加されました。

次に、いくつかのルールを作成します。 まず、すべてを禁止するクリーンアップルールを追加します。 メインメニューで、[ルール]アイテムを選択し、次に[ルールを追加]、[下]を選択します。 [アクション]列は、ドロップ(拒否)に変更されます。 ドロップが選択されると、パケットはドロップ(食い尽くされる)され、送信者はそれを知りません。拒否が選択されると、パケットは破棄され、送信者に通知されます。

理解できないアイテムはすべてデフォルトで残されています。 最初のトレーニングフェーズでは、ソース、宛先、およびサービスの列で十分です。

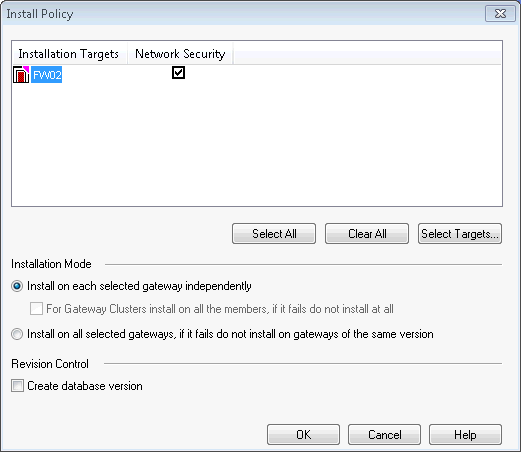

ルールを作成したら、それらをファイアウォールにインストールする必要があります。 メインメニューで、[ポリシー]、[ポリシーのインストール]の順に選択します。

[OK]をクリックしてインストールを開始します。

この主要なノートで、私たちは実験室の仕事を完了します。 CheckPointのカスタマイズトピックが尊敬されるコミュニティに関連している場合、ファイアウォールのセットアップに関する投稿を公開し続けます。