すべての問題

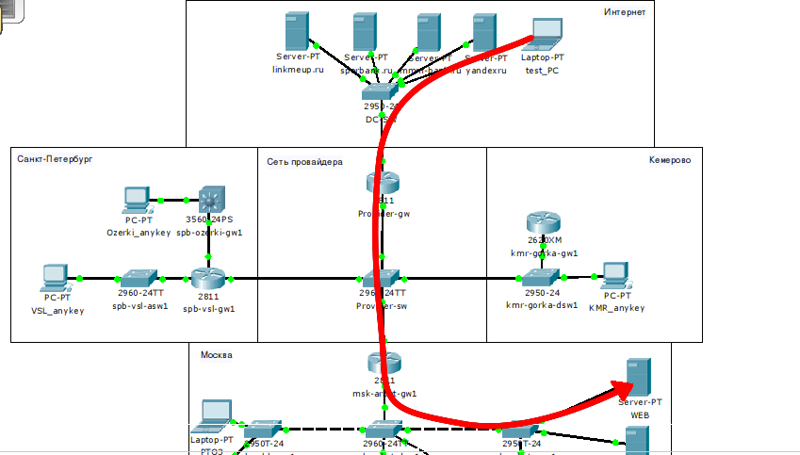

小規模で居心地の良いLift mi Upネットワークの開発を続けています。 ルーティングと安定性の問題についてはすでに説明しましたが、ついにインターネットに接続できるようになりました。 企業環境内に十分に閉じ込めてください!

しかし、開発に伴い、新しい問題も発生します。

まず、ウイルスがWebサーバーを麻痺させ、次に誰かがネットワークを介して拡散するワームを殺し、帯域幅の一部を占有しました。 また、一部の悪役は、サーバーへのsshでパスワードを取得することに慣れました。

インターネットに接続すると何が始まるのか想像できますか?!

今日は:

1)さまざまなアクセス制御リスト(アクセス制御リスト)の構成方法を学ぶ

2)着信トラフィックと発信トラフィックの制限の違いを理解しようとしている

3)NATの仕組み、その長所、短所、機能を理解している

4)実際には、NATを介してインターネット接続を整理し、アクセスリストを使用してネットワークセキュリティを強化します。

アクセス制御リスト

それでは、アクセスリストで何を言う必要がありますか? 実際、このトピックは比較的単純で、CCNAコースの怠け者ではありません。 しかし、ある種の偏見のために私たちの驚くべき話を壊さないでください。

アクセスリストの目的は何ですか? 完全に明白な答えは、アクセスを制限することであると思われます。たとえば、誰かを禁止することです。 一般的に、これは真実ですが、より広い意味で理解する必要があります。それはセキュリティだけではありません。 つまり、最初から、おそらくこれが事実でした。したがって、セットアップ時に許可と拒否を行います。 しかし実際には、ACLは汎用性が高く強力なフィルタリングメカニズムです。 彼らの助けを借りて、特定の政治家を誰に縛り付けるか、誰が特定のプロセスに参加するか、誰が参加しないか、誰が速度を56kに制限し、誰が56Mにするかを決定することができます

少しわかりやすくするために、簡単な例を示します。 アクセスリストに基づいて、ポリシーベースルーティング(PBR)が機能します。 ここで作成して、ネットワーク192.168.1.0/24 からのパケットがネクストホップ10.0.1.1に送信され、ネットワーク192.168.2.0/24から10.0.2.1に送信されるようにすることができます(通常のルーティングは、パケットの宛先アドレスに依存し、自動的にすべてパケットは1つのネクストホップに送信されます):

記事の最後に、 PBR構成とACLベースの速度制限の例を示します 。

ACLの種類

さて、しばらくこの歌詞を忘れましょう。

一般的に、アクセスリストは異なります。

-標準

-高度な

-ダイナミック

-反射

-時間ベース

本日は最初の2つに焦点を絞り 、 tsiskaで読むことができるすべての詳細について説明します。

着信および発信トラフィック

はじめに、一つのことに対処しましょう。 インバウンドおよびアウトバウンドトラフィックとはどういう意味ですか? これは将来必要になります。 着信トラフィックは、外部からインターフェイスに着信するトラフィックです。

発信-インターフェイスから外部に送信されるもの。

アクセスリストを着信トラフィックに適用すると、不要なパケットはルーターにも送信されず、したがって、さらにネットワークまたは発信パケットに送信されます。その後、パケットはルーターに到達し、ルーターによって処理され、処理され、ターゲットインターフェイスに到達してドロップするだけです。

標準アクセスリストは、送信者アドレスのみをチェックします。 拡張-送信者アドレス、受信者アドレス、およびポート。 標準ACLを受信者のできるだけ近くに(必要以上にカットしないように)、拡張ACLを送信者の近くに設定して(不要なトラフィックをできるだけ早くドロップするように)設定することをお勧めします。

練習する

すぐに練習しましょう。 小さなネットワーク「Lift mi Up」でこれを何に制限する必要がありますか?

a)WEBサーバー。 TCPポート80(HTTPプロトコル)を介した全員へのアクセスを許可します。 制御を実行するデバイス(管理者がいます)には、telnetとftpを開く必要がありますが、完全なアクセスを許可します。 残りはすべて電話を切ります。

b)ファイルサーバー。 Lift mi Upの居住者は、共有フォルダのポートで使用し、残りはすべてFTPで使用する必要があります。

c)メールサーバー。 ここで、SMTPとPOP3、つまりTCPポート25と110を起動しました。また、管理者の管理アクセスを開きます。 他をブロックします。

d)将来のDNSサーバーのために、UDPポート53を開く必要があります

e)サーバーのネットワークへのICMPメッセージを許可する

f)FEO、VET、経理に参加していないすべての非党派の人々のためのその他のネットワークがあるので、それらすべてを制限し、一部のみにアクセス権を与えます(私たちはその中の管理者です)

g)繰り返しますが、管理者、そしてもちろん最愛の人だけが制御ネットワークに入ることを許可する必要があります。

g)部門の従業員間のコミュニケーションに障害を構築しません。

a)Webサーバーへのアクセス

ここには、禁止されているポリシーがあり、許可されていないものはすべて禁止されています。 したがって、ここで何かを開き、残りを閉じる必要があります。

サーバーのネットワークを保護しているので、サーバーに向かうインターフェイス、つまりFE0 / 0.3にシートを置きます。唯一の質問は、inまたはoutです。これを行う必要がありますか? すでにルーター上にあるサーバーにパケットを送信したくない場合、これは発信トラフィックになります。 つまり、サーバーのネットワーク内にある宛先アドレス(宛先)(トラフィックの送信先サーバーを選択する)、および発信元アドレス(ソース)は、企業ネットワークまたはインターネットからのいずれでもかまいません。

もう1つの注意:宛先アドレス(WEBサーバー上のルール、メールサーバー上のルール)でフィルターするため、拡張アクセス制御リスト(拡張)が必要です。

アクセスリスト内のルールは、最初に一致するまで上から下の順にチェックされます。 ルールの1つが機能すると、許可または拒否に関係なく、チェックが停止し、機能したルールに基づいてトラフィックが処理されます。

つまり、WEBサーバーを保護する場合は、まず最初に許可を与える必要があります。最初の行でdeny ip any anyを設定すると、常に機能し、トラフィックがまったく流れないためです。 Anyは、ネットワークアドレスとバックワードマスク0.0.0.0 0.0.0.0を意味する特別な単語であり、すべてのネットワークのすべてのノードが完全にルールに該当することを意味します。 別の特別な単語はホストです -それはマスク255.255.255.255を意味します-つまり、正確に1つの指定されたアドレスです。

したがって、最初のルール:ポート80で全員にアクセスを許可する

msk-arbat-gw1(config)#ip access-list extended Servers-out

msk-arbat-gw1(config-ext-nacl)#備考WEB

msk-arbat-gw1(config-ext-nacl)#tcp any host 172.16.0.2 eq 80

ホスト( any )からホスト( hostは1つのアドレスのみ)172.16.0.2、ポート80宛てのTCPトラフィックを許可( 許可 )します。

このアクセスリストをFE0 / 0.3インターフェイスでハングさせようとします。

msk-arbat-gw1(config)#int fa0 / 0.3

msk-arbat-gw1(config-subif)#ip access-group Servers-out out

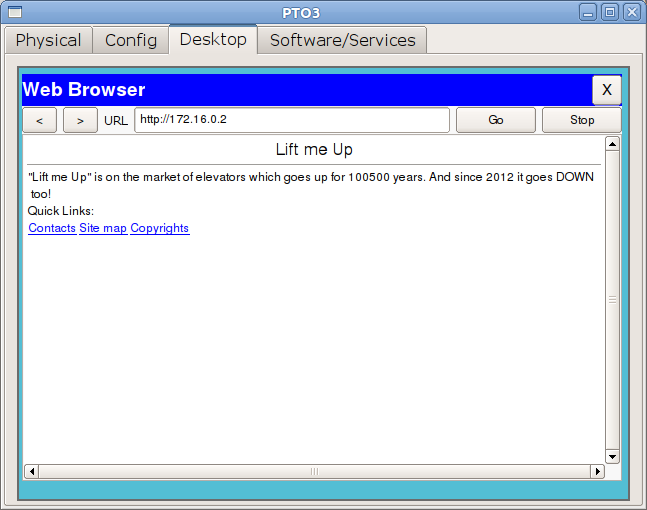

接続されているコンピューターから確認します。

ご覧のとおり、ページが開きますが、pingはどうですか?

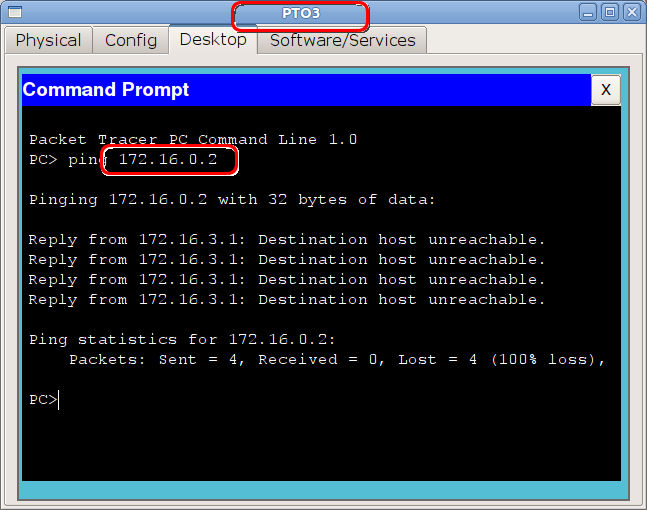

そして、他のノードからですか?

実際には、tsiskovye ACLのすべてのルールの後に、暗黙の拒否ip any any (暗黙の拒否)が最後に追加されます。 これは私たちにとって何を意味するのでしょうか? インターフェイスから出て、ACLのルールを満たさないパケットは、暗黙的に拒否され、破棄されます。 つまり、少なくともping、少なくともftp、少なくともここでは何も機能しません。

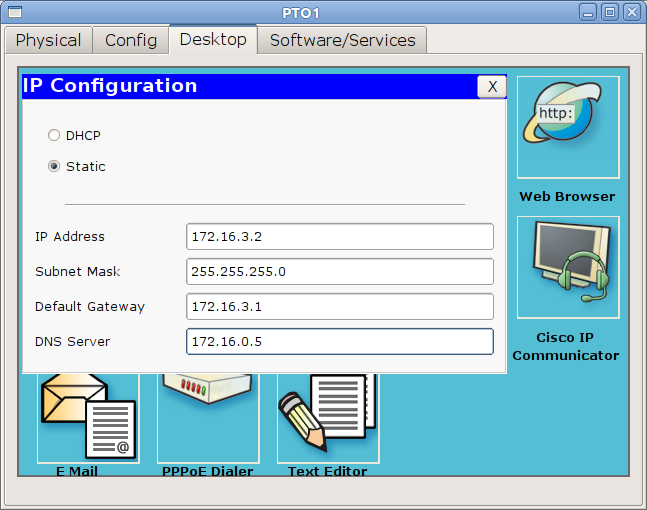

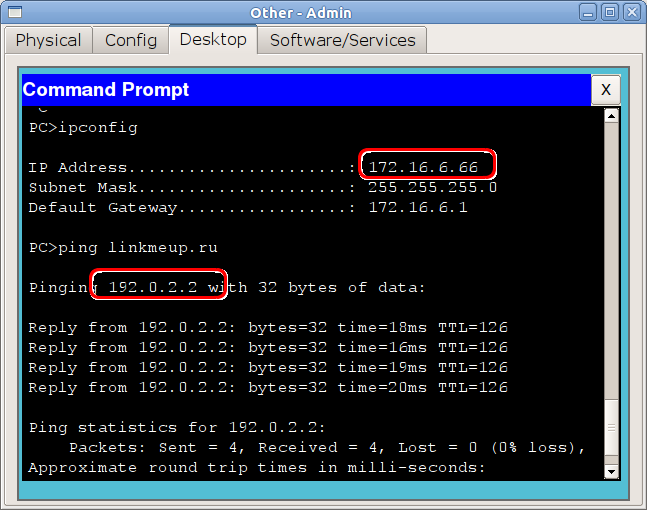

さらに先に進みます。制御を実行するコンピューターへのフルアクセスを許可する必要があります。 これは、他のネットワークからのアドレス172.16.6.66を持つ管理者のコンピューターになります。

新しいルールは、既に存在する場合、リストの最後に自動的に追加されます。

msk-arbat-gw1(config)#ip access-list extended Servers-out

msk-arbat-gw1(config-ext-nacl)#TCPホスト172.16.6.66ホスト172.16.0.2範囲20 ftpを許可

msk-arbat-gw1(config-ext-nacl)#TCPホスト172.16.6.66ホスト172.16.0.2 eq telnetを許可

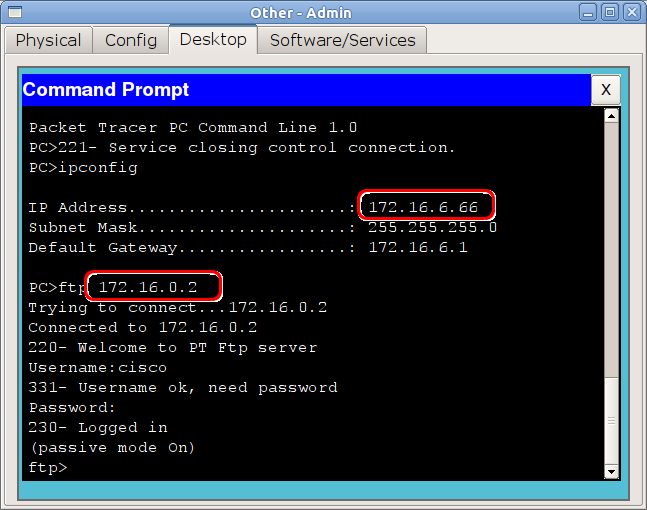

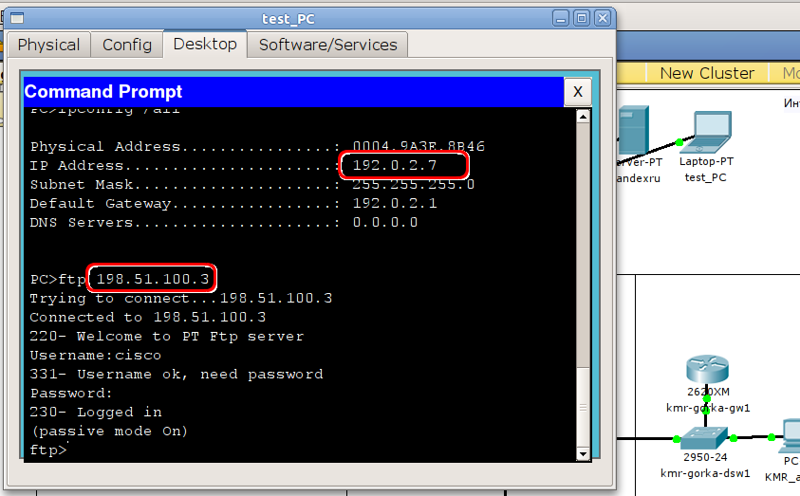

以上です。 正しいノードから確認します(RTのサーバーはtelnetをサポートしていないため、FTPを確認します)。

つまり、FTPメッセージはルーターに到達し、FE0 / 0.3インターフェイスから送信されるはずです。 ルーターは、パケットが追加したルールと一致することを確認および確認し、それを渡します。

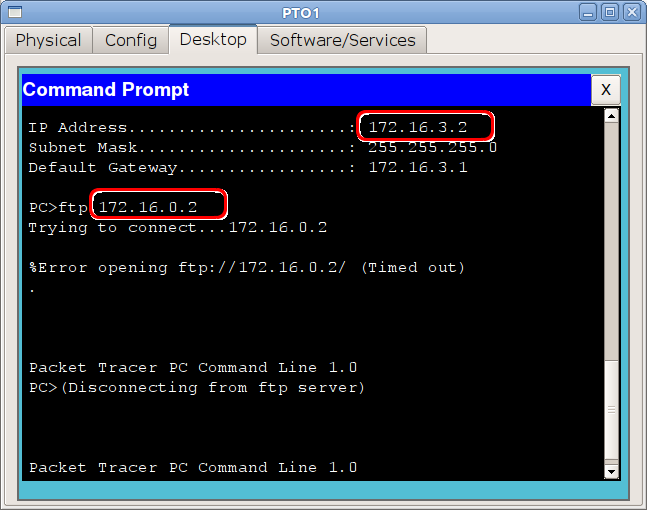

そして、外部ノードから

FTPパケットは、暗黙のdeny ip any anyを除くルールのいずれにも該当せず、破棄されます。

b)ファイルサーバーへのアクセス

ここでは、まず誰が「居住者」になるか、誰にアクセス権を与える必要があるかを決定する必要があります。 もちろん、これらはネットワーク172.16.0.0/16からのアドレスを持っている人です-私たちは彼らにアクセス権を与えるだけです。

共有フォルダが追加されました。 最新のシステムのほとんどは、このためにTCPポート445を必要とするSMBプロトコルを既に使用しています。古いバージョンでは、UDP 137および138とTCP 139の3つのポートを経由するNetBiosが使用されました。 RTのフレームワーク内では、もちろん動作しません)。 ただし、これに加えて、FTP用のポート(20、21、および内部ホストだけでなく、インターネットからの接続用)も必要です。

msk-arbat-gw1(config)#ip access-list extended Servers-out

msk-arbat-gw1(config-ext-nacl)#許可TCP 172.16.0.0 0.0.255.255ホスト172.16.0.3 eq 445

msk-arbat-gw1(config-ext-nacl)# 任意のホスト172.16.0.3の範囲20 21のtcpを許可

ここで、同じ行に複数のポートを指定するために、 範囲20 21コンストラクトを再適用しました。 FTPの場合、一般的に言えば、21番目のポートだけでは十分ではありません。 実際、それだけを開くと、許可されますが、ファイル転送は行われません。

0.0.255.255-リバースマスク(ワイルドカードマスク)。 それについては後で説明します

c)メールサーバーへのアクセス

私たちは練習を続けます-今はメールサーバーで。 同じアクセスリストの一部として、必要な新しいエントリを追加します。

広範なプロトコルのポート番号の代わりに、それらの名前を指定できます。

msk-arbat-gw1(config)#ip access-list extended Servers-out

msk-arbat-gw1(config-ext-nacl)#permit tcp any host 172.16.0.4 eq pop3

msk-arbat-gw1(config-ext-nacl)#permit tcp any host 172.16.0.4 eq smtp

d)DNSサーバー

msk-arbat-gw1(config)#ip access-list extended Servers-out

msk-arbat-gw1(config-ext-nacl)#allow udp 172.16.0.0 0.0.255.255ホスト172.16.0.5 eq 53

e)ICMP

pingで状況を修正することは残っています。 リストの最後にルールを追加しても構いませんが、最初にルールを表示するのは見た目が美しいです。

これには単純なチートを使用します。 これには、たとえばテキストエディタを使用できます。 show runからACLスライスをコピーし、次の行を追加します。

no ip access-list extended servers-out

ip access-list extended servers-out

icmp any anyを許可します

発言ウェブ

tcp any host 172.16.0.2 eq wwwを許可します

許可tcpホスト172.16.6.66ホスト172.16.0.2範囲20 ftp

許可tcpホスト172.16.6.66ホスト172.16.0.2 eq telnet

注釈ファイル

許可tcp 172.16.0.0 0.0.255.255ホスト172.16.0.3 eq 445

tcpを許可ホスト172.16.0.3の範囲20 21

備考メール

tcp any host 172.16.0.4 eq pop3を許可します

tcp any host 172.16.0.4 eq smtpを許可します

DNSを発言する

許可udp 172.16.0.0 0.0.255.255ホスト172.16.0.5 eq 53

最初の行では、既存のリストを削除してから再度作成し、必要な順序ですべての新しいルールをリストします。 3行目のコマンドを使用して、すべてのホストからすべてのホストへのすべてのICMPパケットの通過を許可しました。

次に、すべてを一括でコピーして、コンソールに貼り付けます。 インターフェイスは、各行を個別のコマンドとして解釈して実行します。 したがって、古いリストを新しいリストに置き換えました。

pingが次のことを確認します。

素晴らしい。

このチートは、初期構成に適しています。または、自分が何をしているかを正確に理解している場合に役立ちます。 動作中のネットワークで、ACLをリモートで構成すると、カスタムハードウェアにアクセスできなくなる危険があります。

ルールを先頭または他の任意の場所に挿入するには、次の手法を使用できます。

ip access-list extended servers-out

1 icmp any anyを許可します

リスト内の各ルールには特定のステップで番号が付けられ、permit / denyという単語の前に番号を付けると、ルールは最後ではなく必要な場所に追加されます。 残念ながら、このような機能はRTでは機能しません。

突然必要な場合(ルール間の連続した番号はすべて使用中)、いつでもルールの番号を変更できます(この例では、最初のルールの番号は10(最初の番号)で、増分は10です)。

ip access-list resequence Servers-out 10 10

その結果、サーバーネットワーク上のアクセスリストは次のようになります。

ip access-list extended servers-out

icmp any anyを許可します

発言ウェブ

tcp any host 172.16.0.2 eq wwwを許可します

許可tcpホスト172.16.6.66ホスト172.16.0.2範囲20 ftp

許可tcpホスト172.16.6.66ホスト172.16.0.2 eq telnet

注釈ファイル

許可tcp 172.16.0.0 0.0.255.255ホスト172.16.0.3 eq 445

tcpを許可ホスト172.16.0.3の範囲20 21

備考メール

tcp any host 172.16.0.4 eq pop3を許可します

tcp any host 172.16.0.4 eq smtpを許可します

DNSを発言する

許可udp 172.16.0.0 0.0.255.255ホスト172.16.0.5 eq 53

これで、管理者はWEBサーバーにのみアクセスできます。 彼にネットワーク全体へのフルアクセスを許可します。 これが最初の宿題です。

e)ネットワークからのユーザーの権利その他

これまでは、誰も入れないようにする必要があったため、宛先アドレスに注意を払い、アクセスリストはインターフェイスからのトラフィックにかかっていました。

ここで、それを外に出さないようにする必要があります。他のネットワークからのコンピューターからの要求は超えてはなりません。 もちろん、特に許可しているものを除きます。

msk-arbat-gw1(config)#ip access-list extended Other-in

msk-arbat-gw1(config-ext-nacl)#remark IAM

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.6.61 any

msk-arbat-gw1(config-ext-nacl)#注釈ADMIN

msk-arbat-gw1(config-ext-nacl)#IPホスト172.16.6.66を許可するany

ここでは、まずすべての人を禁止することはできず、選択したものを許可することはできません。絶対にすべてのパケットがすべてのルールの拒否IPに該当し、 許可がまったく機能しないためです。

インターフェイスに適用します。 今回は入力:

msk-arbat-gw1(config)#int fa0 / 0.104

msk-arbat-gw1(config-subif)#ip access-group Other-in in

つまり、アドレスが172.16.6.61または172.16.6.66のホストからのすべてのIPパケットは、意図した場所に送信できます。 ここで拡張アクセスリストも使用しているのはなぜですか? 結局のところ、送信者アドレスのみをチェックしているように見えます。 管理者にフルアクセスを与えたが、たとえば「Elevator mi Up」という会社のゲストの場合、同じネットワークにアクセスすると、インターネット以外のどこにも絶対にアクセスできなくなります。

g)管理ネットワーク

複雑なことは何もありません。 ルールは次のようになります。

msk-arbat-gw1(config)#ip access-list extended management-out

msk-arbat-gw1(config-ext-nacl)#remark IAM

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.6.61 172.16.1.0 0.0.0.255

msk-arbat-gw1(config-ext-nacl)#注釈ADMIN

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.6.66 172.16.1.0 0.0.0.255

このACLをFE 0 / 0.2インターフェイスのoutに適用します。

msk-arbat-gw1(config)#int fa0 / 0.2

msk-arbat-gw1(config-subif)#ip access-group Management-out out

g)制限なし

完了

マスクと逆マスク

これまで、説明なしで、0.0.255.255という形式の奇妙なパラメーターを指定してきましたが、これは疑わしいことにサブネットマスクに似ています。

理解するのは少し難しいですが、ルールに該当するホストを決定するために使用されるのはインバースマスクです。

リバースマスクとは何かを理解するには、通常のマスクとは何かを知る必要があります。

最も単純な例から始めましょう。

256アドレスの通常のネットワーク:172.16.5.0/24など。 このエントリはどういう意味ですか?

そして、それはまさに以下を意味します

| IPアドレス 小数記録 | 172 | 16 | 5 | 0 |

| IPアドレス バイナリレコード | 10101100 | 00010000 | 00000101 | 00000000 |

| サブネットマスク バイナリレコード | 11111111 | 11111111 | 11111111 | 00000000 |

| サブネットマスク 小数記録 | 255 | 255 | 255 | 0 |

IPアドレスは4つの部分に分割された32ビットのパラメーターであり、10進数形式で表示するのに慣れています。

サブネットマスクの長さも32ビットです。これは実際には、サブネットアドレスのIDを決定するテンプレートであるステンシルです。 マスクにユニットがある場合、値は変更できません。つまり、部分172.16.5は完全に変更されず、このサブネット上のすべてのホストで同じですが、ゼロのホストは異なります。

つまり、取り上げた例では、172.16.5.0 / 24がネットワークアドレスであり、ホストは172.16.5.1-172.16.5.254(最後の255はブロードキャスト)になります。これは、00000001が1で、11111110が254であるためです(アドレスの最後のオクテットについて説明しています) ) / 24は、マスクの長さが24ビットであることを意味します。つまり、24ユニット(不変部分と8つのゼロ)があります。

たとえば、マスクが24ではなく30ビットである場合。

たとえば、172.16.2.4 / 30。 次のように書きます。

| IPアドレス 小数記録 | 172 | 16 | 2 | 4 |

| IPアドレス バイナリレコード | 10101100 | 00010000 | 00000010 | 00000100 |

| サブネットマスク バイナリレコード | 11111111 | 11111111 | 11111111 | 11111100 |

| サブネットマスク 小数記録 | 255 | 255 | 255 | 252 |

ご覧のとおり、このサブネットでは最後の2ビットのみ変更できます。 最後のオクテットは次の4つの値を取ることができます。

00000100-サブネットアドレス(10進数で4)

00000101-ノードアドレス(5)

00000110-ノードアドレス(6)

00000111-ブロードキャスト(7)

これを超えるものはすべて別のサブネットです

つまり、サブネットマスクは32ビットのシーケンスであり、最初にサブネットアドレスを意味する単位があり、次にホストアドレスを意味するゼロがあることが少しわかります。 この場合、ゼロは交互になり、マスク内の単位は交互になりません。 つまり、マスク11111111.11100000.11110111.00000000は不可能です

しかし、ワイルドカードとは何ですか?

大多数の管理者と一部のエンジニアにとって、これは通常のマスクの反転に過ぎません。 つまり、最初にゼロがパーツのアドレスを指定します。これは必ず一致する必要があり、逆にユニットは空きパーツです。

つまり、最初の例で、172.16.5.0 / 24サブネットからすべてのホストをフィルタリングする場合、アクセスリストにルールを設定します。

... 172.16.5.0 0.0.0.255

インバースマスクは次のようになるためです。

00000000.00000000.00000000.11111111

ネットワーク172.16.2.4/30の2番目の例では、インバースマスクは次のようになります。30個のゼロと2つのユニット:

| リバースマスク バイナリレコード | 00000000 | 00000000 | 00000000 | 00000011 |

| リバースマスク 小数記録 | 0 | 0 | 0 | 3 |

したがって、アクセスリストのパラメータは次のようになります。

... 172.16.2.4 0.0.0.3

後で、マスクと後方マスクの誤算で犬を食べると、最も使用されている数字、このマスクまたはそのマスクのホスト数を覚えているでしょう、説明された状況では、インバースマスクの最後のオクテットは通常のマスクの最後のオクテットを255(255-252 = 3)など それまでの間、あなたは一生懸命働いてそれを取る必要があります)

しかし、実際には、リバースマスクは少し豊富なツールです。ここでは、同じサブネット内のアドレスを組み合わせたり、サブネットを組み合わせたりすることもできますが、最も重要な違いは、0と1を交互に使用できることです。 これにより、たとえば、1行で複数のサブネット上の特定のホスト(またはグループ)を除外できます。

例1

指定:ネットワーク172.16.16.0/24

必要なのは 、最初の64個のアドレス(172.16.16.0-172.16.16.63) をフィルタリングすることです

解決策: 172.16.16.0 0.0.0.63

例2

指定:ネットワーク172.16.16.0/24および172.16.17.0/24

必要:両方のネットワークからアドレスをフィルタリングする

解決策: 172.16.16.0 0.0.1.255

例3

指定:ネットワーク172.16.0.0-172.16.255.0

必要なのは 、すべてのサブネットからアドレス4のホストをフィルタリングすることです

解決策: 172.16.16.0 0.0.255.4

認めるために、私の人生の中で、私は最新のアプリケーションシナリオに出会う必要はありませんでした。これらはあるべきひどく特定のタスクです。

リバースマスクの詳細については、http://habrahabr.ru/post/131712/をご覧ください。

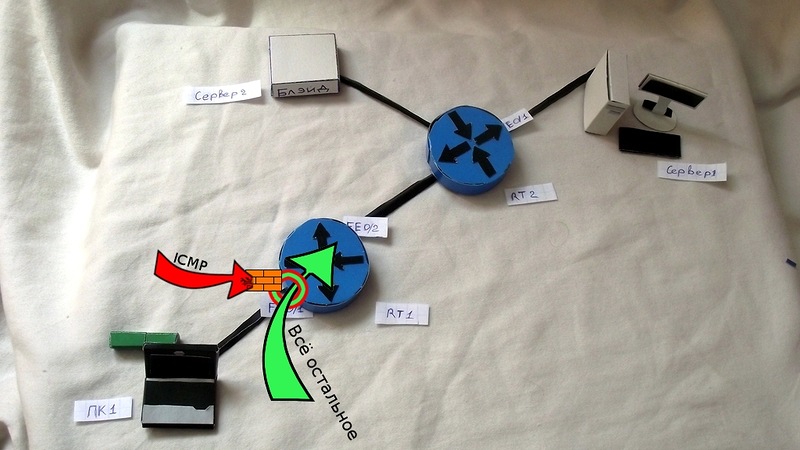

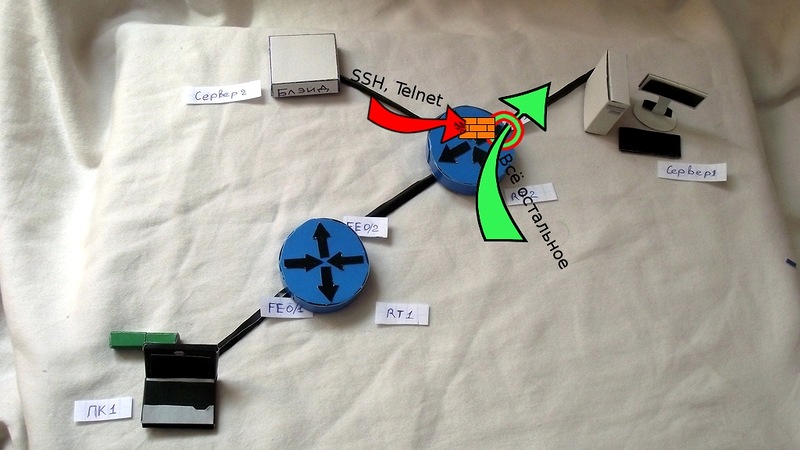

写真のACLパフォーマンス

仮想ネットワーク:

1)FE0 / 1インターフェイス上のRT1ルーターでは、ICMP以外のすべてを入力できます。

2)FE0 / 1インターフェイスのRT2ルーターでSSHとTELNETが無効になっている

テスト

クリック可能

1)PC1からServer1へのPing 2)PC1からServer1へのTELNET 3)PC1からServer2へのSSH 4)Server2からPC1へのPing

追加

1)発信トラフィック(out)に適用されるルールは、デバイス自体のトラフィックをフィルタリングしません。つまり、tsiskaがどこかにアクセスするのを防ぐ必要がある場合は、このインターフェイスで着信トラフィックをフィルタリングする必要があります(答えは、アクセスをブロックする必要がある場所からです)。

2)C ACLは注意する必要があります。ルールに小さなエラーがある、設定の順序が間違っている、または一般的によく考えられていないリストがある場合、デバイスにアクセスせずに残ることができます。

たとえば、アドレス172.16.6.61を除き、172.16.6.0 / 24ネットワークへのアクセスをブロックし、次のようなルールを設定します。

deny ip 172.16.6.0 0.0.0.255 any

permit ip host 172.16.6.61 any

インターフェイスにACLを適用するとすぐに、最初のルールが適用され、2番目のルールもチェックされないため、ルータへのアクセスがすぐに失われます。

あなたに起こるかもしれない2番目の不快な状況:ACLの下にあるべきではないトラフィック。

この状況を想像してください。サーバールームには、パッシブモードのFTPサーバーがあります。これにアクセスするには、ACL Servers-outで21番目のポートを開いています。。最初の接続が確立された後、FTPサーバーはクライアントに、たとえば1523rdなど、ファイルを送受信する準備ができているポートを通知します。クライアントはこのポートへのTCP接続を確立しようとしますが、ACLサーバーがない場合、つまずき、そのような許可はありません-そして、成功した転送の物語は終わります。上記の例では、ファイルサーバーへのアクセスを構成しましたが、例としてはこれで十分であるため、アクセスを20日と21日にのみ開きました。実際には、いじくりまわす必要があります。一般的なケースのACL構成のいくつかの例。

3)ポイント2から非常によく似た興味深い問題が続きます。

たとえば、このようなACLをインターネットインターフェイスにハングアップすると考えました。

許可tcpホストのアクセスリスト1.1.1.1ホスト2.2.2.2 eq 80

許可tcpホストのアクセスリスト2.2.2.2 any eq 80

アドレス1.1.1.1のホストは、サーバー2.2.2.2への80番目のポートでのアクセスを許可されます(最初のルール)。そして、サーバー2.2.2.2からの内部接続を許可しました。

ただし、ここでのニュアンスは、コンピューター1.1.1.1がポート80への接続を確立することですが、1054などの別のサーバーから、つまり、サーバーからの応答パケットがソケット1.1.1.1:1054に到着し、 INのACL、および暗黙の拒否ip any anyにより破棄されました。

この状況を回避し、ポートの束全体を開かないようにするには、ACLの次のようなトリックに頼ることができます。

tcp host 2.2.2.2 any any establishedを許可します。

そのような決定の詳細は、次の記事のいずれかにあります。

4)現代の世界について言えば、オブジェクトグループ(オブジェクトグループ)などのツールを回避することはできません。

アドレスとポートの数を増やす見込みで、3つの同一のポートで3つの特定のインターネットアドレスを発行するACLを作成する必要があるとしましょう。オブジェクトグループの知識がない場合の外観:

ip access-list extended TO-INTERNET

permit tcp host 172.16.6.66 any eq 80

permit tcp host 172.16.6.66 any eq 8080

permit tcp host 172.16.6.66 any eq 443

permit tcp host 172.16.6.67 any eq 80

permit tcp host 172.16.6.67任意のeq 8080

はtcpホスト172.16.6.68を許可します任意のeq

80は

tcpホスト172.16.6.68を許可します任意のeq 8080

はtcpホスト172.16.6.68を許可します任意のeq 443

パラメータの数が増えると、そのようなACLを維持することがますます難しくなり、設定時に間違いを犯しやすくなります。

しかし、オブジェクトグループに目を向けると、次の形式になります。

オブジェクトグループサービスINET-PORTSの

説明一部のホストに許可されるポート

tcp eq www

tcp eq 8080

tcp eq 443

オブジェクトグループネットワークHOSTS-TO-INETの

説明ネット

ホストの参照が許可されるホスト172.16.6.66

ホスト172.16.6.67

ホスト172.16.6.68

ip access-list拡張INET-OUT

許可オブジェクトグループINET-PORTSオブジェクトグループHOSTS-TO-INET any

一見脅迫的に見えますが、見ると非常に便利です。

4)トラブルシューティングに非常に役立つ情報は、show ip access-lists%コマンドACL%nameの出力から取得できます。指定されたACLのルールの実際のリストに加えて、このコマンドは各ルールの一致数を表示します。

msk-arbat-gw1#sh ip access-lists nat-inet

拡張IPアクセスリストnat-inet

permit tcp 172.16.3.0 0.0.0.255 host 192.0.2.2 eq www

permit ip 172.16.5.0 0.0.0.255 host 192.0.2.3

permit ip 172.16 .5.0 0.0.0.255ホスト192.0.2.4

permit ip host 172.16.4.123 any

permit ip host 172.16.6.61 any

permit ip host 172.16.6.66 any (4 match(es))

permit ip host 172.16.16.222 any

permit ip host 172.16.17.222任意の

許可IPホスト172.16.24.222任意の

ルールログの最後に追加すると、コンソールで各一致に関するメッセージを受信できるようになります。(後者はPTでは機能しません)

NAT

ネットワークアドレス変換-1994年以来絶対に必要な経済のメカニズム。彼に関する多くのセッションが中断され、パッケージが失われます。

ほとんどの場合、ローカルネットワークをインターネットに接続する必要があります。実際には、理論的には255 * 255 * 255 * 255 = 4,228,250,625の40億のアドレスがあります。たとえ地球上のすべての住民がコンピューターを1台しか持っていなくても、アドレスは十分ではありません。そして、ここでは、アイロンはインターネットに接続されていません。賢い人々は、90年代前半にこれを実現し、一時的な解決策として、アドレススペースをパブリック(白)とプライベート(プライベート、グレー)に分けることを提案しました。

後者には3つの範囲が含まれます:

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

これらはプライベートネットワークで自由に使用できます。したがって、もちろん繰り返し使用されます。一意性をどうするか?誰がリクエストを受信したWEBサーバーに返信アドレス192.168.1.1で応答しますか?ロステレコム?Tatneft企業ですか?それとも部屋のDlink?大きなインターネットでは、プライベートネットワークについて誰も知らない-ルーティングされない。

その後、NATが登場します。概して、これはデマ、セットアップです。おおまかに言って、デバイス上のプライベートアドレスは単純にホワイトアドレスに置き換えられます。これは、パケットがWEBサーバーに移動するときにパケットの後半に表示されます。しかし、白いアドレスは非常によくルーティングされており、パケットは確実に摩擦しているデバイスに戻ります。

しかし、次に何をすべきかをどうやって理解するのでしょうか?これに対処します。

NATタイプ

静的

この場合、1つの内部アドレスが1つの外部アドレスに変換されます。同時に、外部アドレスに届くすべてのリクエストは内部にブロードキャストされます。このホストがこの白いIPアドレスの所有者であるかのようです。

次のコマンドで構成されます。

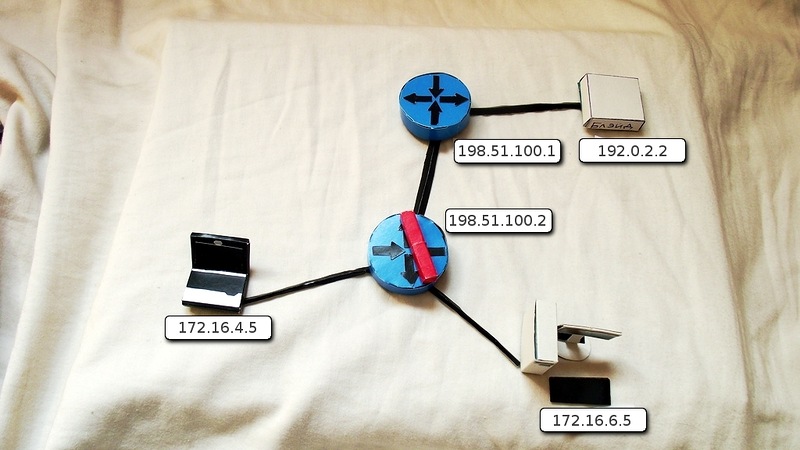

Router(config)#ip nat inside source static 172.16.6.5 198.51.100.2

何が起こっている:

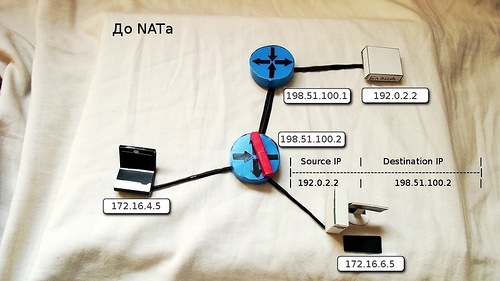

1)ノード172.16.6.5はWEBサーバーをアドレス指定します。受信者のアドレスが192.0.2.2、送信者が172.16.6.5のIPパケットを送信します。

2)企業ネットワークでは、パケットはゲートウェイ172.16.6.1に配信され、NATが構成されます

3)構成されたコマンドに従って、ルーターは現在のIPヘッダーを削除し、新しいアドレスに変更します。ここで、ホワイトアドレス198.51.100.2は既に送信者アドレスとして表示されます。

4)インターネットでは、更新されたパッケージはサーバー192.0.2.2に到達します。

5)彼は、回答を198.51.100.2に送信する必要があることを確認し、応答IPパケットを準備します。送信者のアドレスとして、実際のサーバーアドレスは192.0.2.2、宛先アドレスは198.51.100.2です

6)パケットはインターネットを経由して戻ってきますが、同じ方法であるという事実ではありません。

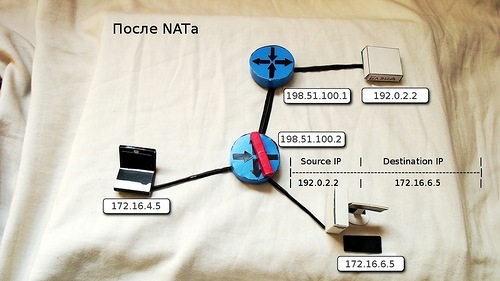

7)ダビングデバイスでは、アドレス198.51.100.2へのすべての要求を172.16.6.5にリダイレクトする必要があることが示されています。ルーターは内部に隠されたTCPセグメントを再び除去し、新しいIPヘッダーを設定します(送信者アドレスは変更されません。宛先アドレスは172.16.6.5です)。

8)内部ネットワークでは、パケットはイニシエーターに返されます。イニシエーターは、国境で彼に起こった奇跡さえも知りません。

そして、それはみんなと一緒になります。

さらに、インターネットから接続が開始された場合、パケットは自動的にダビングデバイスを通過して内部ホストに到達します。

このアプローチは、ネットワーク内に外部からのフルアクセスが必要なサーバーがある場合に役立ちます。もちろん、1つのアドレスを介してインターネット上の300個のホストを解放する場合は、このオプションを使用できません。このNATオプションは、白いIPアドレスの保存には役立ちませんが、それでも便利です。

ダイナミック

ホワイトアドレスのプールがあります。たとえば、プロバイダーが16個のアドレスを持つネットワーク198.51.100.0/28を割り当てました。それらの2つ(最初と最後)はネットワークアドレスとブロードキャストアドレスであり、ルーティングを確実にするために、さらに2つのアドレスが機器に割り当てられます。NATに残りの12個のアドレスを使用し、それらを通してユーザーを解放できます。

状況は静的NATと似ています-1つのプライベートアドレスが1つの外部に変換されます-しかし、外部は明確に修正されていませんが、指定された範囲から動的に選択されます。

次のように構成されます。

ルーター(config)#ip nat pool lol_pool 198.51.100.3 198.51.103.14

ネイティングのアドレスが選択されるパブリックアドレスのプール(範囲)を設定します

Router(config)#access-list 100 permit ip 172.16.6.0 0.0.0.255 any

送信元アドレスが172.16.6.xであるすべてのパケットを渡すアクセスリストを設定します。xは0〜255です。

ルーター(config)#ip nat inside source list 100 pool lol_pool

このコマンドを使用して、作成されたACLとプールをドッキングします。

このオプションも普遍的ではありません。300の外部アドレスがない場合、300人のユーザーをインターネットに解放することもできません。白いアドレスが使い果たされると、誰もインターネットにアクセスできなくなります。同時に、すでに自分自身で外部アドレスを取得できたユーザーも動作します。clear ip nat translation コマンドは、現在のすべてのブロードキャストをドロップし、外部アドレスを解放するのに役立ちます*外部アドレス

を動的に割り当てることに加えて、この動的NATは、個別のポートフォワーディング設定がないと、プールアドレスの1つに外部接続できなくなるという点で静的と異なります。

多対一

次のタイプにはいくつかの名前があります。NATオーバーロード、ポートアドレス変換(PAT)、IPマスカレード、多対1 NAT。

姓はそれ自体を物語っています-1つの外部アドレスを介して、多くの個人が世界に入ります。これにより、外部アドレスの不足の問題を解決し、誰もが世界に出られるようにすることができます。

ここでは、これがどのように機能するかについて説明する必要があります。2つのプライベートアドレスを1つに変換する方法は想像できますが、インターネットから返されたパケットをこのアドレスに転送する必要があるユーザーをルーターはどのように理解しますか?

すべてが非常に単純です。

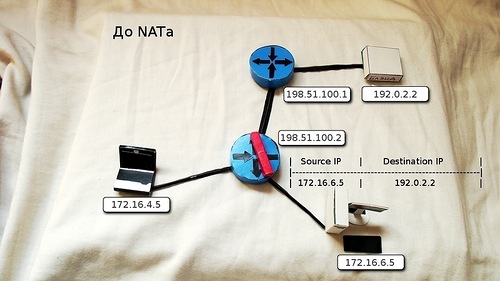

内部ネットワークからの2つのホストから、パケットがダビングデバイスに到達するとします。両方とも、Webサーバー192.0.2.2へのリクエストを使用します。

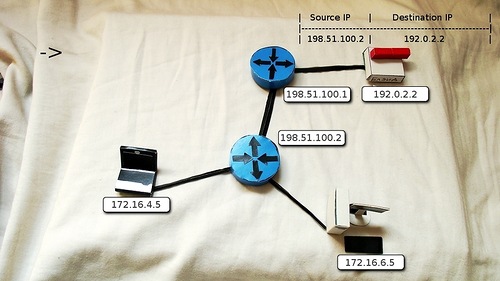

ホストからのデータは次のようになります。

| 送信者アドレス | 送信者ポート | 受取人の住所 | 受信者ポート |

| 172.16.6.5 | 23761 | 192.0.2.2 | 80 |

| 172.16.4.5 | 39800 | 192.0.2.2 | 80 |

ルーターは、最初のホストからIPパケットを検出し、そこからTCPセグメントを抽出して印刷し、接続が確立されているポートを見つけます。これには、内部ネットワークからのアドレスが変更される外部アドレス198.51.100.2があります。

それから、彼は無料のポート、例えば11874を選択します。そして、彼は次に何をしますか?彼はすべてのアプリケーションレベルのデータを新しいTCPセグメントにパックします。宛先ポートとしてまだ80が残っており(WEBサーバーは接続を待機しています)、送信者ポートは23761から11874に変わります。このTCPセグメントは新しいIPにカプセル化されます送信者のIPアドレスが172.16.6.5から198.51.100.2に変更されるパケット。

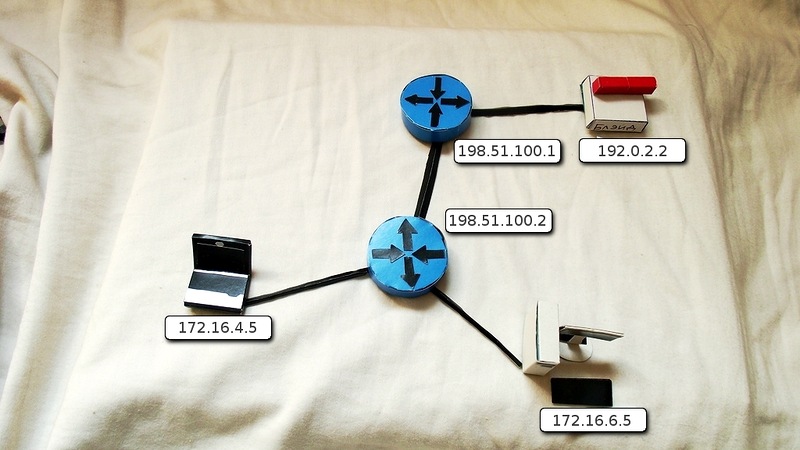

2番目のホストからのパケットでも同じことが起こります。たとえば、11875など、次の空きポートのみが選択されます。「空き」は、他のそのような接続でまだ占有されていないことを意味します。

インターネットに送信されるデータは、このようになります。

| 送信者アドレス | 送信者ポート | 受取人の住所 | 受信者ポート |

| 198.51.100.2 | 11874 | 192.0.2.2 | 80 |

| 198.51.100.2 | 11875 | 192.0.2.2 | 80 |

NATテーブルに、彼は送信者と受信者のデータを書き込みます

| ローカル送信者アドレス | 送信者のローカルポート | グローバル送信者アドレス | 送信者グローバルポート | 受取人の住所 | 受信者ポート |

| 172.16.6.5 | 23761 | 198.51.100.2 | 11874 | 192.0.2.2 | 80 |

| 172.16.4.5 | 39800 | 198.51.100.2 | 11875 | 192.0.2.2 | 80 |

WEBサーバーの場合、これらは2つの完全に異なる要求であり、それぞれ個別に処理する必要があります。その後、彼は次のような回答を送信します。

| 送信者アドレス | 送信者ポート | 受取人の住所 | 受信者ポート |

| 192.0.2.2 | 80 | 198.51.100.2 | 11874 |

| 192.0.2.2 | 80 | 198.51.100.2 | 11875 |

これらのパケットの1つがルーターに到達すると、このパケットのデータとNATテーブルのエントリが一致します。一致が見つかると、逆の手順が発生します。パケットとTCPセグメントは、宛先としてのみ元のパラメーターとともに返されます。

| 送信者アドレス | 送信者ポート | 受取人の住所 | 受信者ポート |

| 192.0.2.2 | 80 | 172.16.6.5 | 23761 |

| 192.0.2.2 | 80 | 172.16.4.5 | 39800 |

そして今、パケットは内部ネットワークを介して開始コンピューターに配信されます。開始コンピューターは、データが境界で厳しく処理されていることを認識していません。

異議申し立てはそれぞれ別のつながりです。つまり、WEBページを開こうとしました-これはポート80を使用するHTTPプロトコルです。これを行うには、コンピューターがリモートサーバーとのTCPセッションを確立する必要があります。このようなセッション(TCPまたはUDP)は、2つのソケットで定義されます:ローカルIPアドレス:ローカルポートとリモートIPアドレス:リモートポート。通常の状況では、コンピューターサーバー接続を1つ確立しますが、NAT接続の場合は、ルーターサーバーとコンピューターがコンピューターサーバーセッションを持っていると考える2つの接続があります。

構成はわずかに異なります:オーバーロードという言葉が追加されています:

Router(config)#access-list 101 permit 172.16.4.0 0.0.0.255

Router(config)#ip nat inside source list 101 interface fa0 / 1 overload

同時に、もちろん、アドレスプールを構成することもできます。

Router(config)#ip nat pool lol_pool 198.51.100.2 198.51.103.14

Router(config)#access-list 100 permit 172.16.6.0 0.0.0.255

Router(config)#ip nat inside source list 100 pool lol_pool overload

ポート転送

それ以外の場合、彼らはより多くのポート転送またはマッピングを言います。

NATについて話し始めたとき、1対1の変換が行われ、外部からの要求はすべて内部ホストに自動的にリダイレクトされました。したがって、サーバーをインターネット上に配置することが可能です。

しかし、あなたがそのような機会を持っていない場合-あなたは白いアドレスに制限されている、またはポートの束全体でそれを公開したくない場合、私は何をすべきですか?

特定のホワイトアドレスおよびルーター上の特定のポートに到着するすべての要求を、目的の内部アドレスの目的のポートにリダイレクトするように指定できます。

Router(config)#ip nat inside source static tcp 172.16.0.2 80 198.51.100.2 80拡張可能

このコマンドを使用すると、インターネットからポート80のアドレス198.51.100.2に送信されたTCP要求は、同じ80番目のポートの内部アドレス172.16.0.2にリダイレクトされます。もちろん、UDPを転送して、あるポートから別のポートにリダイレクトすることもできます。これは、たとえば、外部RDPアクセスを必要とするコンピューターが2台ある場合に便利です。RDPはポート3389を使用します。同じポートを異なるホストに転送することはできません(同じ外部アドレスを使用している場合)。したがって、これを行うことができます。

Router(config)#ip nat inside source static tcp 172.16.6.61 3389 198.51.100.2 3389

Router(config)#ip nat inside source static tcp 172.16.6.66 3389 198.51.100.2 3398

次に、コンピューター172.16.6.61にアクセスするには、ポート198.51.100.2lla389、および172.16.6.66-198.51.100.2lla398でRDPセッションを開始します。ルーター自体は、必要に応じてすべてを分散します。

ちなみに、このコマンドは最初の特別なケースです:ip nat inside source static 172.16.6.66 198.51.100.2。この場合にのみ、すべてのトラフィック、およびこの例では特定のTCPプロトコルポートの転送について説明しています。

これが一般的なNATの機能です。その機能、長所/短所について多くの記事が書かれていますが、それらは注目に値しません。

NATの弱点と強み

+

-まず、 NATを使用すると、パブリックIPアドレスを保存できます。実際に、このために彼は作成されました。 1つのアドレスを通じて、理論的には65,000を超えるグレーアドレス(ポートの数)を発行できます。

-第二に、PATとダイナミックNATはある程度、ファイアウォールであり、外部接続が独自のファイアウォールとウイルス対策を持たないエンドコンピューターに到達することを防ぎます。実際には、予期しない、または許可されていないデバイスの外部からパケットが到着した場合、単に破棄されます。

パケットをスキップして処理するには、次の条件を満たしている必要があります

。1)NATテーブルには、パケット内の送信者アドレスとして示されるこの外部アドレスのエントリが必要です。

そして

2)パケット内の送信者ポートは、エントリ内のこの白いアドレスのポートと一致する必要があります

そして

3)パケットの宛先ポートは、エントリのポートと一致します。

または

ポート転送が構成されます。

ただし、NATをファイアウォールと見なす必要はありません。追加のバンにすぎません。

-第三に、NATはネットワークの内部構造をpr索好きな目から隠します-外部からルートをトレースするとき、ラビングデバイス以外に何も表示されません。

-

NATには短所があります。 最も具体的なものは、おそらく次のとおりです。

-一部のプロトコルは、松葉杖なしではNATを介して動作できません。 たとえば、FTPまたはトンネリングプロトコル(ラボでFTPをセットアップしただけであるにもかかわらず、実際には、これにより多くの問題が発生する可能性があります)

-別の問題は、1つのアドレスから1つのサーバーへの要求が多数あることです。 Rapidshareに行ったときに多くの人がこれを目撃しましたが、彼はあなたのIPからすでに接続があり、彼は嘘をついている、犬、そしてあなたの隣人はすでに吸い込んでいると思います。 同じ理由で、サーバーが登録を拒否されたときにICQに問題がありました。

-現在、問題はあまり関係ありません:プロセッサとRAMの負荷。 小規模オフィスでは、単純なルーティング(IPヘッダーを見るだけでなく、削除、TCPヘッダーの削除、テーブルへの新しいヘッダーの追加が必要)に比べて作業量が非常に大きいため、これに問題があります。

私はそのような状況に出くわしました。

考えられる解決策の1つは、NAT機能を別のPCまたはCisco ASAなどの専用デバイスに転送することです。

3〜4のBGPフルビューをローリングするルーターを持つ大規模なプレーヤーの場合、これは問題ではありません。

他に何を知る必要がありますか?

-NATは、主にプライベートアドレスを持つホストへのインターネットアクセスを提供するために使用されます。 しかし、別のアプリケーションがあります-交差するアドレススペースを持つ2つのプライベートネットワーク間の接続。

たとえば、あなたの会社はアクチュビンスクで支店を購入します。 アドレス指定は10.0.0.0-10.1.255.255で、10.1.1.0-10.1.10.255です。 範囲は明らかに交差します。同じアドレスがアクチュビンスクと本部にある可能性があるため、ルーティングを設定することはできません。

この場合、NATはジャンクションで構成されます。 グレーのアドレスは測定しないため、たとえば10.2.1.0-10.2.10.255の範囲を選択して、1対1の変換を実行できます。

10.1.1.1-10.2.1.1

10.1.1.2-10.2.1.2

...

10.1.10.255-10.2.10.255

-大規模な大人のおもちゃでは、NATは別のボードに実装できます(多くの場合、実装されています)。 反対に、オフィス腺には、ほとんど常にあります。

-IPv6の普及により、NATの必要性はなくなります。 すでに、大規模な顧客はNAT64機能に興味を持ち始めています。これは、IPv4経由で世界にアクセスでき、内部ネットワークがすでにIPv6上にあるときです。

-もちろん、これはNATの表面的な外観にすぎず、独学はあなたをdrれさせないために役立つニュアンスの海がまだあります。

NATプラクティス

現実は私たちに何を必要としますか?

1)制御ネットワークにはインターネットアクセスがまったくありません

2)VETネットワークのホストは、Linkmeup.ruなどの専用サイトにのみアクセスできます。

3)会計の素敵な女性は、クライアント銀行の世界に窓を開ける必要がある。

4)FEOは、ファイナンシャルディレクターを除き、どこにもリリースしません

5)その他のネットワーク、コンピューター、および管理者のコンピューター-インターネットへのフルアクセスを許可します。 他のすべては書面による要求に応じて開くことができます。

6)サンクトペテルブルクとケメロヴォの枝を忘れないでください。 簡単にするために、これらのサブネットからのenikiesに対するフルアクセスを構成します。

7)サーバーで別の歌。 それらについては、ポート転送を構成します。 必要なもの:

a)WEBサーバーはポート80でアクセス可能でなければなりません

b)25日と110日のメールサーバー

c)ファイルサーバーはFTP経由で世界中からアクセスできます。

8)管理者および当社のコンピューターは、RDPを介してインターネットからアクセスできる必要があります。 実際、これは間違った方法です。すでにローカルネットワーク上にある場合、リモート接続にVPN接続を使用し、RDPを使用する必要がありますが、これは別のまったく異なる記事のトピックです。

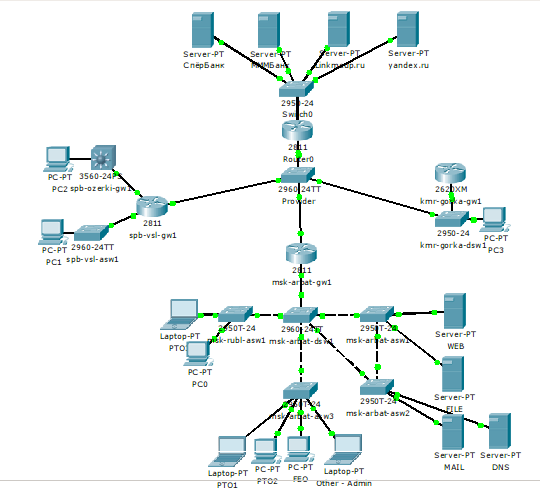

最初に、テストサイトを準備します。

インターネット接続は、プロバイダーが提供する既存のリンクを介して整理されます。

彼はプロバイダーのネットワークに行きます。 このクラウド内のすべては抽象的なネットワークであり、実際には数十のルーターと数百のスイッチで構成されることを思い出してください。 ただし、管理と予測が可能なものが必要なので、ここに別のルーターを配置します。 一方では、インターネット上のもう一方のサーバー上のスイッチからのリンクがあります。

次のサーバーが必要です。

1.会計士向けの2つのクライアントバンク(sperbank.ru、mmm-bank.ru)

2. PTOshnikovのLinkmeup.ru

3. Yandex(yandex.ru)

このような接続の場合、別のVLANをmsk-arbat-gw1に上げます。 もちろん、彼の数はプロバイダーと一致しています。 VLAN 6にしましょう

プロバイダーが198.51.100.0/28のサブネットを提供するとします 。 最初の2つのアドレスはリンクの構成に使用され(198.51.100.1および198.51.100.2)、残りのアドレスはNATのプールとして使用します。 ただし、プールにアドレス198.51.100.2を使用することを完全に気にする人はいません。 それでは、やってみましょう : pool:198.51.100.2-198.51.100.14

簡単にするために、公開サーバーが同じサブネット上にあると仮定します。

192.0.2.0/24

既に完全に認識しているリンクとアドレスの構成方法。

プロバイダーのネットワークにはルーターが1つしかなく、すべてのネットワークがそこに直接接続されているため、ルーティングを構成する必要はありません。

ただし、msk-arbat-gw1はインターネットへのパケットの送信先を認識している必要があるため、デフォルトルートが必要です。

msk-arbat-gw1(config)#ip route 0.0.0.0 0.0.0.0 198.51.100.1

順番に

まず、アドレスプールを構成します

msk-arbat-gw1(config)#ip nat pool main_pool 198.51.100.2 198.51.100.14 netmask 255.255.255.240

次に、ACLを収集します。

msk-arbat-gw1(config)#ip access-list extended nat-inet

1)管理ネットワーク

インターネットにまったくアクセスできない

完了

2)VETネットワークからのホスト

Linkmeup.ruなどの専門サイトにのみアクセスできます。

msk-arbat-gw1(config-ext-nacl)#許可TCP 172.16.3.0 0.0.0.255ホスト192.0.2.2 eq 80

3)会計

両方のサーバー上のすべてのホストへのアクセスを許可します

msk-arbat-gw1(config-ext-nacl)#permit ip 172.16.5.0 0.0.0.255 host 192.0.2.3

msk-arbat-gw1(config-ext-nacl)#permit ip 172.16.5.0 0.0.0.255 host 192.0.2.4

4)FEO

CFOのみに許可を与えます-これは1つのホストにすぎません。

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.4.123 any

5)その他

フルアクセス可能なコンピューター

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.6.61 any

msk-arbat-gw1(config-ext-nacl)#IPホスト172.16.6.66を許可するany

6)サンクトペテルブルクとケメロヴォの支店

エニキスのアドレスを同じにします:172.16.x.222

msk-arbat-gw1(config-ext-nacl)#IPホスト172.16.16.222を許可するany

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.17.222 any

msk-arbat-gw1(config-ext-nacl)#allow ip host 172.16.24.222 any

これは、ACLが現在どのように見えるかです:

ip access-list extended nat-inet

PTOの発言

許可tcp 172.16.3.0 0.0.0.255ホスト192.0.2.2 eq www

説明会計

許可IP 172.16.5.0 0.0.0.255ホスト192.0.2.3

IP 172.16.5.0 0.0.0.255ホスト192.0.2.4を許可

発言FEO

IPホスト172.16.4.123を許可

発言IAM

IPホスト172.16.6.61を許可

備考ADMIN

IPホスト172.16.6.66を許可

注釈SPB_VSL_ISLAND

IPホスト172.16.16.222を許可

備考SPB_OZERKI

IPホスト172.16.17.222を許可

備考KMR

IPホスト172.16.24.222を許可

以下を開始します。

msk-arbat-gw1(config)#ip nat inside source list nat-inet pool main_pool overload

しかし、インターフェースを構成しなければ幸福を完全にすることはできません。

外部インターフェイスで、 ip nat outsideコマンドを与える必要があります

内部: ip nat inside

msk-arbat-gw1(config)#int fa0 / 0.101

msk-arbat-gw1(config-subif)#ip nat inside

msk-arbat-gw1(config)#int fa0 / 0.102

msk-arbat-gw1(config-subif)#ip nat inside

msk-arbat-gw1(config)#int fa0 / 0.103

msk-arbat-gw1(config-subif)#ip nat inside

msk-arbat-gw1(config)#int fa0 / 0.104

msk-arbat-gw1(config-subif)#ip nat inside

msk-arbat-gw1(config)#int fa0 / 1.6

msk-arbat-gw1(config-subif)#ip nat outside

これにより、ルーターはパケットの処理を待機する場所と、後で送信する場所を把握できます。

インターネット上のサーバーがドメイン名でアクセスできるようにするには、ネットワーク上にDNSサーバーを取得することをお勧めします。

当然、アクセスをチェックするデバイスに登録する必要があります。

ショーは続けなければなりません!

管理コンピューターから、すべてが利用可能です:

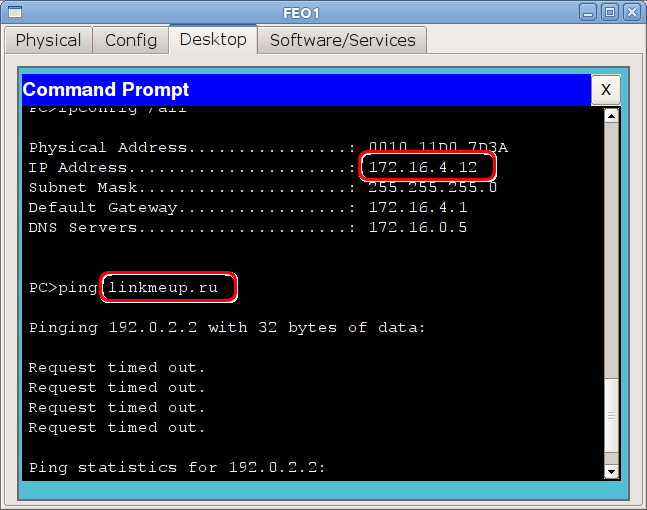

VETネットワークからは、ポート80(HTTP)を介してlinkmeup.ru Webサイトにのみアクセスできます。

FEOネットワークでは、4.123のみが世界に入ります(財務ディレクター)

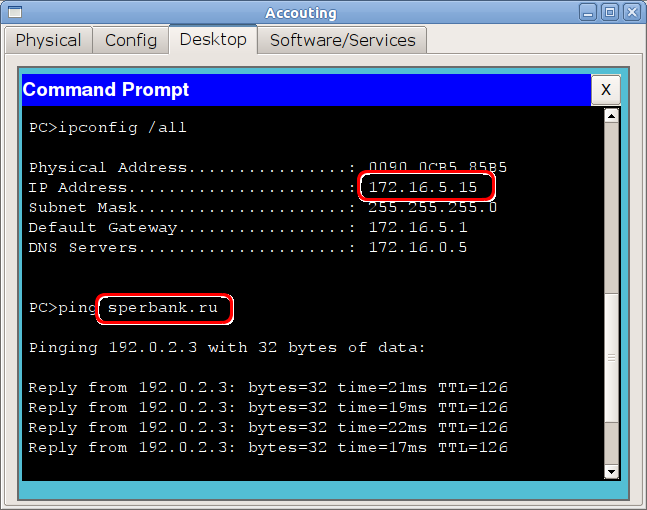

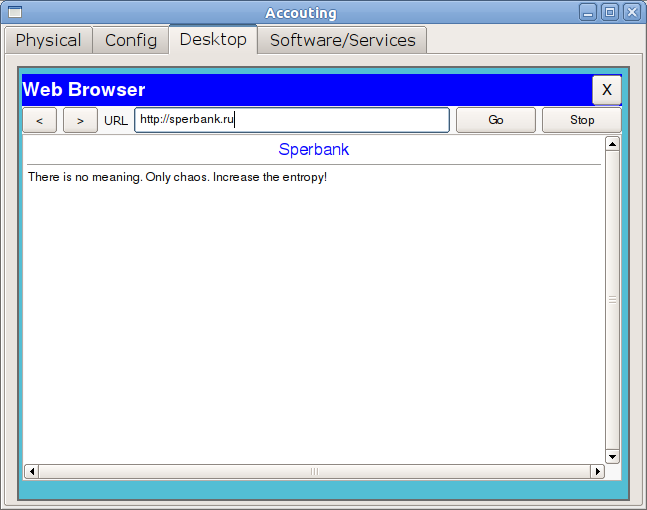

会計では、クライアントバンクサイトのみが機能します。 ただし、IPプロトコルには完全に許可が与えられているため、pingも可能です。

7)サーバー

ここで、インターネットからアクセスできるようにポート転送を構成する必要があります。

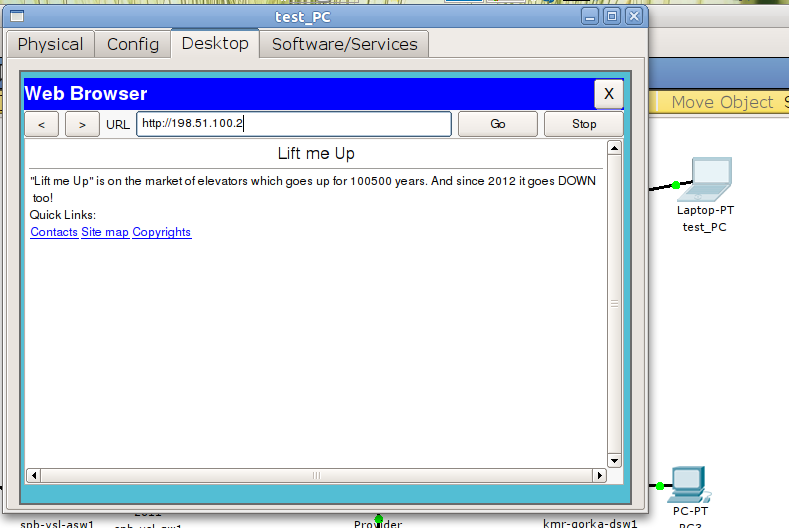

a)Webサーバー

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.0.2 80 198.51.100.2 80

たとえば、アドレス192.0.2.7のテストPCからこれを実行できます。

サーバーのネットワークでは、msk-arbat-gw1に設定されたインターフェイスがないため、何も機能しません。

msk-arbat-gw1(config)#int fa0 / 0.3

msk-arbat-gw1(config-subif)#ip nat inside

そして今:

b)ファイルサーバー

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.0.3 20 198.51.100.3 20

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.0.3 21 198.51.100.3 21

この目的のために、ACL Servers-outで、すべてのユーザーのために20-21番目のポートも開きました

c)メールサーバー

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.0.4 25 198.51.100.4 25

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.0.4 110 198.51.100.4 110

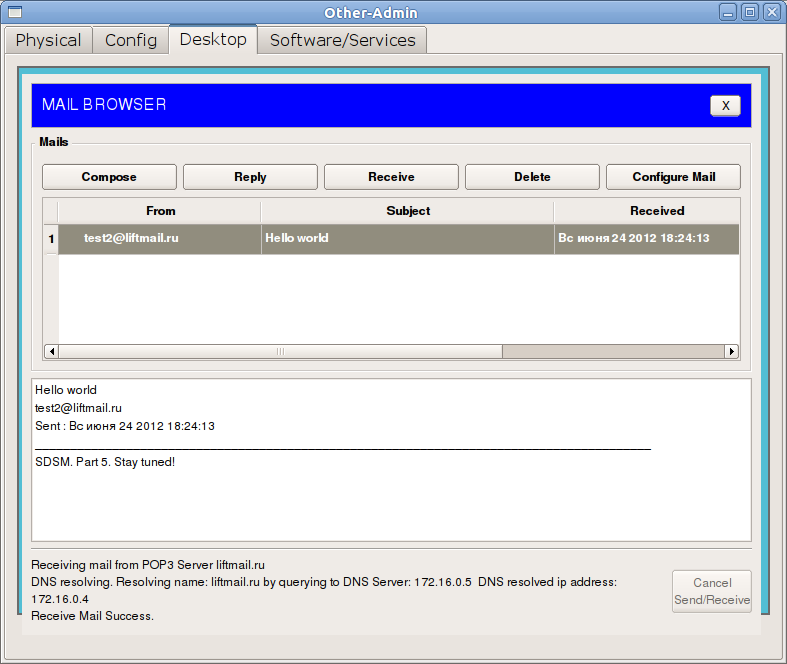

チェックも難しくありません。 指示に従ってください:

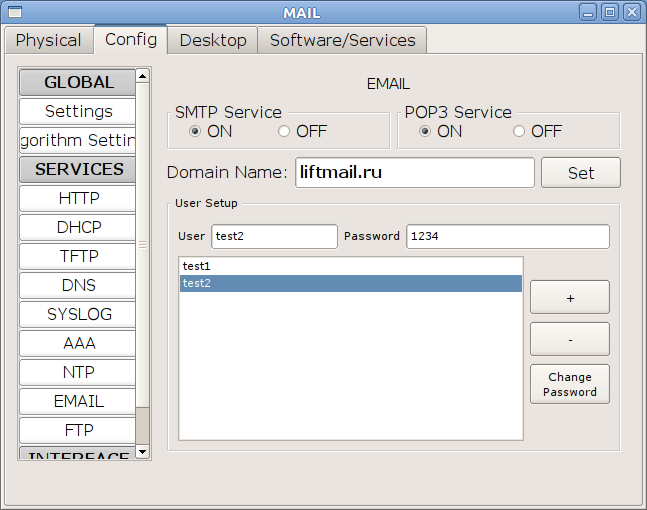

まず、メールサーバーを構成します。 ドメインを指定し、2人のユーザーを作成します。

次に、ドメインをDNSに追加します。 この手順はオプションです-IP経由でサーバーにアクセスできますが、なぜですか?

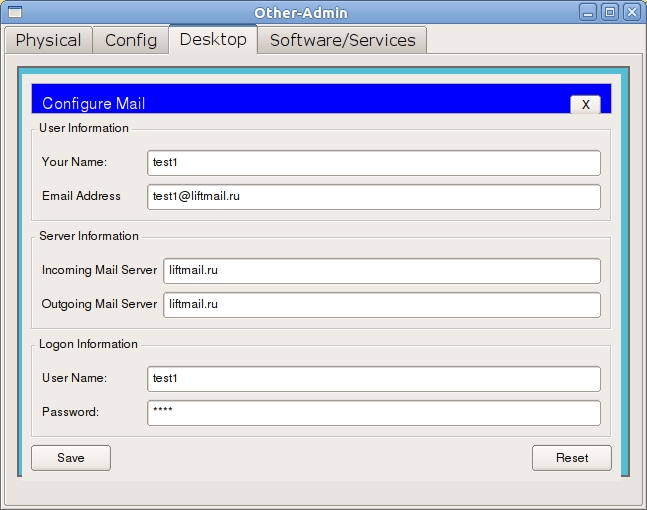

ネットワークからコンピューターを構成します。

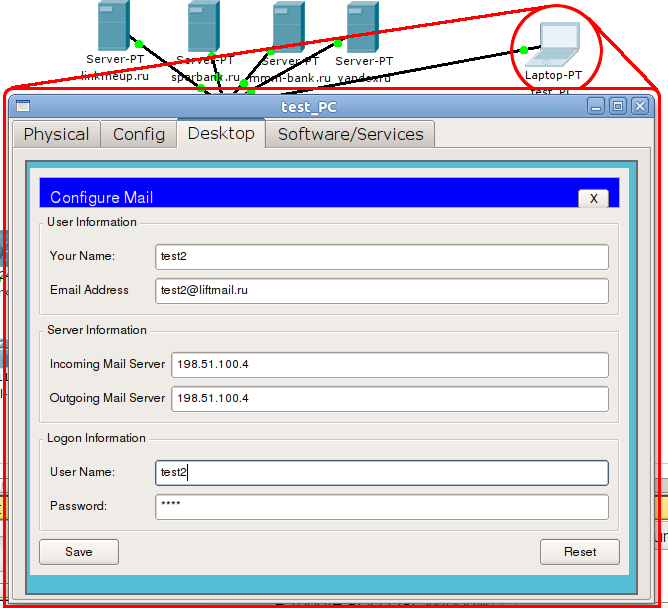

外から:

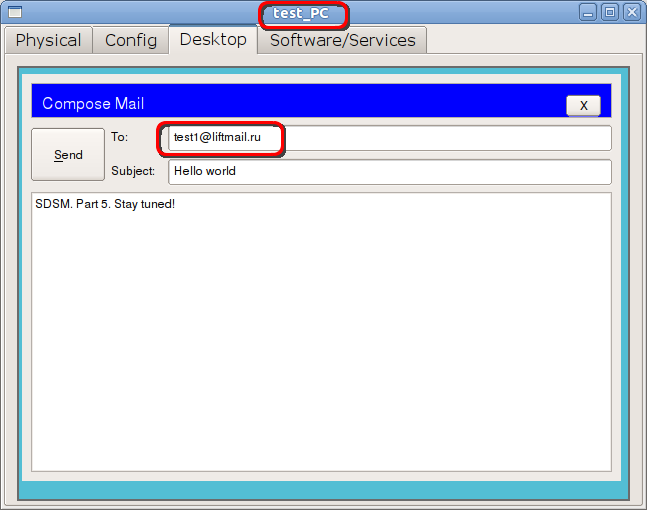

私たちは手紙を準備しています:

ローカルホストで、[受信]をクリックします。

8)管理コンピューターおよび当社のコンピューターへのRDPアクセス

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.6.61 3389 198.51.100.10 3389

msk-arbat-gw1(config)#ip nat inside source static tcp 172.16.6.66 3389 198.51.100.10 3398

安全性

最後に、1つの発言。 これはおそらく、しつこいデバイスです。IPnatの外部インターフェイスで、インターネットに対して外向きに見えます。 したがって、必要なものを拒否、許可する場所で、このインターフェイスでACLをハングアップしても害はありません。 この記事では既にこの問題については触れません。

これに関して、NATテクノロジーの最初の知人は完全であると考えることができます。

別のDZが、サンクトペテルブルクとケメロヴォにあるEnikievコンピューターからインターネットにアクセスできない理由についての質問に答えます。 結局のところ、すでにアクセスリストに追加しています。

リリース資料

新しいIP計画、各ポイントおよび規制の切り替え計画

実験室でのRTファイル

デバイス構成

追加リンク:

一般情報とTCPロードバランシング

2つのプロバイダー+ NAT

シスコからの有用な情報

私たちの同僚habruiserはNATの機能に関するいくつかの記事を書きました 。 この記事は特に興味深いかもしれません。

しかし、それがそうであるように、誰もciscoについてciscoについて書くことはありません。

リバースマスク

ボーナス

記事の例のPBRセットアップ

グローバルコンフィギュレーションモード。

デフォルトルートを追加します。

アクセスリストで、192.168.2.0 / 24ネットワークからのトラフィックを除外します

ルートマップを作成します。ネットワークからのパケットが192.168.2.0/24の場合、ネクストホップ10.0.2.1を(10.0.1.1ではなく)割り当てます。

インターフェイスでカードを使用します。

これは強力なポリシーベースルーティングツールの使用の1つに過ぎず、残念ながらRTのどの形式にも実装されていません。

デフォルトルートを追加します。

ip route 0.0.0.0 0.0.0.0 10.0.1.1

アクセスリストで、192.168.2.0 / 24ネットワークからのトラフィックを除外します

アクセスリスト101 permit ip 192.168.2.0 0.0.0.255 any

ルートマップを作成します。ネットワークからのパケットが192.168.2.0/24の場合、ネクストホップ10.0.2.1を(10.0.1.1ではなく)割り当てます。

ルートマップクライアント許可5

IPアドレス101と一致

ip next-hop 10.0.2.1を設定します

インターフェイスでカードを使用します。

ip policy route-map CLIENT

これは強力なポリシーベースルーティングツールの使用の1つに過ぎず、残念ながらRTのどの形式にも実装されていません。

ACLインターフェイスの速度制限

同じ例では、192.168.1.0 / 24ネットワークの速度を1.5 Mb / sに、192.168.2.0 / 24の速度を64 kb / sに制限します。

10.0.1.1では、次のコマンドを実行できます。

10.0.1.1では、次のコマンドを実行できます。

Router(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 any

Router(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 any

ルーター(config)#interface fa0 / 0

Router(config-if)#rate-limit output access-group 100 1544000 64000 64000 conform-action transmit exceed-action drop

ルータ(config-if)#レート制限出力access-group 101 64000 16000 16000 conform-action transmit exceed-action drop

不注意な人々の成熟問題は、 LJで実装できます。

共著者のthegluckに感謝

JDima記事の準備にご協力いただきありがとうございます