企業は2つのカテゴリに分類されます。侵害されていることを知っている企業と、まだ最新ではない企業です。

APT(高度な持続的脅威)という用語は、新しいタイプの攻撃を表すために2006年に米空軍によって導入されました。 次に、攻撃を分析し、結論を導き、新しい脅威に対抗しようとする試みが初めて行われました。 APTは、洗練されたエクスプロイトや新しいトロイの木馬ではありません。 APTは攻撃パラダイムです。

APTが構築される一般的な原則は長い間知られています。 たとえば、ソーシャルエンジニアリングを使用して、ユーザーにリンクまたは添付ファイルを開かせるようにします。 または、脆弱性を悪用して、攻撃されたシステムにアクセスします。 なぜAPTはそんなに怖いのですか? それを理解してみましょう。

APTの主な機能

- 知識のレベルに応じて役割を分散した複数の人々で構成されるグループが攻撃しています。

- 攻撃は特定の企業または製造部門を標的にします。 1つのセクターの枠組み内でも、差別化されたアプローチが適用され、各企業のセキュリティの程度が評価されます。 各被害者の攻撃は、追求する目標に応じて個別に計画されます。

- 攻撃者は、被害者を完全に制御しようと努力します-そして、失敗にもかかわらず、すべての力と手段を使用するため、それを手に入れます。

- ハッキング後に攻撃者に抵抗できたとしても、攻撃者は戻ってきます。

- 攻撃者は自分の存在を慎重に覆い隠し、対策、新しい防御に順応し、インフラストラクチャを段階的にカバーし、使用する方法を隠します。 慣例が示しているように、個々のアプローチと秘密が攻撃者の方法に関する情報をアンチウイルスベンダーから奪うため、トロイの木馬やボットネットとは異なり、APTを検出するためのシグネチャは攻撃開始後長い間利用できません。

- 低い投資収益率にもかかわらず、ゼロデイ攻撃がしばしば使用されます。

- 強力な思慮深い社会的攻撃。 開催前に、会社、スタッフ、インフラストラクチャ、および使用されているソフトウェアに関するすべてのデータが収集されます。

- 「隣人のゲートを通る入口」:攻撃者は信頼できる受信者、請負業者、顧客を使用して、インフラストラクチャの境界を調べます。

- 「今日これらの吸盤は何をしますか?」、攻撃オペレーターはリアルタイムで被害者を監視し、攻撃が検出されたかどうかを確認し、新しい情報を収集します。

攻撃者の主な目標は、貴重なデータへのアクセスを得て、可能な限り長く保持することです。 貴重なデータは、Vkontakteアカウントとしてではなく、会社の知的財産(製品ソースコード、アルゴリズム、顧客ベース、その他の企業秘密)として理解されます。 このような「長いプレゼンス」の鮮明な例は、ハッカーがNortel Networksネットワークにアクセスした10年間です(http://gcn.com/articles/2012/02/15/hackers-roamed-nortel-networks-for-over -10-years.aspx)、ビジネスプランと技術規制をダウンロードし、トップマネージャーのメールを読みます。 2009年に会社が破産を宣言したという事実にもかかわらず、企業ネットワークはまだ利益を得るものがあり、2012年2月に攻撃者が戻ってきました。

APTの次の主要な段階を強調します。

1)被害者に関するデータの収集。 攻撃者は、会社で使用されているシステムと製品、保護具を可能な限り学習し、従業員、顧客、およびパートナーに関する情報を取得する必要があります。

2)侵略。 取得したデータを武器に、攻撃者は内部ネットワークに侵入し、社会的攻撃を行い、システムの脆弱性を悪用し、ゼロデイ攻撃を適用します。 トポロジ、インフラストラクチャ、および価値のあるすべての情報システムが調査されます。

3)影響力の強化。 取得した情報は、ハッキングして被害者を完全に制御するために使用されます。 攻撃者はパワーユーザーに限定されません:)

4)影響力の保持。 攻撃者の目標は、権限を維持しながら、できるだけ長く気付かないことです。 ヒューリスティック分析を使用してアンチウイルススキャンをスケジュールすると、「マルウェア」として検出されたファイルが削除されます。 サーバーを新しいサブネットに転送すると、新しい場所でサーバーにアクセスするための手段が講じられます。

Googleへの攻撃が成功した後、APTに関するニュースが突然クラッシュしました。 Googleは2010年1月12日に攻撃を公に発表した最初の企業です。 このAPTは、この名前が攻撃者のコンピューター上のファイルパスの一部として2つの「バイナリ」に出現したため、その後Auroraと名付けられました。

オーロラ作戦

最初のGoogleの声明から、どのエクスプロイトが使用され、何が狙われていたのかは明確ではありませんでした。 1週間後、Internet Explorerのパッチ(MS10-002)が緊急にリリースされました。

その後、当初、攻撃者の関心は中国の反体制派に向けられていたことが判明しました。 2つのアカウントがハッキングされましたが、そのうちの1つは有名な人権活動家であるAi Weiweiのものでした。 彼のアカウントおよびアカウント情報へのアクセスは取得されましたが、この情報はあまり価値がありませんでした。

情報を保護するための費用をspareしまないGoogleをどうやってハッキングしたのですか? 多くの大企業は、ふたのない樽によく似たアクセスできない外周を構築します。高い壁は絶対に貫通できないように見えますが、テニスボールを中に入れる必要がある場合は、いつでも上に投げることができます。

Googleの場合、「ボールを投げる」ことは、信頼できる受取人から手紙を受け取った従業員の小さなグループによって許可されました。 この手紙には、台湾に位置し、脆弱性を悪用するJavaスクリプトを含むサイトへのリンクが含まれていました。 システムを完全に制御するバックドアがユーザーのコンピューターにインストールされました。 感染したシステムは、HTTPS経由でトラフィック暗号化を使用して管理サーバーのポート443(C&C、コマンドアンドコントロール)に接続し、オペレーターからの予想コマンドを実行しました。 段階的に、このネットワーク内の他の内部リソースに対する制御が確立され(ピボット)、これもオペレーターが目標を達成するために使用されました。

2011年3月(1年が経過しました!)Aurora攻撃は、Adobe Systems、Dow Chemical、Intel、Juniper Networks、Morgan Stanley、Northrop Grumman、RSA、Symantec、Yahooなどの他の企業によって発表されました。

APT Auroraの実装中、攻撃者はSCM(ソフトウェア構成管理)システムを使用して、被害者の内部ネットワークのパワーを数か月にわたって保護しました。 まず、SCMサーバーは個々のワークステーションよりも安定していることが判明しました。 第二に、攻撃者は多くの脆弱性を含んでいたため、攻撃者は多大な労力を費やすことなく長期間にわたって存在を隠すことができました。

小さな例はPerforceシステムです。

- 認証なしで、ユーザーを作成し、アクセス権を割り当てることができます。デフォルトでは、このユーザーはシステムで昇格された権限を持っています。

- クライアント/サーバーセッションは暗号化されませんでした。

- URLを操作することにより、別のユーザーのプロパティを編集できます(さらに、現在のユーザーを知らなくてもユーザーのパスワードを変更できます)。

- ユーザーパスワードは暗号化されていない形式で保存されました。

- Cookieを使用するサードパーティユーザーがシステムにログインする可能性があります。

システム権限を持つ実行中のサービスのような瞬間に触れていなくても、こういう脆弱性のセットはシステムを従属させるのに十分すぎると言えます。

RSA攻撃

RSAの場合、攻撃はフィッシングメールを送信された2つの小さな従業員グループから始まりました。 .xlsファイルがそれらに添付され、Adobe Flashの脆弱性を悪用しました(CVE 2011-069)。 レターを送信する際、RSAにインストールされたスパムフィルターは簡単な操作でバイパスされました。エクスプロイトを介して、RAT(リモートアクセスツール)がインストールされ、ポート3460 C&Cに接続されました。

攻撃者は貴重な情報を内部サーバーに統合し、パスワードで保護されたrarアーカイブにまとめてから、自分自身に送信しました。

チベットのコミュニティに打撃

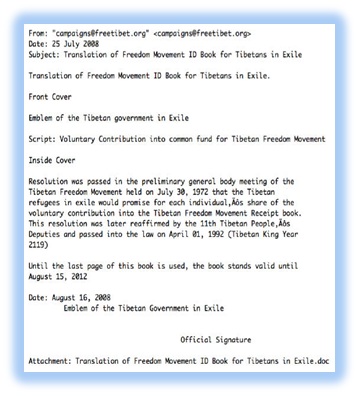

2008年6月、Information Warfare Monitorのアナリストは、チベット人コミュニティを狙った攻撃を発見しました。 攻撃の犠牲者は、インド、ヨーロッパ、北米にいた。 犠牲者は、ダライ・ラマの事務所と、ロンドン、ニューヨーク、ブリュッセルのチベットのインフラストラクチャ全体でした。 リアルタイムの専門家は、侵入者がどのように噛みついているかを観察しました。 攻撃は、4つのC&Cを備えたWebインターフェイスを介して制御されました。 103か国の1295台のコンピューターが感染しました。 専門家によると、マシンの30%に重要な情報が含まれていました。 APTの他の場合と同様に、攻撃者は「ボールをバレルに投げる」必要がありました。 これを行うために、フィッシングメールがcampaigns@freetibet.orgから送信されたと言われています。 手紙には、リンクまたは「亡命中のチベット人のための自由運動IDブックの翻訳」という名前の* .docファイルが含まれていました。

APTのオーガナイザーのコツに注意してください。リンクをクリックするとき、またはファイルを開くとき、ユーザーは何も疑うべきではありません。 サイトのページには、鮮明な広告やポルノ画像は含まれません。 テキストファイルは空にならず、ナイジェリアの手紙のようなメッセージは含まれません。 シンプルで中立的なメッセージ、普通の、目立たないテキストになります。 ユーザーは、何も意味を与えずに、それを読み、閉じ、忘れます。 無料のウイルス対策ソフトをダウンロードするという申し出はありません。カーソルは画面を飛び越えたり、ポップアップバナーを表示したりすることはありません。攻撃者は自分の存在を明かすことができず、被害者を見逃すことはできません。

Operation Shady RAT

Shady RAT-これは、マカフィーの専門家がAPTに付けた名前で、2006年から5年以上も続いています。 2009年、トロント大学の研究者は、Enfalトロイの木馬を使用したGhostNetとShadowNetと呼ばれる2つの大規模なサイバースパイネットワークを発見しました。 Enfalのいくつかのバージョンが2002年に知られていたことは注目に値します(その後、彼は「ビザンチンハデス」、「ビザンチンアンカー」、「ビザンチンキャンダー」、「ビザンチンフットホールド」の攻撃に関与しました)。 当時、McAfeeはGeneric Downloader.xおよびGeneric BackDoor.tとして1年間それらを検出していました。 それでも、マカフィーの専門家によると、2008年までに34のアンチウイルスのうち11のみがEnfalを検出しました。

進化して、RATはインストール中にトレースを残すことを停止しました。 トロイの木馬の痕跡は消去され、リモート制御用の通常のソフトウェアがインストールされますが、これはウイルス対策反応を引き起こしません。

ナイトドラゴン

このAPTは、石油およびガス産業を対象としています。 最初の言及は2009年11月に登場しました。 攻撃戦術が変更されました。 最初は、SQLコードを埋め込むことにより、外部の企業Webサーバーがキャプチャされ、パスワードを使用して企業ユーザーのポータルに入ることが期待されていました。 パスワードを解読し、イントラネットにアクセスするために、一般的なユーティリティgsecdumpとCain&Abelが使用されました。 もちろん、ユーザー名でリモート接続を作成するのは危険です。 そのため、Delphiで作成されたzwShellユーティリティを使用して、特に現在のキャンペーン用にユニークなトロイの木馬を生成し、その後、通常どおりRATを使用して被害者を制御しました。

ルリッド

ここロシアでは誰が必要なのでしょうか? しかし、そこにありました! 2010年8月に、新たな攻撃が発見され、感染者の中には、とりわけロシア、カザフスタン、ウクライナの企業がありました。 McAfeeによると、攻撃者は10個のIPアドレスで15個のドメインのC&Cインフラストラクチャを展開しました。 被害者の数ではロシアが1位で、外部IPアドレスは1,063個でした。

この攻撃は、* .pdf形式の添付ファイルを使用して、Adobe Reader(CVE-2009-4324、CVE-2010-2883)の脆弱性を悪用する従来の方法で実行されました。 ただし、攻撃者は戦術を変更しました。 61か国に影響を与えたLuridは、別々のキャンペーンに分割されました。 それぞれを管理するために、個別のURLが設定され、個別のEnfalトロイの木馬が形成されました。 各方向への攻撃はさまざまな人員によって行われました。 RATのコマンドはプッシュ経由では送信されませんでした。各ノードのコマンドのリストは、C&Cサーバー上の個別のファイルに保存されていました。

管理サーバーは米国と英国にありましたが、ドメイン名は中国の所有者に登録されていました。

怖い

Georbotのニュースを読んでください。 Googleは、Lizamoonが今もなお素晴らしいことをしている。 Nortel Networksの運命についてもう一度考えてください。 さまざまなプログラミング環境のコンポーネントに含まれるトロイの木馬、フラッシュドライブ、ネットワーク機器、オペレーティングシステムのメーカーのトロイの木馬を思い出してください。

いくつかの質問に答えてみてください。

- アンチウイルスソフトウェアはどこにでもインストールされていますか? 正常に機能しますか?

- 会社のポリシーに準拠していないソフトウェアがインストールされているかどうか知っていますか?

- ネットワーク上の異常なトラフィックを検出できますか? どのくらい早く

- ユーザーがローカル管理者になると気づきますか? また、特定のユーザー名が複数のコンピューターから使用される場合はどうなりますか?

- ユーザーは自分の仕事に関係のないドキュメントを開きますか?

- 使用されている暗号化は確かですか?

- あなたのサイトが脆弱であることを知っていましたか?

ちなみに、2012年のRusCrypto会議に参加した人のうち、これらすべての質問に答えたのはごく少数でした。 15分間の調査の結果、最も単純なトラフィックの傍受により、Blogspot、Google、Facebook、Twitterなどの日常的なサービスの認証データだけでなく、リモート接続のパスワードも取得できました。 残念ながら、暗号化を無効にしてアクセスポイントに接続することを考えた人はごくわずかでした。 会議が開催されたホテルのサイトがハッキングされ、モバイルユーザーがトロイの木馬のあるページにリダイレクトされたという事実に注目した参加者はほとんどいませんでした...

そして、ここにAPTがありますか? アクセスポイントに接続しましたか? 記事の最初に戻って、最初のフレーズを読み直してください! 暗号化開発への標的化されたアクセスのために、データを使用して企業ネットワークにアクセスすることを妨げるものは何ですか? 別の攻撃キャンペーンの「ベース」になったカウンターパーティの役割は、ロシアの主要な情報セキュリティ専門家を集めたホテルによって果たされる可能性があります。

被害企業の過ちは何ですか?

- ソーシャルエンジニアリングを考慮に入れないでください。

- 彼らは、外界だけでなく「見せるため」だけでなく、保護する必要があることも考慮していませんでした。

- 私たちは、事実の後に引き起こされた保護手段に賭けました(その結果、ウイルス対策、スパムフィルター、IPS-署名なしでサイレントでした)。

- それらへの攻撃はコストが高すぎる可能性があることを無謀に示唆しました(投資収益率が低い)。

- ウイルス対策製品、漏洩防止システム(DLP、データ漏洩防止)、2要素認証に依存していました。

- 信頼できるソース(請負業者、支店、企業サイト)からの攻撃の方向性を考慮していませんでした。

タイタニック号の死を思い出すとき、彼らは常に救命艇について話します。もっと多くのボートが必要だったと言いますが、彼らは氷山を完全に忘れます。 同様に、IS部門は標準、プラクティス、および推奨事項から個々のポイントを取得し、それらを実装する意思があります。 同時に、攻撃を行う方法が詳細に研究されているという事実にもかかわらず、現在の保護アルゴリズムは何らかの理由で実際には使用されていません。 不注意? 企業は伝統的な手段に集中し、これらの手段は一定のポイントまで保存されます。 しかし、攻撃者が次の半分の一歩を踏み出す価値があります-そして、ここに結果があります...

イントラネット上の攻撃者の寿命は、ISの従業員自身によって延長されます。 過度の自信を取り払い、保護の以下の側面に注意を払う必要があります。

- 脆弱性管理。 ゼロデイ攻撃は誰にとっても十分ではありません。高価です。 投資収益率の低いAPTオペレーターでさえ、絶えず新しい機会を探す余裕はありません。 パッチを当てる時間がなかった古い脆弱性を使用する方が簡単です。 ただし、多くの人は、侵入テストはもちろんのこと、外部境界と内部境界をスキャンすることを忘れています(「s」を別の文字に置き換えることができます)。 自動パッチインストールを備えたサーバーだけでなく、パッチ管理と脆弱性管理プロセスも機能する必要があります。

- トラフィック分析。 ほとんどのRATには、事後署名があります。 ただし、署名を追加したり、多くの場合、独自の文書を作成したりすることもありますが、それらを使用する人はほとんどいません。 タイムリーな脅威の監視により、独自の説明を設計できます。これにより、パッチがまだリリースされていない脆弱性を無効にすることができます。

- トラップ。 攻撃者は確かにインフラを探検します。 ハニーポットを使用して攻撃者を検出し、彼の戦術をタイムリーに調査できる可能性があります。 (かつて、ある会社で働いている間に、魅力的な名前のファイルをネットワーク共有に投稿しました-そして、それを開くまたはコピーする試みを監視しました。すべてのユーザーはIB政治家が知っていることを知っていました。従業員はそのようなファイルを開くことを決めませんでした。インサイダー:これらの簡単な手順は、APTをタイムリーに発見するのに役立ちます。)

- ウイルス対策ソフトウェアの制御。 シグネチャの更新を監視するだけでは十分ではありません。保護を無効にする事実を調査するために、ウイルス対策の設定と操作性を分析する必要もあります。 場合によっては、APTはリモートコントロールツールをインストールする前にアンチウイルス保護をオフにすることが知られていますが、これは見過ごされました。

- 整合性制御。 これは、個々のサービスファイルとコンポーネント、および構成ファイルに適用されます。

- ポリシー制御。 ネットワーク上のコンピューターにリモート管理ツールが表示されていることをご存知ですか? インターネットトラフィックが流れる新しいプロキシサーバーについて知っていますか? ファイルサーバーに新しい「共有」リソースが表示されたのはなぜですか? RSAの場合は、サーバーからのインターネットアクセスが無効になっていないことを示しています。 Cain&Abelは、ハッキングツールとして長い間検出されています。 疑問が生じます:なぜ彼らはユーティリティを見つけなかったのですか?

- イベントログとインシデント管理。 最新の企業ネットワークには膨大な数のイベントソースがあり、これらのイベントは自動的に分析する必要があります。 SIEMシステムに実装されたイベント相関メソッドを使用すると、インフラストラクチャで何が起こっているかを、最小の逸脱まで完全に把握できます。 手動ログ分析-ユートピア。

- ハードウェアとソフトウェア。 APT方法論に戻る... POSTリクエストのサイズを制限できなかったのはなぜですか? なぜダイナミックDNSがブロックされず、高速フラックスクエリが検出されなかったのですか? プロキシサーバーでのリクエストヒットが分析されなかったのはなぜですか?

- 意識は痛い点です。 そして、これは単なる事務員だけではありません。90年代に説明された有名なテクニックは、まだ大企業のトップマネージャーに当てはまります。

情報セキュリティの専門家が必要なすべての標準の要件を順守していれば、APTはそれほど強力なトレンドにならなかったかもしれません。

次の記事では、既存の銀行の1つの例を使用して、APTの準備段階としてソーシャルエンジニアリング手法を使用した攻撃を示します。 銀行システムの安全性を確認します;)