-こんにちは! こんにちは、私の携帯ではなく誤って携帯電話にお金を入れました。 返してくれませんか?

-こんにちは! こんにちは、私の携帯ではなく誤って携帯電話にお金を入れました。 返してくれませんか?

-こんにちは、あなたはあなたが欺こうとしている加入者の会社の情報セキュリティ部門の従業員と話しています。

-そして、それはどういうわけかあなたが私の口座に送金することを妨げますか?

カットの下には、別の不正なメーリングリストに関する情報の受信に関する調査の物語があります。 モバイルネットワークでの詐欺師の活動に気付くたびに実施する調査と同様の調査。

当社の複数の部門がモバイル詐欺対策に関与しており、私が勤務する情報セキュリティ部門はこれらの部門の1つにすぎません。 厳密に言えば、モバイル詐欺自体はITの脅威ではありませんが、会社の加入者とそのインフラストラクチャの両方に関して、詐欺師によるそのような脅威の実装の可能性について話すことができます。 簡単に言えば、これはほとんどの場合、ソーシャルエンジニアリングとして分類され、その結果、ITの脅威が認識されます。

したがって、詐欺師の次のアクティビティに関する情報を受信する場合、詐欺師が操作するスキームをすばやく理解することが非常に重要です。 これは、不正行為を停止し、加入者と法執行機関にタイムリーに通知するための運用上の措置を講じるために必要なすべての情報を収集するために必要です。

これが私たちのすることです:

- さまざまな情報システムと技術を使用して実行される攻撃のシナリオを再構築します。

- それらを実装するために使用される場合、マルウェア分析を実行します。

- 攻撃が可能になった理由を調査します(部門の責任の範囲内にあります)。

- 私たちはそれらを排除し、将来そのような攻撃を防ぐために可能な範囲で技術的な対策を開発しています。

その7月の日、それはすべて、詐欺行為を訴えるLJの著者の1人(ここに彼の投稿 )の会社への訴えから始まりました。 SMSがサブスクライバーに送信されました: 「写真はMMS形式で受信されました:http:// mms-beeline.ru/ms256918」不明な人から。 リンクをたどるとき、加入者の携帯電話ブラウザはj2meアプリケーションのダウンロードとインストールを提案しました。 加入者はそれをダウンロードすることを敢えてしませんでしたが、このニュースレターの受信者になった唯一の人からは程遠いと想定して、攻撃の可能性を単に通知しました。

予備情報の収集

ニュースレターの大規模な性質は、最初の控訴の直後にさらにいくつかの同様の苦情を受け取ったことによって確認されました。 SMS送信者の携帯電話番号と同じJavaアプリケーションをダウンロードするためのリンクのみが異なります。 数字は「私たち」ではないため、別のオペレーターのセキュリティサービスにリクエストが行われました。 これらの番号が商業運用に存在しないことについて即座に応答がありました。これは、詐欺師が、送信者の番号フィールドに任意のコンテンツを示すことでサービスを提供する多くのサードパーティSMSメッセージングサービスの1つを使用したことを示しています

アプリケーション分析

これに役立つ情報を探して、送信されたリンクの内容を分析し始めました。 これは、5941バイトのボリュームを持つjarアーカイブ、MD5ハッシュB6CE4C19E18E757D8FD4FF4E4571A942、およびj2meアプリケーションの多かれ少なかれ典型的なコンテンツを提供しました。

¦ icon.png

¦ percent.txt

¦ screen1.txt

¦ screen2.txt

¦ screen3.txt

¦ sms.txt

¦ url.txt

¦

+---Beeline

¦ a.class

¦

L---META-INF

MANIFEST.MF

これらのファイルの最大の関心はsms.txtであり、1行が含まれています。

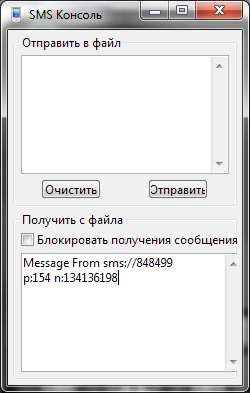

[49:848499:p:154 n:134136198]

この行の断片は、Vkontakteソーシャルネットワークの多くのユーザーにとって間違いなくおなじみのようです。このネットワークの支払いシステムが閉鎖される前、848499は、テキスト「p:154 n: 134136198」は、対応するIDを154ルーブルに相当する量でウォレットに補充するコマンドです。 残りのアーカイブファイルには、調査に役立つ情報は含まれていませんでした。

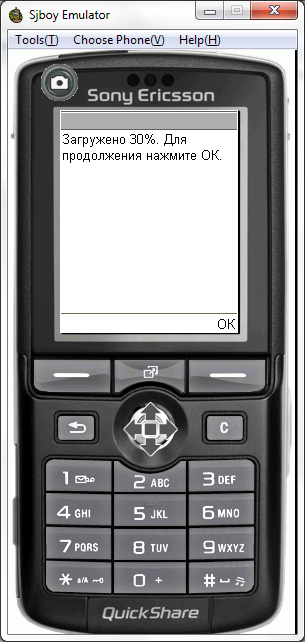

必要な情報を簡単な方法で抽出することができないより複雑なアプリケーションは逆コンパイルされ、結果のコードは詳細な分析の対象となります。 多くの場合、予備情報の収集プロセスを高速化するために、このタスクは、相互作用を確立したウイルス対策企業のアナリストに任されています。 ただし、この場合、これは必要ありませんでした。 アプリケーションのメカニズムに関するより詳細な情報を取得するために、エミュレータで実行されました。 起動時に、MMSの受信をシミュレートするメッセージが画面に表示されました。

「OK」をクリックすると、アプリケーションは外部リクエストを実行せずにメッセージのロードをシミュレートしました。

10%ごとに、アプリケーションは「OK」の2回目のクリックを予期し、その後「ダウンロード」が継続しました。 50%に達すると、アプリケーションは上記のSMSを送信しました。

100%に達すると、ブートエラーメッセージが表示されました。

その後、アプリケーションは作業を完了しました。 OKボタンを10回押す必要性は非常に簡単に説明されました:SMSの送信および/または支払を確認する必要性についての警告の場合、詐欺師は、このボタンをすでに数回押したユーザーが現時点で慣性押しをすると計算しました確認リクエストが表示されるため、モバイルアカウントから詐欺ウォレットが補充されます。

受信した情報の処理

抽出できるすべての情報は、アプリケーションから取得されました。 受け取った電子財布IDによる検索は、Vkontakteネットワーク上の所有者のページにつながりました。 もちろん、このページが実在の人物と関係があると信じる理由はありませんでした。彼が存在したとしてもハッキングの被害者にならなかったのと同じように、彼の財布は詐欺師によって資金のコレクターとして使用されています違法に入手した。 しかし、この情報は十分であり、法執行機関の要請により、この財布のすべての資金が凍結されました。

まだ注意が必要なものがあります。これは、アーカイブが保存されているサーバー上のドメインです。 ドメイン自体は、当社の登録商標が含まれていたため、ロシア連邦民法第1229条および連邦法135「競争の保護」第14条第1項に違反して登録されました。 これは、レジストラに委任の一時停止について申し立てるのに十分な理由でした。 原則として、レジストラは、ドメインが違法な目的で使用されていることが明らかな場合に会い、使用された商標の権利の確認の所有者がその所有者から受信されるまで、ドメインの委任を停止します。 ドメインmms-beeline.ruに対するwhoisリクエストは、次の情報を提供しました。

ドメイン:MMS-BEELINE.RU

nserver:ns1.cishost.ru。

nserver:ns2.cishost.ru。

状態:登録済み、委任済み、未確認

person:個人

電子メール:***nak@mail.ru

レジストラ:REGTIME-REG-RIPN

作成した:2011.05.12

支払日:2012.05.12

ソース:TCI

私たちには2つの興味深い点がありました:最初に、ドメインはロシアのホストに駐車されました。これは、法執行機関が所有者、サーバーが管理されているIPアドレスなどに関するすべての利用可能な情報を取得する際に外部の障害がないことを意味しました.p。 第二に、ドメイン登録中に示された郵送先住所に興味がありました。 このアドレスに登録されたドメインを検索すると、mms-megafonnw.ru、tarifs-beeline.ru、mobile-bonus-mvideo.ruという明確な結果が得られました。 どうやら、詐欺師が彼らの目標を達成するために使用したブランドを持つのは私たちだけではなかったようです。 したがって、これらの商標の所有者はすぐに通知されました。

しかし、私たちにとって最も興味深く、同時に役に立たない結果は、詐欺師の住所に関する情報を見つける仕事でした。 ハッカーフォーラムの1つでは、開かれた形式で、このメールボックスのパスワードが、地元の常連の1人によってハッキングされ、フォーラムの訪問者への贈り物としてレイアウトされた数千のアドレスの中に示されました。 このことから、このボックスは、正当な所有者である必要はなく、だれでもドメインの登録に使用できるという考えに至りました。 もちろん、この情報を使用する誘惑はありました。 しかし、このボックスにアクセスする実際の権利はありませんでしたが、法執行機関には常にそのような権利があり、パスワードの知識はその実装の前提条件ではありませんでした。 したがって、この情報は、法執行機関への転送の可能性についてすでに準備されている情報に追加されました。

行動を起こす

リクエストに応じて、mms-beeline.ruドメインの委任はレジストラによって即座に停止されました。 後に、おそらく詐欺師のドメインで使用されている商標権所有者の1人のリクエストにより、このサーバーのホスティングサービスも停止されました。 詐欺師の電子財布への支払いの受け入れはブロックされました。 加入者には不正行為が通知され、収集されたすべての情報は、通知を受けた要求に応じて法執行機関に転送できるように準備されます。

結論として

この結果と、同様の郵送に関連する他の多くの調査( 別の例 )に続いて、同社はカスペルスキーとの協力契約を延長し、マルチメディアメッセージのトラフィックの制御を強化しました。 今年の初めに、マルウェア攻撃の結果として送金および金銭の収集に使用する詐欺師の携帯電話番号の運用上のブロックに関するオンラインインタラクションについて、この会社と合意に達しました。

過去2年間、モバイル詐欺対策の結果として得られた経験に基づいて、同社は侵入者による違法行為から加入者を保護するためのいくつかの追加の技術的および組織的対策も実施しています。 詐欺行為にさらされた加入者からの呼び出しに応答し、他のモバイルオペレーター、法執行機関、およびメディアと対話するための手順が開発されました。 ところで、この手順の結果は、トピックで説明されました。 「 モバイルリテラシー 」プロジェクトが開始されました。これは、モバイル詐欺の可能性のある(新たに出現するものを含む)スキームおよびそれらに対処する方法について、会社の加入者の認識と情報提供を目的としています。 プロジェクトのWebサイトには、詐欺の種類の説明と、攻撃者の行動から自分や愛する人を守る方法、詐欺師の被害者になった場合の対処方法、行き先などに関する推奨事項が含まれています。 たとえば、 フィッシングスクリプト 。

不正な操作の実装は、多くの技術的および管理上の制限を導入することにより複雑になります。

- 「モバイル転送」サービスの機能が改善され、加入者はさらに、詐欺師の方向で特定の番号の組み合わせをダイヤルすることで(たとえば、「電話をリセットする」と思われる)、実際にお金を転送するコマンドを作成することを通知されます。

- 毎日および1回限りの送金の制限が導入されました。

- 多くの「モバイルコマース」サービスでは、確認SMSを送信して購入を完了するために加入者を確認する必要があります。

不正な取引が検出された場合、「モバイルコマース」のサービスはすぐにブロックされます。 コンテンツプロバイダーの要件も厳しくなりました。詐欺のリスクを最小限に抑え、責任のレベルを高めるために、パートナーシップ契約の修正が行われました。たとえば、詐欺トラフィックの源泉徴収料金です。 コンテンツプロバイダーには罰金が導入されており、特定の短い番号ごとの月間収益(法務サービスからの収入を含む)に匹敵します。 コンテンツプロバイダーは、広告サービスをオンラインで監視し、それらをブラックリストに登録して、不正と認識されたサービスのアクセスコードを直ちにブロックする必要があります。

現在、注文したサービスのコストに関する加入者の予備警告システムがテストされています。

PS Premiumトラフィックは今年4月にキャンセルされました。