私がリンクしているサイトは、 Pastebin 、 Pastie 、 FrubarPaste 、 YourPaste 、 Codepad 、 Slexy、およびLodgeItです。 ここでは、攻撃者だけでなく、不注意な従業員が残した情報を見つけることができます。

インターネットを介して作業する国防総省は、多くの場合、ターゲットシステムの詳細を明らかにする公開情報を収集することから始めます。 情報収集段階は、その後の攻撃の展開の出発点です。 ここでは、次のような被害者に関連するデータを取得できます。

- クレジットカード番号または個人情報。

- サイトの原則に光を当てることができるソースコードの断片。

- ネットワークデバイス構成の詳細

- 名前、従業員の姓、連絡先、および役職。

そこでどのようなデータが見つかるかを理解するために、Silas Cutlerの記録を見てみましょう「Patebin」( Pastebinサイトの危険性 )のようなサイトの危険性 。 著者は、公開されたデータを収集するためにこれらのサイトを数か月かけて調査しました。 受信した情報には、クレジットカード番号、社会保障番号、ハッキングされたWi-Fiネットワークパスワード、ユーザー名とパスワードのダンプ、チャットログなどが含まれます。

SilesはPastebinを分析するためのスクリプトを公開しています 。

情報の収集と保存は、多くのペンテストを実施する企業にとって魅力的なように思えるかもしれませんが、ほとんどのペンテストではコストがかかりすぎます。 ローカルアーカイブでの保存とその後の検索が実用的でない場合は、検索エンジンツールを使用できます(たとえば、「 password example.org site:pastebin.com 」などのGoogleでクエリを作成します)。

Googleに代わるものは、Andrew Mohawkによって開発された特殊な検索ツールで、 Pastebin Parserと名付けました。 Pastebinなどのさまざまなサイトでさまざまな手法を使用して要求を設定することで、要求を処理できます。 著者は、ダウンロード可能なユーティリティも実装しました。 ローカルにインストールし、ニーズに合わせてカスタマイズできます。

同じ著者がPasteLertと呼ばれるWebツールを開発しました。これは、 Pastebinなどのサイトで指定された条件を満たす情報の出現について通知することができます。

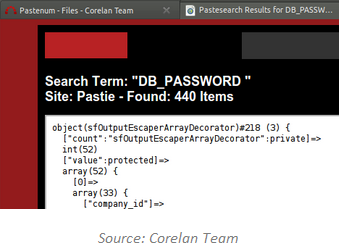

そのようなサイトのデータを使用して、ペンテストの準備として情報を収集するというアイデアは、Corelanチームによって議論されました。 ローカルでインストールできるPastenumユーティリティを導入しました。

ご覧のとおり、ターゲットに関する情報を収集する段階で使用できるテキストを一般的に使用するためにサイトを分析する方法がいくつかあります。 言及されたサイトとユーティリティを紳士のセットに追加できます。また、これらの目的のために独自のユーティリティを開発する場合はコメントを残すことができます(ソースページ-Note transl。 ) 。