私の意見では、比較的新しく興味深いサービス拒否攻撃メカニズム-Slow HTTP POSTについてお話したいと思います 。

この検索では、ハブに関するトピックに関する情報がないことが示されましたが、これには多少驚きがあり、この面倒な省略を補うことにしました。 このトピックは新しいものではありませんが、私の小さな研究で示されているように、関連性があります。 将来的には、私が得た結果から、小さなチャネルを持つ1台のコンピューターから中小規模のサイトを「スタック」できる広く利用可能なテクノロジーの存在について話すことができます。深刻なプロジェクト。 興味を持っているすべての人は、habracatの下で謙虚に歓迎します。

理論

すべての独創的なのと同様に、この攻撃の技術は非常にエレガントでシンプルです。 この攻撃は、HTTPプロトコルの脆弱性に基づいています。 スローHTTP POST攻撃は次のように機能します。攻撃者は正当な「Content-Length」フィールドを持つPOSTヘッダーを送信します。これにより、Webサーバーは送信されるデータ量を把握できます。 ヘッダーが送信されるとすぐに、POSTメッセージの本文が非常に遅い速度で送信され始めます。これにより、サーバーは必要以上にリソースを使用できるようになり、その結果、他のリクエストの処理に干渉します。 これらの接続の数千は、数分でWebサーバーを配置できます。 システムにWebインターフェイスがある場合、このタイプの攻撃により、問題なく「置く」ことができます。

この攻撃は、OWASP 2010 Application Security Conferenceで初めて一般に公開されました。 研究者Wong Onn Cheeは、シンガポールの研究者チームで2009年に初めて攻撃を発見しました。 その後、攻撃に関する調査が実施されました(Microsoftを含む)。 プロトコルの脆弱性は現在公式に認識されています。 当初、この種の攻撃は中国で行われました。 ボットの募集にはオンラインゲームが使用されました。不運なプレイヤーのコンピューターは、特別に生成されたHTTPリクエストをターゲットシステムに送信するために使用されました。

攻撃の単純さにより、オンラインゲーム中に起動されたシンプルなJavaアプレットを効果的に使用することが可能になりました。 被害者が自己署名アプレットを受け入れるとすぐに、ユーザーがオンラインゲームをプレイしている間にアプレットが攻撃を実行し始めました。 ゲームを終了してブラウザを閉じた後、攻撃は停止し、アプレットは削除されました。 あなたが攻撃のソースになったことを知ることは非常に問題です-コンピュータは古典的な意味では感染しておらず、トラフィックを正当なHTTPトラフィックと区別することは困難です。 さらに、インターネットチャネルはほとんど過負荷になりません。

この攻撃により、HTTPまたはHTTPSプロトコル、および明らかにSSL、VPNなどの「安全な」接続の下で、Microsoft IISとApacheを使用したWebサーバーが崩壊します(私の実験が示しているように、脆弱なWebサーバーのリストはそれらに限定されません)。 また、攻撃は、SMTPサーバーやDNSサーバーでも機能するように適合させることができます。 同様のDDOS攻撃(Slowloris)を防ぐために現在使用されている負荷分散ソフトウェアは、新しい手法に対して効果的ではありません。

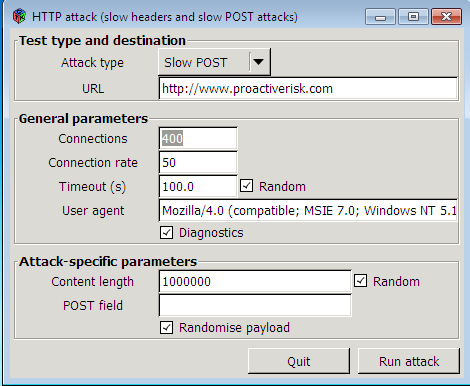

攻撃を実装するプログラム(RU Dead Yet?および私が使用したOWASP HTTP POSTツールについては後で説明します)は無料で入手でき、簡単にグーグルで検索できます。 プログラムの設定は非常にシンプルで、詳細なヘルプとグラフィカルシェルさえあります(プログラム自体はコンソールです)。 ソースコードも利用可能です。

OWASP HTTP POSTツールウィンドウ

練習する

もちろん、私は実際にこれをすべてチェックしました。 OWASP HTTP DoS Toolをダウンロードし、管理している1つのサイトのアドレスを入力しました。 彼は信じられないほどボタンをクリックしました。 1分後、サイトはダウンしました。 これは、私が自宅で良いインターネットを奪われているという事実にも関わらず、私のダウンロード速度はわずか0.5メガバイトです。 このサイトは脆弱です。これは100人のフォーラム(vBulletin)、共有ホスティング、nginxサーバーです。 しかし、それでも、そのような小さなサイトでさえ、半メガビットのチャネルの下に吊るされることを認めなければなりません...これは少なくとも驚くべきことです。

科学はさらに進んだ。 非常に小さなチャネルでも攻撃を実装するのに十分であることに気づいたので、AdvTorを介して攻撃を開始しました(TORについてはこちらで説明します )。 それがどんなに馬鹿で信じがたいように聞こえたとしても、このサイトは落ちた。 後に、より広いインターネットチャネルを備えた複数のコンピューターを使用して、私は純粋に科学的な関心から、同じAdvTorを介して、より深刻なサイトにすべてを送信することができました(最初に所有者とボットネットの助けを借りずに頭脳を置くと主張しました)。 もっともっと。 連続攻撃を実行するスクリプトが記述され(OWASPプログラムにはこの問題に関する制限があります-40,000リクエスト後にオフになります)、出力TORノードを時々切り替え、キャッシュをクリアし、両方のプログラムを再起動します。 ちなみに、この使用モードでは、非常にうまく流れ始めました。 プロセッサは100%でロードされ、AdvTorは恥知らずにメモリを使い果たしました。 一般的に、TORはそのような使用法にはあまり熱心ではありませんでしたが、驚くほどうまくいきましたが、時々きつく締められていました。 これにTORネットワークを使用することは、もちろん完全な野barさですが、

結論

1)HTTP POSTが遅いため、サービス拒否攻撃を組織できます。これまでは、攻撃コンピュータと攻撃対象サーバーの必要な電力/チャネルの到達不能な比率で到達できませんでした。

2)今日、膨大な数の中小サイトがこの攻撃の影響を受けています。 さらに、サーバー側では、サイトが攻撃されていることを診断することすら困難なことがよくあります。トラフィックは通常の値を超えません。

3)攻撃の実装は非常に単純であり、実質的に投資を必要としません。 さらに、これは科学的に知られている唯一のサービス拒否攻撃であり、プロキシを介して現実的に組織化することができます!

4)攻撃トラフィックと法的トラフィックの類似性により、「有害な」パケットのフィルタリングが複雑になり、検出が困難なボットネットの編成も容易になります。

PS

情報は、新規または完全であると主張するものではありません。 それはむしろ、多くのソースからの集合的な無料翻訳に加えて、いくつかの興味深い経験です。 まれな無料の夜(十分な作業)に書かれたので、エラーをおaびします。 このトピックに興味がある場合は、攻撃メカニズムと防御方法について詳しく説明します。

文献と参考文献

OWASPのプログラムの公式ページ

素晴らしい記事(英語の友達向け)

トピックに関する公式プレゼンテーション(PDF)、英語のスピーカー向け

保護方法を説明する詳細な研究(そして再び英語)

OWASPの一般的なトピック情報

このLJには、トピックに関する投稿がありました

追加しました

親愛なるSicness、 Habraiserは怠zyではなく、 UWASPで OWASP HTTP POSTツールをコンパイルしました。 参照により、バイナリとその操作に必要なライブラリを含むアーカイブ。 ソースコードはこちらから入手できます 。