- リモートユーザー側では、最小限の構成が必要です。Windowsのすべての標準アプリケーションと機能が使用されます。

- リモートユーザーはターミナルサーバーで作業し、職務遂行に必要な環境を提供します。

- 会社の内部リソースへの非常に柔軟なアクセス制御(ドメイン認証に従ってTMG \ ISAファイアウォールによって提供されます)

興味があれば、猫にようこそ。

ですから、最初に必要なものを説明します。実際には、これらは2つだけです。

- TMGまたはISAを備えたサーバー

- ターミナルサーバー

両方のサーバー-hyper-vに展開された通常の仮想マシンがあります。

また、2つの無料のサブネットが必要になります(これはすべて良いと思いますが、誰でも十分です)。

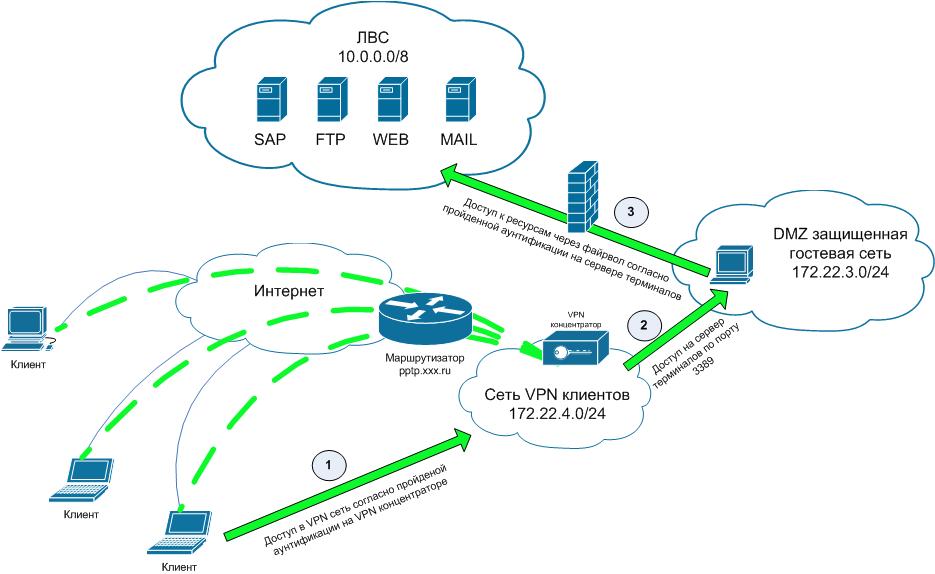

最終リソースへのユーザーアクセスは、条件付きで3つの段階に分けることができます。

- 隔離されたVPNクライアントネットワークへのPPTPアクセス

- ターミナルサーバーへのRdpアクセス

- 任意のアクセスマスクを使用して、ターミナルサーバーから会社のLANリソースへの直接アクセス

以下は、一般的な接続図と手順の説明です。

隔離されたVPNクライアントネットワークへのPPTPアクセス

これを実装するには、pptpサーバーが必要です。ciscoを使用しますが、pptpを境界ルーター\ファイアウォールから同じTMG \ ISAに転送することを妨げるものはありません。これを使用して、クライアントがリソースにアクセスし、その上でpptpサーバーを起動します。 これは、pptpを担当するプッシー設定の一部です。

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

ip pmtu

ip mtu adjust

username ras_user password 7 010157010906550075581B0C4F044011530F5D2F7A743B62643

14255

username ras_guest password 7 120B541640185F3B7E2C713D653075005F025A

interface GigabitEthernet0/0.3

description Internet

encapsulation dot1Q 3

ip address xxxx 255.255.255.252

ip nat outside

ip virtual-reassembly max-fragments 64 max-reassemblies 256

ip policy route-map Internet-10-144-68

no cdp enable

interface Virtual-Template1

mtu 1400

ip unnumbered GigabitEthernet0/0.3

ip access-group 170 in

ip tcp adjust-mss 1360

peer default ip address pool vpn_users

no keepalive

ppp encrypt mppe auto

ppp authentication ms-chap-v2

ppp ipcp dns 172.22.1.201

!

ip local pool vpn_users 172.22.4.1 172.22.4.250

access-list 170 permit udp 172.22.4.0 0.0.0.255 host 172.22.1.201 eq domain

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq 3389

access-list 170 permit icmp any any

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq www

この段階の重要なポイントは、vpnクライアントのネットワークを組織し、そこからrdpポート上のターミナルサーバーにのみ接続できることです。

ターミナルサーバーへのRdpアクセス

したがって、クライアントはpptpサーバーに接続してターミナルサーバーにアクセスし、リモートデスクトップを使用してターミナルサーバーに接続します。この接続の資格情報はドメインユーザーアカウントです。 ここで、少し明確にする必要があります。

ADでは、セキュリティグループはマスクに従って作成されます。大まかに言えば、たとえば4つのリソースグループがあり、たとえばプロジェクトごとに分類されています。 Project1、Project2、Project3、および一般。 したがって、ADでは4つのセキュリティグループを作成し、「一般」グループの最初の3つのメンバーを作成します。 「一般」グループには、ターミナルサーバーへのアクセスを許可します。 さらに、リモートアクセスをADユーザーに接続するには、適切なグループに追加します。

任意のアクセスマスクを使用して、ターミナルサーバーから会社のLANリソースへの直接アクセス

この段階を実装するには、TMG \ ISAを構成する必要がありますが、この記事を書いている間、アクションの明確な指示としてそれを計画していませんでしたが、スキームの説明としてのみでしたので、ファイアウォールの構成の詳細には触れません。

- TMGでは、外部ネットワークはLANになります

- 内部ネットワークはターミナルサーバーネットワークです。

- ルールをユーザーにバインドできるように、ターミナルサーバーにTMG \ ISAクライアントをインストールする必要があります。

- したがって、ファイアウォール内のすべてのルールは、Project1、Project2、Project3、および以前に作成した一般的なセキュリティグループに関連付けられています。

一般に、これは私が共有したいすべてであり、すべてが非常に簡潔に述べられていることを理解していますが、記事の目的は、特定の実装ではなく、ソリューションの1つを示すことであり、ここでは異なる方法で多くのことができます。