ボット

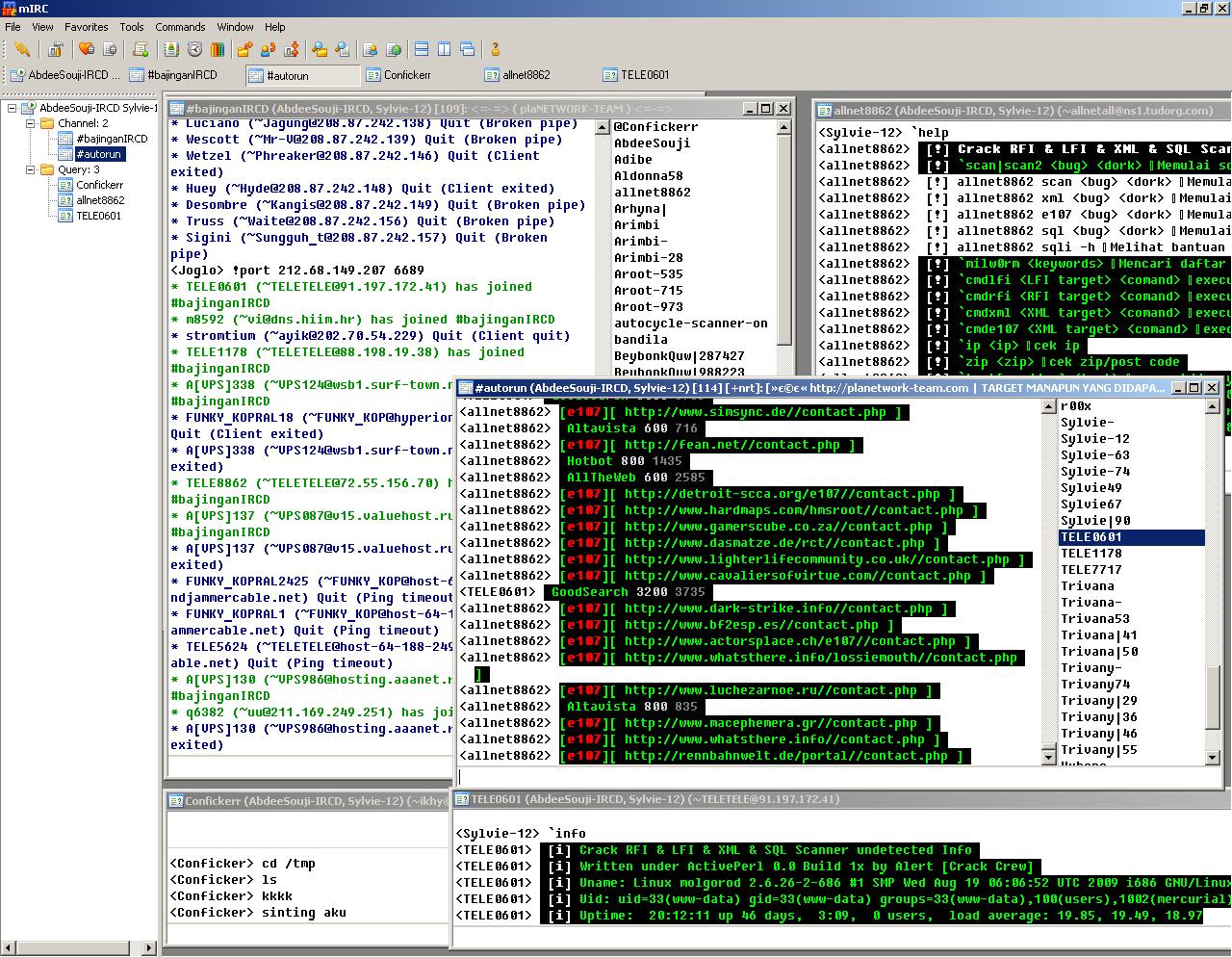

ファイルをざっと見てみると、このボットの設定では、ボットを操作する権利を持つ管理者がConfickerログインを持つ人であることがわかります。 ボットはすぐにIRCサーバー(irc.planetwork.tk:6667、チャネル#autorun)に接続します。 ボットにはいくつかのログインがあります( すべての女性のようです )。 私はあまり長く考えないことに決め、管理者としてログインしました。 しかし、その後、写真を保存するためのあまり知られていないサービスが私に悪いサービスを提供し、正しいニックネームではなく、Conflickerとしてログインしました。 しかし、私はすぐにこれに気づかず、最初は期待した結果でボットのいくつかを操縦しようとしました。 メインチャネルには約120のボットがあり、そのうちのいくつかはサイトの脆弱性をスキャンし、定期的に一般的なチャットに結果を書き込みました。 時々、彼らはさまざまな脆弱性、特にSQLインジェクションを発見しました。これらの脆弱性により、人々はすでに手動で対処しているようです。 検索エンジンを介した被害者の検索は標準です。 チャットを介してボットにコマンドを送信しようとしましたが、ログインを必要としないため、PINGテストのみが機能しました。 そして、ここで私はチャンネル管理者に非常に驚いた。

数年前

少し離れて、数年前にボットネットの1つをどのように「探索」したかについてお話したいと思います。 話は非常に短く、同じ方法でチャンネルに行きました。チャンネル管理者がチャットを開き、最初にls –alをしました。 したがって、意味のないディレクトリにあるサーバーの1つで操作を繰り返すと、ファイルのリストを破棄しました(実際のボットは同じことをする必要がありますが、多少速くなります)。 したがって、プロキシとして機能し、残りのボットネットファイルをダウンロードしました(残念ながら、コンパイルされたのはhttpdのコンパイルです)。 私はこれ以上絞り出せないことを認識し、「こんにちは」と言ったリクエストの1つで、あなたはどうでしたか、それはある種の間違いであるという答えを得ました。

ボット。 継続

彼らが私を人間と見なす場合に備えて、ここで似たようなものを期待していました。 しかし、管理者は、Conflickerのログインを見て、「すごい」と言って、おっとを言った。 私はIRCが特に好きではないので、管理者をチャンネルから追い出し、ログインを変更して彼の代わりをするのは良い瞬間だと思いましたが、今のところ何もしないことに決めました。 ボットが私を管理者として認識するように、ニックネームを変更する可能性を調査するのに時間がかかりました。 そして奇跡が起こりました-Confickerは、リブートする必要があると書いて落ちました。 ユーザー名をConfickerに変更すると、フルアクセスが可能になりました。

何を見つけることができたのか、いくつかの考え

ボットには2つのタイプがあります。

-「初心者」、彼は疑いなく管理者に提出し、私は、主に第二のタイプのボットをロードするのに役立つと思います。 このようなボットのチャットで記述されたコマンドは、ターミナルで入力されたかのようにサーバー上で実行され、結果もターミナルに出力されます。

-「作業中」の場合、管理者は多かれ少なかれ重要な操作のためにパスワードを入力する必要があります。 ただし、helpコマンドはすべてのユーザーに対して機能します。

「労働者」の身体はダウンロードすることができました。 主な機能は、他のサイトの脆弱性のチェック、DDoS、サービスからのエクスプロイトのダウンロードなどです。 このバージョンのボットには、Confickerとikhyの2つのログインが既にありました(ただし、2番目のログインはすべてのユーザーに対して機能しませんでした)。 パスワードdor。 特定のボットとのチャットで「auth dor」コマンドを実行すると(一般チャンネルでは実行しない方がいい)、拡張ヘルプが表示され、すべてのコマンドにアクセスできます。

事前に定義された「初心者」ボットからログインを選択し、最後に乱数を追加してからIRCサーバーに移動すると、チャンネル#bajinganIRCDが自動的に開きます。 どのように見えるか(「Sylvie-12」としてログインしました)はスクリーンショットで見ることができます。

「ワーカー」の本体は/temp/.logsにあります。

「労働者」は「apache」権限で開始されます。

このようなボットネットをハイジャックすることは難しくありません。 まず、すべての「労働者」は同じパスワードを持っています。 そのうちの1人のボディを取得して(「初心者」をエミュレートするか、ハニーポットを使用できます)、管理者のチャンネルからの退出にトリガーをかけることで書き直します。 第二に、この特定のケースでは、管理者が絶えず落ちているので、待つだけで十分です。 もう1つは、これが必要な理由です。

実際、これについて私の好奇心は尽きました。 誰かがボットネットを手に入れることに興味があるなら、それが機能する瞬間とパスワードは、誰も変わっていないと思います。