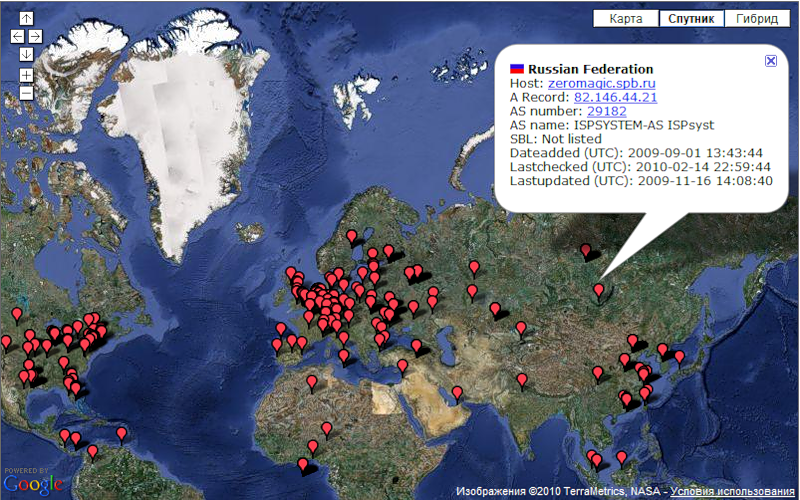

Zeusボット、またはより単純なZeusとして一般的に知られているWin32 / TrojanDownloader.Bredolabマルウェアに関連する状況の発展を長い間監視してきました。 これは、ウイルス作成者によるかなり成功した悪意のある攻撃であり(言語は製品とは呼ばない)、悪意のあるプログラムの市場で長い間定着しており、サイバー犯罪者の間で非常に人気があります。 ZeuS Trackerリソースは、このトロイの木馬の拡散により作成された多数のアクティブなコントロールセンターを引き続きキャプチャします。 そのような各センターは、膨大な数のボットを管理できます。 しかし、大規模なボットネットの管理を1か所に集中させないために、攻撃者は何らかの理由で障害が発生した場合に備えて、複数の小さなボットネットに分割します。

ZeuS Trackerの統計によると、現在までに、このボットネットの合計1296のコマンドセンターが記録されており、そのうち697のみが現在アクティブです。

しかし、私たちの測定によると、これらのトロイの木馬は悪意のあるトラフィックの合計フローにまだ集中しています。

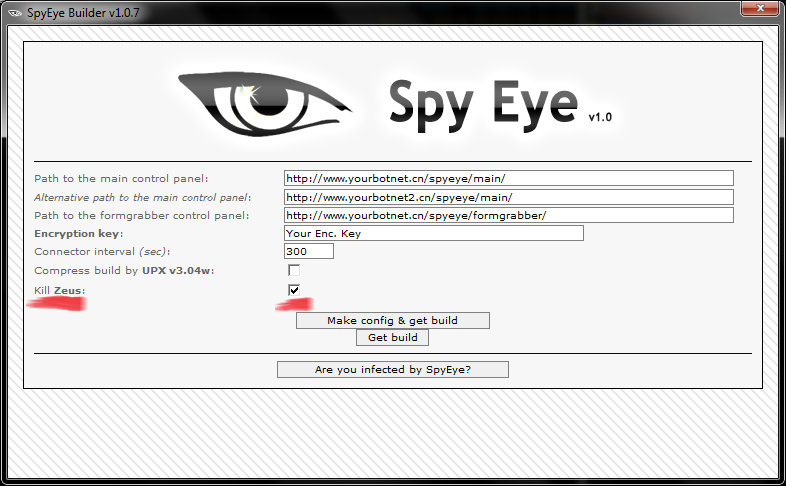

サイバー犯罪コミュニティでのZeusの成功は、主によく考え抜かれたビジネスモデルに関連しています。 その作成者は、犯罪の子孫をいくつかのコンポーネントの一部として配布します。これはボット/トロイの木馬ジェネレーターであり、完全に使用できるボットコントロールセンターです。 実際、ボットジェネレーター自体は、トロイの木馬の動作のさまざまなパラメーターを設定するために必要です。たとえば、さまざまな種類の個人データを盗むためのターゲット設定です。

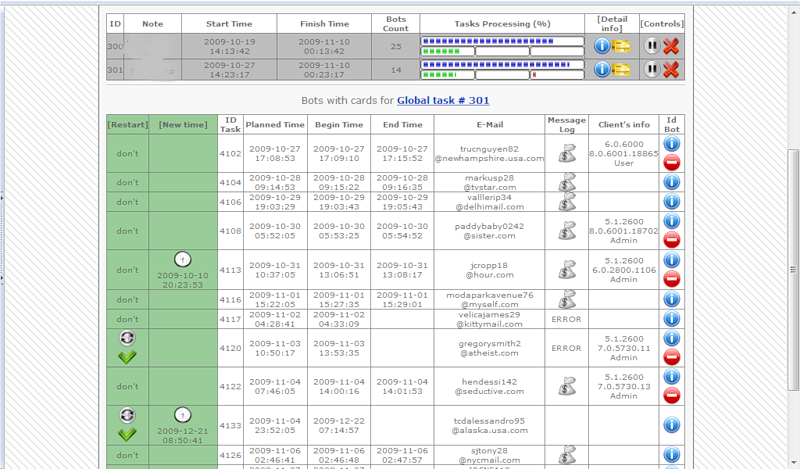

2番目のコンポーネントは、サイバー犯罪者がボットの分布統計を監視したり、ボットの構成パラメーターをリモートで更新したりできるようにするコントロールセンターです。

ゼウスは2009年を通じて積極的に配布されましたが、たとえば、昨年の夏の半ばなど、最も活発な活動の瞬間が記録されました。 この時点で、アドビ製品のいくつかの未解決の脆弱性に関する情報が明らかになり、サイバー犯罪者の活動が活発化するきっかけとなりました。 一見よく考えられたZeusボットの配布戦略に問題を予兆させるものはありませんでしたが、2009年の終わりに、サイバー犯罪シーンに同様のターゲットオーディエンスを持つ新しい「製品」が登場しました。その名前はSpyEye、または分類では、 Win32 / Spy.SpyEyeファミリーへ。 また、ボットおよびコマンドセンターを生成するための一連のコンポーネントとともに配布されます。

Win32 / Spy.SpyEyeはZeusと同じバイヤーを対象としていますが、疑問が生じます。戦争中の派theはこの市場をどのように共有していますか? また、SpyEyeの作成者は、可能な限り最も非公式な方法を選択しました。犠牲者のコンピューターから競合他社を削除するだけです。

したがって、サイバー犯罪者は、Zeusに属する市場の一部を、厳しくかつ非公式につかむことを望んでいます。 この場合、そのような闘争のいくつかのバージョンを提唱することができます。 SpyEyeにはリモート監視と制御のためのより高度なメカニズムがあるため、Zeusの作成者自身が新しい悪意のあるプログラムを広め、そのような残酷な方法で古い子孫を置き換えようとしている可能性があります。

ところで、Bagle、Mydoom、Netskyという3つのサイバー犯罪グループ間で激しい競争が繰り広げられた2004年の出来事を思い出すのが適切です。 さらに、Netskyはライバルを不意に削除しました。 ビジネスには常に競争があり、犯罪ビジネスでは特に過酷な輪郭を描きます。

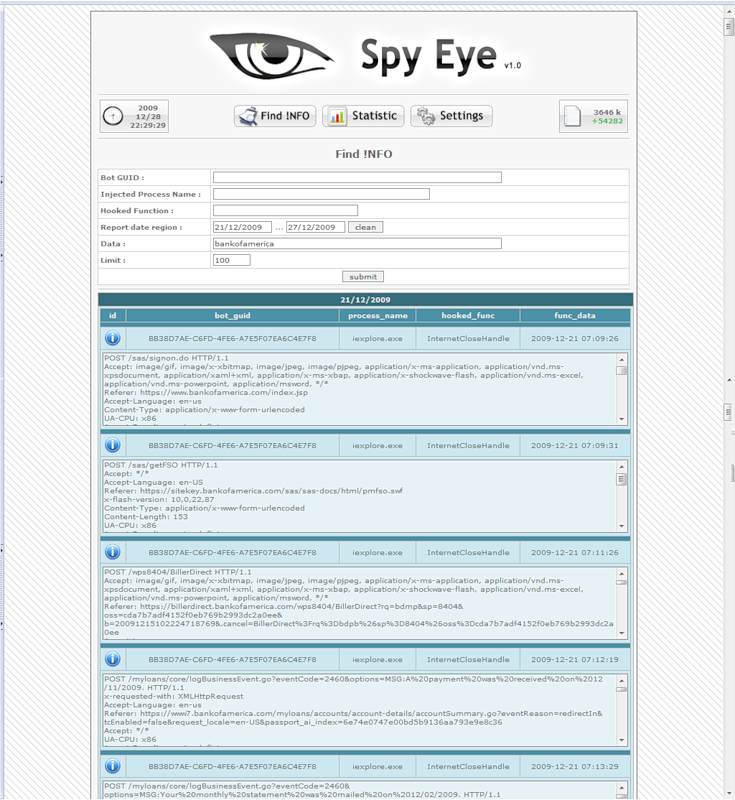

Win32 / Spy.SpyEyeに関しては、まず、個人データの盗難を目的としています。 このトロイの木馬は、キーロガー、FTPパスワードとPOP3パスワードを盗む機能、および一般的なWebブラウザー(IE、FF)のデータ入力を追跡する機能を搭載しています。 このデータが商業的に重要である場合、マルウェアはそれを攻撃者に送信します。 Zeusの場合のように、ボットはHTTPプロトコルを介してコマンドセンターと通信します。 悪意のある機能の実装を考慮すると、このトロイの木馬は、他の悪意のあるプログラムで以前に遭遇した非常に標準的な方法を使用するため、分析の観点から興味深いものを表しません。

今日、私たちは、サイバー犯罪ビジネスを行うためのいわゆる「キット」の進化を目の当たりにしています。 この悪意のある感染の作成者が犯罪クライアントの世話をし、それぞれがより良い品質の偽物を提供しようとしていることは明らかです。 次に何が起こるのだろうか...