「倫理的なハッカー」は、ギャンブルのためのプログラムを作っている会社の目を製品のエラーに開かせようとしましたが、結局はすべてが地獄に落ちました

セキュリティの問題を抱えている会社を見つけた人は、彼女にそのことを伝えるのが困難なことがよくあります。 しかし、それほど多くはありませんが、そのような状況は、攻撃と恐mailの公正な対立と相互告発の性格を獲得します。

それでも、ミシガン州ウェストブルームフィールドに本社を置くAtrientのカジノテクノロジー本部が、英国の報告による2人のサイバーセキュリティ研究者への応答を停止したとき、まさにそれが起こりました。会社を保護する上で疑わしい欠点について。 研究者は自分の仕事にお金を払うことに同意したと思ったが、何も受け取っていなかった。 2019年2月5日に、英国に住む23歳のオーストラリア人ディラン・ウィーラーの1人が、ロンドンの展示会でAtrientブースに来て、会社の最高執行責任者と直接やり取りしました。

次に起こったことは完全には明らかではありません。 Wheelerは、AtrientのCOOであるJesse Gillが彼と議論し、最終的にバッジを引き裂いたと言います。 ギルは、彼はそのようなことは何もしなかったと主張し、ウィーラーが恐exを試みたと非難します。

これらのトラブルは、Twitterにコメントすることで、法的脅威と相互泥沼をもたらしました。 Rapid7のリサーチディレクターであるTod Beardsleyは、このパフォーマンスの観客の1人でした。 「私の最初の反応は」とビアズリーは冗談を言った、「そうだった。ええ、脆弱性を暴露したことでサプライヤーに当たってほしい。」 これは、見つかったエラーに対する報酬よりも優れています。」

脆弱性を明らかにするためのビンゴ:

-ハックはまだありません。

-テクニカルサポート契約がなければ、レポートを受け入れることはできません。

-通常のユーザーはこれを行いませんが、これは問題ではありません。

-この製品は間もなく終了します。

-不法行為を禁止する命令。

-完全な沈黙;

-警察に電話しました。

-軍用グレードの暗号化を使用します。

-だから、それは考案されました。

-私たちはそれについて知っています。新しいバージョンに取り組んでいます。

-これを脆弱性とは見なしません。

-すべてのデフォルト設定を残しました。

-誰のために働いていますか?

-この制限はドキュメントに反映されており、誰もがそれを知っています。修正する理由はありません。

-この製品は内部使用を目的としているため、インターネットにアクセスしないでください。

このストーリーは、脆弱性を調査および発見するときに発生する可能性がある問題の教科書の例にすぎません。

多くの大企業や技術ベンダーは、サードパーティのハッカーやセキュリティ研究者をリダイレクトしてソフトウェアやインフラストラクチャの問題を解決するエラー報酬プログラムをサポートしていますが、大多数の企業には、サードパーティがそれらの穴に関する情報を共有する明確なメカニズムがありません。セキュリティ。

そのような企業の脆弱性を発見し、ビアズリーは、「それに応じて、沈黙から積極的な無視まですべてを受け取った-「私はこれを聞きたくない!」-違法行為の停止を要求する手紙を言った。 すべてありましたが、私は多くの肯定的なレビューを受けました。 「私は、脆弱性の開示に十分な経験がない人々と協力し、彼らがそれを理解するのを助けました。」

この場合、比較的経験の浅い2人の「倫理的ハッカー」が、彼らにとって比較的深刻に思えるセキュリティ問題を整理しようとしました。Atrientディレクターは、2、3の未熟なハッカーが彼らから金をmakeけようとしていると考えました。 Wheeler、Atrient、および米国の主要なカジノオペレーターやFBIサイバー部門を含む他の株主との間の電話とメールの通信を数か月にわたって記録したおかげで、すべてがどのように発展したかがよくわかりました。

会社

ラスベガスアトリエントオフィス、マッカラン国際空港の近く

Atrient West Bloomfield Headquartersはこの建物にあります。

Atrientは、カジノおよびゲーム業界の非常に狭いニッチで活動する小さな会社です。

2002年4月にSam AttishaとDashinder Gillによって設立されたAtrientは、最初Vistron、Inc.という名前で設立され、その後1年後に名前が変更されました。 彼女は、ITスタッフの募集、ソフトウェア開発、クリエイティブサービス、プロジェクト管理のための「カスタムソリューション」を提供しました。 しばらくの間、同社はVistron Wireless Inc.を開設してワイヤレス事業に参入しました。 会社の登録書類に記載されている「ワイヤレス業界向けのマーケティングおよび技術サービスを提供する」ため。

数年にわたり、オンラインカジノソフトウェアの統合も同社の活動分野に参入しました。 2015年までに、Atrientは主にPowerKioskカジノユーザーのロイヤリティシステムに焦点を当て、個々のスロットマシン、電子デバイス、モバイルアプリケーションを組み合わせてギャンブルプレーヤーを追跡し、報酬、特別なゲーム、マーケティングオファーを提供しました。 システムは、ロイヤルティカードまたはBluetoothビーコンとモバイルアプリケーションを使用したジオロケーションを介してユーザーを追跡し、プレーヤーが受け取ったボーナスのコストを保存できます。

Atrientは、販売および顧客サポートのためにラスベガスにオフィスを構えていますが、ミシガン州ウェストブルームフィールドにある小さなビジネスセンターに本社を置いています。 歯科医院とH&Rブロックアドバイザーオフィスがある2階にあり、その下にはドーナツカフェとマットレスショップがあります。 Atrientのオフィスは別の外部委託IT会社であるAzilenで 、インドに2つのオフィス、ベルギーに1つのオフィスがあります。 AtrientとAzilenの関係は完全には理解されていません。 Azilenの少なくとも1人の開発者が、2018年5月に登録されたインドのハイデラバードのAtrientで働いています。

どうやら、Atrientはそのニッチでかなり気分が良く、カジノとギャンブルの分野で最大の企業のパートナーを持っているようです。 2014年、コナミは、Atrientソフトウェア製品をコナミの顧客に配布する独占的権利について彼女と契約を結びました。 また、Atrientは、Scientific Games Bally TechnologyおよびInternational Game Technologyゲームシステムにソフトウェアを統合しました。

過去1年間、Atrientは、ゲームおよび金融ソフトウェア会社であるEveri Holdingsと協議してきました。2019年3月12日、EviriはAtrientから「特定の資産および知的財産を取得する」と発表されました。 契約は、契約に規定された特定の条件に基づいて、今後2年間で4,000万ドルから2,000万ドルのライブマネーと追加の支払いに費やされました。 セキュリティ研究者は、これらの交渉中に意見を求められました。

研究者

私たちの研究者は情報セキュリティの経験がありますが、業界のベテランと名付けることはできません。 Wheelerは23歳で、Atrientのパートナーは17歳のBritonで、電子メールと電話でBenと呼ばれていました。 ベンは情報技術を研究しており、Twitterや他のネットワークでは@ Me9187というニックネーム、または単に「私」と書いています。

過去のホイーラーは法律に関して非常に深刻な問題を抱えていました-ギルはすぐに編集上の回答でこれを指摘し、ロンドン展示会での2月5日の出来事についてコメントしました。 かつてオーストラリアにいたウィーラーは、未成年のときにハッキングで告発され、その後20歳で刑事訴追を避けるために保釈金からチェコ共和国に逃げました。 ウィーラー自身は、彼の訴訟がオーストラリアで閉じられたと主張し、彼をそれ以上追求しないことに決めました。 現在、彼は英国に法的に存在しており、当局は彼の「犯罪の過去」を知っている、と彼は言った。

「彼は私が14歳のときにオンになりました」と、ウィーラーは編集部に語り、オーストラリアの法律の下では、彼の事件は印刷物で公開することはできないと述べた(オーストラリアの多くの新聞は事件を詳細に説明したが) 「それでも、過去は終わった。」 私は可能な限り透明にしようとしていますが、私の過去がAtrientを興奮させているという事実は好きではありません。 これは情報セキュリティ産業であり、多くの人々は暗い過去を持っています。」

Shodanを狩る

インターネットから100,000を超えるJenkinsサーバーにアクセスできます。 それらの多くには、Shodan.ioおよびCensys.ioを通じて発見できる脆弱性があります。

2018年10月29日に、WheelerとMeはインターネット上の脆弱なシステムを検索しました。 彼らは、Webリクエストと、これらのツールがサポートするコマンドラインを介したダイレクトコマンドの組み合わせを通じて、2つの脆弱性検索エンジン(CensysとShodan)にリクエストを送信しました。 検索中に、彼らは「開いたドア」に出くわしました-Jenkinsサーバーは、アクセス制御がオンになっていないと言います。

もともとSun Microsystemsが所有していたJenkinsプロジェクトは、ソフトウェア開発プロセスで使用する必要があります。 アセンブリを継続的に統合、コンパイル、展開できます。 彼は非常に深刻なセキュリティ問題を抱えており、過去の欠点によりコードをリモートで実行できたため、攻撃者は会社のソフトウェア開発チェーンの橋頭organizeを組織できました。 WheelerとMeは、クラウド内のWindows仮想マシンで実行されているAtrientのJenkinsサーバーにはユーザー認証が設定されておらず、サーバーのWebコンソールにアクセスするだけでユーザーに管理者権限が与えられたと主張します。 このステートメントで、Atrientは、このカップルがブルートフォースパスワード推測を使用してサーバーにアクセスしたと主張しています。

WheelerとMeは、そこを調べて、サーバーの所有者を特定できるかどうかを確認することにしました。 サーバーアクセスを使用して2行のGroovyスクリプトを実行し、サーバー全体を検査できるリモートコマンドラインを作成しました。 彼らが見つけたドキュメントとデータに基づいて、AtrientとAzilenの従業員は、PowerKioskプラットフォームに関するエラーメッセージ、モバイルアプリケーションのコードリポジトリ、さまざまなカジノのキオスクオプションを開発および送信するためにサーバーを使用することを決定しました。 また、FileZilla File Transfer Protocolがサーバー上で構成されていること、およびいくつかのデータベース、ソースコードリポジトリ、PowerKiosk APIを提供する作業コードとの通信も発見しました。

ギルは、夫婦が実際に動作するコードがないデモプラットフォームを見つけたと主張しています。 サーバーにリストされているカジノの少なくとも1つはデモ環境でした。 カジノモナコは、Atrientのフェアやマーケティング資料で製品を紹介するために使用される偽のカジノでした。

2018年11月4日、MeとWheelerは、ディレクターのSam Attishを含むAtrientとAzilenのすべてのアドレスに、サーバーのセキュリティ問題に関する警告とともにメールを送信しました。 「これらの詳細を関連するセキュリティチームに伝えて、私に連絡するようアドバイスしてください」とメールは言った。 PowerKiosk、そのWebインターフェイス、および特定のAtrientクライアントに合わせたモバイルアプリケーションに関連するデータベースとAPIのリストもそこにリストされました。

多くの場合、これらのメールは返信されません。 それらは文法上の誤りとタイプミスでいっぱいであり、彼らは典型的な職業上の通信のようには見えませんでした。 Wheelerは、Attishaがこれらの文字がSpamフォルダーにあることを彼に通知したと言います。

しかし、ビアズリーは、彼の経験では、専門的にフォーマットされたメッセージでさえ無視できると述べた。 「私たちは、大型スーパーで販売されているWiFi家庭用監視カメラであるGuardzillaについてのメッセージを書きました。 そして、私たちは何も達成していません」と彼は言いました。 「サポートリクエストを行い、LinkedInを介して会社で働く人々を追跡しました。1人のジャーナリストが会社の代表者を見つけて、その1人と話をしました。」

そして、このすべての後、会社は応答しませんでした。 「カメラはまだ使用するのが危険です」と、ビアズリーは言いました。 「すべてのホームビデオがあるAWS S3のストレージは保護されていません。」

ウィーラーはそこまで行きませんでした。 彼女と私は、この機会に国民の注目を集めようとして、つぶやき始めました。 この時点で、Guise Buleは状況に引き込まれました。

注目を集めました

元政府のセキュリティ請負業者であり、安全なWebベースの企業であるWebGapの共同設立者であるGuiseBühlは、「情報セキュリティ関連の作成者クラブ」であるSecJuiceも設立しました。 ウィーラーと私は、状況を促進するために助けを求めようとして、Aulentに関する記録を再投稿したBeulに頼りました。 現在、これらのツイートはすでに削除されています。

Beulの支援は、Atrientソフトウェアを使用する主要なカジノオペレーターとFBIという2つの関心のある組織の注目を集めました。

11月9日、カジノの警備員が私に連絡しました。 11月10日に、Wheelerが訴訟に介入し、カップルによって発見された内容の簡単な説明を送信しました。

私は、あなたがTwitterでチャットしてから手紙を送った同僚です。 この脆弱性は、キオスクがHTTPを介して保護されていないデータを処理および送信するため、プロバイダーの1つであるAtrientとそのセキュリティに対する恐ろしいアプローチに関連しています。

私たちがそれらを正しくしようとしているこれらの欠点により、私たちはそれらの存在を公に発表することを余儀なくされました。 その中には小さな問題もあります(すべての詳細を開示するわけではありませんが、良い例の1つは、プロバイダーに保存されているデータがFTPであり、ログイン名とパスワードが小文字の会社名にすぎないことです)製品に関連する穴(PowerKiosk)。

同じ日に、Buleは彼のリツイートについてFBIから連絡を受けました。 Beulは、Wheeler、Me、およびCybercrime DivisionとLas Vegas BranchのFBIエージェントとの一般的な電話会話を手配しました。 ウィーラーは会話を録音しました。

Wheelerは、問題の深刻さを心配していたため、自分と見つけた情報を公開するつもりはなかったとFBIに話しました。 実際、それは「お金を印刷する」ために使用できると、ウィーラーはエージェントに語った。 彼はまた、彼と私はカジノのオペレーターと会話したが、Atrientに連絡できなかったと言った。

「おそらくこれであなたを助けることができるでしょう」と、あるFBIエージェントは言いました。

11月11日のWheelerのカジノとのやり取りは、会社のセキュリティディレクターから賞賛されました。 彼はホイーラーに、「情報開示に対する専門的なアプローチに個人的に感謝したい。また、サプライヤーからすぐに返事をもらえなかったが、それを修正する機会を彼に与えた」と書いた。 彼は、「商人をホイーラーに送る」ことを提案し、Tシャツとヘッドギアのサイズについて尋ねました。

同じ日に、FBIは別の共同呼び出しを組織しました-今回はAtrient's Gillを含みます。 ウィラーによっても記録された会話の中で、ギルは次のように述べています。 私たちはそれを所有したいと思います。 これをどのように整理できますか?」

この時点まで、お金は会話で言及されていませんでした。 研究者はいつかコンピュータセキュリティ会議で発見を発表する予定だったので、WheelerとMeは、カジノオペレーターの「商人」にのみ尋ねて、パフォーマンス中に「輝く」ようにしました。

しかし、非公開契約のアイデアが交渉に現れた後、ホイーラーはバグを検出したことに対する報酬に言及しました。 彼は、Atrientが彼の会社に140時間の相談に相当する金額を支払うことを提案しました。これは約60,000ドルです。

アカウントください

「脆弱性情報を一貫して開示するとき-初めてソフトウェアベンダーに電話する-それを強調することは非常に重要です。「私は販売しようとはしていません。あなたを脅迫しません。将来の製品を販売するためのプレゼンテーションをしようとはしません」ビアズリーは言う。 「私は常にいくつかの理由でこれを強調しています。 第一に、私は刑務所に行きたくない。 第二に、ほとんどの人にとって、これは非常に感情的な出来事であり、特に脆弱性の開示に以前に対処したことがない人にとってはそうです。

Beardsleyは、脆弱性を彼に明らかにするとき、「私は人々と話す最初のサードパーティのセキュリティスペシャリストであることがわかった」としばしば言いました。 したがって、「状況を最大限に緩和しようとしていますが、ITセキュリティの分野でのこのようなスキルだけでは十分ではないようです。」

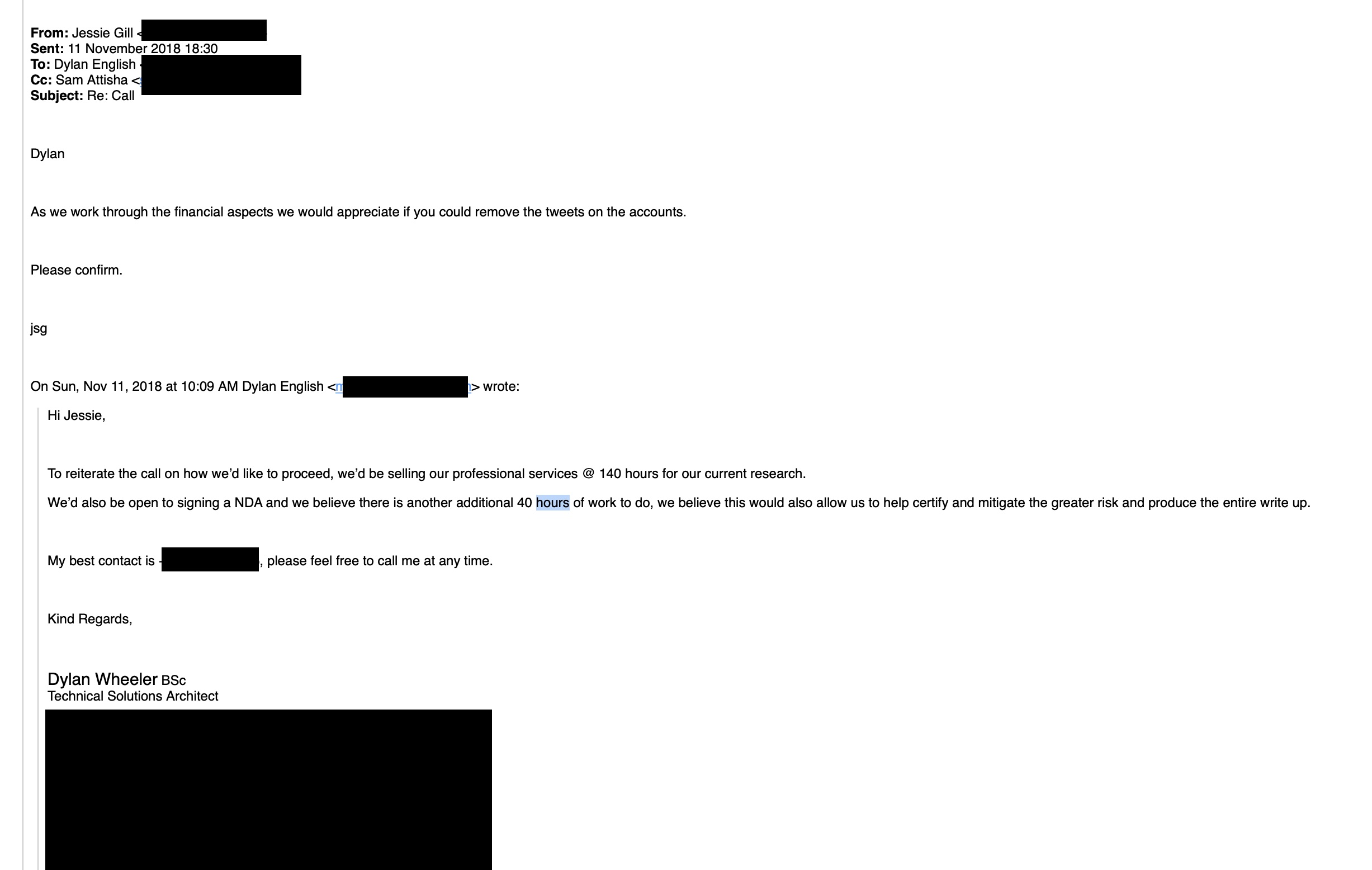

しかし、今では支払いのアイデアが会話に現れ、研究者たちは支払いをすることに決めました。 その呼び出しは終了しましたが、交渉は続きました。 Meのアカウントから「ネガティブなAtrientツイート」の削除をリクエストした後、Atrientサーバーからダウンロードしたデータの場所をリクエストした後、Gill、Attisha、Atrientの弁護士は2018年にWheelerに話しました。 彼らは、彼が彼と弁護士と話し合うことができるように、彼に秘密保持契約の草案を送ると言った。

2018年12月7日、Atrientの弁護士はWheelerに次のようなメールを送りました。 それをあなたの弁護士に転送してほしいですか?」 Wheelerは私に彼に草案を送るように頼んだ。 しかし、彼は追放されませんでした。

1週間後、Gillはドラフトが「今週私たちに届いた」という手紙でWheelerに通知しました。 サムと私は勉強します。 月曜日[12月17日]までに送信できます。 しかし、すべての休日は彼らからのニュースはありませんでした。 2019年1月4日に、AttishaはEメールで彼とギルが出張に行ったことを説明しました。

数週間は沈黙していた。 その後、2019年1月21日に、Attishaは次のように書きました。

すぐに契約書を送付します。 1月下旬から2月上旬にロンドンに行きます。 必要に応じて、そこで会い、契約書に署名することができます。

ウィーラーは同意し、彼が訪問者として登録したので、彼はロンドンでICE会議に来ることができると言いました。 しかし、会議日が近づくと、Atrientからの手紙が届きなくなりました。

この時点で、AtrientはEveriとの購入交渉を行っていました。 ICEカンファレンスで、EveriはAtrientとの「パートナーシップ」の開始を発表し、両社は共同製品を実証するために1つの立場を共有しました。 ウィーラーは、投げられたばかりで支払われないのではないかと疑い始めました-そして、彼は個人的にAtrientのディレクターと話をしたかったのです。

焼Incパーティー

企業が脆弱性にさらされると、Luta Securityの創設者でありディレクターであるKatie Mussouri氏は、「少なくとも、非倫理的な措置に頼らないことが常に最善です」と語りました。 企業は、脆弱性を開示する姿勢を作成または明確にし、会社が問題を認識し、その解決策に取り組んでいるという声明にのみ声明を限定することでこれを行うことができます[声明を保持]。

「世論の裁判所で勝つことはできない」とムスーリは説明した。 「組織が大きくなればなるほど、その行動はより倫理的でなければならず、そうでなければ失礼のイメージを獲得します」と研究者は言います。

ただし、この場合、このように行った人はいません。

Wheelerと彼の友人は、2月5日のICE会議でAtrientとEveriの共同ブースを訪れました。 そこで彼はギルを見たが、それは小競り合いにつながった。 Wheelerは、GillがWheelerの「友人」について何かに言及したと主張しています。 ウィーラーは、ギルが攻撃を非難する方法のビデオをすぐに投稿しました-ビデオ自体への攻撃はありませんでした。 ギルはすべてを否定しました。

ウィラーへのメールと、その後の編集者との電話インタビューで、ギルはウィーラーをAtrientの恐mailに参加したとして非難した。 GillはまもなくWheeler、Me、およびBeauleに電子メールを送信しました。

本日からの手紙、およびICEフェアの当社ブースでの共犯者の出現について、システムのセキュリティに関する特定の声明を発表しました。

あなたとあなたの同僚は、2018年11月のデモプラットフォームの不正なハッキングに対して責任があり、その結果、私たちと私たちの顧客に属する機密情報があなたの手に落ちました。 あなたとあなたの共犯者は、この情報と引き換えに私たちにお金を要求しました。 違法行為に対する補償を支払う準備ができていないため、脅威に対応しないでください。

ご存知のとおり、昨年11月に違法行為に関して連邦捜査局に連絡し、現在、英国、ヨーロッパ、オーストラリアの関連当局と協力しています。

すぐに次のことを要求します。

- 私たち、私たちの従業員、代表者、クライアント、アドバイザーへの脅迫を止めました。

- あなたの処分で機密情報のすべてのコピーを返しました。

- 彼らは、機密情報が電子的に保存されている場所、所有しているデバイスまたはストレージシステム、サーバーまたはクラウドストレージのいずれにあるかを通知し、すべての機密情報の完全かつ不可逆的な消去を保証するために必要なすべての措置を講じました。すべてのコピーとバックアップ、すべての一時的またはその他のコピーを含み、だれも機密情報またはその一部にアクセスできないようにします。

機密情報の一部または違法ハッキングに関連する情報を公開したり、他の方法で機密情報をパブリックドメインに投稿したりしないでください。

明日、英国時間の午前9時までに返信して、これらの要求を満たすことを確認してください。

私たちは、民法および刑法であなたとあなたの仲間に対して取れる行動について弁護士と相談します。 それまでの間、この点でのアクションは控えてください。

Atrientまたはその顧客に対するこの事件の結果に関するあなたの意見は、フィクションに基づいています。

Atrientは、Twitterで展示会の出来事に関する声明をすぐに投稿し、それを削除しました。 (ギルは、これは「償還」によるものだと言った)。 その後、この声明の別のバージョンが編集スタッフと英国の他のエディションに送られました。 それは言います:

当社の製品の1つと攻撃の疑いに関する脆弱性に関連する虚偽の主張を認識しました。 2018年11月、当社の製品販売サイトの1つが、個人データを持たないデモサーバーによってひどく攻撃されました。 この攻撃は、営業チームのデモサイトに影響を及ぼしました。

その後、個人のグループが私たちに連絡しました。その中には、現在知られているように、secjuice.comのギザ・ブルーの仮名であるディラン・イングリッシュと名乗る人と彼の名前を与えることを拒否した人がいました。 まもなく

この事件には金銭的な動機が関与していることが明らかになりました。 FBIはこのグループの存在を認識しています。

2019年2月6日、「セキュリティ研究者」の1人がICEロンドンのAtrientブースに予定外の訪問を行いました。 彼の名前は彼のバッジ、ディラン・ウィーラーに書かれており、これが彼の本当の名前だと信じています。 Atrientは金を払わないと告げられた後、彼は今回の攻撃について別の虚偽の告発を行いましたが、その根拠はExCel展示センターが実施した調査で明らかになりました。

現在、この事件は法律コンサルタントと法執行機関の手に委ねられています。 したがって、追加のコメントは冗長です。

ディラン・イングリッシュという名前はウィーラーのメールに実際に付けられています。彼はこのニックネームを使用して情報セキュリティ会社で働いています。 ただし、Atrientへのすべての手紙の署名では、カジノオペレーター宛てであり、FBIは彼の本当のフルネームであったため、イベントのすべての参加者はそれを知っているはずでした。

Atrientに応答を送信することで、WheelerはFBIエージェントとカジノオペレーターに手紙を送り、彼は攻撃され、Atrientは脆弱性の修正を懸念していないと述べました。 その後、彼はすべてをBeulに伝え、FBIとの会話の記録へのリンクと、SecJuiceでの公開用のスクリーンショットも提供しました。 これで、WheelerとMeがAtrientに報告したセキュリティ問題の詳細が公開されました。

サポートする時期と合格する時期を知る

この状況の発展のエピソードは、Beardsleyを驚かせません。 「脆弱性の開示に関与する人々は、現在の状況についてすぐに知ることができます。通常、人々はこれをあまり頻繁に行わないため、私たち全員がひどくそれを行います。 できれば行動する方法についての指示はありません。」

合意された開示がうまくいく場合でも、秘密保持契約や法的脅威などがなくても、数か月かかることがあります。しかし、適切なアプローチの利点は、ビアズリーによると、「おそらく、会社は、情報開示で彼らにやってくる次の人をよりよく知覚し、おそらくあなたほど繊細ではないでしょう。期待できるのはそれだけです。」

ウィーラーとカジノオペレーターの間の相互作用は、開示がうまく行われる方法の例です。そして、オペレーターが独自のセキュリティサービスを持っていたのでうまくいきました。報酬の議論の欠如も助けた。

しかし、Atrientと研究者の間の敵意は、お金のためだけでなく生じたようです。 4,000万ドルの取引が完了に近づいたとき、この開示の瞬間も役割を果たしました。ビジネス状況、比較的短い期間(開示基準による)、および会話の進行方法を考えると、Atrientの感情が熱くなったのは驚くことではありません。花火はほとんど避けられませんでした。

情報開示のベテランであるBeardsley氏は、次のように述べています。「これは通常の状況であり、ほとんど期待できないことを知っています。開示を扱うアメリカ企業を訓練するだけでなく、これらのエラーを発見した人々を訓練することも私たちの責任です-特に今日、バグの公開が一般的になった時代に、バグが開示されたときに人がこれに感謝します。」