この記事は、 Palo Alto Networksの機器セットアップの機能に関する以前の資料の続きです。 ここでは、 Palo Alto Networks機器でのIPSecサイト間VPNのセットアップと、複数のインターネットプロバイダーを接続するための可能な構成オプションについて説明します。

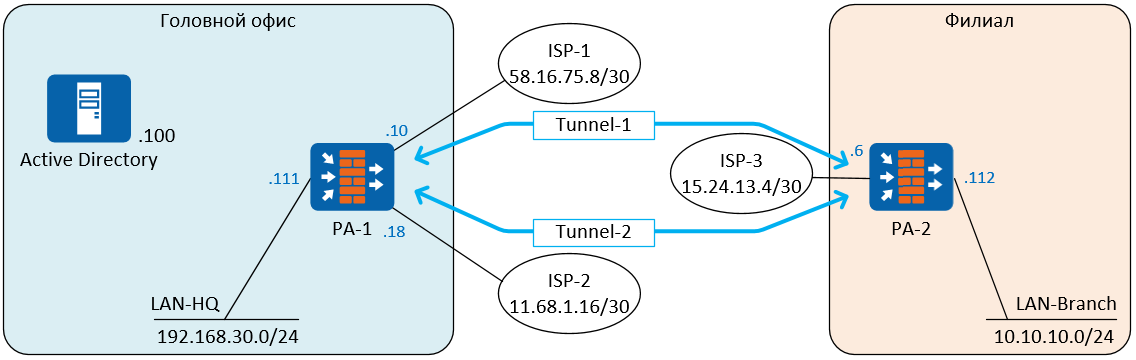

デモンストレーションには、本社と支社の標準接続スキームが使用されます。 フォールトトレラントなインターネット接続を提供するために、本社では2つのプロバイダー、ISP-1とISP-2の同時接続を使用しています。 ブランチには、ISP-3という1つのプロバイダーのみが接続されています。 ファイアウォールPA-1とPA-2の間に、2つのトンネルが構築されます。 トンネルはActive-Standbyモードで動作し、Tunnel-1はアクティブです。Tunnel-1が失敗すると、Tunnel-2はトラフィックの送信を開始します。 Tunnel-1はISP-1インターネットサービスプロバイダーへの接続を使用し、Tunnel-2はISP-2インターネットサービスプロバイダーへの接続を使用します。 すべてのIPアドレスはデモ用にランダムに生成され、現実とは関係ありません。

サイト間VPNを構築するには、 IPSecが使用されます。IPSecは、IPを介して送信されるデータを保護するためのプロトコルのセットです。 IPSecは、送信されたデータの暗号化を提供するESP (Encapsulating Security Payload)セキュリティプロトコルを使用して動作します。

IPSecには、 IKE (インターネットキーエクスチェンジ)、SA(セキュリティアソシエーション)のネゴシエーションを担当するプロトコル、送信データの保護に使用されるセキュリティ設定が含まれます。 PANファイアウォールはIKEv1およびIKEv2をサポートします。

IKEv1 VPNでは、接続はIKEv1フェーズ1 (IKEトンネル)とIKEv1フェーズ2 (IPSecトンネル)の2つの段階で構築されるため、2つのトンネルが作成されます。 IKEv1フェーズ1には、メインモードとアグレッシブモードの2つの動作モードがあります。 アグレッシブモードは、使用するメッセージが少なく、高速ですが、ピアID保護をサポートしません。

IKEv2はIKEv1に取って代わり、 IKEv1と比較して、その主な利点は帯域幅要件が少なく、SAネゴシエーションが高速であることです。 IKEv2は、より少ないサービスメッセージ(合計4つ)を使用し、EAP、MOBIKEプロトコルをサポートし、トンネルを作成するピア可用性チェックメカニズムを追加します-Liveness Check 、IKEv1のDead Peer Detectionを置き換えます。 テストが失敗した場合、 IKEv2はトンネルをリセットし、できるだけ早く自動的に回復できます。 違いについてはこちらをご覧ください 。

異なるメーカーのファイアウォール間にトンネルが構築されている場合、 IKEv2の実装にバグがある可能性があり、そのような機器との互換性のためにIKEv1を使用することが可能です。 それ以外の場合、 IKEv2を使用することをお勧めします。

設定手順:

•2つのインターネットプロバイダーをアクティブ\スタンバイモードで構成する

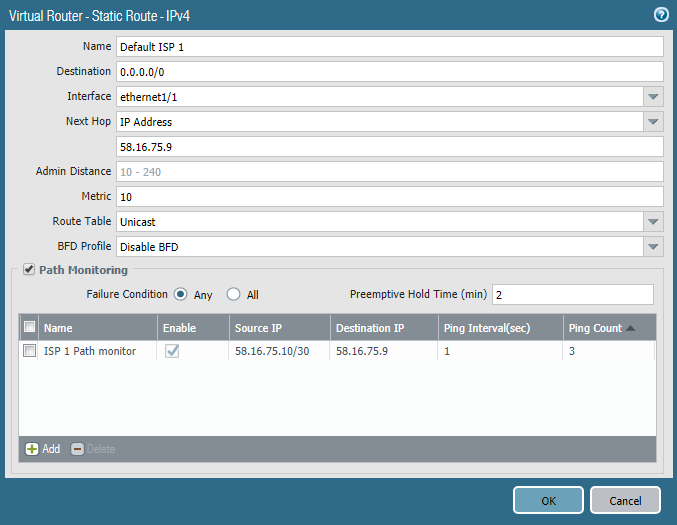

この機能を実装するにはいくつかの方法があります。 その1つは、 PAN-OS 8.0.0以降で利用可能になったパスモニタリングメカニズムを使用することです。 この例では、バージョン8.0.16を使用します。 この機能は、CiscoルーターのIP SLAに似ています。 静的デフォルトルートのパラメーターでは、pingパケットは特定の送信元アドレスから特定のIPアドレスに送信されます。 この場合、ethernet1 / 1インターフェイスはデフォルトゲートウェイに1秒に1回pingを実行します。 3行のpingに対する応答がない場合、ルートは動作不能と見なされ、ルーティングテーブルから削除されます。 同じルートが2番目のインターネットプロバイダーの方向に構成されますが、メトリックが大きくなります(バックアップです)。 最初のルートがテーブルから削除されるとすぐに、ファイアウォールは2番目のルート( フェールオーバー)に沿ってトラフィックの送信を開始します。 最初のプロバイダーがpingへの応答を開始すると、そのルートはテーブルに戻り、最高のメトリックであるFail-Backにより2番目のプロバイダーを置き換えます。 フェールオーバープロセスは、設定された間隔に応じて数秒かかりますが、いずれにしても、プロセスは瞬時ではなく、この時点でトラフィックは失われます。 フェールバックはトラフィックを失うことなく通過します。 ISPがこのオプションを提供している場合、 BFDを使用してフェールオーバーを高速化することが可能です。 BFDは 、 PA-3000シリーズおよびVM-100以降でサポートされています 。 pingのアドレスとして、プロバイダーのゲートウェイではなく、常にアクセス可能なパブリックインターネットアドレスを指定することをお勧めします。

•トンネルインターフェイスの作成

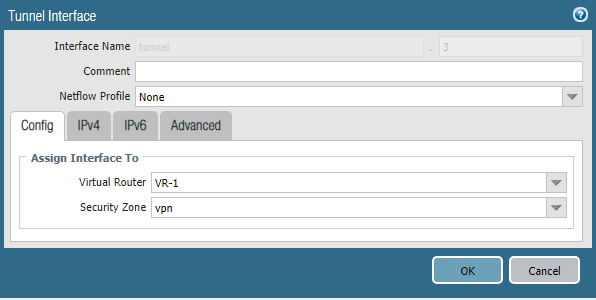

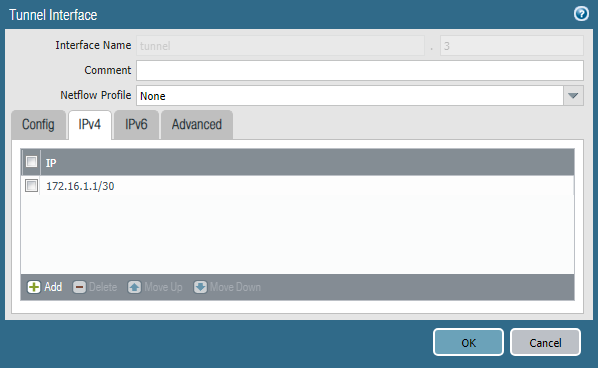

トンネル内のトラフィックは、特別な仮想インターフェイスを介して送信されます。 これらはそれぞれ、中継ネットワークからのIPアドレスで構成する必要があります。 この例では、サブネット172.16.1.0/30がTunnel-1に使用され、172.16.2.0 / 30サブネットがTunnel-2に使用されます。

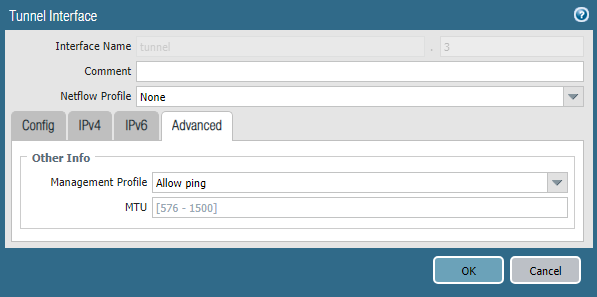

トンネルインターフェースは、 ネットワーク->インターフェース->トンネルセクションで作成されます。 仮想ルーターとセキュリティゾーン、および対応するトランスポートネットワークのIPアドレスを指定する必要があります。 インターフェイス番号は任意です。

[ 詳細]セクションでは、このインターフェイスへのpingを許可する管理プロファイルを指定できます。これはテストに役立ちます。

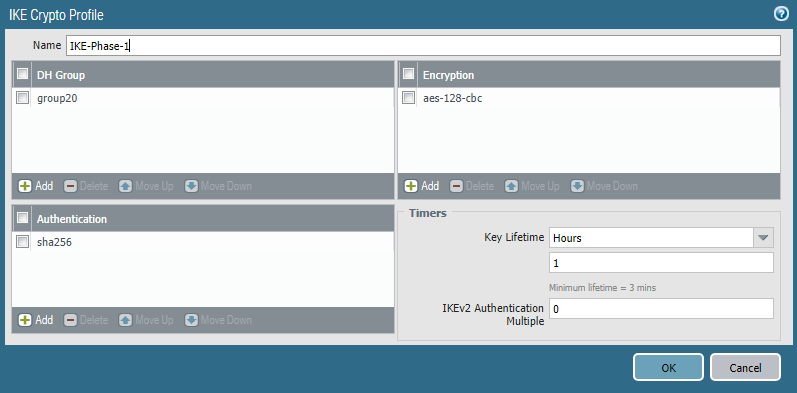

•IKEプロファイルの構成

IKEプロファイルは、VPN接続を作成する最初のステップを担当します。ここでは、 IKEフェーズ1トンネルパラメーターが指定されています。 プロファイルは、[ ネットワーク]-> [ネットワークプロファイル]-> [IKE暗号化]セクションで作成されます。 暗号化アルゴリズム、ハッシュ、Diffie-Hellmanグループ、およびキーライフを指定する必要があります。 一般的なケースでは、アルゴリズムが複雑になるほどパフォーマンスが低下するため、特定のセキュリティ要件に基づいて選択する必要があります。 ただし、重要な情報を保護するために14歳未満のDiffie-Hellmanグループを使用することは強くお勧めしません。 これは、2048ビット以上のモジュールサイズ、またはグループ19、20、21、24で使用される楕円暗号化アルゴリズムを使用してのみ平準化できるプロトコルの脆弱性が原因です。これらのアルゴリズムは、従来の暗号化よりも生産的です。 詳細はこちら 。 そしてここに 。

•IPSecプロファイルの構成

VPN接続を作成する2番目の手順は、IPSecトンネルです。 そのためのSA設定は、 [ネットワーク]-> [ネットワークプロファイル]-> [IPSec暗号プロファイル]で構成されます。 ここでは、 AHまたはESPの IPSecプロトコルと、ハッシュ、暗号化アルゴリズム、Diffie-Hellmanグループ、キーライフのSAパラメータを指定する必要があります。 IKE暗号プロファイルとIPSec暗号プロファイルのSA設定が一致しない場合があります。

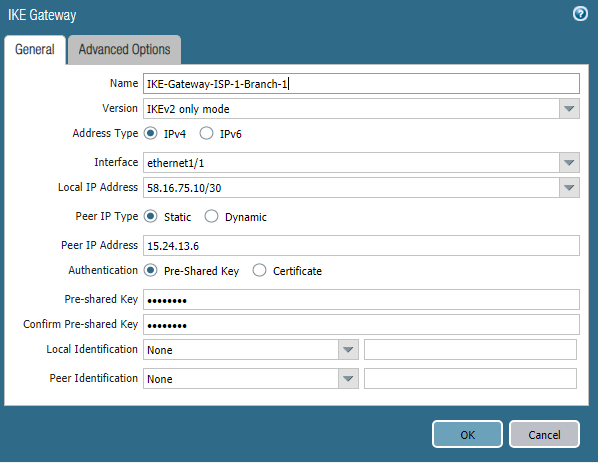

•IKEゲートウェイを構成する

IKEゲートウェイは、VPNトンネルが構築されるルーターまたはファイアウォールを識別するオブジェクトです。 トンネルごとに、独自のIKEゲートウェイを作成する必要があります。 この場合、各インターネットプロバイダーを通る2つのトンネルが作成されます。 対応する発信インターフェイスとそのIPアドレス、ピアのIPアドレス、および共通キーが示されます。 共有キーの代わりに証明書を使用できます。

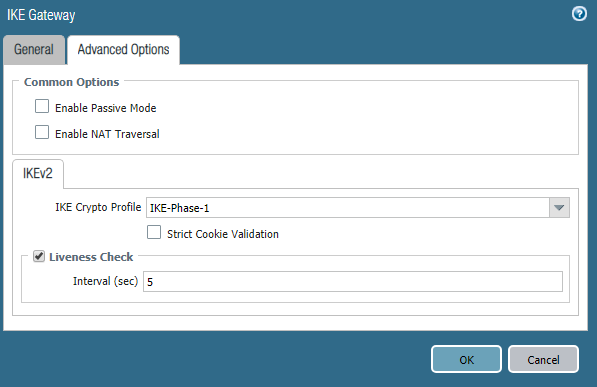

これは、以前に作成されたIKE Crypto Profileを示します。 2番目のIKEゲートウェイオブジェクトのパラメーターは、IPアドレスを除いて類似しています。 Palo Alto NetworksファイアウォールがNATルーターの背後にある場合、 NAT Traversalメカニズムを有効にする必要があります。

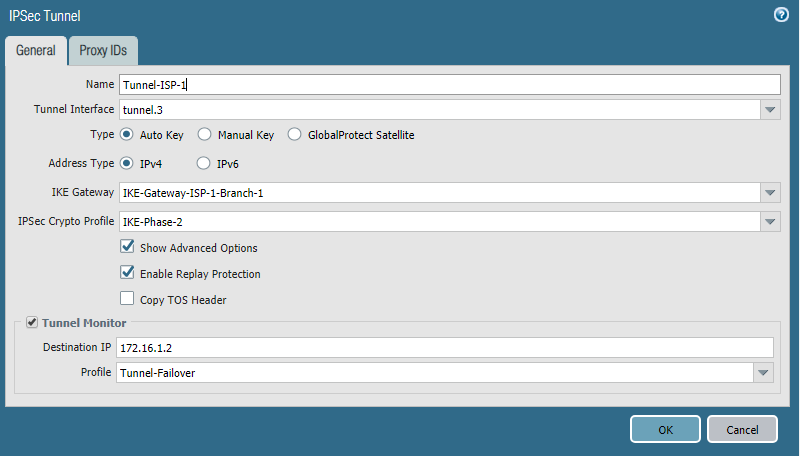

•IPSecトンネルを構成する

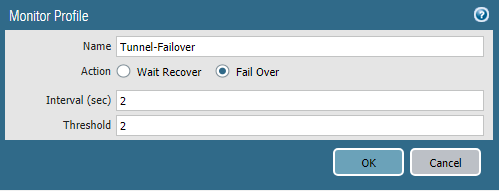

IPSecトンネルは、名前が示すように、IPSecトンネルパラメーターを指定するオブジェクトです。 ここで、トンネルインターフェイスと、以前に作成したIKE Gateway 、 IPSec Crypto Profileオブジェクトを指定する必要があります。 ルーティングがスタンバイトンネルに自動的に切り替わるようにするには、 トンネルモニターを有効にする必要があります。 これは、ピアがICMPトラフィックを使用して生きているかどうかをチェックするメカニズムです。 宛先アドレスとして、トンネルが構築されているピアのトンネルインターフェイスのIPアドレスを指定する必要があります。 プロファイルは、接続が失われた場合のタイマーとアクションを示します。 回復を待つ-接続が復元されるまで待機します。 フェイルオーバー -別のルートがあれば、トラフィックを送信します。 2番目のトンネルの構成は完全に類似しており、2番目のトンネルインターフェイスとIKEゲートウェイが示されています。

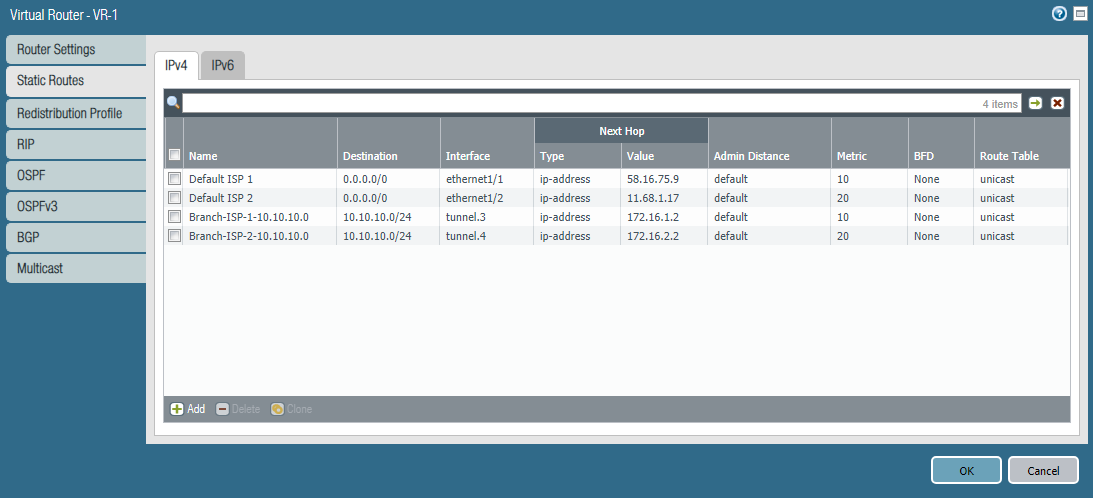

•ルーティングのセットアップ

この例では、静的ルーティングを使用しています。 PA-1ファイアウォールでは、2つのデフォルトルートに加えて、ブランチ10.10.10.0/24サブネットへの2つのルートを指定する必要があります。 1つのルートはTunnel-1を使用し、他のルートはTunnel-2を使用します。 Tunnel-1を経由するルートは、メトリックが低いため基本的です。 これらのルートにはパスモニタリングエンジンは使用されません。 トンネルモニターは切り替えを担当します。

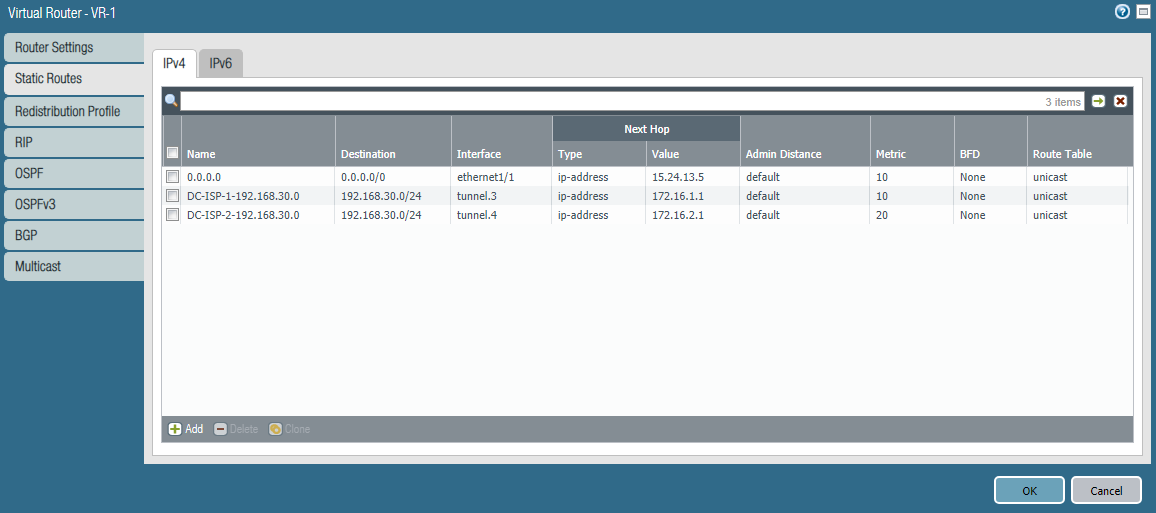

192.168.30.0/24サブネットの同じルートをPA-2で設定する必要があります。

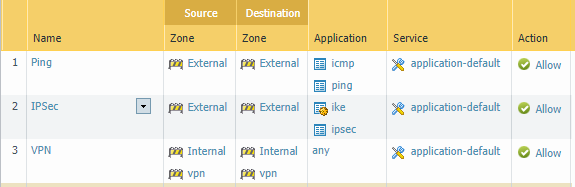

•ネットワークルールを構成する

トンネルが機能するには、3つのルールが必要です。

- Path Monitorを機能させるには、外部インターフェイスでICMPを有効にします。

- IPSecの場合、外部インターフェイスでikeおよびipsecアプリケーションを有効にします。

- 内部サブネットとトンネルインターフェイス間のトラフィックを許可します。

おわりに

この記事では、フェイルセーフインターネット接続とサイト間VPNをセットアップするオプションについて説明します。 この情報が有用であり、読者がパロアルトネットワークスで使用されているテクノロジーのアイデアを得たことを願っています。 カスタマイズに関する質問や今後の記事のトピックに関する提案がある場合は、コメントに書いてください。喜んでお答えします。