先週、カスペルスキーは次のセキュリティアナリストサミット会議を開催しました。 このイベントは伝統的に、研究所や他の企業の専門家によって発見された最も複雑なサイバー攻撃の研究に関する情報を明らかにしています。 今日は、プレゼンテーションの概要を簡単に説明します。APTではなく、サイバースペースでの金融詐欺から始めます。 GReATチームのレポートは、ネットワーク上の金銭の盗難が新しいレベルに達し、攻撃者が高度な不正防止システムでさえも回避しようとしていることを示しています。

先週、カスペルスキーは次のセキュリティアナリストサミット会議を開催しました。 このイベントは伝統的に、研究所や他の企業の専門家によって発見された最も複雑なサイバー攻撃の研究に関する情報を明らかにしています。 今日は、プレゼンテーションの概要を簡単に説明します。APTではなく、サイバースペースでの金融詐欺から始めます。 GReATチームのレポートは、ネットワーク上の金銭の盗難が新しいレベルに達し、攻撃者が高度な不正防止システムでさえも回避しようとしていることを示しています。

ネットワーク上のクライアントの通常の動作のモデルがある場合、攻撃者が既に支払いシステム、オンラインバンキング、またはクレジットカード情報にアクセスしている場合に疑わしい操作をブロックするには:ネットワークへのアクセス場所、コンピューター、ブラウザー、など。 合計で100を超えるさまざまな間接機能により、正しい支払いの詳細が入力されていても、銀行口座の実際の所有者とサイバー犯罪者を区別することができます。 このようなシステムの導入の論理的な結果は、クレジットカード番号ではなく、被害者のデジタルIDのコピーが闇市場に登場したことです。

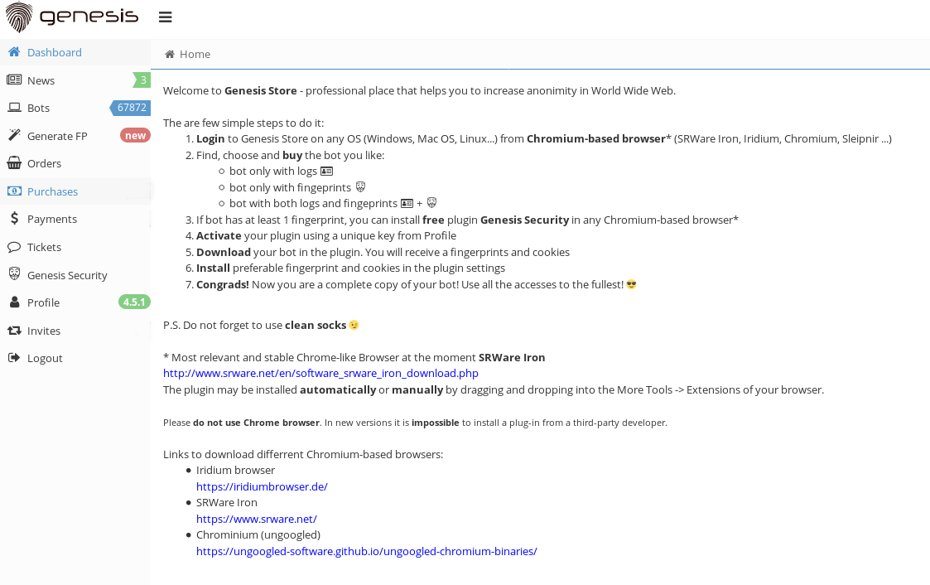

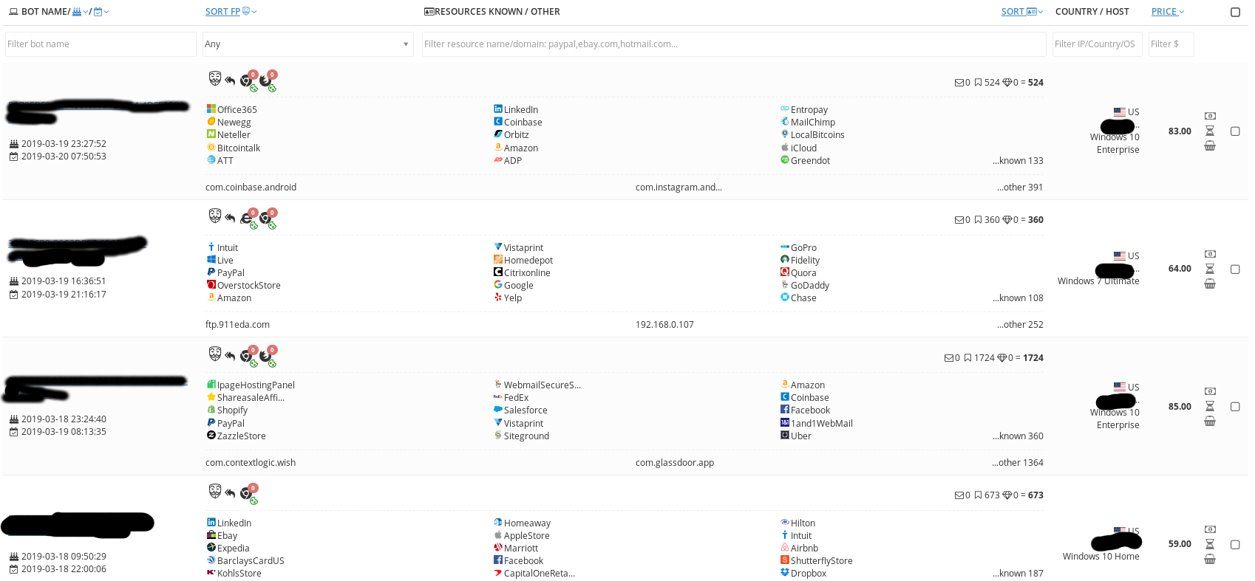

この研究は、地下交換のジェネシスストアの例を示しています。 出版時点で、6万人以上のデジタルパーソナリティがそこで売りに出されました。 下のスクリーンショットのロットの例:

ロット値は自動的に計算されます。 キットにオンラインバンキングのパスワードが含まれている場合、価格はより高くなります。 平均価格は5〜200ドルです。 購入したら、ChromeプラグインからデジタルIDをダウンロードできます。 被害者の自宅の地域でIPアドレスを取得した場合、銀行への支払いは疑わしくありません。 保存したい人のために、同じリソースが人為的な識別子のセットをダウンロードすることを提案しています。 この技術は非常にシンプルですが、印象的に聞こえます。パスワードの盗難ではなく、実際に人々のクローンを作成しています。これまでのところ、オンラインのみで、金融詐欺と戦うためのシステムに関してのみです。

APTに移りましょう。 現代の標的型攻撃の明確な傾向は、破壊範囲の縮小です。 良い例はShadowHammer攻撃で、理論的にはAsusハードウェアを搭載した数万台のラップトップおよびコンピューターを攻撃することができますが、実際には数百のMACアドレスの限定リストでのみアクティブでした。

TajMahalキャンペーン( news 、 research )は80を超える悪意のあるモジュールで動作しますが、検出するのは非常に困難でした。 研究者たちは、確認された犠牲者を1人だけ発見しました-中央アジアの国の1つの外交使節団。 攻撃の特徴の中には、リムーバブルメディアからデータを盗む機能がありますが、これはコードに縫い付けられた対象ファイルのリストに従っているだけです。 攻撃がより正確になり、被害者のリストが小さくなるほど、ツールボックスは生き残ることができます-防御的な決定によって検出されてブロックされるまで。

Lookoutの専門家は、カスペルスキーSASカンファレンスでExodusスパイウェアについて( ニュース 、同社のブログへの投稿)を語りました。 4月初旬、Security Without Bordersグループはこのトロイの木馬について語りました。GooglePlayアプリストアで25種類のスパイウェアユーティリティを発見しました。 Lookoutは、公式の開発者証明書によって署名されたiOS用のExodusのバージョンを発見しました。

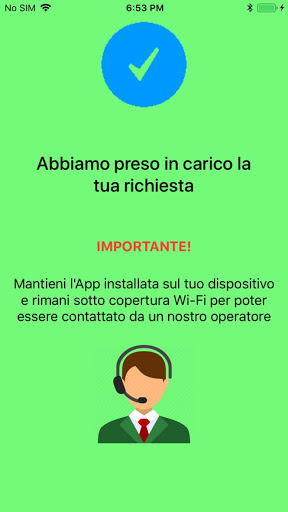

このプログラム(AndroidとiOSの両方のバージョン)は、イタリアとトルクメニスタンのモバイルオペレーターのページを模倣したフィッシングサイトで配布されました。 ユーザーには、Wi-Fiアクセスポイントに接続するためにソフトウェアがおそらく必要であることが通知されました。 実際、トロイの木馬は、連絡先、写真、ビデオ、GPSデータなどの個人情報を電話からリモートサーバーに送信する可能性があります。 マイクをリモートでオンにする可能性もありました。

興味深い研究では、ネットワークサービスへのその後のアクセスのためにSIMカードを交換し、オンラインバンキングを通じてお金を盗むという(ロシアの知人の)問題について語っています。 ブラジルの場合、通信事業者に応じて10〜40ドル(有名人の電話の方が高額になります)、新しいSIMカードの発行に関する闇市場での引用もあります。 モザンビークでは、通常、従来のオンラインバンキングに加えて、非常に人気のある(年間50億ドルの)電子決済システムM-Pesaへのアクセスを目的としてカードが交換されます。 彼らはかなり独創的な方法でそのようなサイバー犯罪者と戦っています:すべてのモバイル事業者はリアルタイムで銀行とデータを交換します。 これにより、SIMカードが最近交換された電話番号を使用して、すべての支払いを自動的にブロックできます。 ブロック期間は短く、最大2日間ですが、被害者が問題を検出してアクセスを復元するには十分です。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。