日常生活や職場で使用するコンピューター、ルーター、その他のデバイスの作成と輸送に、さまざまな組織、企業、サービス、人々が参加していることを考えたことはありますか? そして、これはどのように危険ですか? そうでない場合は、 Andrew 'bunnie' Huangからの考えを猫の下で歓迎します。

2019年の初めに、 サプライチェーンセキュリティの Andrew Huangによるレポート:「私が国家だったら...」がMicrosoftのBlueHat IL会議で発表されました。 しかし、最初に、この問題の専門家の意見に関して、なぜ彼の意見を聞く価値があるのかを理解するために、スピーカーと知り合いになりましょう。

Andrew Huangは、電気工学の学位を持つセキュリティ研究者です。 Xboxのセキュリティとさまざまなデバイスのハードウェアコンポーネントの研究で知られる彼は、オープンソースコミュニティの活動家である完全に統合されたシリコンフォトンチップの作成に参加しました。 ハッキングとセキュリティに関する複数の書籍の著者: Hacking the Xbox 、 Hardware Hacker 、およびハードウェア分野での彼の活動に関するブログを管理しています。

彼のレポート、 Supply Chain Security:「もし私が国家だったら...」では、彼は多くの電子機器のハードウェアコンポーネントにバックドアを導入するという点でサプライチェーンの不安を説明しています。

レポートの短いレビューを行いました。このトピックをさらに詳しく知りたい場合は、レポートの元のビデオをご覧ください。

彼のレポートでは、著者は次の例を挙げています。

最終コンポーネントの代わりに、デバイスコンポーネントのテストサンプル(対応するセキュリティ上の欠陥)を配信および販売する場合があります。 著者は、これがテストサンプルであることを示すマークを消去するFPGAに出会いました。

追加の要素をデバイスに追加し、その機能を拡張して、たとえば、格納されているデータを抽出することができます。 すでに中国のチップと特別なサービスの内部開発に関連する不安がありました。

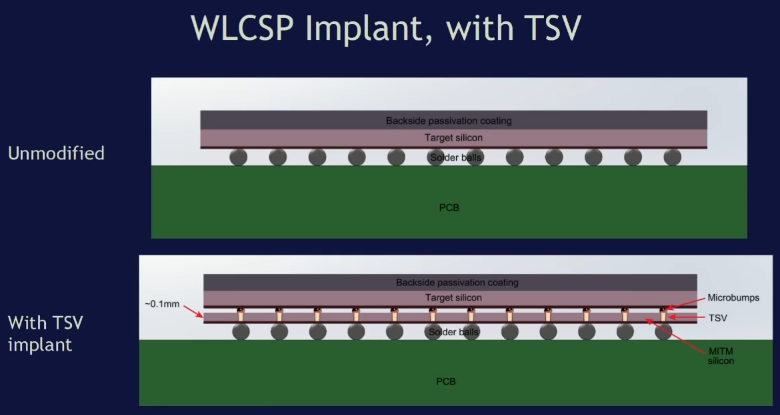

- 設計または作成の段階で、「余分な」要素をチップに追加するか、同じチップの下にまったく同じサイズの2つ目が表示される場合がありますが、機能はまったく異なります。これは「中間者」を攻撃するために実行できます。

- デバイスで使用されているチップに別のチップを取り付けることができますが、その目的はそれを行った人だけが知っています。

次の図は、バックドアの導入の複雑さと検出の両方を示す図を示しています。 依存関係を追跡することは難しくありません。実装プロセスが複雑になるほど、検出は難しくなります。

1つのチップが別のチップの下に導入されたり、チップ内で直接変化したりすることは、X線と電子顕微鏡を使用しても気づきにくいです。 しかし、たとえば、バックドアが既に完成したデバイスに埋め込まれ、別のチップのように見える場合など、何かが明らかに間違っていることを理解するには、目視検査で十分な場合があります。

上記はすべて、サプライチェーン内のリンクのいずれかでデバイスに表示される可能性がありますが、これは常にトレースできるとは限りません。 ほとんどの場合、輸入鉄のバックドアやしおりの出現には深刻な構造が関与しています。 このため、問題を解決するのは難しく、唯一の解決策は独立した開発と設計です。

この図は、チップが開発されてからユーザーがデバイスに搭載するまでのサプライチェーンのオプションをいくつか示しています。 危険は、チェーン内の各リンクで、時には外部で彼を「待っています」。 デバイスが攻撃者に購入され、バックドアがデバイスに組み込まれた後、攻撃者が何らかの口実の下でデバイスを売り手に返す場合のオプションがあります。 その後、売り手はこのデバイスを再び販売できるため、新しい所有者を危険にさらすことができます。

これは、知っておく価値のある大きなセキュリティ問題です。 そして、信頼できる有名なベンダーからデバイスまたはその部品を購入しても、必要なものだけでなく、監視や個人データへのアクセスという形で不快な驚きを得ることができます。

ロシア語を話すセキュリティ研究者のコミュニティでは、最近、鉄の裏口のトピックも取り上げられています。 Noise Security Bit ポッドキャスト「Fiction and Reality:Backdoors in Hardware and Firmware」に 耳を傾け 、 amartology からのリバースエンジニアリングからマイクロチップを保護することに関する記事を読むことをお勧めします。

そして、あなたの意見では、この問題は今日どのくらい深刻ですか?