パブリックドメインでは、認証を必要としないMongoDBデータベースが見つかりました。このデータベースには、モスクワの救急車(SSMP)からの情報が含まれていました。

残念ながら、これが唯一の問題ではありません:まず、今回はデータが実際に漏洩し、次に、すべての機密情報がドイツにあるサーバーに保存されました( これが法律や部門の指示に違反していないかどうか尋ねたいのですが? ) 。

: . . , .

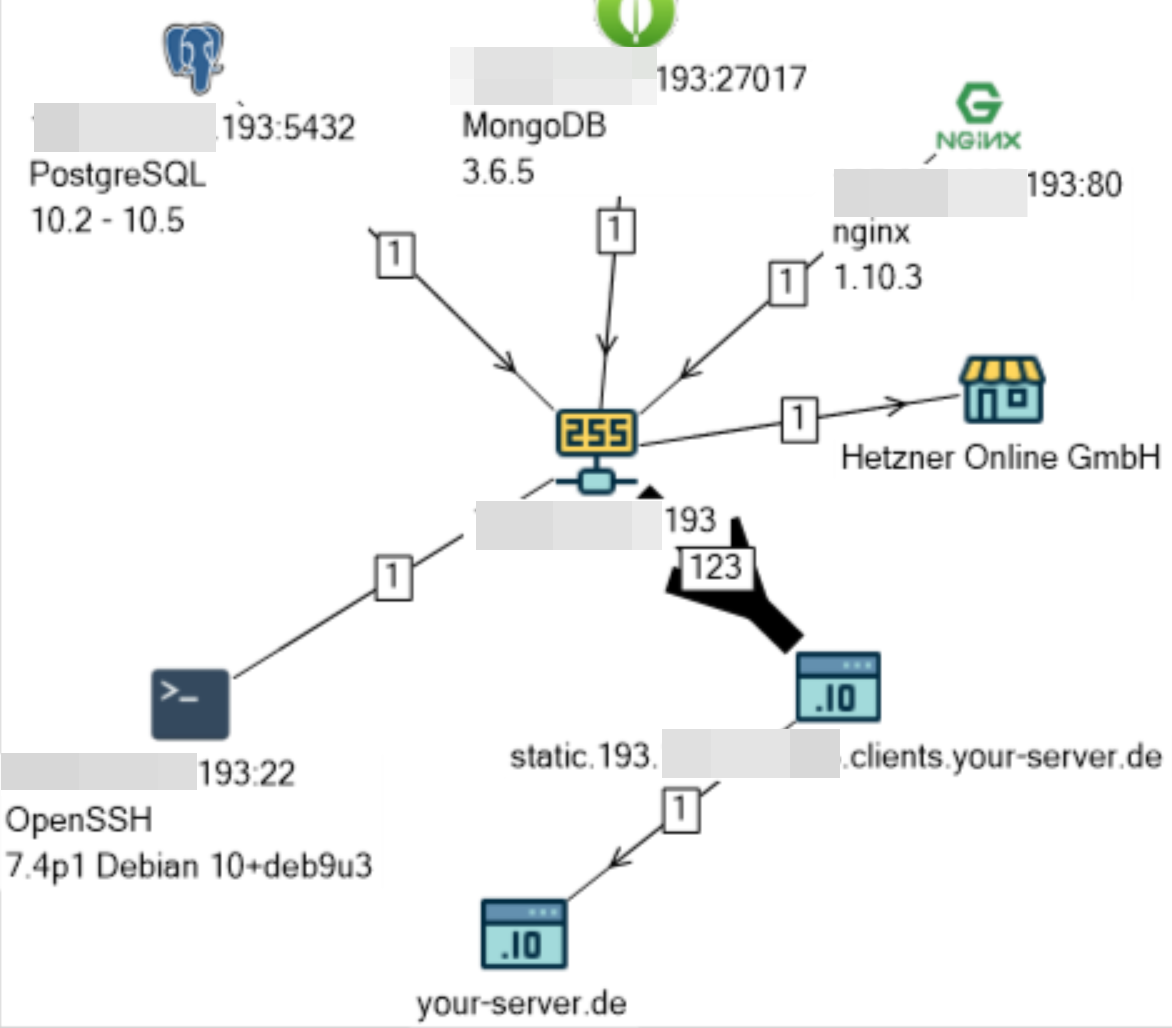

ssmpというベースのサーバーは、ドイツの有名なホスティングプロバイダーHetznerのサイトにあります。

間接的な証拠により、サーバーとベースの申し立てられた所有者(ロシアの会社Computer Intelligent Systems LLC)を確立することができました 。

ci-systems.com/solutions/programs-smp/ページで、会社は次のことをお知らせします。

KIS SMPは、ロシア連邦の主題の境界内で緊急(専門)医療(SMP)ステーションの運用を自動化するように設計されたソフトウェア製品であり、以下を提供します。

- 着信を受ける;

- コールの登録とリダイレクト。

- NSRステーションのフィールドチームの形成、監視、管理。

- 緊急対応中の救急車旅団の大量再割り当て;

- NSRの統合コールセンターの仕事。

- 外部情報システムとのデータ交換。

ベースのサイズは17.3 GBで、次のものが含まれていました。

- 緊急通報の日時

- 救急隊員の名前(ドライバーを含む)

- 救急隊員のナンバープレート番号

- 救急隊の乗用車のステータス(たとえば、「到着時に到着」)

- 電話番号

- 名前、生年月日、患者の性別

- 患者の状態の説明(たとえば、「体温> 39、低下が不十分、成人」)

- 救急車の名前

- 連絡先電話

- などなど...

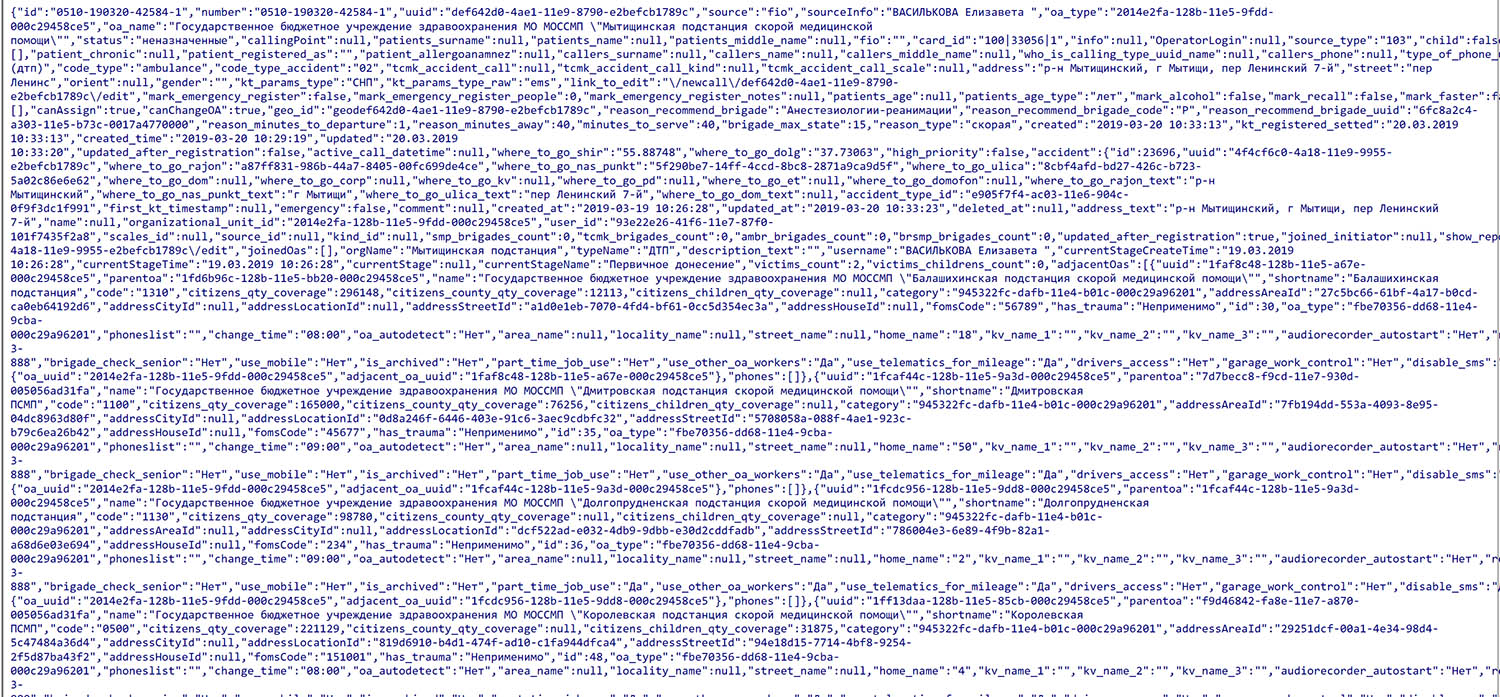

データベース内のデータは、タスク実行プロセスの何らかの監視/追跡システムのログに似ています。 興味深いのは、 assign_data_historyテーブルのデータフィールドです。

(もちろん、上の写真では、すべての個人データを隠そうとしました。)

最初に書かれたように、今回の認証の欠如だけが問題ではありません。

最も重要なことは、このデータベースは、見つかったMongoDBにさまざまなメッセージを残して情報を破壊するTHack3forUグループのウクライナのハッカーによって最初に発見されたものです。 今回は、若者たちはこれで次のように区別しました。

「THack3forUにハッキングされました。シャネル。\ NPutin huylo、\nMєdvєdєvschmo、\nStrєlkovgamno、\ nROS_Ya BOTTOM!」

そしてもちろん、17 GBをすべてダウンロードしたので、それらをCSV形式でMega.nz ファイルホスティングにアップロードしました。 ここで、 MongoDBオープンデータベースがどのように発見されるかについて。

データベースの所有者が確立されるとすぐに、私は彼にデータベースへのアクセスを閉じるようにという提案を含む通知を送信しましたが、すでに手遅れでした-データは「残っています」。

Shodan検索エンジンがこのデータベースを記録したのは2018年6月28日に初めてであり、最終的に2019年8月4日に17:20から18:05(GMT)の間に閉じられました。 通知から6時間未満が経過しています。

情報漏えいやインサイダーに関するニュースは、私の電報チャンネル「 情報漏えい 」でいつでも見つけることができます。