この場合、2018年3月に作成されたサーバーから追加のマルウェアがダウンロードされ、攻撃が検出される前に動作を停止しました。 この攻撃は、その複雑さとステルス性が注目に値します。 ほとんどの場合、情報を収集し、「有望な」被害者を特定するために、大規模なイベントが先行していました。 攻撃の正確な属性について話すのは時期尚早ですが、2017 CCleanerユーティリティを使用した以前のインシデントとそれを結び付ける証拠があります。 攻撃の完全な調査は来週公開され、Kaspersky Labカンファレンスのセキュリティアナリストサミットで発表されます。 この投稿では-インシデントの簡単な説明といくつかの結論。

主な情報源: ニュース 、Kaspersky Labの調査からの抜粋 、 マザーボードに関する詳細な記事、Asusの公式声明 。 このオンラインサービスを使用して、AsusデバイスのMACアドレスを確認できます。

どうした

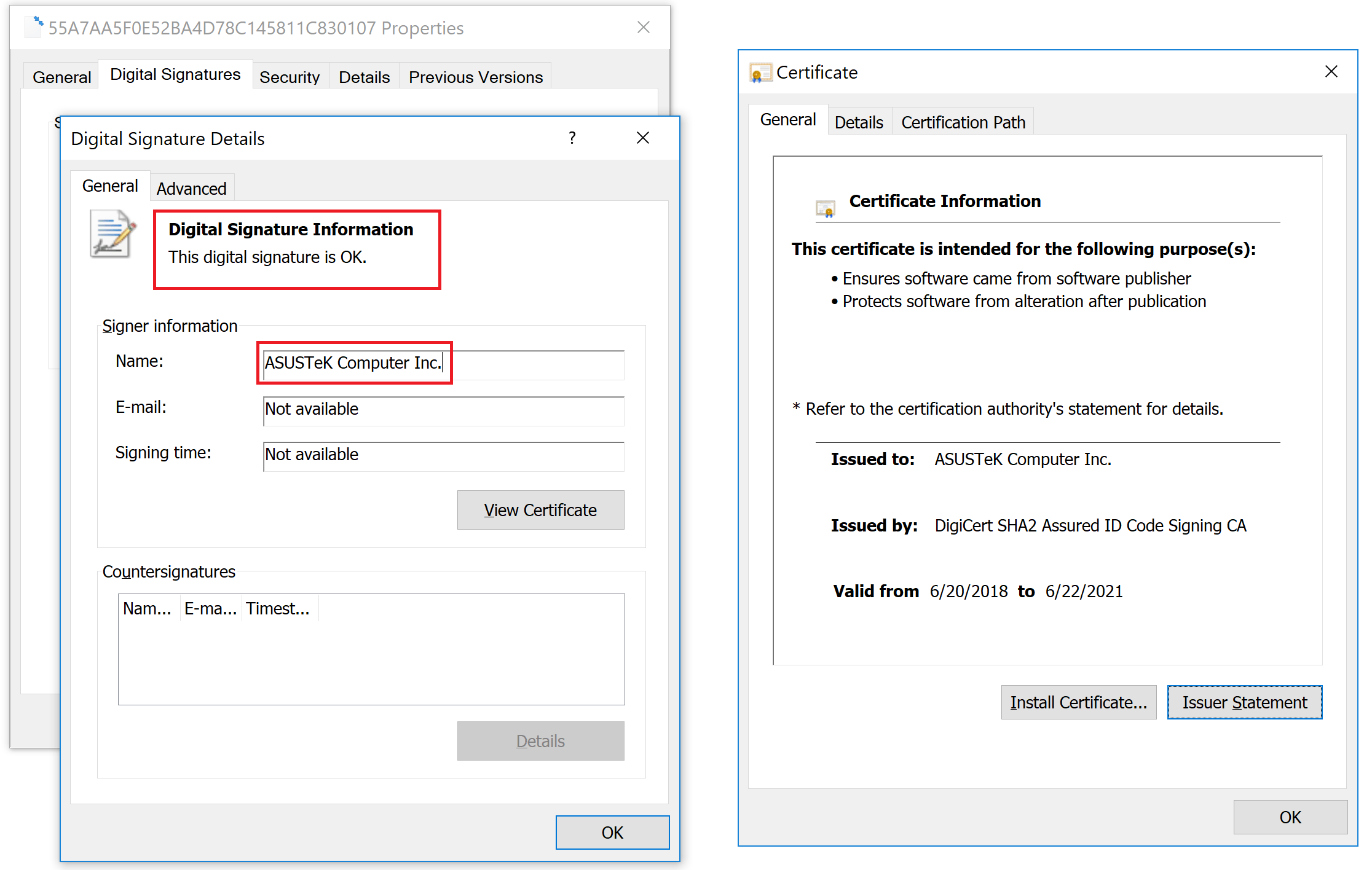

2018年6月から11月にかけて、Asus Live Updateユーティリティの感染バージョンがAsusサーバーから配布されました。 このプログラムは、このメーカーのラップトップにプリインストールされていますが、Asusマザーボードをベースにしたコンピューターの所有者も利用できます。 最新のBIOS、ファームウェア、およびデバイスドライバーをダウンロードして、自動的にインストールできます。 悪意のあるアプリケーションはベンダーのサーバーにアップロードされ、会社の正当な証明書によって署名され、プログラムの更新として配布されました。 Redditにはユーティリティの奇妙な動作に関する議論がありますが、スレッドで言及されているインシデントがこの攻撃に関連するかどうかはまだ確立されていません。

ユーティリティは「更新」されましたが、実際には、追加の悪意のある機能を備えた古いバージョンのプログラムでした(独立した研究者による悪意のあるコードの分析はこちら )。 Asusインフラストラクチャが部分的に侵害されたと結論付けることができます。攻撃者は更新サーバーとデジタル証明書にアクセスできましたが、アプリケーションのソースコードとビルドサーバーにはアクセスできませんでした。 悪意のあるユーティリティの検出は、サプライチェーン(英語-サプライチェーン)での攻撃の検出を目的とした新しい技術のテストのおかげで可能になりました-攻撃者が何らかの方法でソフトウェアまたはハードウェアを攻撃してから最終的な消費者被害者に届けられるか、サービスツールを侵害し、操作中のデバイス管理-信頼する慣習的なデバイス管理。

誰が痛い

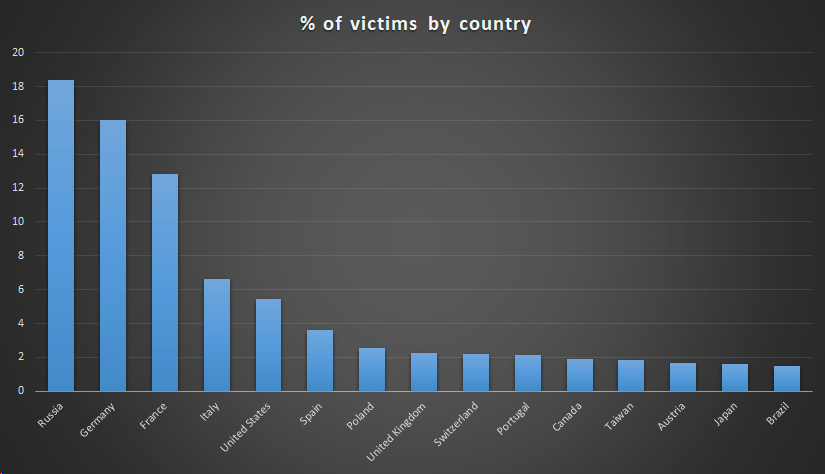

「付属物付き」ユーティリティを使用したすべてのユーザーを数えると、何万人ものユーザーが影響を受けました。そのほとんどはロシア、ドイツ、フランスのユーザーです。 しかし、これはカスペルスキーによるとのみです。 その後、シマンテックは独自のデータを提供しました。米国のユーザーの大部分を占める13,000の感染システムをカウントしました 。 これは明らかにすべてが影響を受けるわけではありません。おそらく、マルウェアは数十万のシステム上にあった可能性があります。 しかし、ほとんどの攻撃されたコンピューターでは、ユーティリティは何もせず、独自のデータベースでMACアドレスのみをチェックしました。 コマンドサーバーからの一致(ドメインasushotfix [。] Comが登録されている)の場合、追加のソフトウェアがロードされました。 場合によっては、トリガーは有線および無線ネットワークモジュールのMACアドレスの組み合わせでした。

感染したユーティリティの200個のサンプルから、ShadowHammer攻撃が本当に狙ったシステムの約600個のMACアドレスを抽出することができました。 彼らがその後何をしたかはまだ明らかではありません。研究者が攻撃を発見するまで、コマンドサーバーは動作を停止しました。 既知の事実はそこで終わり、結論が始まります。

攻撃の複雑さは今や驚くことではありません; R&Dにもっと深刻な投資をした標的型攻撃の例があります。 ShadowHammer操作の重要な特徴は、それが成功したサプライチェーン攻撃であることです。 感染したソフトウェアはメーカーのサーバーから配布され、メーカーの証明書で署名されます。クライアント側では、このようなシナリオを信頼しない理由はありません。 この場合、プリインストールされたユーティリティを扱っていますが、ユーザーが通常自分でインストールする以前の他のプログラムも攻撃に成功しました。 カスペルスキーの専門家は、新たなShadowHammer攻撃が2年前の2つのインシデントに関連していると信じる理由があります。

最初のケースでは、上記のCCleanerユーティリティが変更され、メーカーのサーバーからも配布されました。 2番目のケースでは、企業のNetSarangネットワーク上のデバイスを管理するソフトウェアのメーカーが攻撃されました。 他の攻撃が行われた可能性があり、その間に攻撃者は被害者の関心のあるコンピュータのMACアドレスを収集しました。 このストーリーには、IoTデバイスの大量感染の本当の理由の1つであるIPカメラ、ルーターなどのヒントがあります。 感染したデバイスを介して目的のデータにアクセスできるとは限りませんが、次のよりターゲットを絞った操作で使用するために十分な情報を収集できます。

もちろん、ハードウェアとソフトウェアの製造業者への信頼の問題が生じます。ソフトウェアの更新またはドライバーがベンダーから到着した場合、それは安全ですか? おそらく、あなたはまだ信頼する必要があります。そうでなければ、脆弱性のポイントが単に別の場所に移動するだけです。 製造業者によるこのような事件への迅速な対応も歓迎します。 Asusの場合、Kaspersky Labによると、最初の通知(1月末)から問題の公式確認(3月26日)にほぼ2か月が経過しました。 そのような攻撃を迅速に検出するためにどのテクノロジーが使用されるのだろうか? セキュリティソフトウェアの製造元とベンダーの両方に取り組むべきことがあります。 マルウェアの署名に正当な証明書を使用する場合はまだほとんどありませんが、デジタル署名が存在するだけでは、ソフトウェアを評価するための唯一の基準とはなりません。

免責事項:このダイジェストに記載されている意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。