Kaspersky Labによると、ShadowHammer APTグループのハッカーはASUS Live Updateサービスを5か月間監視しており、世界中の50万台以上のコンピューターに感染しています。

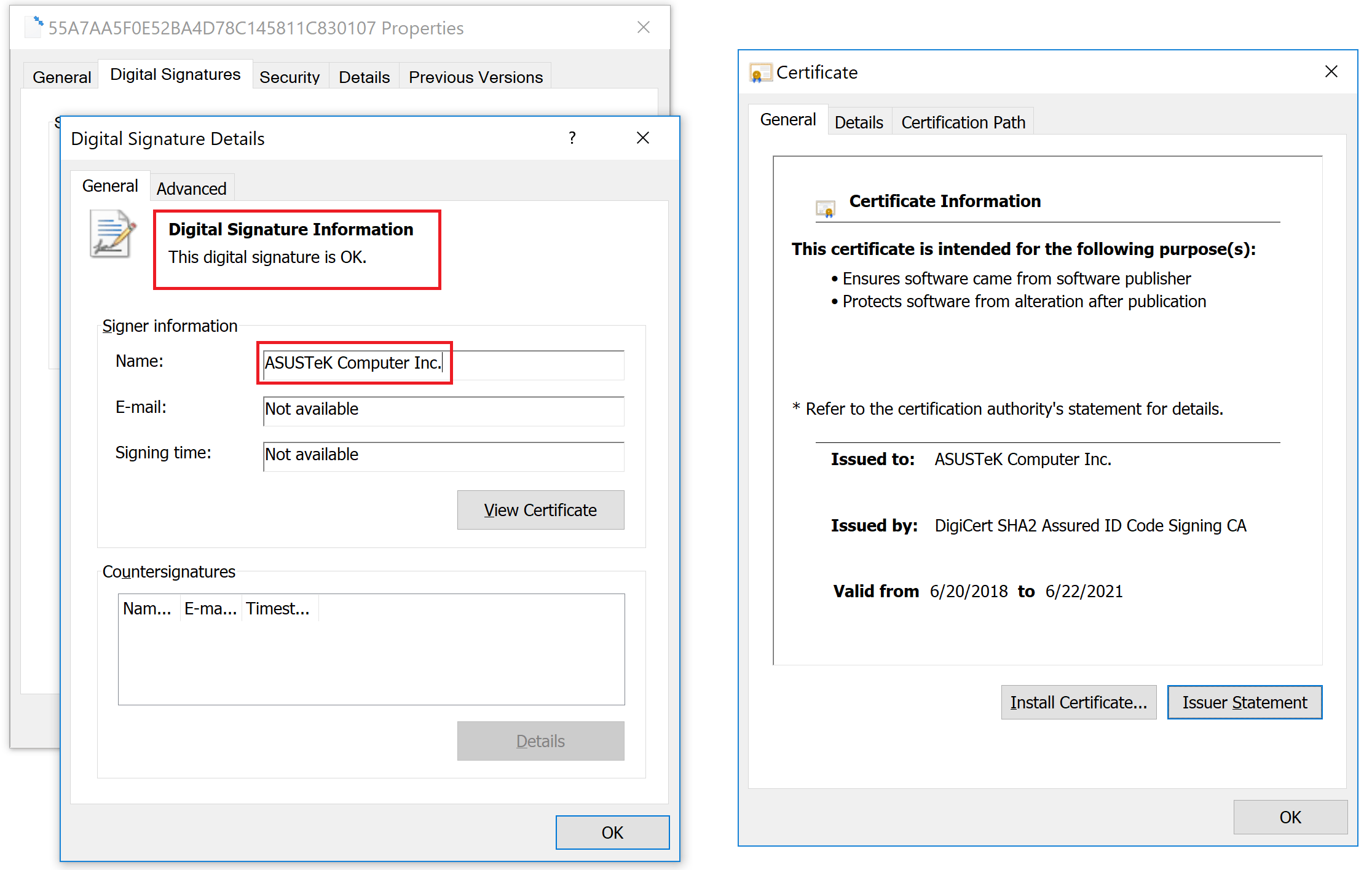

Kaspersky Labの研究者は、昨年、攻撃者がASUSサーバーをハッキングし、同社のソフトウェアの更新を担当していることを発見しました。 攻撃者は、有効なASUS証明書によって署名されたバックドアを持つ悪意のあるファイルをサーバーに配置しました。

侵害された証明書05e6a0be5ac359c7ff11f4b467ab20fc:

[image-securelist.com]

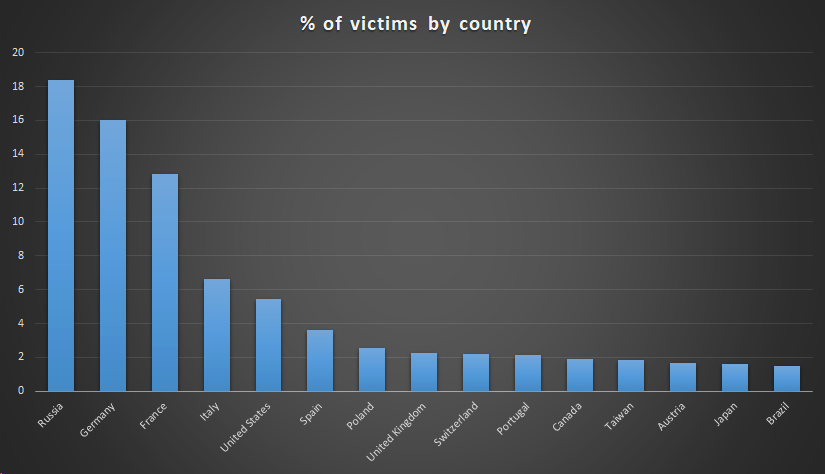

カスペルスキーの専門家が検出した感染オブジェクトのほとんどはロシアにありました(約18%)。 シマンテックによると、同社の顧客が所有している少なくとも13,000台のコンピューターが、昨年米国でASUSからのマルウェアアップデートに感染していました。

感染統計:

[image-securelist.com]

攻撃者は、コンピューターのMACアドレスによって識別された約600のターゲットを侵害すると想定されています。

マルウェアは、一意のMACアドレスでターゲットシステムを検索しました。 システムに侵入し、これらのターゲットアドレスの1つを見つけると、マルウェアは攻撃者が働いているコマンドアンドコントロールサーバーを使用し、その後、これらのマシンに追加のマルウェアがインストールされました。

次のノードがこのAPTに関係していました。

&C:

asushotfix[.]com

141.105.71[.]116

配布:

hxxp://liveupdate01.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER365.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER362.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER360.zip

hxxps://liveupdate01s.asus [。] com / pub / ASUS / nb / Apps_for_Win8 / LiveUpdate / Liveupdate_Test_VER359.zip

「この攻撃は、よく知られているベンダー名とデジタル署名の検証に基づいて使用する信頼モデルが、マルウェアから保護されていることを保証できないことを示しています」と、アジア太平洋グローバル研究分析研究所のディレクター、Vitaliy Kamlyukカスペルスキー。」 彼は、ASUSがハッキングについてコメントしていないことを指摘し、ハスペルされたサービスと侵害された証明書に関するカスペルスキーの専門家からのメッセージを無視しました。マザーボードとシマンテックからの追加のリクエストが会社に送信されました。

MACアドレスが優先順位リストにあるかどうかを確認するユーティリティ 。 オンラインチェック 。