写真、ソース-www.msspalert.com

月曜日から火曜日の夜(およそ23:00 UTC 03/18/2019)に、 Norsk Hydroの専門家は、ネットワークと多くのシステムの不具合に気付きました。 すぐに、障害がインフラストラクチャ施設全体に非常に急速に広がる暗号化装置によるシステムの大規模な感染によって引き起こされたことが明らかになりました。 脅威を特定した後、セキュリティサービスは隔離プロセスを開始しましたが、マルウェアはインフラストラクチャに非常に深く広がり、生産の一部を手動制御モードに移行する必要がありました(生産プロセスのコンピューター化の前に採用された手順への「ロールバック」)。 攻撃の調査には、地方自治体および法執行機関(国家安全保障局/ NorCERT、ノルウェー警察警備局、国家刑事捜査局)、および多くの営利企業の関与が必要でした。 インフラストラクチャのリハビリはまだ完了しておらず、個々の生産設備(たとえば、アルミニウムプロフィールの押出成形)は、まだ半分の容量で稼働しています。

事件の調査が完了しておらず、完了のタイミングを予測することは依然として困難であるという事実にもかかわらず、入手可能な事実によれば、攻撃者の行動のメカニズムを理解し、Norsk Hydroが何を正しくし、何をしなかったのか、そしてどのように防御を改善できるのかを分析できます。

攻撃後の会社の状態

Norsk Hydroはかなり大きな会社です。その施設は40か国にあり、従業員の総数は35,000人を超えています。 攻撃の影響を受ける情報システムとコンピューターの量も多くなります。 当局との共同記者会見で発表された会社の代表者からの情報、およびウェブサイトでの調査と復旧の進捗に関する毎日のニュース(2019年3月22日更新)から、次のようになります。

- 地元の産業事故や人的被害は発生しませんでした。

- その結果、すべてのプラントが正常に隔離され、プロセスは可能な限り手動制御に移されました(アルミニウム押出プラントでは、50%の効率しか達成されませんでした)。

- モバイルデバイスと一部のPCは正常に機能していますが、クラウドメールは正しく機能しています。

- 障害が発生したPCとサーバーの数の完全な画像はありません。インフラストラクチャ施設にさまざまな程度の損傷があります。

- 注文に関するデータを含むシステムへのアクセスはありませんが、注文の生産に必要な情報は必要量あります。

- 攻撃者に関する想定はありません;攻撃に使用されたマルウェアに関する最も可能性の高い仮説は、LockerGogaランサムウェアです。

- 同社には確立されたバックアッププロセスがあり、以前に作成したバックアップへのロールバックが主な回復戦略です。

- 同社はサイバーリスク保険に加入しており、攻撃による損害をカバーするために使用する予定です。

攻撃中のNorsk Hydroの動作に注意することが重要です。 同社は可能な限りオープンに行動しました。メインサイトで問題が発生したときに、一時的なサイトを立ち上げ、Facebookアカウントを通じて一般に通知し、証券市場に状況を通知し、攻撃の最初の日に記者会見を開きました。

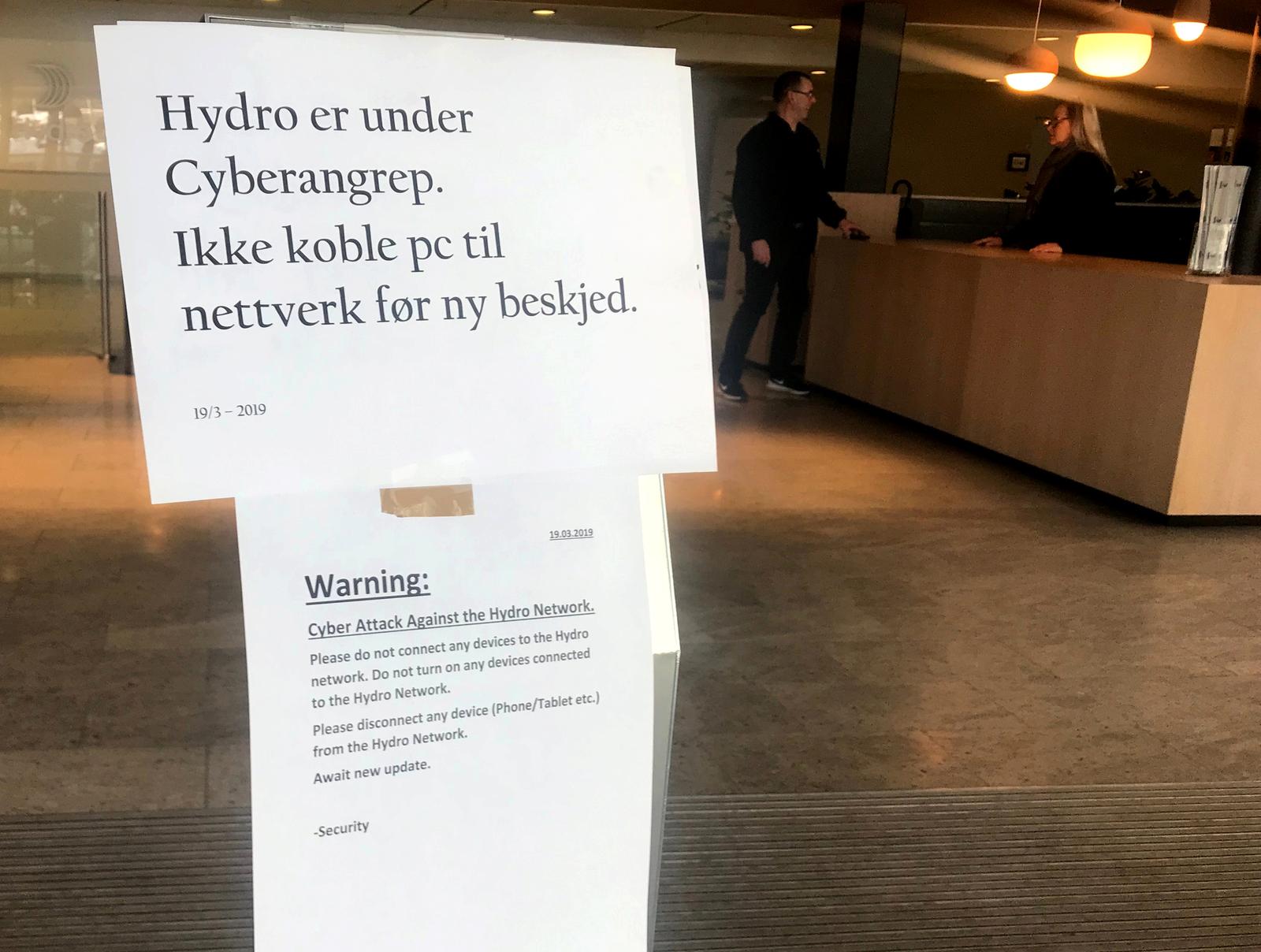

Norsk Hydroの従業員への警告。サイバー攻撃のためにデバイスをネットワークに接続しないでください。 写真、ソース-www.reuters.com

LockerGogaマルウェアとは何ですか?

2019年1月末にLockerGogaを使用した攻撃について一般の人々が初めて知ったのは、コンサルティング会社のAltranが被害を受けたが、攻撃の技術的な詳細はほとんどなかったためです。 Norsk Hydroは、マルウェアのいくつかのバージョンで攻撃されました。これらのバージョンは、1月の攻撃で使用されたサンプルに(個々の「機能」を除いて)同様のメカニズムを持っています。

悪意のある実行可能ファイルは、Sectigo(以前のComodo CA)によって発行された、Altranの攻撃で使用されたサンプルと同じ証明書を使用して署名されます(おそらく2 GBの所有者と2株のシェル会社ALISA LTD )。 現時点では、証明書は取り消されていますが、攻撃中は有効でした。

どうやら、各悪意のある標本は攻撃された企業に対して一意に生成されたことが明らかになっています。これは、 研究者によるサンプルの分析で指摘されています。

識別されたすべてのサンプルには、自己複製する能力がなく(WannaCryやNotPetyaとは異なります)、攻撃されたノードで実行する必要があります。 Norsk Hydroネットワークに広がるマルウェアの最も可能性の高い仮説は、ADグループポリシーを使用して、悪意のあるコンテンツを含むタスクまたはサービスを作成することです。 これは、高い確率で、侵入段階で別のマルウェアが使用されたことを意味します。これにより、ドメインの管理者権限を取得できました。 考えられるメカニズムの1つは、フィッシングであり、その後に侵害されたノードのメモリからのKerberosパスワードまたはチケットの盗難が続きます。

感染プロセス中に、悪意のある実行可能ファイルは%TEMP%

ディレクトリにコピーされ、昇格された特権で起動されます。 その後、多数の子プロセスを開始し、アセンブルされたリストに従ってファイル暗号化を配布します。 使用可能なサンプルの動作から判断するとdoc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf

ドキュメント、データベース、その他の作業ファイルの拡張子を持つファイルだけでなく、暗号化されています( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf

)、C:\ドライブ上の他のファイル(例:dllライブラリ)、サンプルに応じて変化します。 子プロセスは 、RNGを使用してキー/ ivペアを生成し、次にAESアルゴリズムを使用してファイルを暗号化されたデータで上書きし、キー/ ivペアを公開キーで暗号化し、暗号化されたキーペアをファイルに追加し、ファイルの名前を変更して、拡張子に.LOCKED

を追加します。 この動作により、感染したコンピューターのプロセッサを暗号化タスクでさらに活用し、プロセス全体を高速化できます。

親プロセスはまた、身代金要求(名前が異なるREADME_LOCKED.txt)を使用してデスクトップ上にテキストファイルを作成し、ローカルユーザーのパスワードを変更します(この動作はおそらくサンプルのバージョンに依存します。つまり、ローカル管理者のパスワードのみが暗号化できます)。ユーザーセッションからの強制終了。 一部のバージョンでは、コンピューターのネットワークインターフェイスを無効にする機能が明らかになりました。

そのため、場合によっては、感染したPCが起動しないことがあります(OSカーネルの重要なコンポーネントが暗号化されている場合)。または、ユーザーがログインして身代金要件を表示することはできません。

身代金要求(以下に例を示します)には、ウォレットのアドレスや身代金の量は含まれませんが、侵入者とやり取りするための住所のみが含まれます。 悪意のあるサンプルのバージョンが異なると、リクエストに含まれるメールアドレスも異なります。

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

マルウェアはC&Cインフラストラクチャを使用せず、攻撃者との唯一の通信チャネルは電子メールです。 また、マルウェアはその活動の痕跡を隠そうとしません。 身代金メカニズムの同様の実装、および暗号化されたPCの実際の無能力化に関連して、LockerGogaの目標はWannaCryおよびNotPetyaマルウェアに似ていると想定できます。 しかし、それが真実であるかどうかにかかわらず、現時点では言えません。

正しく行われたものとされなかったもの

有名なサイバー攻撃に関する情報を公開すると、多くの場合、攻撃の被害者が何を間違えたかを伝える記事やさまざまな資料が表示されます。 Norsk Hydroの場合、状況は異なります。会社はインフラストラクチャの組織に顕著な障害を示さず(生産は停止しませんでした)、攻撃への対応プロセスを適切に実行します。

- 同社は投資家や一般の人々に可能な限りオープンであり、攻撃の除去の進捗状況を通知しています。 肯定的な反応の間接的な指標は、証券取引所の株価である可能性があります。23.03の株式のわずかな下落(3.6%)にもかかわらず、さらなる安定した成長のための前提条件があります。

- 生産施設が十分に迅速に隔離され、それらの生産が影響を受けないようにすることが可能でした。

- 生産施設が手動制御モードで機能できるようにする確立されたプロセスがあります(少なくとも生産の大部分は)。

- バックアッププロセスが確立されました。これにより、インシデント後のインフラストラクチャノードの復旧が大幅に促進されます。

- メインのインフラストラクチャで問題が発生した場合でも従業員が対話できるようにするバックアップ通信チャネル(クラウドメール)があります。

- 同社はサイバーリスク保険を使用しています。これは、攻撃による損害の一部を補償するのに役立ちます。

同時に、Norsk Hydroはインストールされているアンチウイルスソリューションに依存しすぎていました。 研究者によると、3月初旬、一部のマルウェアサンプルはアンチウイルスソリューションによって検出されず 、攻撃が開始された時点で、サンプルを悪意があると判断したソリューションの数も少なかった。 さらに、攻撃の開始後、認証センターが悪意のある証明書を取り消すのが遅すぎました。 また、一部のオブジェクトでは、オフィスからの産業インフラストラクチャのセグメント化がおそらく不十分に実行されました。

初期段階で攻撃を検出すると、継続的な監視に役立ちます。

- 特権アカウントアクティビティ。

- グループポリシーの変更

- スケジューラの新しいサービスとタスクを作成します。

- 特権アカウントのパスワード変更イベント、含む。 およびローカル管理者。

- Pass-the-HashおよびPass-the-Ticket攻撃に類似したアクティビティ。

このような制御は、内部監視サービス(SIEMに似たソリューションと行動分析システムを使用)および/または外部SOC / CSIRTによって実行される必要があります。

実際、早期発見は、攻撃の結果を排除するために多額の資金を節約するのに役立ちます。

更新しました。 03/26/2019

Alert Logicの研究者は 、マルウェアのバグを発見しました 。 攻撃者は、暗号化のためにファイルのリストを収集する際に、エラー(調査によると、不正なネットワークパスまたはRPCエンドポイントとの関連付けの欠如)を含むリンク(* .lnk)でつまずくとき、例外処理を提供しませんでした。 これは、Recent Itemsフォルダからファイルを収集するときに発生する可能性があります。 この場合、メインプロセスはオペレーティングシステムによって終了され、暗号化にも到達しません。 おそらくこれは、企業のノードに対する不均一な損傷の程度を部分的に説明できる可能性があります。

参照資料

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/