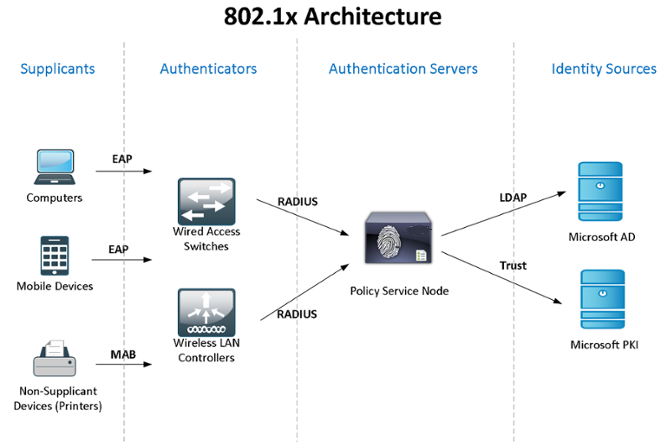

実際にWindows Active Directory + NPS(フォールトトレランス用の2台のサーバー)+ユーザーのアクセス制御と認証のための802.1x標準(ドメインコンピューター-デバイス)の使用を調べてみましょう。 リンクのIEEE 802.1Xで、ウィキペディアの標準の理論に精通することができます。

私の「研究所」のリソースは限られているため、NPSとドメインコントローラーの役割は互換性がありますが、このような重要なサービスを共有することをお勧めします。

Windows NPSの構成(ポリシー)を同期する標準的な方法がわからないため、タスクスケジューラによって起動されたPowerShellスクリプトを使用します(作成者は私の以前の同僚です)。 ドメインコンピューターを認証するため、および802.1xの使用方法がわからないデバイス(電話、プリンターなど)の場合、グループポリシーが構成され、セキュリティグループが作成されます。

記事の最後で、802.1xでの作業の複雑さについて説明します。アンマネージドスイッチ、ダイナミックACLなどの使用方法です。キャッチされたグリッチに関する情報を共有します...

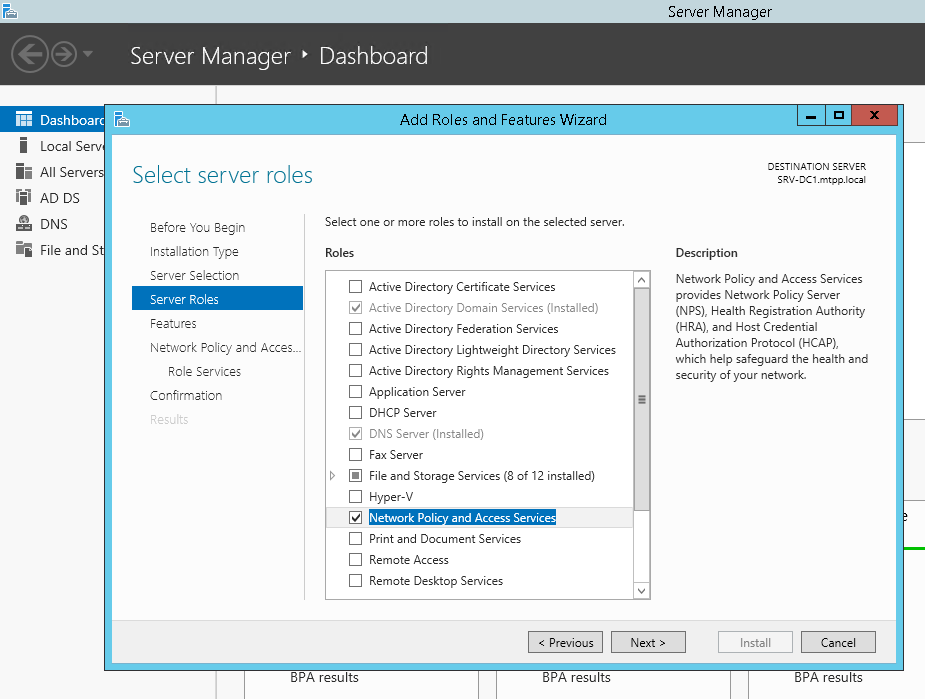

Windows Server 2012R2にフェールオーバーNPSをインストールして構成することから始めましょう(2016年もすべて同じです):サーバーマネージャー->役割と機能の追加ウィザードから、ネットワークポリシーサーバーのみを選択します。

またはPowerShellを使用して:

Install-WindowsFeature NPAS -IncludeManagementTools

ちょっとした説明- 保護されたEAP(PEAP)の場合、サーバーの信頼性を確認する証明書(使用する適切な権利を持っている)が間違いなく必要になります。 ただし、 CAが既にインストールされていると仮定します...2番目のサーバーでも同じことを行います。 C:\ Scriptsスクリプトを両方のサーバーと2番目のサーバーのネットワークフォルダーに作成します\\ SRV2 \ NPS-config $

最初のサーバーで、次の内容のPowerShellスクリプトC:\ Scripts \ Export-NPS-config.ps1を作成します。

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

その後、Task Shedulerでタスクを構成します:“ Export-NpsConfiguration ”

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

すべてのユーザーに対して実行-最高の権限で実行

毎日-10分ごとにタスクを繰り返します。 8時間以内

スタンバイNPSで、構成のインポート(ポリシー)を構成します。

PowerShellスクリプトを作成します。

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

そして、その実装のタスクは10分ごとに:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

すべてのユーザーに対して実行-最高の権限で実行

毎日-10分ごとにタスクを繰り返します。 8時間以内

次に、検証のために、いずれかのサーバーのNPSに追加します(!)RADIUSクライアントのいくつかのスイッチ(IPおよび共有秘密)、2つの接続要求ポリシー: WIRED-Connect (条件:「NASポートタイプ-イーサネット」)およびWiFi -エンタープライズ (条件:「NASポートタイプはIEEE 802.11」)、およびアクセスネットワークネットワークデバイス (Network Admins)ネットワークポリシー:

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

スイッチの側面から、次の設定:

aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

構成後、10分後にすべてのクライアント\ポリシー\設定がスタンバイNPSに表示され、ドメイン\ sg-network-adminsグループ(事前に作成した)のメンバーであるActiveDirectoryアカウントを使用してスイッチにログインできるようになります。

Active Directoryのセットアップに移りましょう-グループおよびパスワードポリシーを作成し、必要なグループを作成します。

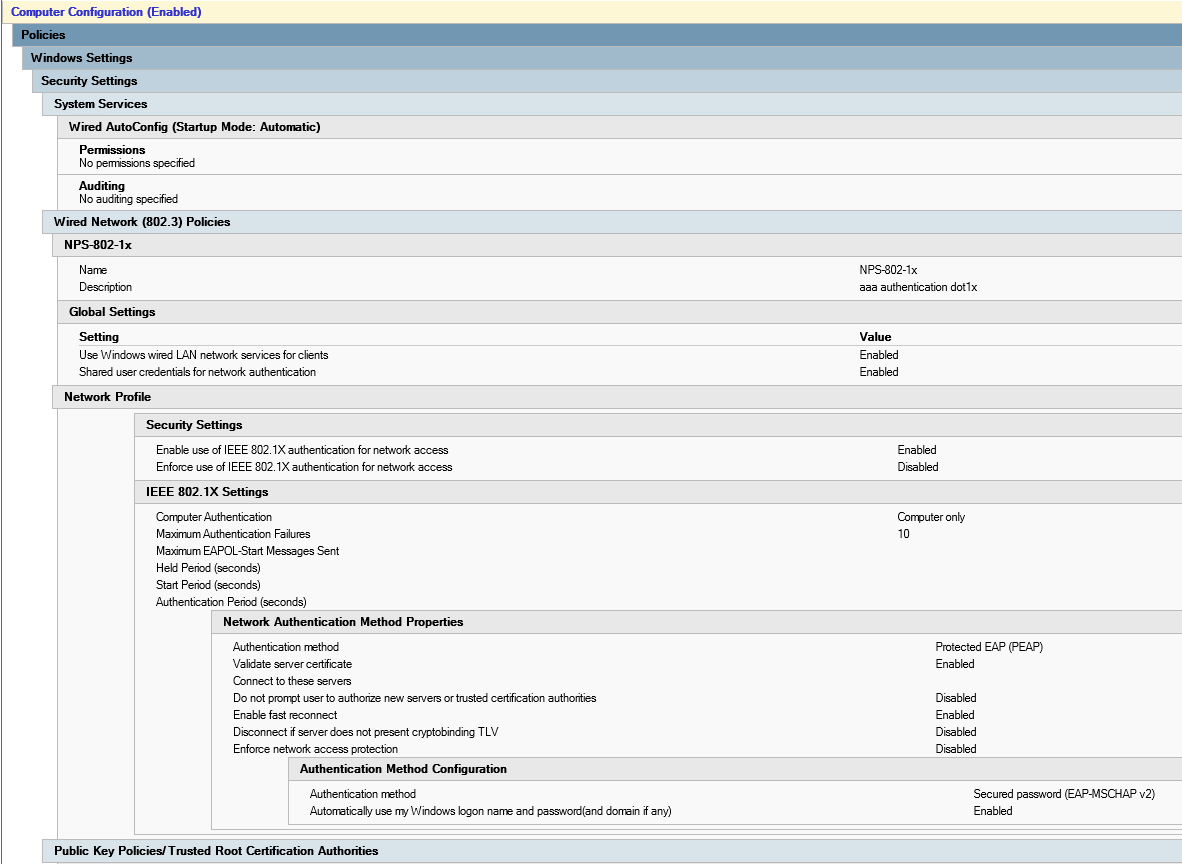

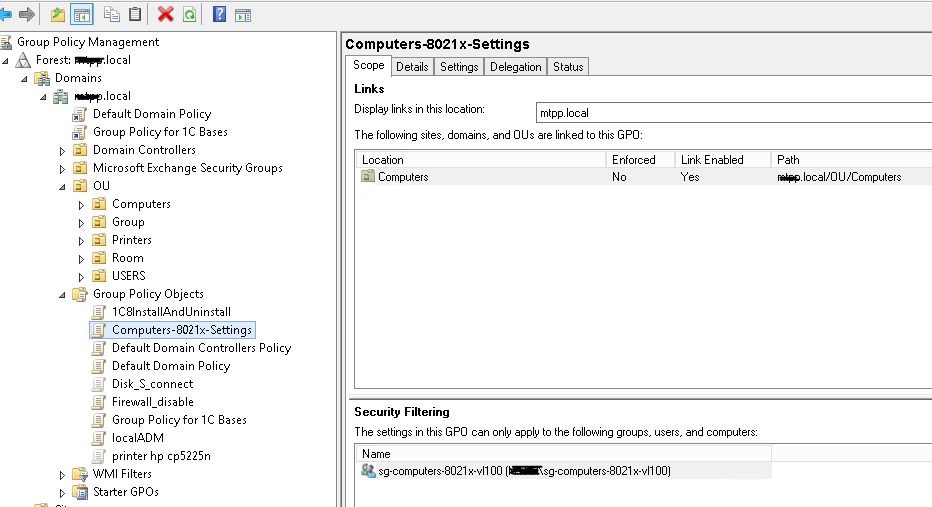

グループポリシーコンピューター-8021x-設定 :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

NPS-802-1x

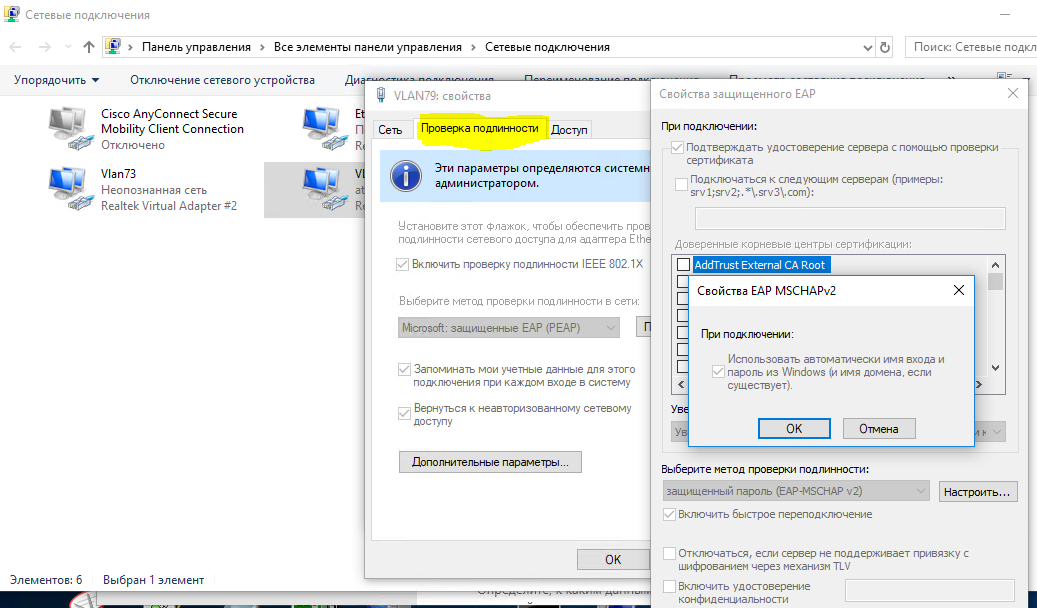

Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

セキュリティグループsg-computers-8021x-vl100を作成します。ここで、vlan 100に配布するコンピューターを追加し、このグループに対して以前に作成されたグループポリシーのフィルタリングを構成します。

「ネットワークと共有センター(ネットワークとインターネット設定)-アダプター設定の変更(アダプター設定の構成)-アダプターのプロパティ」を開くと、ポリシーが正常に実装されていることを確認できます。

ポリシーが正常に適用されたと確信したら、NPSにネットワークポリシーを構成し、スイッチポートにアクセスできます。

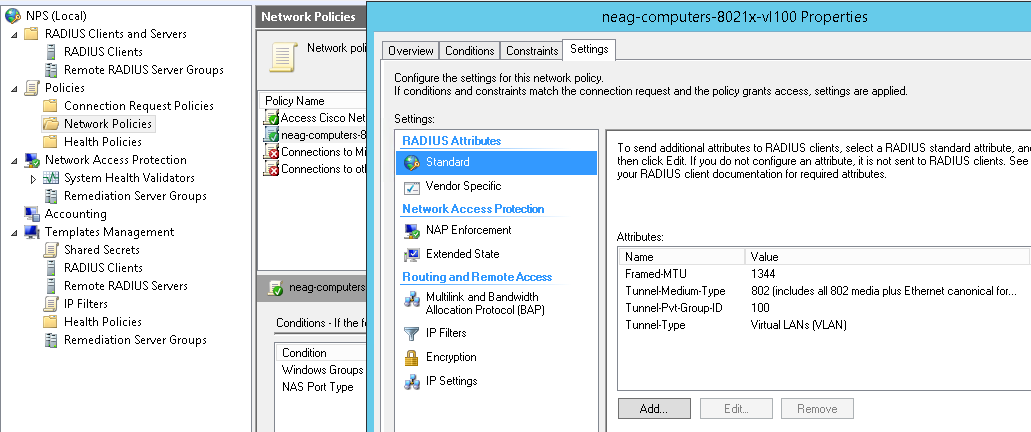

ネットワークポリシーneag-computers-8021x-vl100を作成します。

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

スイッチポートの一般的な設定(認証タイプが「マルチドメイン」-データと音声であり、MACアドレスへの認証も可能であることに注目します。「移行期間」では、次のパラメーターを使用するのが理にかなっています。

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

IDは「検疫」ではなく、正常にログインした後にユーザーのコンピューターが取得するものと同じです-すべてが正常に機能することを確認するまで。 他のシナリオでも同じパラメーターを使用できます。たとえば、管理されていないスイッチがこのポートに挿入され、認証されていないすべてのデバイスを特定のVLANに分類する場合(「検疫」)。

802.1xホストモードマルチドメインのスイッチポート設定

default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

次のコマンドを使用して、コンピューター/電話が正常に認証されたことを確認できます。

sh authentication sessions int Gi1/0/39 det

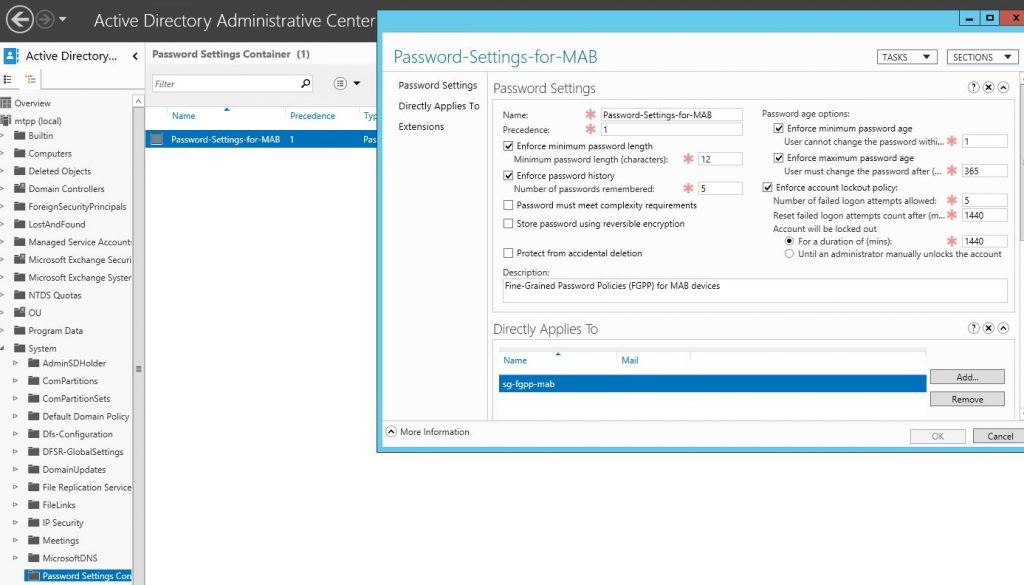

次に、電話用のActive Directoryにグループ(たとえば、 sg-fgpp-mab )を作成し、それに1つのテストデバイスを追加します(私の場合、これは大規模アドレス000b.82ba.a7b1および対応するアカウントドメイン\ 000b82baa7b1を持つGrandstream GXP2160 です ) 。

作成されたグループについて、次のPassword-Settings-for-MABパラメーターを使用して、パスワードポリシー要件を下げます(Active Directory管理センター->ドメイン->システム->パスワード設定コンテナーを介して詳細なパスワードポリシーを使用):

これにより、デバイスのmasアドレスをパスワードとして使用できるようになります。 その後、802.1xメソッドmab認証用のネットワークポリシーを作成できます。neag-devices-8021x-voiceと呼びましょう。 パラメーターは次のとおりです。

- NASポートタイプ-イーサネット

- Windowsグループ-sg-fgpp-mab

- EAPの種類:暗号化されていない認証(PAP、SPAP)

- RADIUS属性-ベンダー固有:Cisco-Cisco-AV-Pair-属性値:device-traffic-class = voice

認証に成功したら(スイッチポートの設定を忘れないでください)、ポートからの情報を確認します。

sh認証se int Gi1 / 0/34

---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

さて、約束されたように、それほど明白でない状況をいくつか考えてみましょう。 たとえば、管理されていないスイッチ(スイッチ)を介してコンピューターとユーザーデバイスを接続する必要があります。 この場合、ポートの設定は次のようになります。

802.1xホストモードマルチ認証モードのスイッチポート設定

interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PS非常に奇妙なグリッチに気づきました-デバイスがそのようなスイッチを介して接続され、それが管理されたスイッチでスタックした場合、再起動するまで動作しません(!)スイッチこの問題を解決する他の方法を見つけるまで

DHCPに関連する別のポイント(ip dhcp snoopingを使用する場合)は、これらのオプションがないことです。

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

何らかの理由で、IPアドレスを正しく受信できません...これはDHCPサーバーの機能である可能性があります

また、マスアドレスによる認証が設定されている場合でも、Mac OSおよびLinux(802.1xサポートがネイティブ)はユーザーによる認証を試行しています。

記事の次のパートでは、802.1x for Wirelessの使用を検討します(ユーザーアカウントが属するグループによっては、対応するネットワーク(vlan)に「ドロップ」しますが、同じSSIDに接続します)。